文章目录

最近刚看到一个分析反调试与反反调试比较细的文章,在最后我会把相关的文章链接发出来,当然看这些也就只是了解下反调试的一些小小细节,如果要想深入钻研反调试需要将所有调试状态与非调试状态的区别全部研究透。以下是我总结的主要内容相关的API:

1.

IsDebuggerPresent

2.

CheckRemoteDebuggerPresent

3.

KdDisableDebugger

4.

DbgUiRemoteBreakin

接下来我们就围绕着上面这几个API进行分析并总结其相关的反调试与反反调试

IsDebuggerPresent

反调试

这个函数是利用的PEB结构中的BeingDebugged成员进行检测

调试:BeingDebugged为1

非调试:BeingDebugged为0

ntdll!_PEB

+0x000 InheritedAddressSpace : UChar

+0x001 ReadImageFileExecOptions : UChar

+0x002 BeingDebugged : UChar

+0x003 SpareBool : UChar

+0x004 Mutant : Ptr32 Void

+0x008 ImageBaseAddress : Ptr32 Void

+0x00c Ldr : Ptr32 _PEB_LDR_DATA

+0x010 ProcessParameters : Ptr32 _RTL_USER_PROCESS_PARAMETERS

+0x014 SubSystemData : Ptr32 Void

+0x018 ProcessHeap : Ptr32 Void

+0x01c FastPebLock : Ptr32 _RTL_CRITICAL_SECTION

+0x020 FastPebLockRoutine : Ptr32 Void

+0x024 FastPebUnlockRoutine : Ptr32 Void

+0x028 EnvironmentUpdateCount : Uint4B

+0x02c KernelCallbackTable : Ptr32 Void

+0x030 SystemReserved : [1] Uint4B

+0x034 AtlThunkSListPtr32 : Uint4B

+0x038 FreeList : Ptr32 _PEB_FREE_BLOCK

+0x03c TlsExpansionCounter : Uint4B

+0x040 TlsBitmap : Ptr32 Void

+0x044 TlsBitmapBits : [2] Uint4B

+0x04c ReadOnlySharedMemoryBase : Ptr32 Void

+0x050 ReadOnlySharedMemoryHeap : Ptr32 Void

+0x054 ReadOnlyStaticServerData : Ptr32 Ptr32 Void

+0x058 AnsiCodePageData : Ptr32 Void

+0x05c OemCodePageData : Ptr32 Void

+0x060 UnicodeCaseTableData : Ptr32 Void

+0x064 NumberOfProcessors : Uint4B

+0x068 NtGlobalFlag : Uint4B

+0x070 CriticalSectionTimeout : _LARGE_INTEGER

+0x078 HeapSegmentReserve : Uint4B

+0x07c HeapSegmentCommit : Uint4B

+0x080 HeapDeCommitTotalFreeThreshold : Uint4B

+0x084 HeapDeCommitFreeBlockThreshold : Uint4B

+0x088 NumberOfHeaps : Uint4B

+0x08c MaximumNumberOfHeaps : Uint4B

+0x090 ProcessHeaps : Ptr32 Ptr32 Void

+0x094 GdiSharedHandleTable : Ptr32 Void

+0x098 ProcessStarterHelper : Ptr32 Void

+0x09c GdiDCAttributeList : Uint4B

+0x0a0 LoaderLock : Ptr32 Void

+0x0a4 OSMajorVersion : Uint4B

+0x0a8 OSMinorVersion : Uint4B

+0x0ac OSBuildNumber : Uint2B

+0x0ae OSCSDVersion : Uint2B

+0x0b0 OSPlatformId : Uint4B

+0x0b4 ImageSubsystem : Uint4B

+0x0b8 ImageSubsystemMajorVersion : Uint4B

+0x0bc ImageSubsystemMinorVersion : Uint4B

+0x0c0 ImageProcessAffinityMask : Uint4B

+0x0c4 GdiHandleBuffer : [34] Uint4B

+0x14c PostProcessInitRoutine : Ptr32 void

+0x150 TlsExpansionBitmap : Ptr32 Void

+0x154 TlsExpansionBitmapBits : [32] Uint4B

+0x1d4 SessionId : Uint4B

+0x1d8 AppCompatFlags : _ULARGE_INTEGER

+0x1e0 AppCompatFlagsUser : _ULARGE_INTEGER

+0x1e8 pShimData : Ptr32 Void

+0x1ec AppCompatInfo : Ptr32 Void

+0x1f0 CSDVersion : _UNICODE_STRING

+0x1f8 ActivationContextData : Ptr32 Void

+0x1fc ProcessAssemblyStorageMap : Ptr32 Void

+0x200 SystemDefaultActivationContextData : Ptr32 Void

+0x204 SystemAssemblyStorageMap : Ptr32 Void

+0x208 MinimumStackCommit : Uint4B

反反调试

虽然这个API只是判断BeingDebugged,但是在调试状态下NtGlobalFlag会被修改,所以要将这两个都清0

方法:通过NtQueryInformationProcess获取到目标进程的PEB结构,然后修改上面的两个成员

CheckRemoteDebuggerPresent

反调试

内部调用了ntdll!NtQueryInformationProcess来检测EPROCESS的DebugPort成员

调试:DebugPort为0xFFFFFFFF

非调试:DebugPort为0

ntdll!_EPROCESS

+0x000 Pcb : _KPROCESS

+0x06c ProcessLock : _EX_PUSH_LOCK

+0x070 CreateTime : _LARGE_INTEGER

+0x078 ExitTime : _LARGE_INTEGER

+0x080 RundownProtect : _EX_RUNDOWN_REF

+0x084 UniqueProcessId : Ptr32 Void

+0x088 ActiveProcessLinks : _LIST_ENTRY

+0x090 QuotaUsage : [3] Uint4B

+0x09c QuotaPeak : [3] Uint4B

+0x0a8 CommitCharge : Uint4B

+0x0ac PeakVirtualSize : Uint4B

+0x0b0 VirtualSize : Uint4B

+0x0b4 SessionProcessLinks : _LIST_ENTRY

+0x0bc DebugPort : Ptr32 Void

+0x0c0 ExceptionPort : Ptr32 Void

+0x0c4 ObjectTable : Ptr32 _HANDLE_TABLE

+0x0c8 Token : _EX_FAST_REF

+0x0cc WorkingSetLock : _FAST_MUTEX

+0x0ec WorkingSetPage : Uint4B

+0x0f0 AddressCreationLock : _FAST_MUTEX

+0x110 HyperSpaceLock : Uint4B

+0x114 ForkInProgress : Ptr32 _ETHREAD

+0x118 HardwareTrigger : Uint4B

+0x11c VadRoot : Ptr32 Void

+0x120 VadHint : Ptr32 Void

+0x124 CloneRoot : Ptr32 Void

+0x128 NumberOfPrivatePages : Uint4B

+0x12c NumberOfLockedPages : Uint4B

+0x130 Win32Process : Ptr32 Void

+0x134 Job : Ptr32 _EJOB

+0x138 SectionObject : Ptr32 Void

+0x13c SectionBaseAddress : Ptr32 Void

+0x140 QuotaBlock : Ptr32 _EPROCESS_QUOTA_BLOCK

+0x144 WorkingSetWatch : Ptr32 _PAGEFAULT_HISTORY

+0x148 Win32WindowStation : Ptr32 Void

+0x14c InheritedFromUniqueProcessId : Ptr32 Void

+0x150 LdtInformation : Ptr32 Void

+0x154 VadFreeHint : Ptr32 Void

+0x158 VdmObjects : Ptr32 Void

+0x15c DeviceMap : Ptr32 Void

+0x160 PhysicalVadList : _LIST_ENTRY

+0x168 PageDirectoryPte : _HARDWARE_PTE_X86

+0x168 Filler : Uint8B

+0x170 Session : Ptr32 Void

+0x174 ImageFileName : [16] UChar

+0x184 JobLinks : _LIST_ENTRY

+0x18c LockedPagesList : Ptr32 Void

+0x190 ThreadListHead : _LIST_ENTRY

+0x198 SecurityPort : Ptr32 Void

+0x19c PaeTop : Ptr32 Void

+0x1a0 ActiveThreads : Uint4B

+0x1a4 GrantedAccess : Uint4B

+0x1a8 DefaultHardErrorProcessing : Uint4B

+0x1ac LastThreadExitStatus : Int4B

+0x1b0 Peb : Ptr32 _PEB

+0x1b4 PrefetchTrace : _EX_FAST_REF

+0x1b8 ReadOperationCount : _LARGE_INTEGER

+0x1c0 WriteOperationCount : _LARGE_INTEGER

+0x1c8 OtherOperationCount : _LARGE_INTEGER

+0x1d0 ReadTransferCount : _LARGE_INTEGER

+0x1d8 WriteTransferCount : _LARGE_INTEGER

+0x1e0 OtherTransferCount : _LARGE_INTEGER

+0x1e8 CommitChargeLimit : Uint4B

+0x1ec CommitChargePeak : Uint4B

+0x1f0 AweInfo : Ptr32 Void

+0x1f4 SeAuditProcessCreationInfo : _SE_AUDIT_PROCESS_CREATION_INFO

+0x1f8 Vm : _MMSUPPORT

+0x238 LastFaultCount : Uint4B

+0x23c ModifiedPageCount : Uint4B

+0x240 NumberOfVads : Uint4B

+0x244 JobStatus : Uint4B

+0x248 Flags : Uint4B

+0x248 CreateReported : Pos 0, 1 Bit

+0x248 NoDebugInherit : Pos 1, 1 Bit

+0x248 ProcessExiting : Pos 2, 1 Bit

+0x248 ProcessDelete : Pos 3, 1 Bit

+0x248 Wow64SplitPages : Pos 4, 1 Bit

+0x248 VmDeleted : Pos 5, 1 Bit

+0x248 OutswapEnabled : Pos 6, 1 Bit

+0x248 Outswapped : Pos 7, 1 Bit

+0x248 ForkFailed : Pos 8, 1 Bit

+0x248 HasPhysicalVad : Pos 9, 1 Bit

+0x248 AddressSpaceInitialized : Pos 10, 2 Bits

+0x248 SetTimerResolution : Pos 12, 1 Bit

+0x248 BreakOnTermination : Pos 13, 1 Bit

+0x248 SessionCreationUnderway : Pos 14, 1 Bit

+0x248 WriteWatch : Pos 15, 1 Bit

+0x248 ProcessInSession : Pos 16, 1 Bit

+0x248 OverrideAddressSpace : Pos 17, 1 Bit

+0x248 HasAddressSpace : Pos 18, 1 Bit

+0x248 LaunchPrefetched : Pos 19, 1 Bit

+0x248 InjectInpageErrors : Pos 20, 1 Bit

+0x248 VmTopDown : Pos 21, 1 Bit

+0x248 Unused3 : Pos 22, 1 Bit

+0x248 Unused4 : Pos 23, 1 Bit

+0x248 VdmAllowed : Pos 24, 1 Bit

+0x248 Unused : Pos 25, 5 Bits

+0x248 Unused1 : Pos 30, 1 Bit

+0x248 Unused2 : Pos 31, 1 Bit

+0x24c ExitStatus : Int4B

+0x250 NextPageColor : Uint2B

+0x252 SubSystemMinorVersion : UChar

+0x253 SubSystemMajorVersion : UChar

+0x252 SubSystemVersion : Uint2B

+0x254 PriorityClass : UChar

+0x255 WorkingSetAcquiredUnsafe : UChar

+0x258 Cookie : Uint4B

反反调试

知道了是在检查EPROCESS的DebugPort成员,所以可以通过驱动直接修改这个值(注意要开个线程不断的修改),当然也可以直接在三环HOOK直接返回这个成员函数的第二个参数为0(参考资料中用的就是这种)

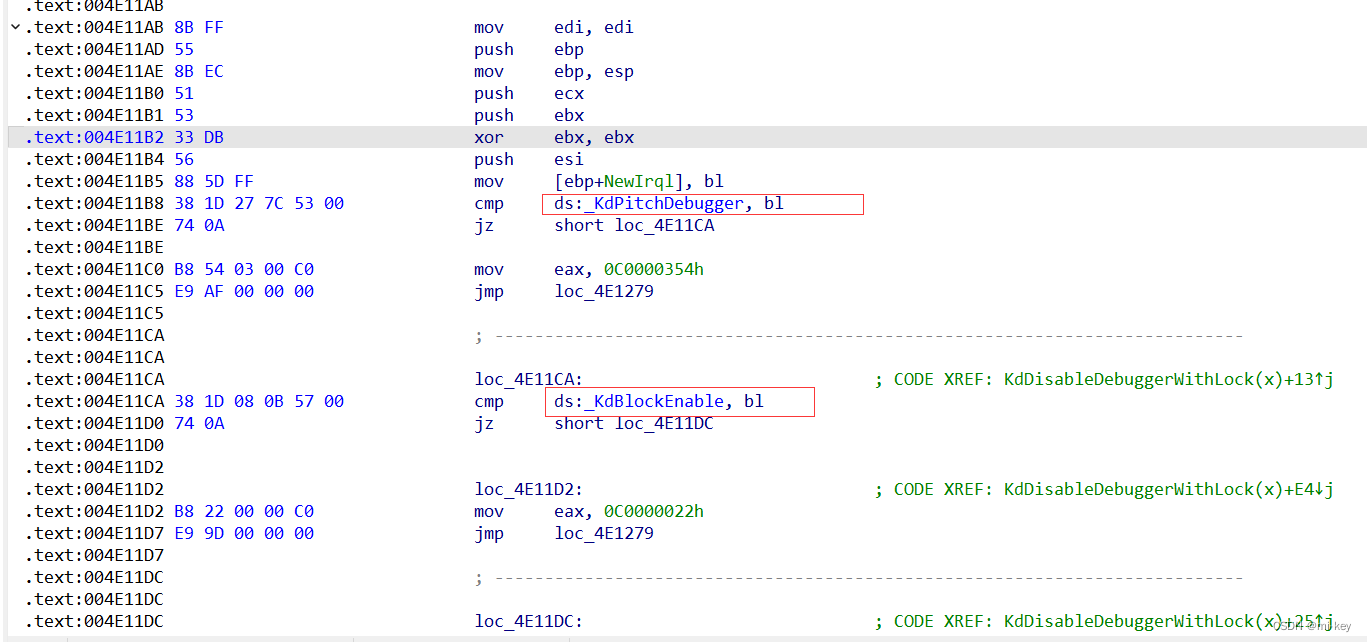

KdDisableDebugger

反调试

直接利用这个内核函数分离与调试器之间的联系,

反反调试

原理如下图,在Windows中调试状态会为几个变量赋值,而这个函数就是用来检测这几个变量的(变量已在图中标出),感兴趣的可以继续往下分析

DbgUiRemoteBreakin

反调试

这个其实并不难,就是调试的时候会主动调用这个API进行断下来让调试器接管,所以因为调试过程中用到了这个函数所以就可以进行HOOK直接ExitProcess

反反调试

就是将目标进程的这个函数修复成原来的(代码可以参考第一个链接作者给出的)

总结

除了以上的方式外,修改EPROCESS的flags或者_OBJECT_HEADER中的Flags等等,各种方法其实本质就是对整个系统中所出现调试状态与非调试状态的区别,然后加以利用判断出其是非调试还是调试状态

参考资料

https://blog.csdn.net/sanqiuai/category_11260253.html

https://zhuanlan.zhihu.com/p/468211214

850

850

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?