实验环境准备

下载Lazysysadmin 靶机 ,利用kali 当攻击方

下载完靶机后 利用VMare 快捷键, ctrl o 打开导入即可

信息收集

ifconifg 获取自己靶机地址, namp sn 扫描网段中的靶机

进行快速端口扫描

还有ssh服务 都可以利用登入

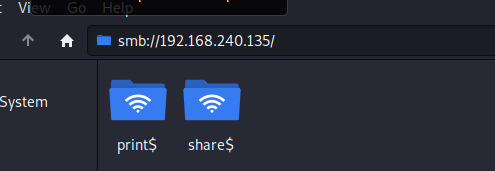

发现存在139 445 smb服务,是高危的共享端口

利用enum4linux 进行枚举

发现有空 账号密码

直接kali中登入

发现密码

也在wordpress 中发现 登入账号密码

扫描网站目录 这里用dirsearch

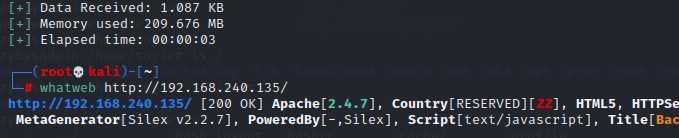

whatweb查看指纹

存在apache服务联想到进行web渗透 (十大漏洞)sql注入等等

漏洞利用

方法(一)

登入wordpress

发现

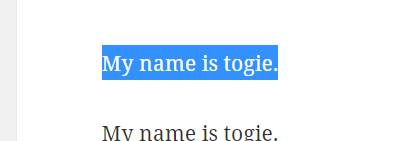

尝试用ssh 密码登入 togie 12345 登入成功 ( phpadmin 试了试不对,用另一个密码可以登入)try就完了

sudo su 进行提权成功

利用msf 进行搜索该漏洞

方法(二)

利用货得的wordpress账号密码登入后台

define('DB_USER', 'Admin');

/** MySQL database password */

define('DB_PASSWORD', 'TogieMYSQL12345^^');

成功登入

制作后门 可写入一句话木马

保存 上传即可

然后 我们在首页制作404 让其发生跳转 运行插入木马的界面

用 蚁剑链接

清理痕迹

查看身份认证信息

cat /var/log/auth.log 进行清理 cat >auth.log

因为有时候会进行爆破留下很多信息

查看用户登入详细信息

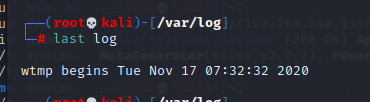

该日志为二进制 不能用cat查看可以用last

查看最后一次登入的时间日志

同样用last log

该日志为二进制 不能用cat查看可以用last

历史记录

并进行清空

总结

- 学习了 利用nmap 进行端口扫描

nmap -sS -p 1-65535 -v xxxx

-sS TCP SYN扫描 nmap -sS 192.168.1.254

-P 指定端口扫描 nmap -sS -P 1-65535 192.168.1.254

-V 详细信息 nmap -V -sS 192.168.1.254

- 利用ssh 22端口 smp 445 端口等等进行远程登入获取用户名密码.

- 可以使用·enum4linux 枚举靶机信息 在 139,445 端口开放的情况下.

- wordpress进行挂马

- 网站目录进行扫描等等

参考文章https://blog.csdn.net/qq_38684504/article/details/89703963?utm_source=app&app_version=5.0.1&code=app_1562916241&uLinkId=usr1mkqgl919blen:

1030

1030

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?