1.背景

用root账号 通过docker安装了下pg

docker run --name your_postgres_container -e POSTGRES_PASSWORD=your_password -p 5432:5432 -d postgres:latest

第二天就收到阿里云通知,说服务器存在挖矿的程序, 然后登上阿里云监控看,显示是pg中有程序在挖矿

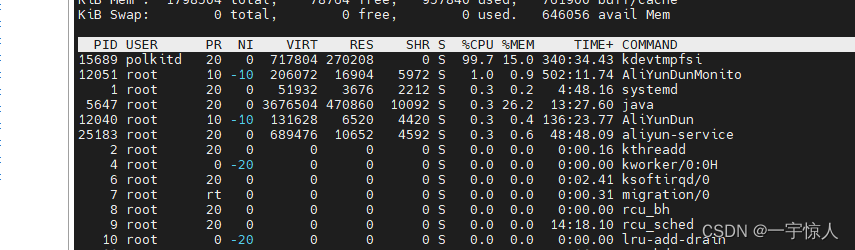

又看了下cpu,直接快100%了,直呼离谱

2.解决办法

在网上搜了一下,也有兄弟中招,嘿嘿,具体可以参考一下以下文章

云服务器异常登录(kdevtmpfsi挖矿病毒的处理)_alyun服务器异常登录att&ck攻击阶段 凭据窃取-CSDN博客

不过,我没怎么按照这个来,先是把进程杀了

kill -9 pid然后用docker把pg删了

docker stop your_postgres_container

docker rm your_postgres_container这时候cpu就没有高负载了,然后把root账号的密码改了一个复杂的,又建了一个普通用户,

切到普通用户上面,用docker又下载了pg,这时候没有再出现kdevtmpfsi了,没有出现高cpu的进程了。

新建用户和将用户添加进docker组参考以下文章

本文讲述了作者在使用root账号通过Docker安装PostgreSQL时遇到服务器被挖矿攻击,导致CPU负载过高。作者分享了解决问题的方法,包括杀死进程、删除并重新安装pg容器,修改root密码,以及创建普通用户以限制权限。

本文讲述了作者在使用root账号通过Docker安装PostgreSQL时遇到服务器被挖矿攻击,导致CPU负载过高。作者分享了解决问题的方法,包括杀死进程、删除并重新安装pg容器,修改root密码,以及创建普通用户以限制权限。

426

426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?