内部系统主页被篡改

事件背景

- 2019年11月13日,某单位发现其内部系统的主页被篡改,应急响应工程师到达现场后对被入侵服务器进行检查,发现对方采用某开源CMS和第三方phpstudy进行环境部署。由于phpstudy默认不开启Web日志记录,因此没有web日志进行溯源分析。通过对服务器和IPS日志进行分析,发现攻击者于2019年9月13日和2019年10月16日两次上次木马,于2019年10月28日在服务器中新建tx$隐藏用户。

事件处置

服务器可疑进程分析

- 利用PCHunter和Procesp64工具对进程、服务、启动项、任务计划进行分析,未发现有可疑进程。

网站后门木马查杀

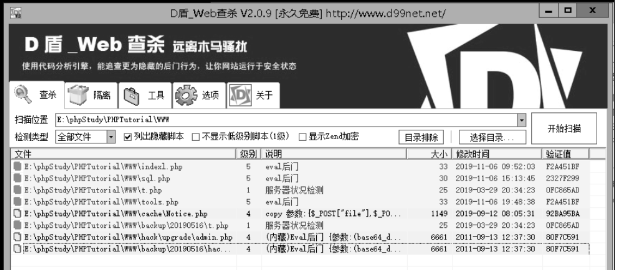

- 通过对网站物理目录进行网站后门木马查杀,发现在网站目录下存在一句话木马文件,文件名为index.php、sql.php、tools.php、admin.php、hack.php,上次时间为2019年9月13日和2019年11月6日,如图所示。

可疑用户分析

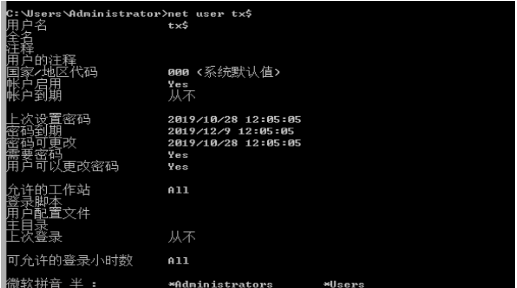

- 经过查看,发现服务器存在隐藏用户“tx$”,创建时间为2019年10月28日,权限为Administrators组权限,如图所示。

日志分析

- 因为没有web日志和原始流量日志,因此无法对攻击进行溯源分析,但是通过对服务器日志,IPS日志、网站后台日志进行分析,发现如下信息。

-

- 通过排查发现攻击者最早上传webshell是在2019年9月13日(木马上传时间早于phpstudy被爆出后门时间),由于Web日志为空,因此无法定位到攻击者访问木马的IP地址。

- 上传木马后,攻击者于2019年10月28日12时左右,在服务器上添加隐藏用户tx$

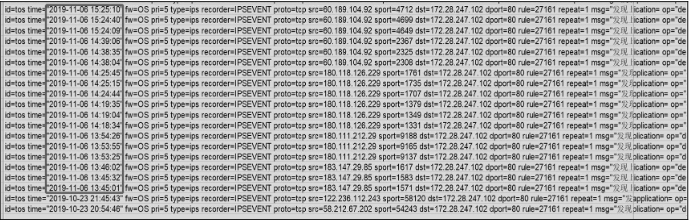

- 在IPS日志上看到,攻击者通过60.189.104.92和180.118.126.229两个IP地址在2019年11月6日多次上传Webshell文件,如图所示。最终成功上传sql.php和index.php文件。通过分析发现60.189.104.92和180.118.126.229均为僵尸网络。

-

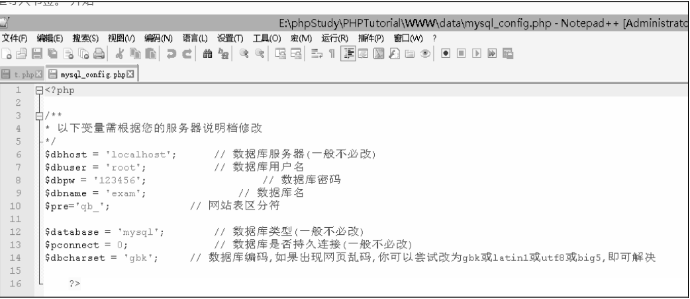

- 通过查看配置文件发现MySQL弱密码,root用户允许任意IP地址远程连接,如图所示。

问题总结

- 该系统部署phpstudy存在后门,以及采用某开源CMS,致使攻击者可以入侵服务器,且一旦入侵即为Administrators组权限。

- 攻击者上传Webshell的时间分别为2019年9月13日和2019年11月6日。2019年11月6日上传Webshell的行为有可能是利用2019年9月20日爆出的phpstudy存在后门这一漏洞入侵的。

- 攻击者上传Webshell后,在2019年10月28日创建隐藏用户tx$,企图通过该用户对服务器进行长久控制。

根除及恢复

- 删除一句话木马文件和隐藏用户tx$

- 关闭该服务器非必要端口

- 采用Apache+MySQL+PHP部署模式,修改MySQL弱密码

- 部署虚拟化安全设备,进行补丁更新,病毒木马查杀

- 对该系统进行再上线的安全评估,发现网站漏洞并及时修复

- 后勤部署流量监控设备,对内网流量进行监控(可确认攻击者是否进行过横向渗透及内网中存在的安全问题),做到及时发现问题、解决问题

- 在边界防火墙上关闭不必要的端口,对于不允许开放的端口,做到双向限制,即无论是出流量还是入流量都阻断。

网站首页被植入暗链

事件背景

- 2019年9月20日14时左右,某机构发现其网站下存在大量非法网站暗链,随后立即删除,并迅速联系应急响应工程师进行后续原因排查。

事件处置

系统排查

- 排查文件发现以下多个目录存在可疑文件:

-

- D:\web\××Web\upload\fckupload\image\12321\;

- D:\web\××Web\user\fake.aspx;

- C:\QUARANTINE\;

- D:\web\jd\201404 20140413231040566222_1.JPG。

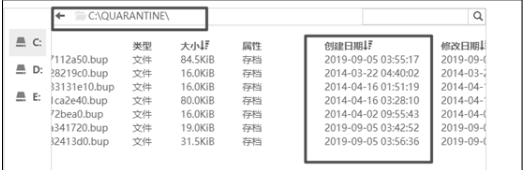

- C:\QUARANTINE\目录下发现的可疑文件如图所示。

-

日志分析

- 通过应用程序日志分析,发现攻击者于2019年9月4日开始使用境外IP地址对网站发起攻击,如图所示。

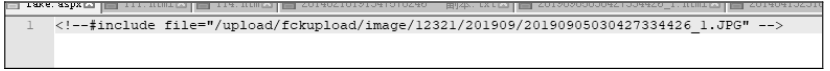

- 在2019年9也5日,攻击者攻击fckeditor,成功上传伪装成图片的Webshell文件,如图所示。文件存储目录为D:\web\××Web\upload\fckupload\image\12321\。

- 打开 20190905030427334426_1.JPG 文件,详细内容如图 7.6.9 所示,经过分析确定为 Webshell 恶意文件。

- 2019年9月5日03时10分,攻击者上传fake.aspx文件,该文件用来调用D\web\××Web\upload\fckupload\image\12321\下的 Webshell 文件,如图所示。

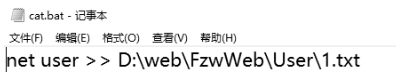

- 03时26分,攻击者利用cat.bat脚本文件查看系统用户信息,并将查看到的信息保存在 D:\web\FzwWeb\User\1.txt 中,如图所示。

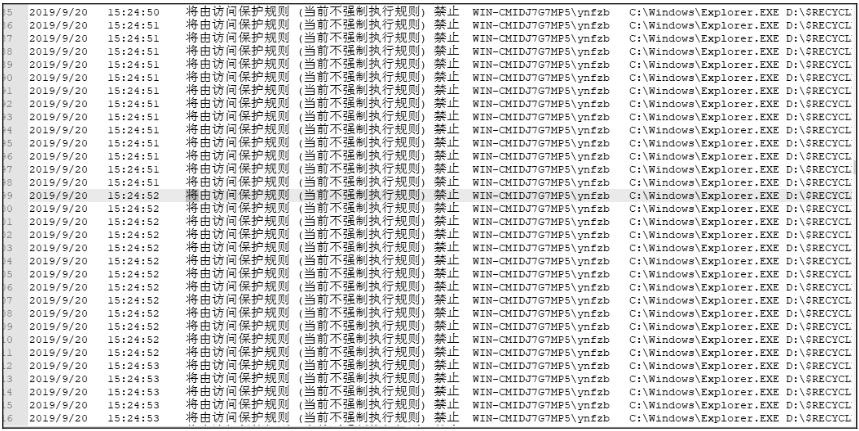

- 2019年9月20日15时,攻击者又尝试创建大量文件,对网页进行篡改,如图所示。

问题总结

- 经排查发现,2019年9月5日,攻击者利用fckeditor文件上传漏洞上传webshell文件,获取主机权限。

- 高危文件目录如下,需立即删除:

- D:\web\××Web\upload\fckupload\image\12321\;

- D:\web\××Web\user\fake.aspx;

- C:\QUARANTINE\;

- D:\web\jd\201404 20140413231040566222_1.JPG。

根除及恢复

- 删除暗链文件

- 删除可疑目录下的webshell

- 全盘查杀病毒及webshell

- 修改主机用户密码、数据库密码、网站管理后台密码等

- 进行渗透测试、发现系统漏洞,针对系统漏洞进行修补。

1155

1155

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?