第一天

-

网络空间安全的定义与背景:

- 网络空间的概念,最初是2003年由美国提出,定义为信息基础设施构建的相互依赖网络。

- 网络空间是继海、陆、空、天之后的第五大人类活动领域。

-

网络安全的发展历程:

- 从通信保密阶段发展到计算机安全、信息系统安全,最终演变为网络空间安全。

- APT攻击,即高级持续性威胁,为当前网络安全领域面临的重要挑战。

-

网络安全基础措施:

- 多种防御措施,如代理防火墙的设置,包括每个目标IP的代理阈值和丢包阈值。

- 首包丢包策略和SYN cookie技术,这些是网络安全中用来防御SYN洪水攻击的常见方法。

-

恶意软件的特点:

- 恶意软件可能具备的特性,比如非法性、隐蔽性、潜伏性、可触发性、表现性、破坏性和传染性。

- 特别:蠕虫病毒的典型特性是传染性,而恶意软件还可能具有针对性、变异性和不可预见性。

-

病毒类型:

- 普通病毒:主要目的是破坏。

- 木马病毒:以控制被感染的系统为目的。

- 蠕虫病毒:特点是能够自我复制并传播到其他系统。

第二天

- 防火墙的主要职责在于:控制和防护--- 安全策略--- 防火墙可以根据安全策略来抓取流量之

后做出对应的动作。 - 防火墙分类:

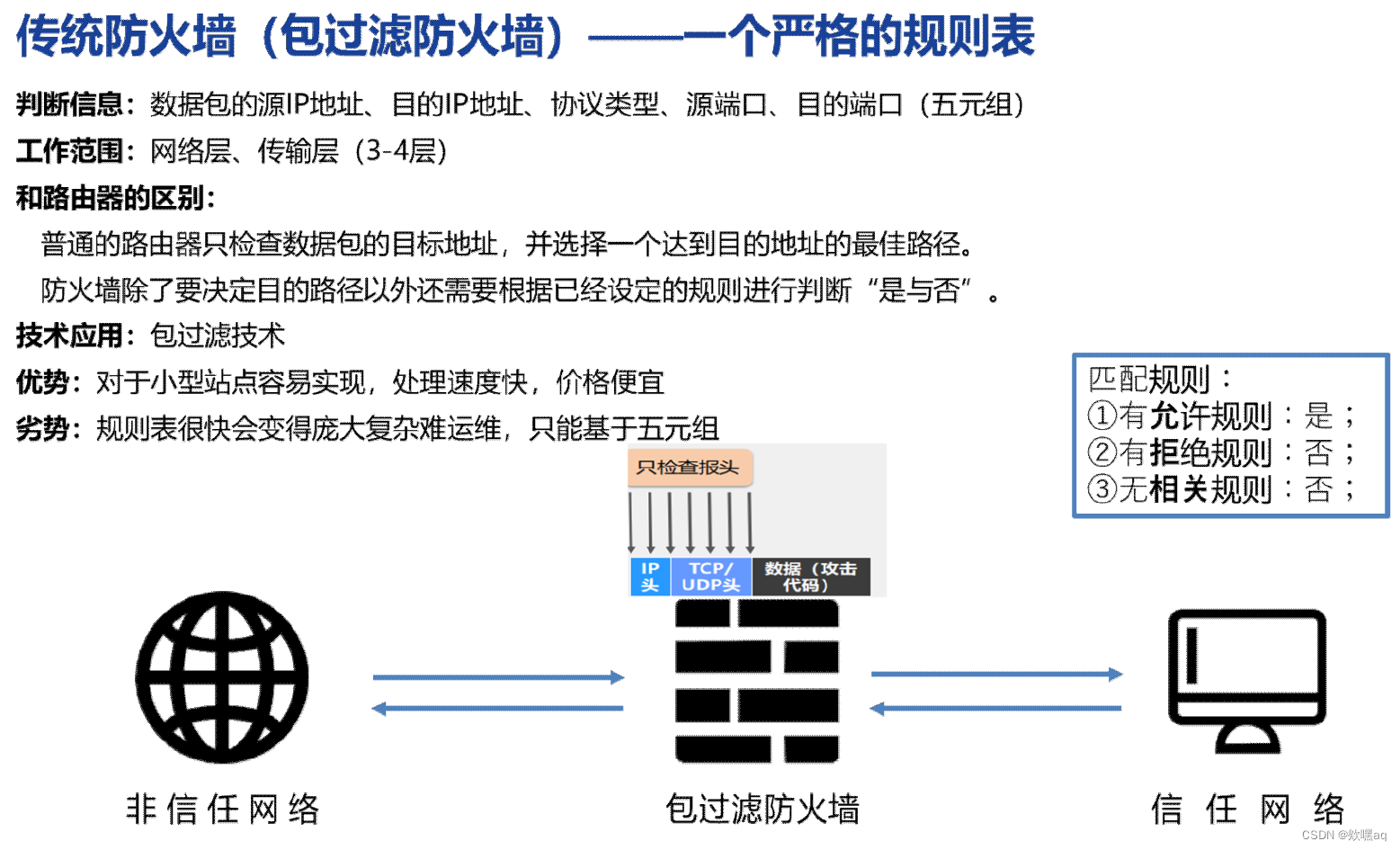

- 安全策略: 传统包过滤防火墙(基于ACL的列表)和五元组(源IP,目标IP,源端口,目标端口,协议)。安全策略相较于ACL的优势在于能够进行更细粒度的流量匹配和内容安全检测。

- 访问控制和内容检测: 两个主要的安全策略功能:访问控制(允许和拒绝)和通过的流量的内容检测。

- 传统防火墙:

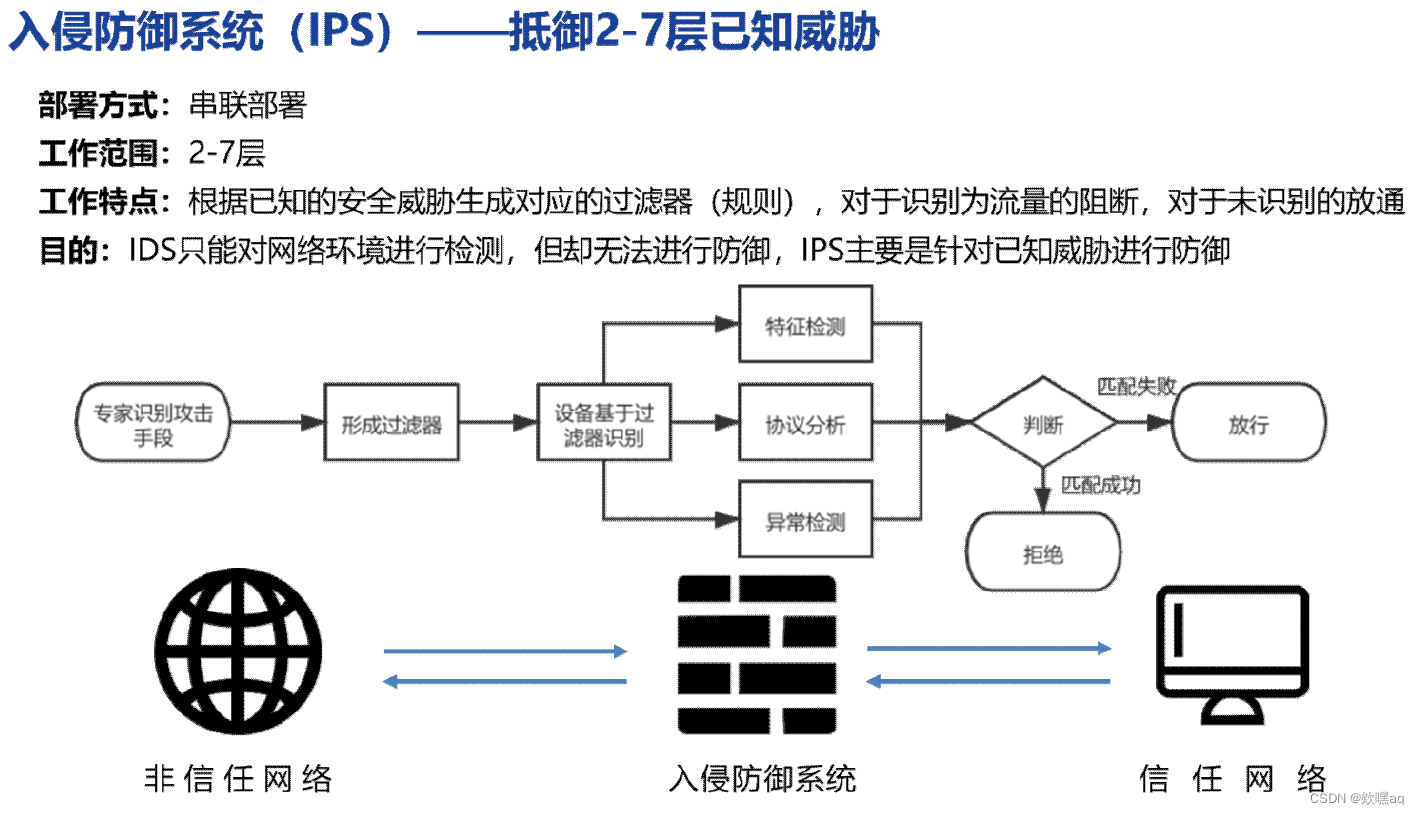

- 入侵防御系统IPS:

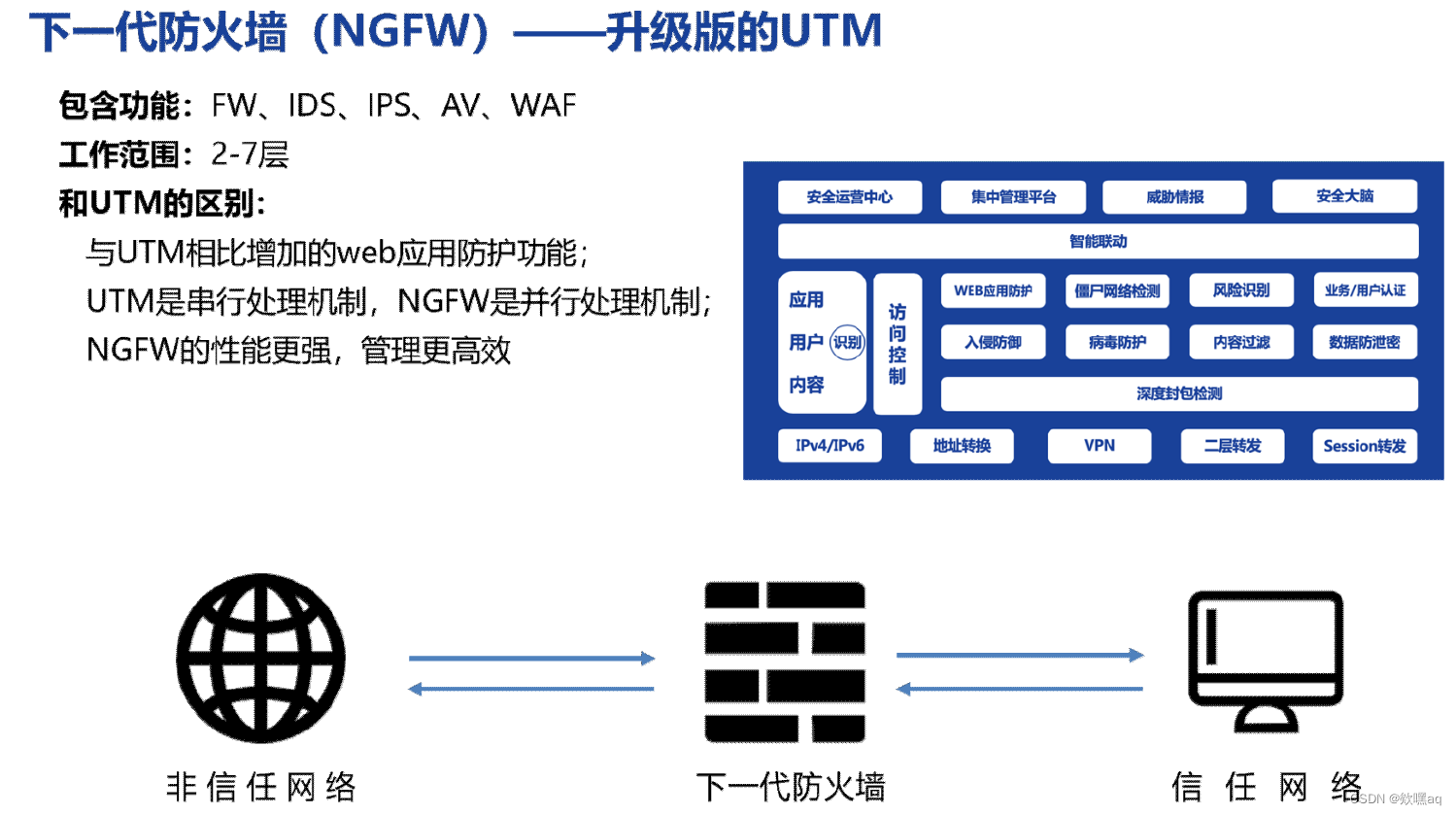

- 下一代防火墙:

- 防火墙的组网

物理接口

二层口--- 不能配IP

普通的二层口

接口对--- “透明网线” --- 可以将两个接口绑定成为接口对,如果流量从一个接口进入,则必定从另一个接口出去,不需要查看MAC地址表。--- 其实一个接口也可以做接口对,从该接口进再从该接口出。

旁路检测接口--- 主要用于防火墙的旁路部署,用于接收镜像口的流量。

三层口--- 可以配IP - 安全区域

Trust --- 一般企业内网会被规划在trust区域中

Untrust --- 一般公网区域被规划在untrust区域中

将一个接口规划到某一个区域,则代表该接口所连接的所有网络都被规划到该区域。

Local --- 指设备本身。凡是由设备构造并主动发出的报文均可以认为是从local区域发出的,

凡是需要设备响应并处理的报文均可以认为是由Local区接受。我们无法修改local区的配置,

并且我们无法将接口划入该区域。接口本身属于该区域。

Dmz --- 非军事化管理区域--- 这个区域主要是为内网的服务器所设定的区域。这些服务器本

身在内网,但是需要对外提供服务。他们相当于处于内网和外网之间的区域。所以,这个区域

就代表是严格管理和松散管理区域之间的部分管理区域。

第三天

- 安全策略:

传统的包过滤防火墙,即基于访问控制列表(ACL)对流量进行过滤的机制。防火墙使用五元组(源IP、目标IP、源端口、目标端口、协议)来匹配流量。安全策略不仅在匹配流量上提供了更细粒度的控制,还可以进行内容安全检测。

1,访问控制(允许和拒绝)

2,内容检测--- 如果允许通过,则可以进行内容检测

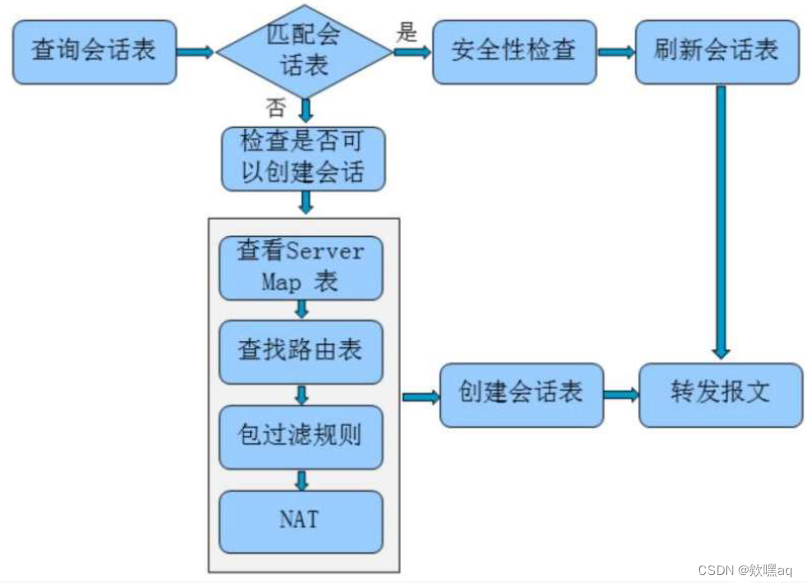

- 防火墙的状态检测和会话表:

基于流的流量检测概念,以及防火墙如何使用会话表来提高转发效率。会话表基于五元组来区分和记录流量,而且会话表项有老化时间,如果长时间不被触发则会被删除。会话表的老化时间设置需要平衡资源使用和业务需求。

基于流的流量检测--- 即设备仅对流量的第一个数据包进行过滤,并将结果作为这一条数据流的“特征”记录下来(记录在本地的“会话表”),之后,该数据流后续的报文都将基于这个

特征来进行转发,而不再去匹配安全策略。这样做的目的是为了提高转发效率。

状态检测主要检测协议逻辑上的后续报文,以及仅允许逻辑上的第一个报文通过后创建

会话表。可以选择开启或者关闭该功能。 - 状态检测防火墙访问过程:当服务器响应客户端时,防火墙如何通过比对会话表来决定是否允许数据包通过。

- 状态检测防火墙访问过程: 防火墙如何利用会话表和状态检测技术来处理数据包,确保数据包信息与会话表中的信息相匹配,并且符合协议规范。

- 会话表的管理: 会话表记录的重要性,包括HASH计算以及老化时间的设定对系统资源和业务转发的影响。

第四天

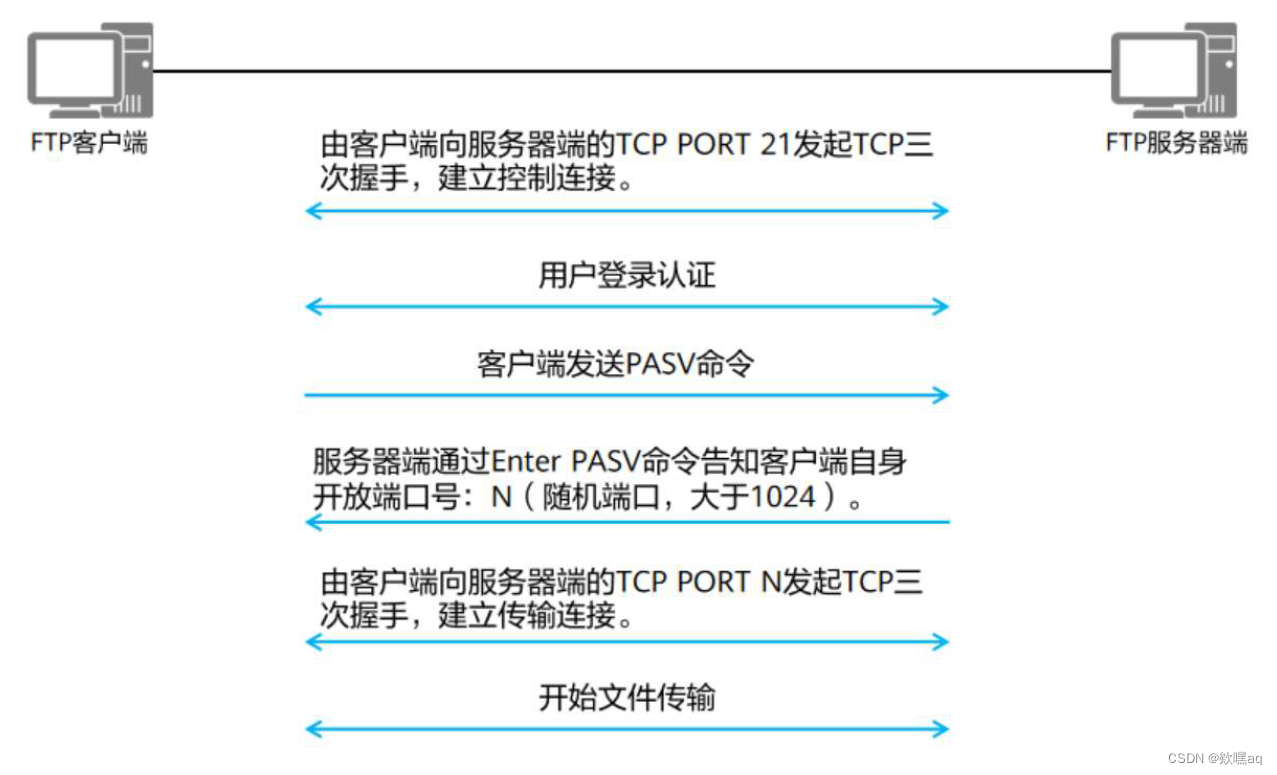

- FTP(文件传输协议)是一个典型的C/S架构的协议,相较于Tftp具有认证动作和完整的命令集。

- FTP工作过程中存在控制进程和数据传输进程,需要使用端口号20和21。

- FTP存在两种工作模式:主动模式和被动模式,其中被动模式需要计算出端口号。

主动模式:

被动模式:

- ASPF(应用层的包过滤)是针对多通道协议的一种过滤方式,用于抓取协商端口的关键数据包。

- 防火墙的用户认证分为防火墙管理员登录认证和用户认证,用户认证包括上网用户认证、入网用户认证和接入用户认证。

- 用户认证可以通过本地认证、服务器认证和单点登录进行。

用户认证的分类

上网用户认证--- 三层认证--- 所有的跨网段的通信都可以属于上网行为。正对这些行为,我们希望将行为和产生行为的人进行绑定,所以,需要进行上网用户认证。

入网用户认证--- 二层认证--- 我们的设备在接入网络中,比如插入交换机或者接入wifi后,需要进行认证才能正常使用网络。

接入用户认证--- 远程接入--- VPN --- 主要是校验身份的合法性的认证方式

本地认证--- 用户信息在防火墙上,整个认证过程都在防火墙上执行服务器认证--- 对接第三方服务器,防火墙将用户信息传递给服务器,之后,服务器将认证结果返回,防火墙执行对应的动作即可

单点登录--- 和第三方服务器认证类似。 - 认证域决定了认证的方式和组织结构,包括登录名、显示名、账号过期时间和允许多人同时使用账号登录等设置。

- IP/MAC绑定可以实现用户和设备的绑定,分为单向绑定和双向绑定。

- 安全组和用户组都可以被策略调用,但用户组的生效范围更广,包括成员和子用户组。

- 认证策略包括Portal认证、免认证和匿名认证。

- 防火墙的NAT(网络地址转换)包括静态NAT、动态NAT和NAPT。

- 服务器映射是目标NAT的一种,用于保证公网用户可以访问内部的服务器。

- 源NAT是在安全策略之后执行的。

第五天

- 黑洞路由配置:建议在NAT地址池中配置一个空接口路由,特别是当地址池中的地址和出接口地址不在同一个网段时,以避免在特定环境下产生路由环路。

- 动态NAT与NAPT:如何决定使用动态NAT还是NAPT,即网络地址端口转换。

- NAT类型:

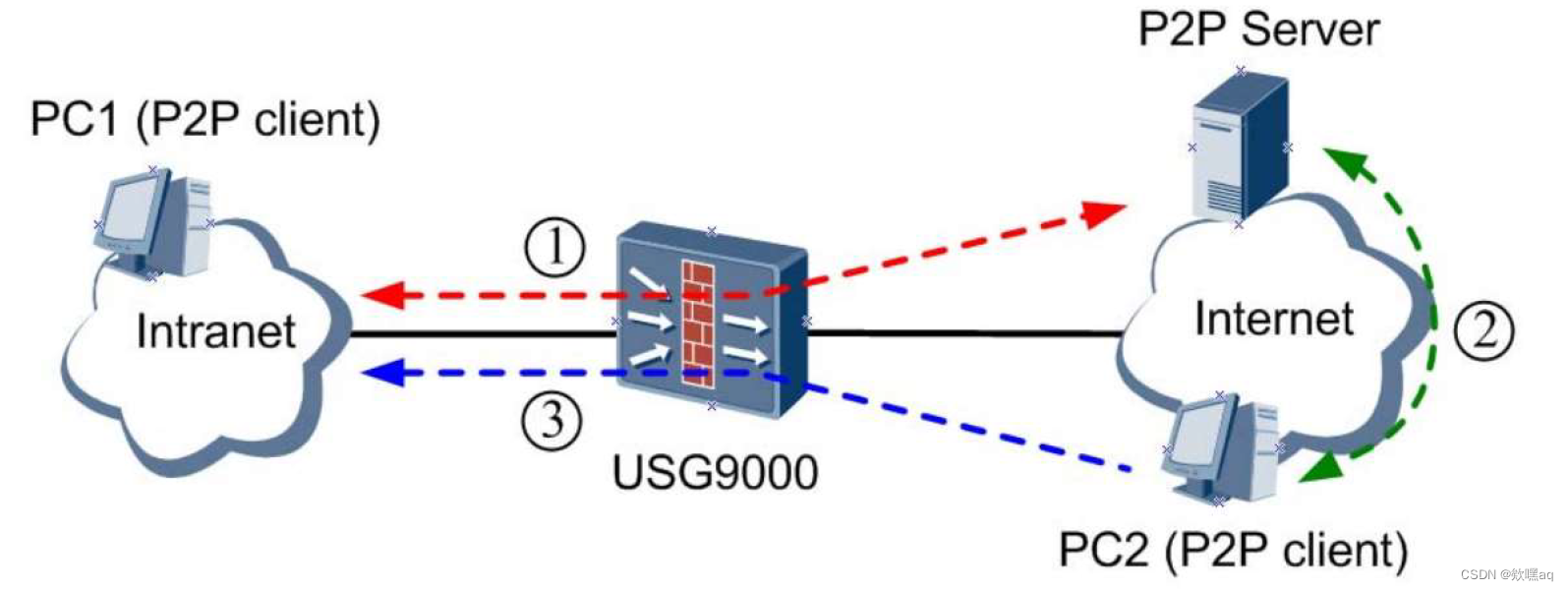

- 五元组NAT:基于源IP、目标IP、源端口、目标端口和协议的五个参数来识别数据流,并进行端口转换。

- 三元组NAT:基于源IP、源端口和协议的三个参数来识别数据流进行端口转换。在特定情况下,如P2P通信,三元组NAT可以放宽筛选条件,以确保通信的顺畅。

- NAT转换记录:动态NAT在触发访问流量后会生成两条server-map记录,包括一条反向记录。在反向记录消失前,这相当于静态NAT,允许外网访问内网设备。而基于端口的NAT转换不会生成server-map表。

- P2P通信和NAT:P2P应用在端口转换下应使用五元组识别,但为了确保P2P客户端之间能够直接通信,可以采用三元组NAT。

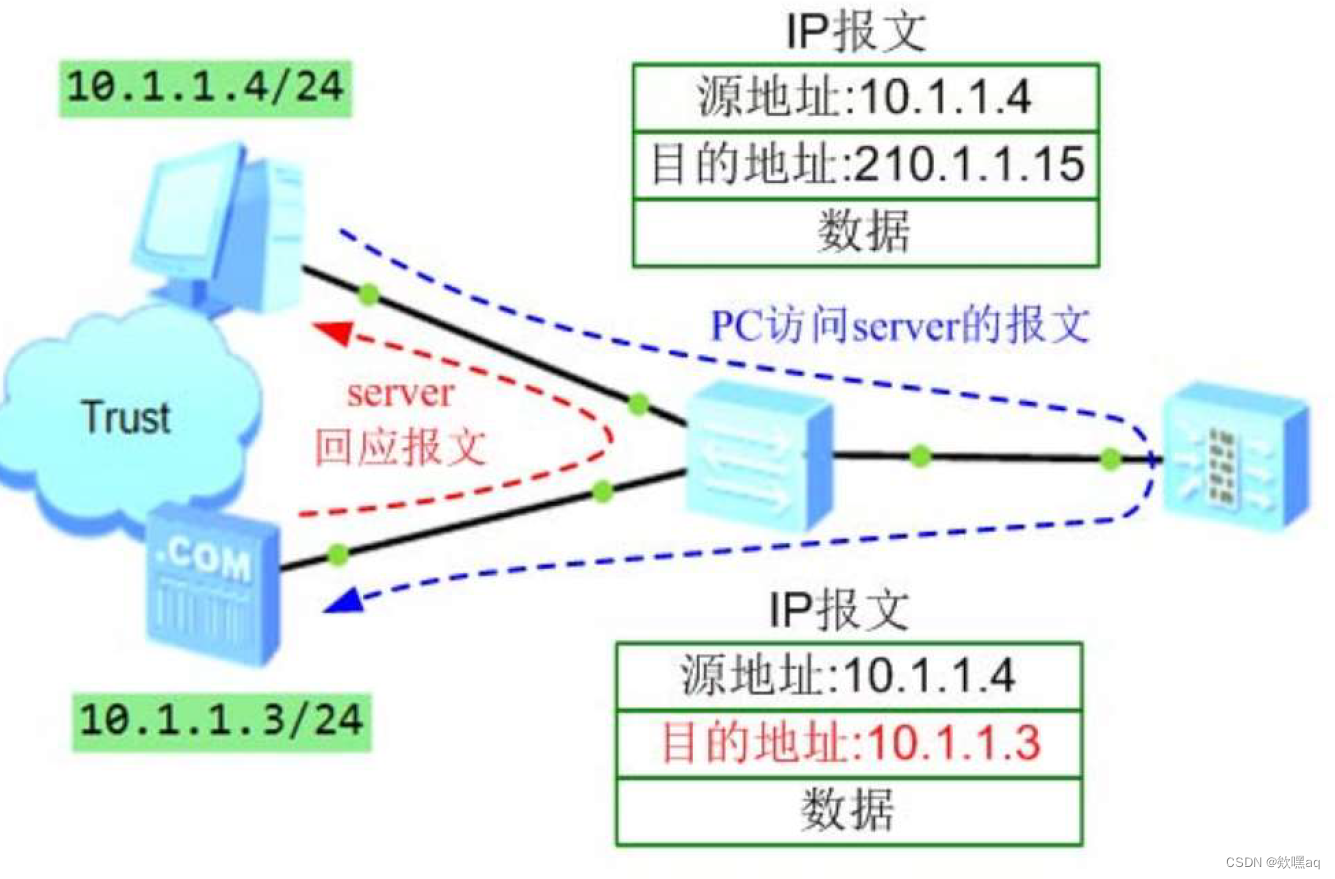

- 目标NAT与服务器映射:目标NAT用于服务器映射,它发生在安全策略之前,因为自动生成的安全策略的目标地址是转换后的地址。

- 安全区域:定义了访问服务器的设备所在的区域。源NAT在安全策略之后执行。

- 双向NAT和多出口NAT的配置方法:提供了根据不同出接口和安全区域来配置源NAT和目标NAT的方法。

- 注意事项:在设置目标NAT时,应注意写两条策略分别针对两个接口的地址池,避免服务器上网权限设置导致的地址冲突。

第六天

- 就近选路:希望在访问不同运营商的服务器时,通过对应运营商的链路,提高通信效率,避免绕路。

- 策略路由(PBR):传统路由仅基于数据包中的目标IP地址查找路由表,而策略路由可以从多维度匹配流量,并执行动作定义转发的出接口和下一跳。

- DSCP优先级:在数据包中设定其转发的优先级,根据优先级差异化保证流量的通过。

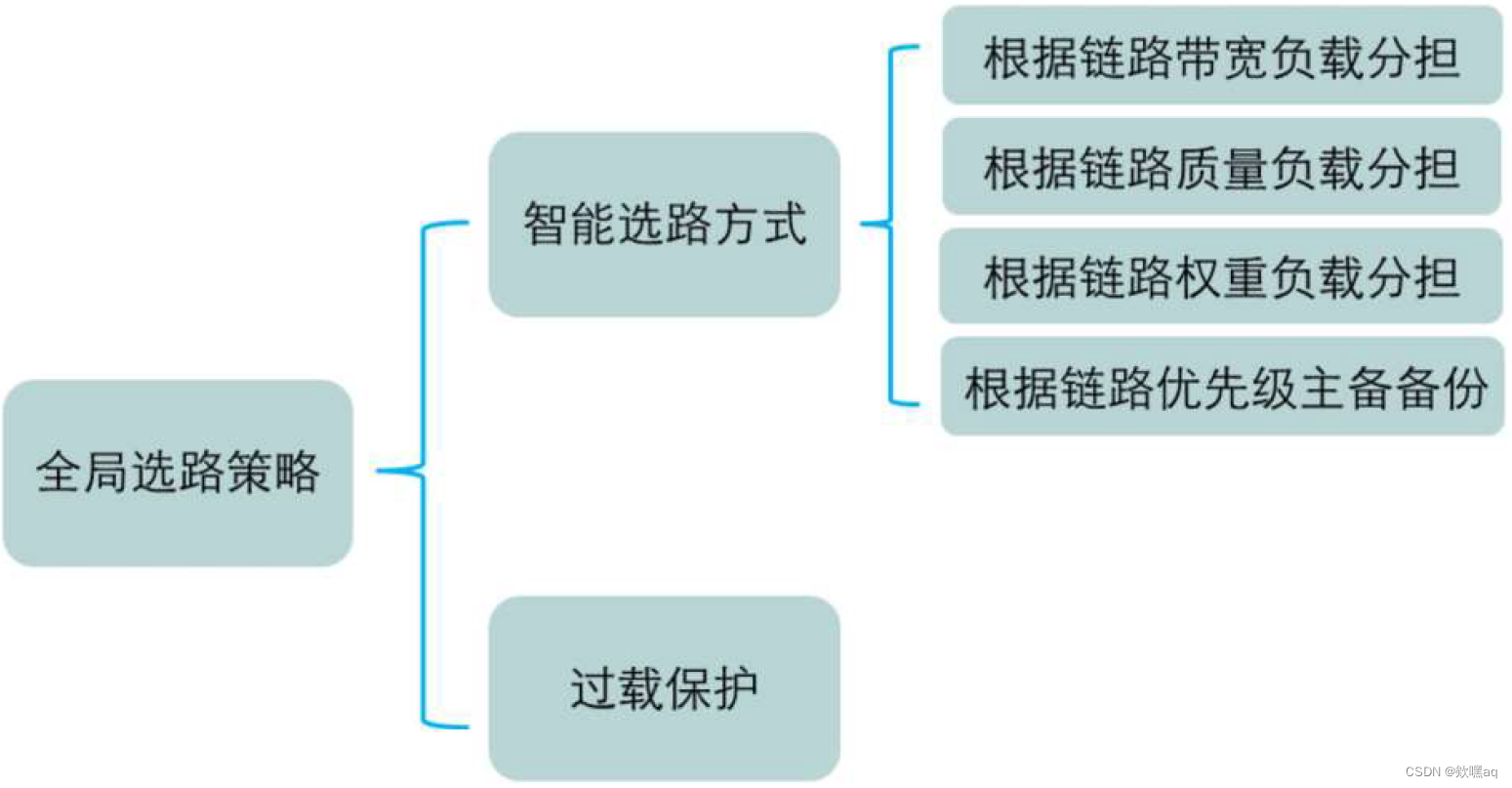

- 智能选路:全局路由策略和基于链路带宽的负载分担,根据链路带宽比例分配流量。

全局路由策略:

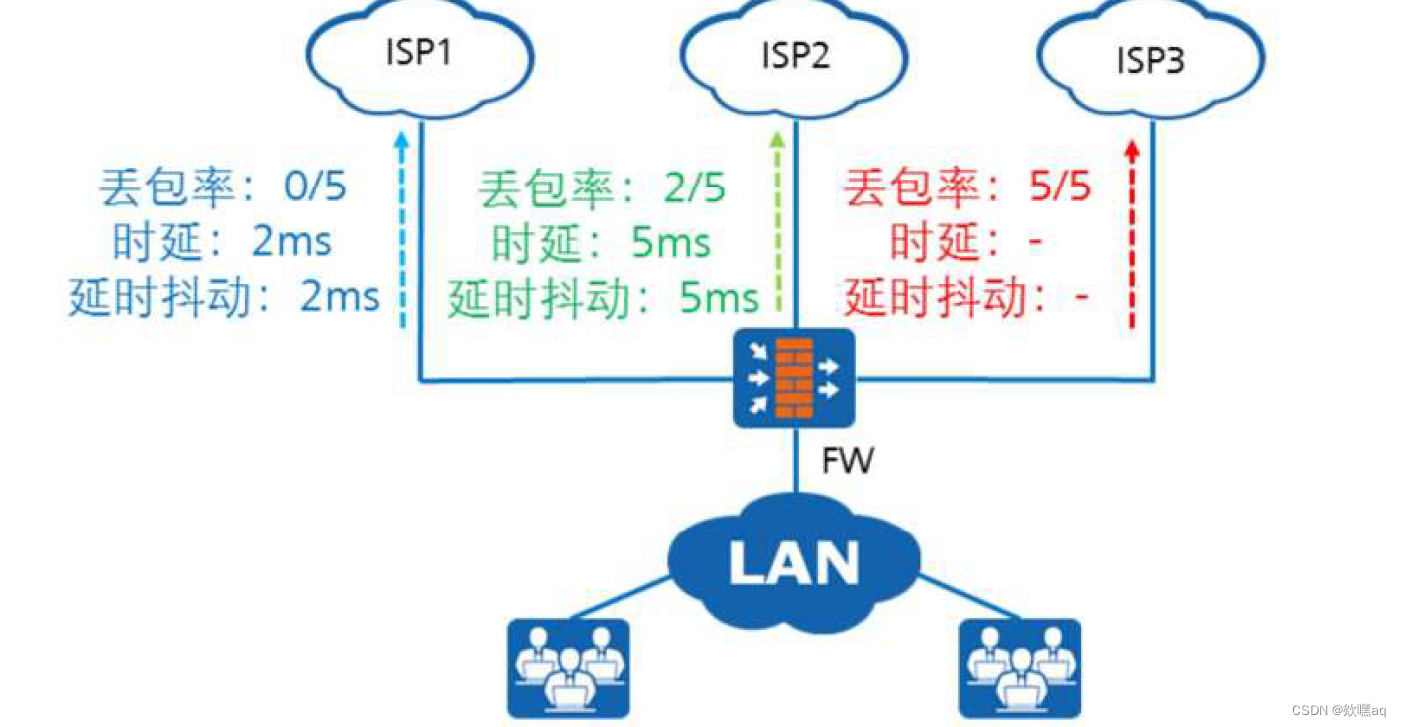

基于链路质量:

- 会话保持:创建会话表后,相同源IP或目标IP的流量将通过同一个接口转发,用于不希望链路频繁切换的场景。

- 基于链路质量的负载分担:通过丢包率、时延和延时抖动等指标评估链路质量,并按照权重或优先级分配流量。

- 基于链路优先级的主备备份:

根据链路优先级选择优先使用链路转发流量,可配置过载保护。 - DNS透明代理:在开启就近选路的前提下,实现DNS透明代理。

- 防火墙的可靠性备份:与路由器备份不同,防火墙需要同步记录状态的会话表等,使用双机热备技术实现可靠性备份。

- VRRP技术:虚拟路由器冗余协议,通过VRRP和VGMP协议实现主备备份和状态管理。

- 接口故障切换场景:在防火墙的双机热备中,当主设备的下联口发生故障时,VRRP状态将切换为initialize状态,VGMP接管VRRP切换状态。

93

93

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?