Android 逆向分析实验

Task 1:Case Study 1

-

将

task1.apk安装至安卓,发现需要对某个输入进行校验

随机尝试输入并进行校验,发现提示 flag 错误,可见需要输入正确的 flag 才能够通过校验

-

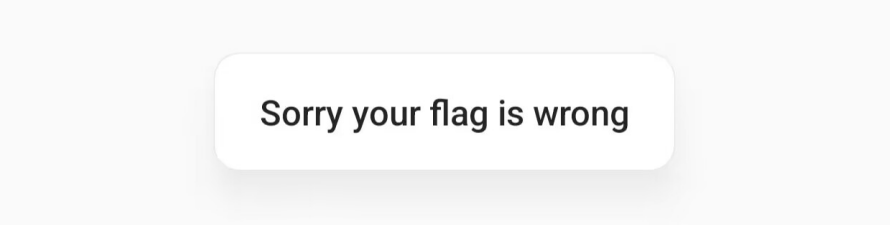

下载 dex2jar 和 jd-gui 并为对应文件添加可执行权限。使用 dex2jar 将 task1.apk 转换为 JAR 文件 格式。

d2j-dex2jar.sh ./task1.apk可以看到以 Java 代码形式展示的 task1.apk

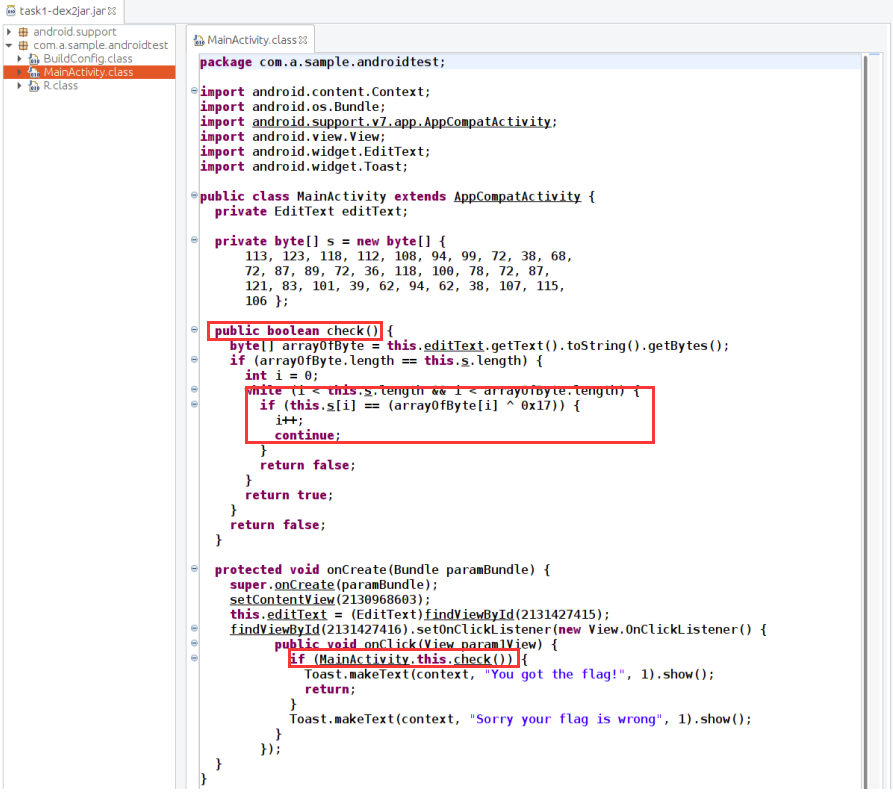

- 分析可得当flag 的位数与 s 相同(31),且每一位 i 均满足 flag[i] ^ 0x17 == s[i](^:如果 相对应位值相同,则结果为 0,否则为 1)

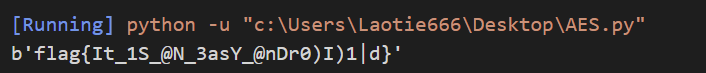

按照提示写python代码暴力破解

验证

Task 2:Case Study 2

-

使用 dex2jar 和 jd-gui 读取 task2.apk 中的 JAVA 代码。首先检查 MainActivity.class ,发现其 中的 onClick 函数检查了一个名为 a 的类中的一个名为 a 的函数的返回值,而函数 a 的参数为用户的输入。

public class MainActivity extends c { protected void onCreate(Bundle paramBundle) { super.onCreate(paramBundle); setContentView(2130968603); EditText editText = (EditText)findViewById(2131427422); findViewById(2131427423).setOnClickListener(new View.OnClickListener(this, editText, (Context)this) { public void onClick(View param1View) { if (a.a(this.a.getText().toString())) { Toast.makeText(this.b, "You get it~",1).show(); return; } Toast.makeText(this.b, "Sorry its wrong",1).show(); } }); } }检查 a.class ,其中的函数 a 如下所示

public static boolean a(String paramString) { if (paramString.length() == b.length) { int[] arrayOfInt = new int[a.length]; arrayOfInt[0] = 0; byte[] arrayOfByte = paramString.getBytes(); int k = arrayOfByte.length; int i = 0; int j = 1; while (i < k) { arrayOfInt[j] = arrayOfByte[i]; j++; i++; } i = 0; while (i < c.length) { if (a[i] == b[i] * arrayOfInt[i] * arrayOfInt[i] + c[i] * arrayOfInt[i] + d[i] && a[i + 1] == b[i] * arrayOfInt[i + 1] * arrayOfInt[i+ 1] + c[i] *arrayOfInt[i + 1] + d[i]) { i++; continue; } return false; } return true; } return false; }分析该函数。该函数中将用户输入按字节存入一个字节数组 arrayOfByte ,然后将 arrayOfByte 逐元素转存到 int 数组 arrayOfInt 中(从 arrayOfInt 的第二位开始, arrayOfInt 的第一位为0)。 arrayOfInt 的长度为数组 a 的长度,因此可知用户输入的长度比数组 a 的长度少一个字节,为34个字 节。最后逐元素验证数组 arrayOfInt 的元素是否满足16行中的数量关系,若均满足则返回 true 。

-

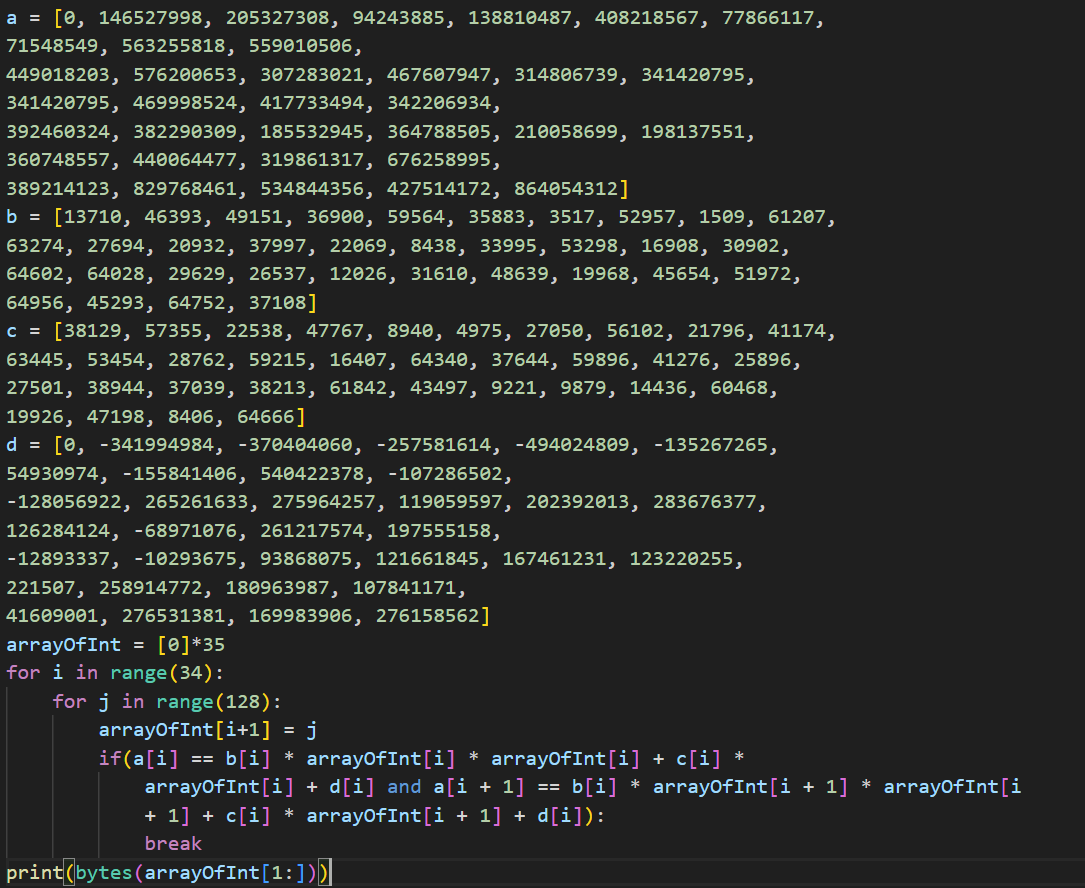

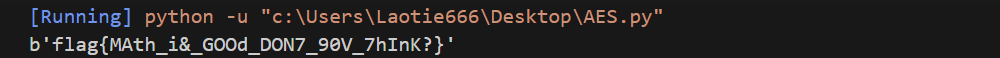

编写python代码破解

-

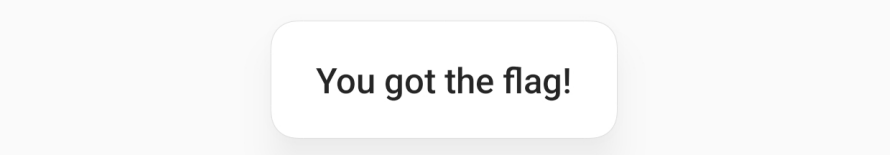

输入验证

Task 3:Case Study 3

-

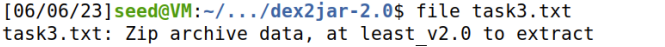

使用 file 命令查看 task3.txt 的文件类型,发现为Zip压缩文件

-

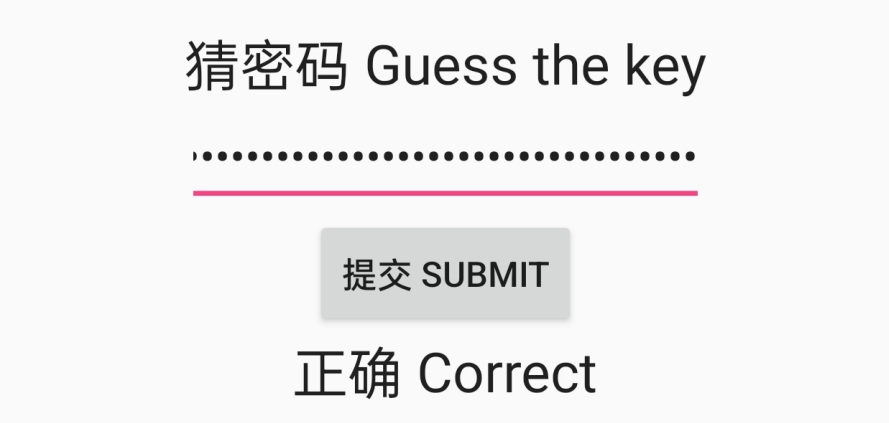

使用 Unzip 命令解压缩后按上两个 Task 的方法查看 Java 代码。查看 onClickTest 函数发现函数 对比了用户输入与 i 函数的返回值。

public void onClickTest(View paramView) { if (this.n.getText().toString().equals(i())) { this.o.setText(2131099685); return; } this.o.setText(2131099683); } -

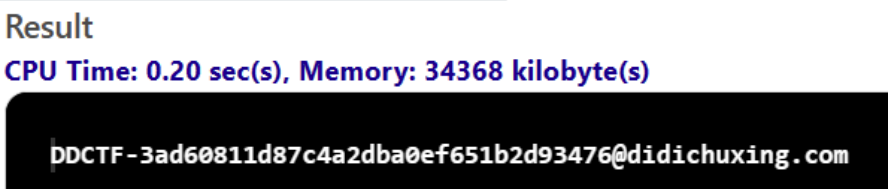

将 i 函数放在在线Java IDE 中运行,并将返回值转换为String类型输出,得到flag

Task 4:Case Study 4

-

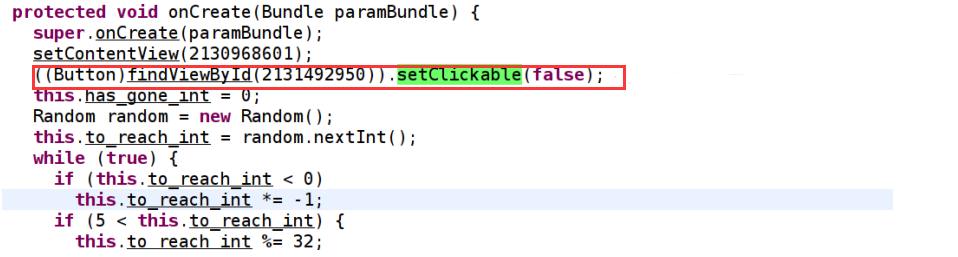

同样使用 dex2jar 和 jd-gui 查看 task4.apk 的源代码,可以发现 onCreate 函数中设置了某个按钮 为不可点击状态,猜测这个按钮就是查看 flag 的按钮。

-

使用 AndroidKiller 对 task4.apk 进行反编译

-

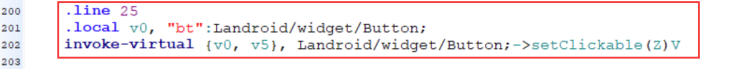

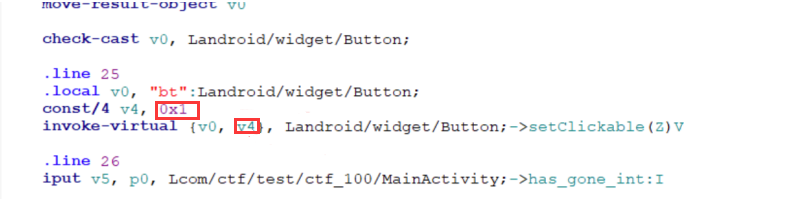

查看 onCreate 函数的 smali 代码,可以找到 java 代码中设置按钮状态的对应代码。

其中 v5 寄存器在前方代码中被置为 0,猜测该寄存器传递的就是参数 false 。将一个新寄存器 v4 的值置为 1 并替代传参语句中的 v5 ,使传递的参数修改为 true

-

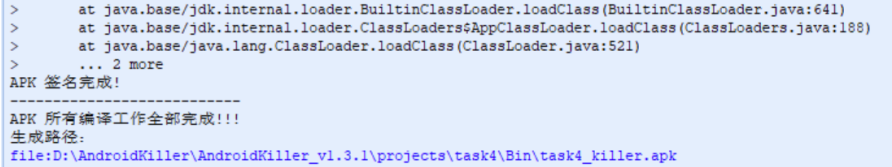

使用 AndroidKiller 将修改后的文件重新编译。

将生成的 task4_killer.apk 在安卓中运行,此时直接点击 爬到了,看Flag“按钮即可看到界面上显示出 flag

131

131

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?