主要关注点:进程,网络活动,启动项,计划任务,日志

1、查看服务器是否有弱口令、远程管理端口公网开放

检查方法:询问管理员、通过注册表或者nmap扫全端口的方式确定是否开启远程端口,-p1-65535 -sV

2.查看是否存在可疑账号

检查方法:打开cmd执行net user 命令(查不全)

或者win+r输入lusrmgr.msc(查的全)

2.5.检测是否存在克隆账号,隐藏账号

检查方法:打开D盾——>工具———>克隆账号检查

影子账户

影子账户

概念:

不容易被发现的,具有Administrator权限的账户

如何创建:

①打开cmd,输入

net user test$ mima /add

②进入注册表编辑器(win+r ,输入regedit)

在local_machine下找到SAM(里面存的是用户的认证信息)

右键选择权限,然后给SAM表分配权限

③进入Domains/Acconut/Users

打开users和names两个文件夹

- 导出Administrator用户的值对应的表

- 导出我们创建的用户对应的表

- 替换他们F的值

- 最后检验可以通过D盾

或者

通过cobalt strike成功上线后的模块一键操作

应对影子账户的修复方式:

方法1:删除对应用户的表即可

方法2:D盾一键删除

方法3:看日志

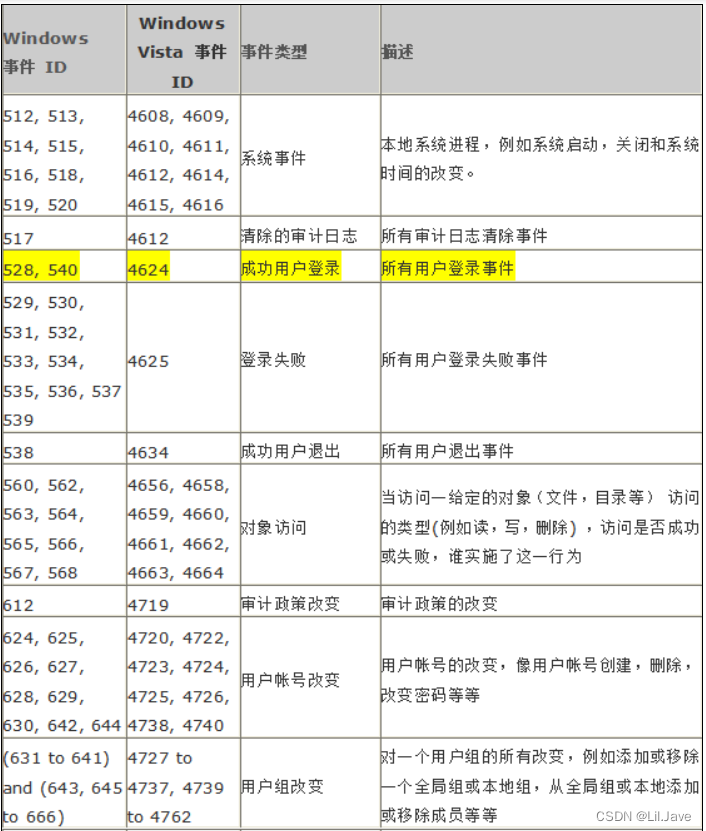

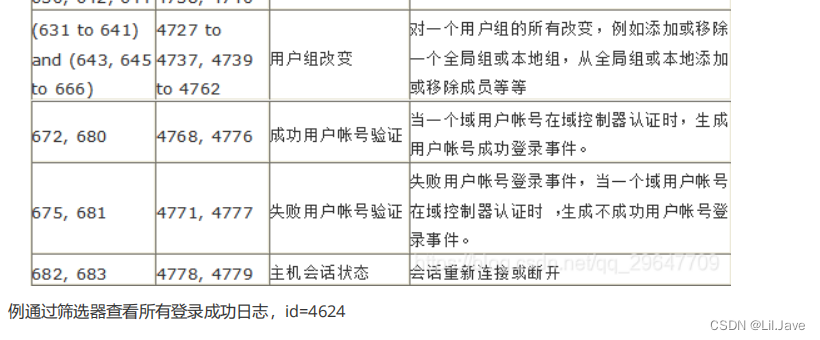

3、查看日志结合登录时间、用户行为等明确账户问题

win+r 输入 event

在win32下叫eventvwr.msc

或者点击win键—→windows管理工具—→事件查看器

主要关注里面 windwos日志—→安全 这一块

在右边操作栏中可以通过筛选当前日志这个模块对日志进行筛查

包括对事件ID,时间,关键字等常用

主要可以关注4624 4625

也可以将已筛查过的日志导出,然后放到日志检查工具中进行检查

还可以使用辅助工具 log pasrse Download Log Parser 2.2 from Official Microsoft Download Center

他的功能可以将日志通过数据库语句的方式查询

下载完成后在目录下运行cmd打开(仅支持导出的日志)

4、检查端口、进程

①查看端口连接状况、是否存在远程连接、你不认识的

netstat -ano

如果要查哪些正在连接的端口,在后面跟|grep EST

EST指ESTABLISHED

对有没见过的IP可以通过开源情报库进行筛查(因为木马也可以绑定80和443端口)

②查看进程

tasklist -ano

火绒剑

可以通过火绒剑查看进程,如果发现有未知的进程应用,或者该进行的dll文件并没有被赋予数据签名安全凭证,可以对该进行停止和删除

服务和驱动的内容,如果发现有异常要立即排查,如果发现有异常的文件,可以放在在线的模拟沙箱中进行检测

网络可以快速排查是否有恶意Ip

注册表与上无异

流量监控模块可以查看与电脑实时建立的连接

5.启动项

即开机自启动的应用或进程。

①检查服务是否存在异常启动项四个注册表路径

注册表进入:win+r regedit

HKEY_current_user\\software\\microsoft\\windows\\currentversion\\run

HKEY_current_user\\software\\microsoft\\windows\\currentversion\\runonce

HKEY_local_machine\\software\\microsoft\\windows\\currentversion\\run

HKEY_local_machine\\software\\microsoft\\windows\\currentversion\\runonce

例:

进入HKEY_local_machine\\software\\microsoft\\windows\\currentversion\\run路径下

设置一个进程,将计算器(clac)的路径编写进去(c:\\\\xxxx\\xxx\\clac.exe)

再重新启动就会自运行计算器程序

②还可以使用msconfig快捷查看(win+r→msconfig)

里面的启动模块可以看,但新版windows该功能移动到了任务管理器中

③火绒内置模块查看

④win键—> 程序—>启动

C:\\ProgramData\\Microsoft\\Windows\\Start Menu\\Programs\\Startup #所有

C:\\Users\\用户名\\AppData\\Roaming\\Microsoft\\Windows\\Start Menu\\Programs\\Startup#指定

用户,用户级找自己的目录(appdata属于隐藏文件,直接找找不到)

⑤本地组策略

输入gpedit.msc(windows家庭版一般没有,一般存在于专业版)

可以设置windows开机或关机要运行的脚本(分普通脚本和powershell脚本)

例:开机——-通过powershell执行一个木马病毒

关机———执行一个将目标服务器每日数据发送至我们手上的脚本

计算机配置————windows设置———脚本(启动/关机)

用户配置--------windows设置-------脚本(登录\注销)

拓展点:可以一个一个测试,观察一下哪个启动项的优先级最高,如果木马比杀毒软件自启动优先级更高,有没有可能会绕过杀毒软件

PCHunter

具体内容与火绒剑无异,但内容数据的显示会更加的详细

6.计划任务

查看制定时间执行的任务和进程

在cmd中

win10以下用at

win10以上at已经废弃,使用schtasks

重点关注其中的**“下次运行时间”**

任务计划程序

在win开始键的工具管理中,右边的操作栏的创建任务项目中触发器模块可以对某些程序或进程进行自启动设置:如每隔五分钟开启一次进程等

7.服务(与自启相关 )

可以在win键—>windows管理工具—>服务

或者 win+r 输入 services.msc

查看可疑的服务或者有自启动行为的服务(重点关注服务列表中的启动类型)

点开服务列表可以对其进行操作

注意:就算对服务进行禁用,也不一定会阻止该服务启动,在属性的恢复模块中可以设置,如果某服务启动失败,仍然有可能可以对服务进行第一次第二次的重新启动

pchunter或者火绒剑都可以对服务状态进行

8.三方组件

如todesk,向日葵等远程控制软件或者其他类型的软件

如远控软件,攻击者可以利用软件的特点,直接利用软件存在的漏洞,通过该软件来直接进行对目标设备的控制

9.webshell,恶意文件等

查杀工具应使用两种或两种以上的工具,以方便互补规则库

①webshell推荐使用:河马查杀(SHELLPUB.COM 专注查杀,永久免费)、d盾、safedog ②恶意文件分析:pchunter(恶意代码检测 虚拟机脱壳. Rootkit检测 木马检测)、火绒剑 ③本地病毒查杀:卡巴斯基(面向家庭和企业用户的卡巴斯基网络安全解决方案 | | 卡巴斯基)、大蜘蛛 (Dr.Web 下载性能卓越的反病毒软件保护电脑/苹果机/安卓设备) 、火绒、360、Windows df ④在线杀毒:微步(https://s.threatbook.com)、virscan内置43个杀毒api(https://www.virscan.or g/) ⑤病毒动态:微步(微步在线X情报社区-威胁情报查询_威胁分析平台_开放社区)、安全厂家论坛(深信服、奇安信、360)、安全新 闻论坛(freebuf、先知社区、tools、52)、国家级cnnvd(http://www.cnnvd.org.cn/)、国家计算机病毒应急处理中心]

推荐客户最好要有备份

备份分为冷备用和热备用,热备用是指在服务器运行时进行的备份

双机热备用 两台设备进行热备用

差异备份,增量备份,完全备份

完全备份指把所有数据全部备份

增量备份指在原有备份的基础上备份其他增加的数据

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?