1.VPN简介

VPN即虚拟专用网,泛指通过VPN技术在公用网络上构建的虚拟专用网络。VPN用户在此虚拟网络中传输私网流量,在不改变网络现状的情况下实现安全、可靠的连接。

专用:VPN网络是专门供VPN用户使用的网络,对于VPN用户,使用VPN与使用传统专网没有区别。VPN能够提供足够的安全保证,确保VPN内部信息不受外部侵扰。VPN与底层承载网络(一般为IP网络)之间保持资源独立,即VPN资源不被网络中非该VPN的用户所使用。

虚拟:VPN用户的通信是通过公共网络进行的,而这个公共网络同时也可以被其他非VPN用户使用,VPN用户获得的只是一个逻辑意义上的专网。

2.VPN分类

1)根据间设单位不同

①租用运营商VPN专线搭建企业VPN网络:最常见的场景为租用运营商MPLS VPN专线。

②自建企业VPN网络:基于Internet建立企业VPN网络,常见的如IPSec VPN、L2TP VPN、SSL VPN等。

2)个据组网方式的不同

①远程访问VPN:适用于出差员工VPN拨号接入的场景,员工可在任何能接入Internet的地方,通过VPN接入企业内网资源。常见的有L2TP VPN、SSL VPN等。

②局域网到局域网的VPN:适用于公司两个异地机构的局域网互连。常见的有MPLS VPN、IPSec VPN等。

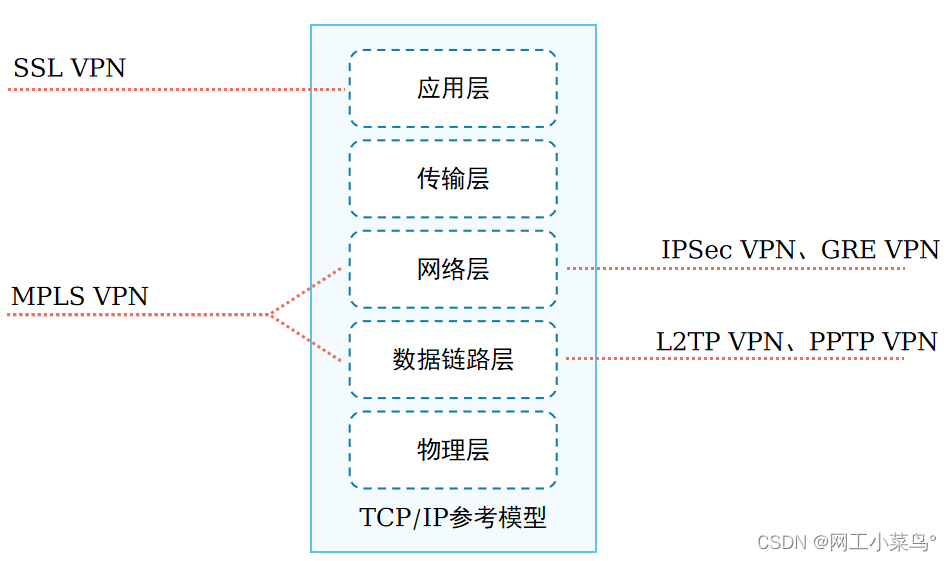

3)根据实现的网络层次

3.VPN关键技术

1)隧道技术

VPN技术的基本原理是利用隧道(Tunnel)技术,对传输报文进行封装,利用VPN骨干网建立专用数据传输通道,实现报文的安全传输。

位于隧道两端的VPN网关,通过对原始报文的“封装”和“解封装”,建立一个点到点的虚拟通信隧道。

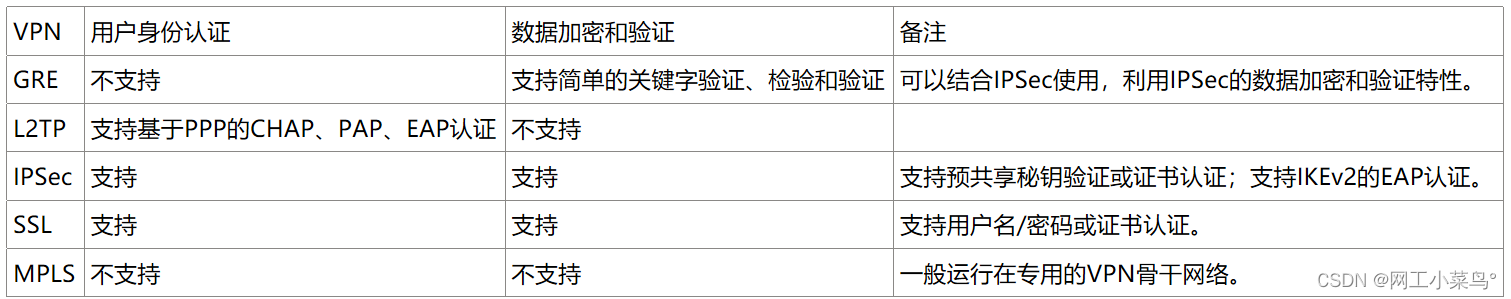

2)身份认证、数据加密与验证

身份认证、数据加密和认证技术可以有效保证VPN网络与数据的安全性:

身份认证:可用于部署了远程接入VPN的场景,VPN网关对用户的身份进行认证,保证接入网络的都是合法用户而非恶意用户。也可以用于VPN网关之间对对方身份的认证。

数据加密:将明文通过加密变成密文,使得数据即使被黑客截获,黑客也无法获取其中的信息。

数据验证:通过数据验证技术对报文的完整性和真伪进行检查,丢弃被伪造和被篡改的报文。

4.常见的VPN

IPSec

IPsec概述

IPSec(IP Security) VPN一般部署在企业出口设备之间,通过加密与验证等方式,实现了数据来源验证、数据加密、数据完整性保证和抗重放等功能。

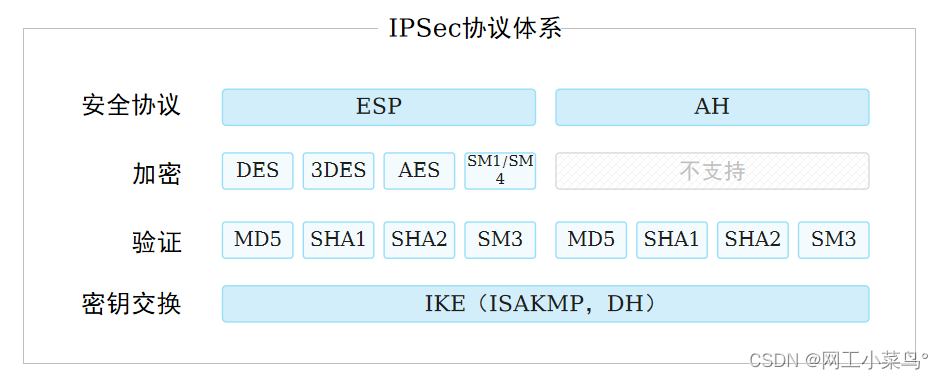

IPsec协议体系

IPSec不是一个单独的协议,它给出了IP网络上数据安全的一整套体系结构,包括AH(Authentication Header)、ESP(Encapsulating Security Payload)、IKE(Internet Key Exchange)等协议。

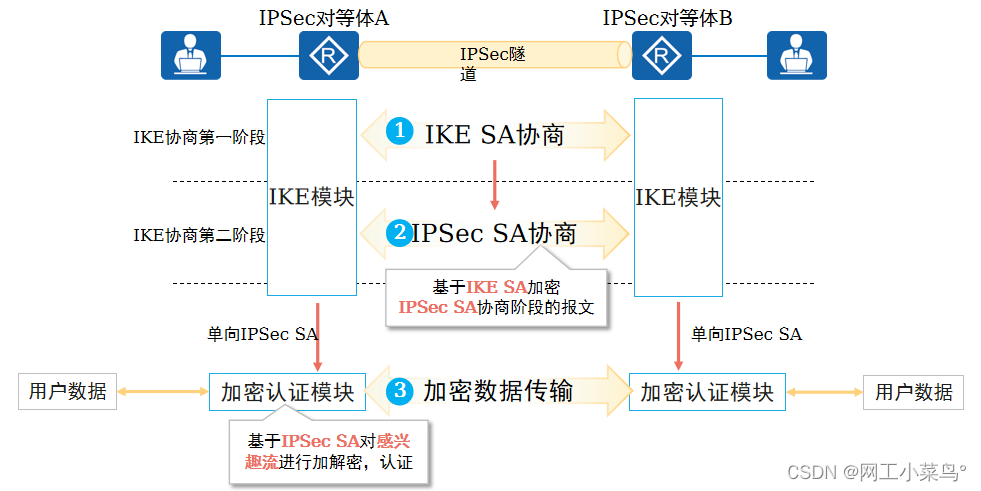

IPsec基本原理

IPSec隧道建立过程中需要协商IPSec SA(Security Association,安全联盟),IPSec SA一般通过IKE协商生成。

SA三元组

SPI安全参数索引、目的IP地址、安全协议(AH或ESP)

GER

GRE概述

通用路由封装协议(General Routing Encapsulation,GRE)是一种三层VPN封装技术。GRE可以对某些网络层协议(如IPX、IPv4、IPv6等)的报文进行封装,使封装后的报文能够在另一种网络中(如IPv4)传输,从而解决了跨越异种网络的报文传输问题。

基本原理

GRE构成要素分为3个部分:乘客协议、封装协议和运输协议。

乘客协议是指用户在传输数据时所使用的原始网络协议。

封装协议的作用就是用来“包装”乘客协议对应的报文,使原始报文能够在新的网络中传输。

运输协议是指被封装以后的报文在新网络中传输时所使用的网络协议。

GER Over IPSec

GRE的主要缺点是不支持加密和认证,数据的安全传输得不到很好的保障。

IPSec的主要缺点是只支持IP协议,且不支持组播。

可通过部署GRE Over IPSec结合两种VPN技术的优点。

L2TP

L2TP概述

L2TP是虚拟私有拨号网VPDN(Virtual Private Dial-up Network)隧道协议的一种,它扩展了点到点协议PPP的应用,是一种在远程办公场景中为出差员工或企业分支远程访问企业内网资源提供接入服务的VPN。

L2TP组网架构中包括LAC(L2TP Access Concentrator,L2TP访问集中器)和LNS(L2TP Network Server,L2TP网络服务器)。

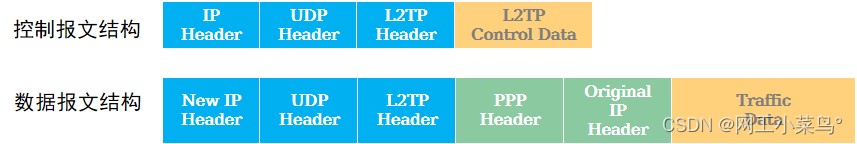

L2TP消息

L2TP协议包含两种类型的消息,控制消息和数据消息,消息的传输在LAC和LNS之间进行。

控制消息用于L2TP隧道和会话连接的建立、维护和拆除。

数据消息用于封装PPP数据帧并在隧道上传输。

L2TP工作过程

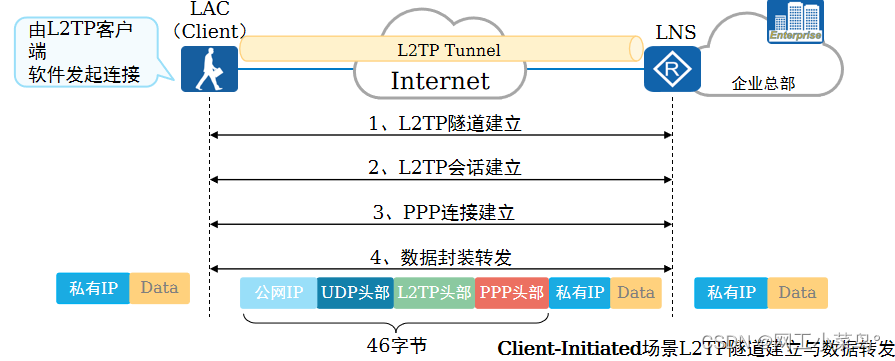

L2TP主要可分为以下三种工作场景,其工作过程并不相同:

NAS-Initiated场景:拨号用户通过NAS访问企业内网

Client-Initiated场景:移动办公用户访问企业内网

Call-LNS场景:通过LAC自主拨号实现企业内网互连

L2TP Over IPsec

当企业对数据和网络的安全性要求较高时,L2TP无法为报文传输提供足够的保护。这时可以和IPSec功能结合使用,保护传输的数据,有效避免数据被截取或攻击。

MPLS VPN概述

MPLS是一种利用标签(Label)进行转发的技术,最初为了提高IP报文转发速率而被提出,现主要应用于VPN和流量工程、QoS等场景。

根据部署的不同,MPLS VPN可分为MPLS L2 VPN或者MPLS L3 VPN。

企业可以自建MPLS专网也可以通过租用运营商MPLS专网的方式获得MPLS VPN接入服务。

VRF

VRF基本概念

VRF又称VPN实例(VPN Instance),是一种虚拟化技术。在物理设备上创建多个VPN实例,每个VPN实例拥有独立的接口、路由表和路由协议进程等。

VRF实现过程

VRF是对物理设备的一个逻辑划分,每个逻辑单元都被称为一个VPN实例,实例之间在路由层面是隔离的。VRF实现过程如下:

①创建实例,并将三层接口(可以是路由器的物理接口或者子接口,也可以是VLANIF接口)绑定到实例;

②(可选)配置与实例绑定的路由协议或静态路由;

③基于与实例绑定的接口和路由协议等建立实例路由表并基于实例路由表转发数据,实现实例间隔离。

应用场景

1)防火墙虚拟系统

虚拟系统(Virtual System)是在一台物理设备上划分出的多台相互独立的逻辑设备。虚拟系统主要具有以下特点:

资源虚拟化:每个虚拟系统都有独享的资源,包括接口、VLAN、策略和会话等。

路由虚拟化:每个虚拟系统都拥有各自的路由表,相互独立隔离。

其中路由虚拟化依靠创建VPN实例来实现。

2)BGP/MPLS IP VPN

BGP/MPLS IP VPN是一种基于PE的L3VPN技术。它使用BGP在服务提供商骨干网上发布VPN路由,使用MPLS在服务提供商骨干网上转发VPN报文。

通过创建VPN实例的方式在PE上区别不同VPN的路由。

1153

1153

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?