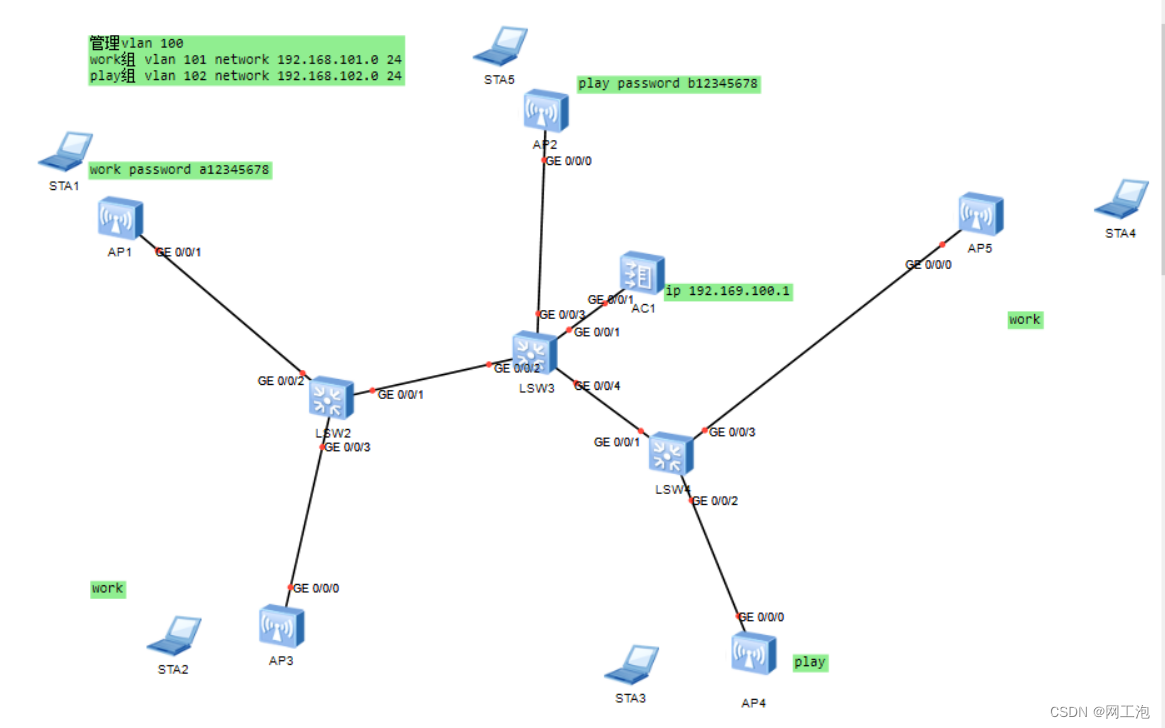

top结构图:

实验目的:

掌握无线局域网AC+fitAP的配置

实验内容:

使用dhcp,完成ap与ac的连接;

配置dhcp,完成用户连接后ip地址的分配;

配置无线参数;

- 实验过程及结果(命令截图/部分拓扑截图/文字说明)

实验过程

top图:

- 配置交换机和AC端口

核心交换机

Vlan 100

Int g0/0/1

Port link-type trunk

port trunk allow-pass all

int g 0/0/2

port link-type trunk

port trunk allow-pass all

int g 0/0/3

port link-type trunk

port trunk pvid vlan 100 //将trunk端口从默认端口更改到vlan100,将AP划分到与AC相同的vlan中

port trunk allow-pass all

int g 0/0/4

port link-type trunk

port trunk allow-pass all

汇聚交换机

Vlan 100

Int g0/0/1

Port link-type trunk

port trunk allow-pass all

int g 0/0/2

port link-type trunk

port trunk pvid vlan 100

port trunk allow-pass all

int g 0/0/3

port link-type trunk

port trunk pvid vlan 100

port trunk allow-pass all

AC端口

Int g0/0/1

Port link-type trunk

port trunk allow-pass all

- 配置AC的IP地址

Vlan 100

int vlan 100

ip add 192.168.100.1 24

- 配置分配给AP的地址池,使AP与AC互通

dhcp enable

ip pool ap

network 192.168.100.0 mask 24

gateway-list 192.168.100. 254

int vlan 100

dhcp select global

option 43 sub-option 3 ascii 192.168.100.254 //相当于告诉AP AC在哪里

此时查看任一AP的地址,发现AP的地址变为192.168.100.024 网段的地址如下图:

使用ping命令pingAC,是可以ping通的。如下图:

- 创建业务vlan地址池(可直接使用vlan,不用地址池) ,让用户连接AP时分配里面的地址

在AC上进行配置

vlan pool p101

vlan 102

assignment hash //通过哈希的方式去分配

vlan pool p102

vlan 102

assignment hash

在核心交换机上配置

dhcp enable

int vlan 101

ip add 192.168.101.254 24

dhcp select interface //dhcp分配模式为接口模式(必须为接口模式)

int vlan 102

ip add 192.168.102.254 24

dhcp select interface

- 创建两个AP组(work和play)

在wlan视图下

ap-group name work

ap-group name play

- 创建域管理模板,并将管理模板运用到work组和play组

regulatory-domain-profile name default //创建域管理模板,并取名为 default

country-code cn //设置国家代码为cn

进入到work组,将管理模板运用到work组

regulatory-domain-profile default //应用default这个域管理模板

进入到work组,将管理模板运用到play组

regulatory-domain-profile default

- 在AC上配置AP认证

首先查看5个AP的mac地址

使用 display interface vlan 1 查看AP1的mac地址。如下图:

wlan

Ap-id 1 ap-mac 00e0-fcf4-49c0

依次完成5个AP的认证

- 将AP加入work组和play组

Wlan

ap-id 1

ap-group work //将ap1加入work组,输入y确认

ap-id 2 //进入2号ap

ap-group play

如上将所有ap加入到分组里,并用display ap all查看,如下图:

可以看到每个ap的id,mac地址,group,IP地址。状态state为nor(正常)

- 配置安全模板和ssid

- 创建两个不同的安全模板

security-profile name sec1 //创建名为sec1的安全模板

security wpa-wpa2 psk pass-phrase a12345678 aes //安全机制为wpa2,域共享密码为“a12345678”,加密算法为aes

security-profile name sec2 //创建名为sec2的安全模板

security wpa-wpa2 psk pass-phrase b12345678 aes

- 设置ssid

ssid-profile name work //创建名为work的SSID模板

ssid work //设置SSID名称为work

ssid-profile name play

ssid play

查看创建结果,如下图:

- 使用security模板和ssid模板创建VAP模板

vap-profile name work //创建VAP模板,名为work

forward-mode tunnel //转发模式为隧道转发

service-vlan vlan-pool p101 //服务vlan在创建的vlan池里自动分配一个vlan(也可使用service-vlan p101 手动分配服务vlan为p101,而不是地址池分配)

security-profile sec1 //vap关联安全模板sec1

ssid-profile work //vap管理ssid模板work

以同样的方式再次创建名为play的VAP模板

vap-profile name play

forward-mode tunnel

service-vlan vlan-pool p102

security-profile sec2

结果如下图所示:

- 应用VAP模板,配置AP组

部署work组

ap-group name work //进入ap组

vap-profile work wlan 1 radio 0 //将VAP模板work中的无线业务参数下发到AP组中所有AP成员上,射频0

vap-profile work wlan 1 radio 1 //两个射频(2.4G和5G的射频都去部署配置上)

部署play组

ap-group name play

vap-profile play wlan 1 radio 0

vap-profile play wlan 1 radio 1

查看部署情况,可以看到不同射频,以及使用的安全加密内容,ssid等,如下图所示:

同时可以看到ap的信号圈

验证:

使用无线设备连接wifi,输入密码验证,结果如下图所示:

查看无线设备的IP配置,网段为192.168.101.0如下图:

使用其他设备测试,结果如下图:

- 总结 (实验总结、个人心得)

总结:

1652

1652

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?