Python武器库开发-武器库篇之XSS漏洞扫描器(六十一)

XSS漏洞简介以及危害

XSS (跨站脚本攻击) 是一种常见的网络安全漏洞,攻击者通过注入恶意的脚本代码来攻击网站。这些脚本代码会被网页解析器执行,从而导致攻击者能够获取用户的敏感信息、控制用户账户、修改网页内容等。允许攻击者注入恶意脚本代码到受害者的浏览器中,从而影响或窃取用户的敏感信息。

XSS漏洞可以分为三种类型:

-

存储型XSS:攻击者将恶意代码注入到网站的数据库或其他存储设备中,当用户访问相关页面时,恶意代码会被执行。

危害:攻击者可以窃取用户的敏感信息,如登录凭证、个人信息等,并可能导致账户被盗或用户遭受其他类型的攻击。 -

反射型XSS:攻击者将恶意代码作为URL参数发送给目标用户,当用户点击或访问这个URL时,恶意代码会被浏览器解析和执行。

危害:攻击者可以窃取用户的敏感信息,并可能通过诱导用户点击恶意链接来进行其他攻击,如钓鱼攻击、跳转到恶意网站等。 -

DOM-based XSS:攻击者利用客户端脚本中的漏洞来注入和执行恶意代码,而不是在服务端。

危害:攻击者可以修改网页的结构和内容,以及窃取用户的敏感信息。

XSS漏洞的危害包括以下几个方面:

-

盗取用户信息:攻击者可以通过注入恶意脚本来窃取用户的敏感信息,如用户名、密码、银行卡号等。

-

篡改网页内容:攻击者可以修改网页内容,例如插入广告、篡改文章内容、添加恶意链接等,从而误导用户或传播恶意软件。

-

劫持用户会话:攻击者可以通过注入恶意脚本来劫持用户的会话,实施各种恶意操作,如发送垃圾邮件、操控用户账户等。

-

传播恶意软件:攻击者可以通过注入恶意脚本来引导用户下载恶意软件,从而对用户计算机进行攻击或植入恶意代码。

XSS漏洞扫描器

XSS漏洞扫描器是一种安全工具,用于检测和识别应用程序中的跨站脚本漏洞(XSS漏洞)。XSS漏洞通常是由于应用程序未正确过滤和验证用户输入而产生的,攻击者可以利用这些漏洞注入恶意代码,以在受害者的浏览器上执行恶意操作。

XSS漏洞扫描器通过模拟攻击者的行为来扫描应用程序中的潜在漏洞。它通过尝试不同的输入向目标应用程序发送恶意代码,并分析应用程序的响应来判断是否存在XSS漏洞。扫描器还可以检测和报告其他与XSS漏洞相关的问题,如反射型XSS和存储型XSS。

XSS漏洞扫描器通常提供以下功能:

-

自动扫描:扫描器能够自动发现和扫描应用程序中的潜在漏洞,无需手动输入测试数据。

-

持久性测试:扫描器能够模拟攻击者的持续攻击,以测试应用程序的防御能力。

-

报告生成:扫描器生成详细的扫描报告,包括发现的漏洞、推荐的修复措施和其他安全建议。

-

漏洞验证:一些高级的扫描器可以尝试利用发现的漏洞来验证其真实性。

-

集成API:扫描器可以与其他安全工具和系统集成,使整个安全测试过程更加高效和自动化。

XSS漏洞扫描器代码实现

接下来我们就用python开发一段 XSS 漏洞的扫描器,代码内容如下:

#!/usr/bin/env python

import requests

from bs4 import BeautifulSoup

from urllib.parse import urljoin

def get_all_forms(url):

soup = BeautifulSoup(requests.get(url).content,"lxml")

#拿到页面中的form表单

return soup.find_all("form")

def get_form_details(form):

#定义一个存储表单详细信息的字典

details = {}

action = form.attrs.get("action","").lower()

#获取表单的提交方法

method = form.attrs.get("method","get").lower()

inputs = []

for input_tag in form.find_all("input"):

input_type = input_tag.attrs.get("type","text")

input_name = input_tag.attrs.get("name")

inputs.append({"type":input_type,"name":input_name})

#将所有的信息添加到结果的字典中

details["action"] = action

details["method"] = method

details["inputs"] = inputs

return details

def submit_form(form_details,url,value):

target_url = urljoin(url,form_details["action"])

inputs = form_details["inputs"]

# print(inputs)

data = {}

for input in inputs:

#替换所有文本框的值和搜索框的值

if input["type"] == "text" or input["type"] == "search":

input["value"] = value

input_name = input.get("name")

input_value = input.get("value")

if input_name and input_value:

#如果都不为空,就添加即可

data[input_name] = input_value

print(f"正在向{target_url}提交payload")

print(f"数据:{data}")

if form_details["method"] == "post":

return requests.post(url=target_url,data=data)

else:

return requests.get(url=target_url,params=data)

def xss_scan(url):

forms = get_all_forms(url)

print(f"正在检测{url}")

js_payload = "<script>alert('handsome 怰月')</script>"

#标记是否存在XSS漏洞

is_vulnerable = False

for form in forms:

#获取表单详细信息

form_details = get_form_details(form)

content = submit_form(form_details,url,js_payload).content.decode()

# print(content)

if js_payload in content:

print(f"在{url}上检测到XSS漏洞")

print(f"表单详细信息:")

print(form_details)

is_vulnerable = True

break

return is_vulnerable

if __name__ == "__main__":

url = "http://39.101.162.123:64850/level2.php?keyword=test"

xss_scan(url)

代码流程分析

这段代码实现了一个简单的XSS漏洞检测工具。下面对代码进行流程分析:

代码的主要流程如下:

-

导入所需的模块和库:

requests用于发送HTTP请求,BeautifulSoup用于解析HTML,urljoin用于构建完整的URL地址。 -

定义一个函数

get_all_forms,用于获取指定URL页面中的所有form表单。 -

定义一个函数

get_form_details,用于获取form表单的详细信息,包括action属性(表单的提交地址)、method属性(表单的提交方法)和inputs属性(表单中的输入元素)。 -

定义一个函数

submit_form,用于提交表单。根据form_details中的信息构建请求的URL和数据。对于输入类型是"text"或"search"的输入元素,将其值替换为指定的value。然后根据表单的提交方法发送请求。 -

定义一个函数

xss_scan,用于扫描指定URL是否存在XSS漏洞。首先获取页面中的所有form表单,然后遍历每个表单,获取表单详细信息并提交表单。如果在返回的响应内容中找到指定的

payload(<script>alert('handsome 怰月')</script>)

,则说明存在XSS漏洞,打印表单详细信息并将is_vulnerable标记为True。

- 在

if name == "main"中,设置要扫描的URL,并调用xss_scan函数进行漏洞扫描。

通过这段代码,可以列出指定URL的所有form表单,并检测其中是否存在XSS漏洞。如果存在漏洞,将打印出漏洞所在的表单和详细信息。

代码详细分析

这段代码实现了一个简单的XSS漏洞检测工具。下面对代码进行详细分析:

- 首先引入必要的库:

import requests

from bs4 import BeautifulSoup

from urllib.parse import urljoin

-

requests库用于发送HTTP请求 -

BeautifulSoup库用于解析HTML页面 -

urljoin函数用于处理URL的拼接

2.定义了一个get_all_forms(url)函数:

-

接收一个URL作为参数

-

使用

requests.get()方法获取URL对应页面的内容 -

使用

BeautifulSoup将页面内容解析成BeautifulSoup对象 -

使用

soup.find_all("form")方法获取所有的<form>标签,并返回一个列表

3.定义了一个get_form_details(form)函数:

- 接收一个

<form>标签对象作为参数

4.定义一个空的字典details,用于存储表单详细信息

-

通过

form.attrs.get()方法获取表单的action和method属性的值,如果不存在则默认为空字符串和"get" -

使用

form.find_all("input")方法获取所有的<input>标签,并遍历每个标签 -

获取每个

<input>标签的type和name属性的值,并将其存储在inputs列表中 -

将

action、method和inputs添加到details字典中,并返回details

5.定义了一个submit_form(form_details, url, value)函数:

-

接收表单详细信息、

URL和value作为参数 -

使用

urljoin()将表单的action属性与提供的URL拼接成完整的目标URL -

获取表单的

inputs属性

6.定义一个空的字典data,用于存储表单数据

-

遍历

inputs列表中的每个元素 -

对于每个元素,如果其

type属性是"text"或"search",将其value属性设置为提供的value -

获取

input的name和value属性的值,如果两者都不为空,则将其添加到data字典中 -

打印正在提交

payload的信息和数据 -

根据表单的

method属性决定使用requests.post()或requests.get()方法发送请求,并返回响应对象

7.定义了一个xss_scan(url)函数:

-

接收一个

URL作为参数 -

调用

get_all_forms()方法获取所有的表单 -

打印正在检测的URL

8.定义一个js_payload,用于测试XSS漏洞的payload

-

初始化一个标志变量

is_vulnerable为False -

遍历表单列表

-

调用

get_form_details()方法获取每个表单的详细信息 -

调用

submit_form()方法提交表单,并获取响应内容 -

如果响应内容中包含

js_payload,则表示存在XSS漏洞 -

打印漏洞信息和表单详细信息

-

将标志变量

is_vulnerable设置为True,并跳出循环 -

返回标志变量

在主程序中,定义一个URL,并调用xss_scan()函数进行XSS漏洞检测。

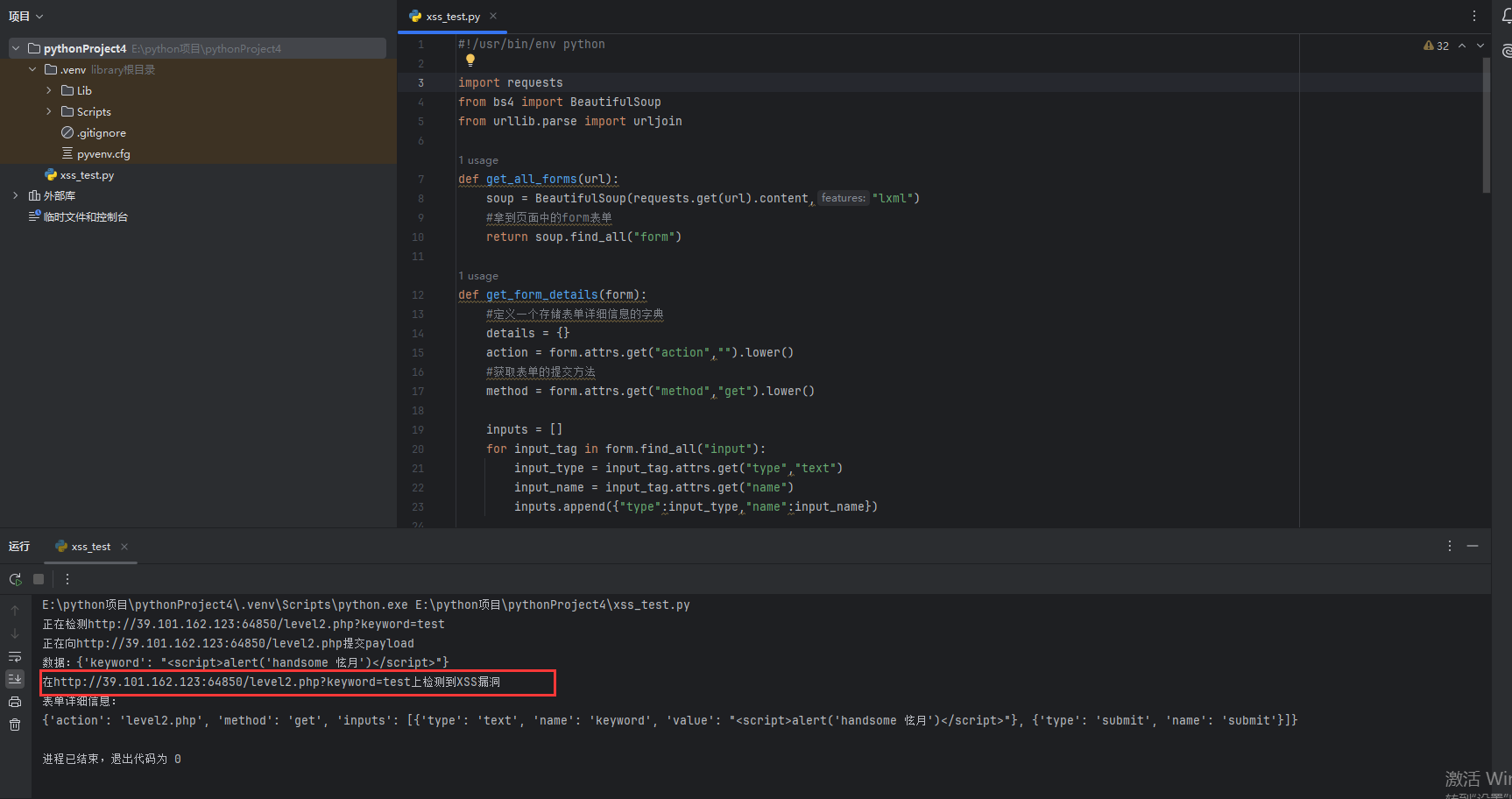

运行效果图

如下是我们这串代码的实际运行效果图,这里我们使用XSS-labs靶场作为演示:

如图,成功的判断了该页面存在XSS注入漏洞:

5295

5295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?