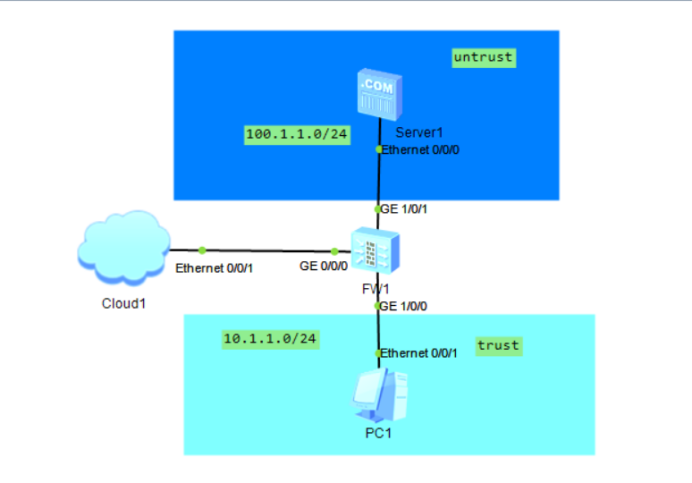

实验一:

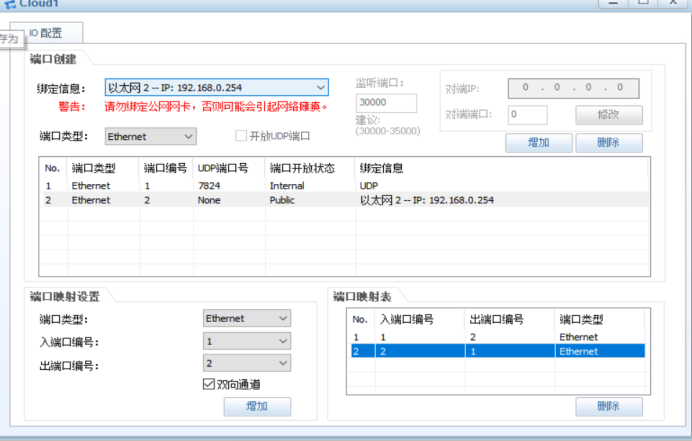

Could1配置:

以太网2是回环网卡(回环网卡不会配置网上搜)

FW1:

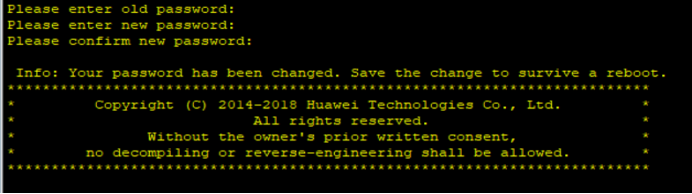

账户:admin

密码:Admin@123

输完账户后选y然后更改密码,更改密码成功的界面

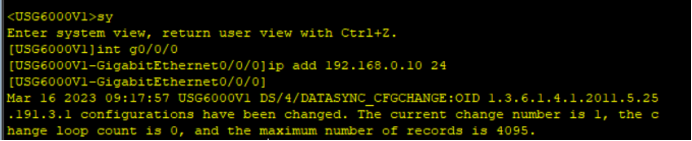

在g0/0/0口配置和could1中以太网2相同网段的IP

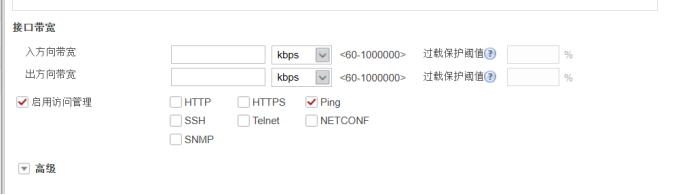

在FW1上输入命令:service-manage all permit //接口开启所有服务允许所有以便后面可以通过浏览器访问防火墙的可视化界面

进行测试

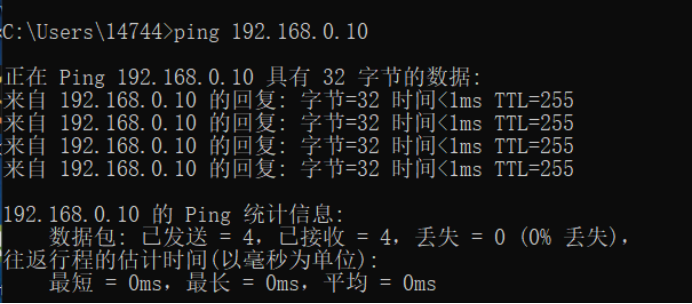

win+R:输入cmd去ping 192.168.0.10

浏览器上上登陆:输入在g0/0/0所配的IP地址

选择高级,然后点下面的继续前往

进入这个界面输入FW1的账户和自己修改的密码进行登录

输入FW1的账户和刚修改的密码后进入这个界面

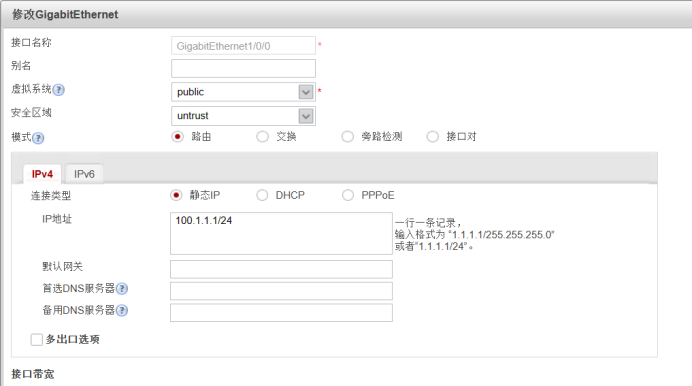

点击上面的网络

进入到下面的这个界面

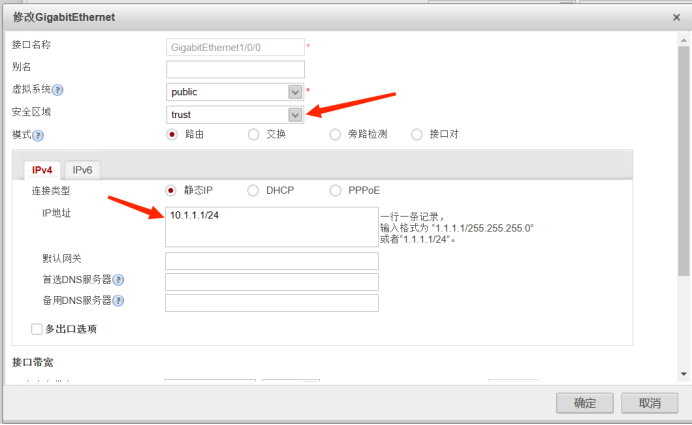

点击GE1/0/0这个口进行配置

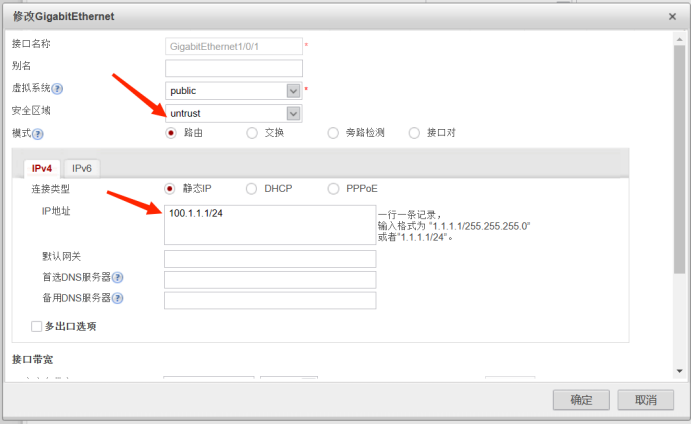

点击GE1/0/1这个口进行配置

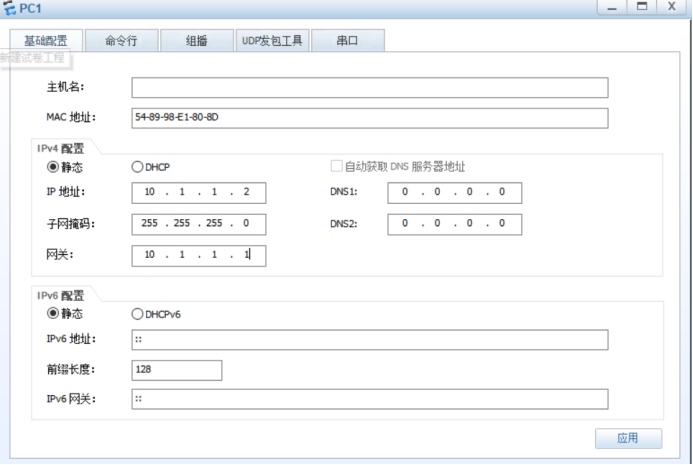

对PC1进行配置

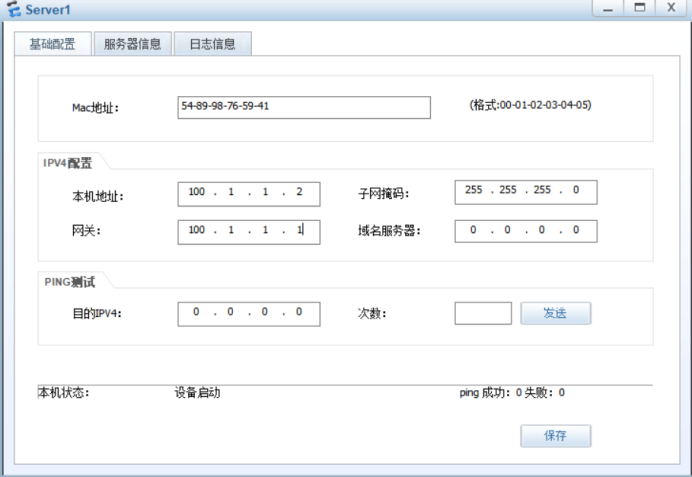

Server1的配置

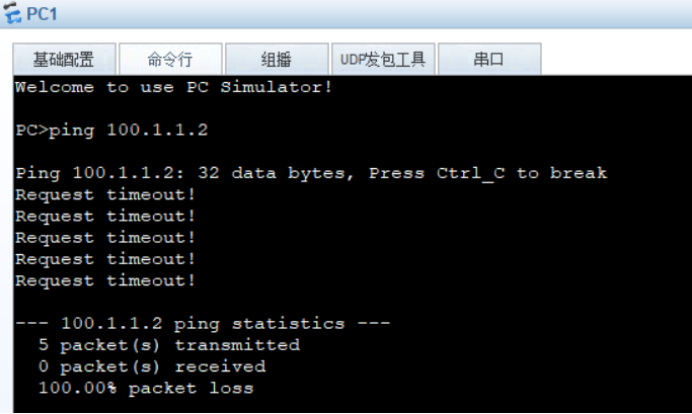

此时由于防火墙的限制PC1和Server1无法相互访问访问

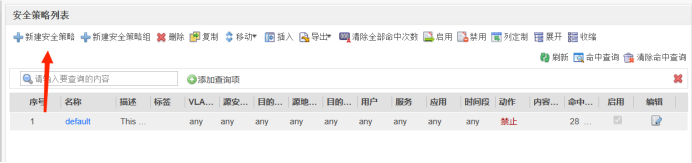

此时回到FW1的浏览器端点击策略

点击新建安全策略建立允许trust到untrust的流量允许通过

此时PC1可以去访问Server1但Server无法访问PC1

测试:用PC1去访问Server1

用Server1去访问PC1

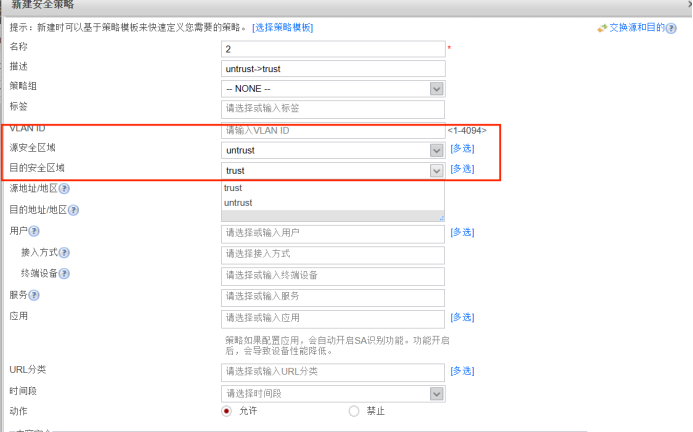

接下来在新建一个策略允许untrust到trust的流量允许通过(现实中不允许外网内网,这仅仅是实验展示)

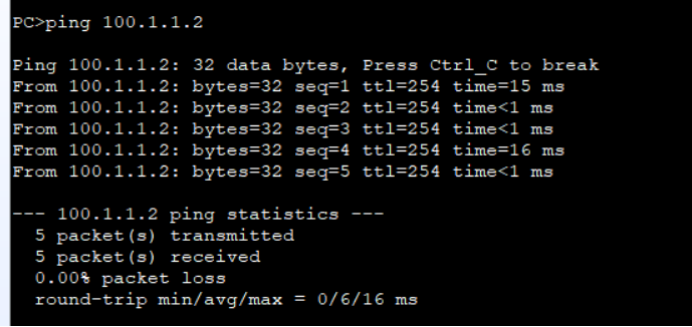

此时Server1可以去访问PC

测试:用Server1去访问PC1

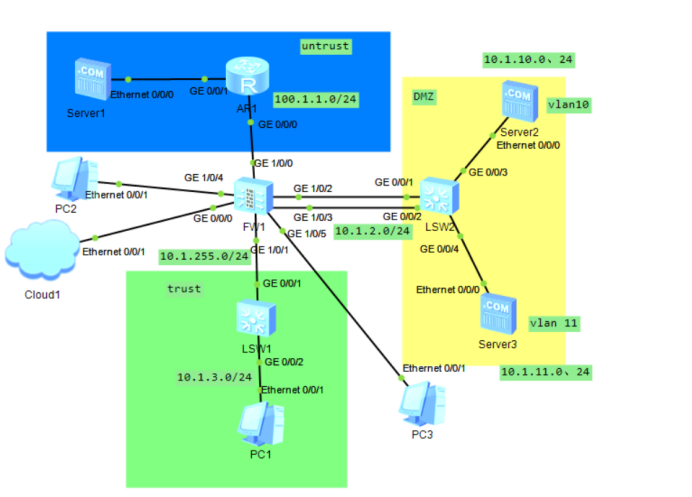

实验二:

Cloud1和FW1的配置如实验一的配置

GE1/0/0接口在防火墙上的配置

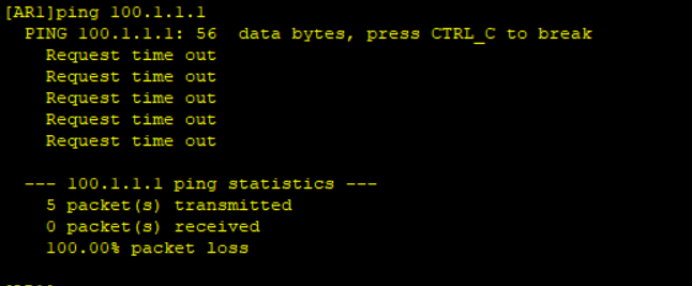

此时路由器访问不了防火墙下的GE1/0/0接口

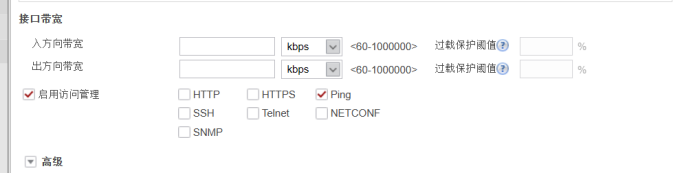

如果在防火墙上进行更改

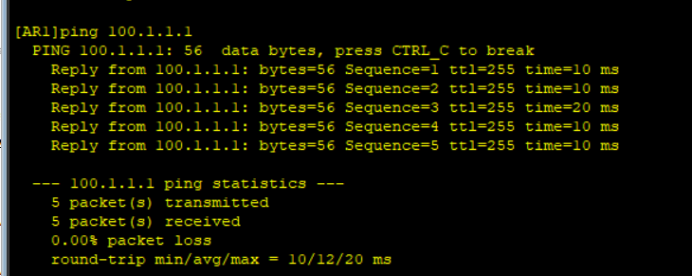

此时AR1可以访问防火墙下的GE1/0/0接口

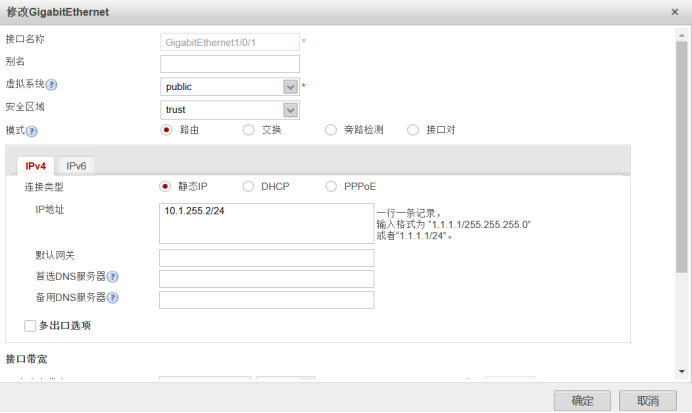

GE1/0/1接口在防火墙上的配置

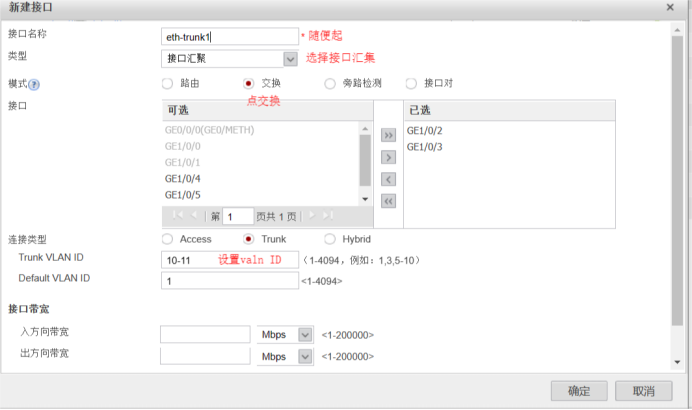

GE1/0/2接口和GE1/0/3接口在防火墙上链路聚合

路由器AR1

GE0/0/0下的IP:100.1.1.2/24

配置命令:[AR1-GigabitEthernet0/0/0]ip add 100.1.1.2 24

GE0/0/1下的IP:200.1.1.1/24

配置命令:[AR1-GigabitEthernet0/0/1]ip add 200.1.1.1 24

[AR1]ip route-static 0.0.0.0 0 100.1.1.1

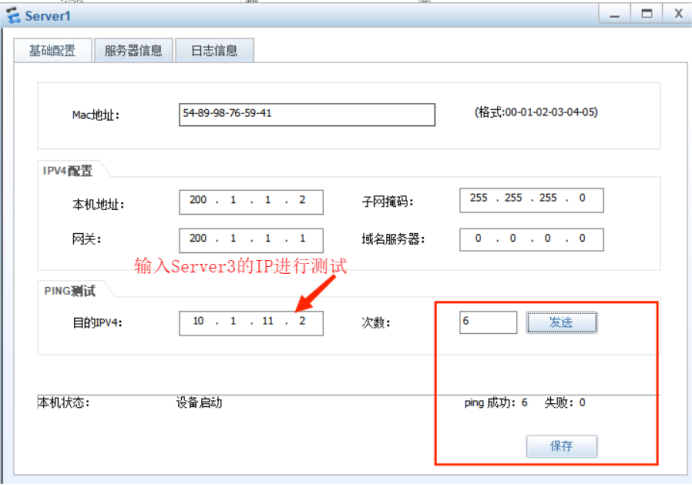

Server1的配置:

LSW1的配置

[LSW1] vlan 2

[LSW1-GigabitEthernet0/0/1] port link-type access

[LSW1-GigabitEthernet0/0/1] port default vlan 2

[LSW1]int vlan 2

[LSW1-Vlanif3]ip add 10.1.255.1 24

[LSW1] vlan 3

[LSW1-GigabitEthernet0/0/2] port link-type access

[LSW1-GigabitEthernet0/0/2] port default vlan 3

[LSW1]int vlan 3

[LSW1-Vlanif3]ip add 10.1.3.1 24

[LSW1]ip route-static 0.0.0.0 0 10.1.255.2

LSW2的配置:

[LSW2]int Eth-Trunk 1

[LSW2-Eth-Trunk1]trunkport g0/0/1

[LSW2-Eth-Trunk1]trunkport g0/0/2

[LSW2-Eth-Trunk1]port link-type trunk

[LSW2-Eth-Trunk1]port trunk allow-pass vlan 10 to 11

[LSW2]vlan 10

[LSW2]int g0/0/3

[LSW2-GigabitEthernet0/0/3]port link-type access

[LSW2-GigabitEthernet0/0/3]port default vlan 10

[LSW2]vlan 11

[LSW2]int g0/0/4

[LSW2-GigabitEthernet0/0/3]port link-type access

[LSW2-GigabitEthernet0/0/3]port default vlan 11

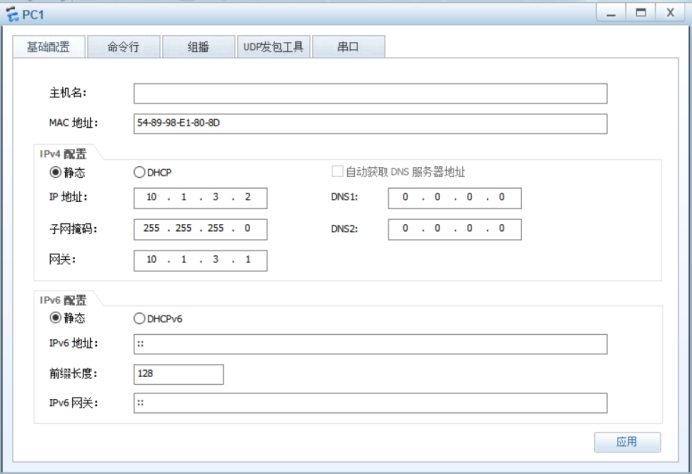

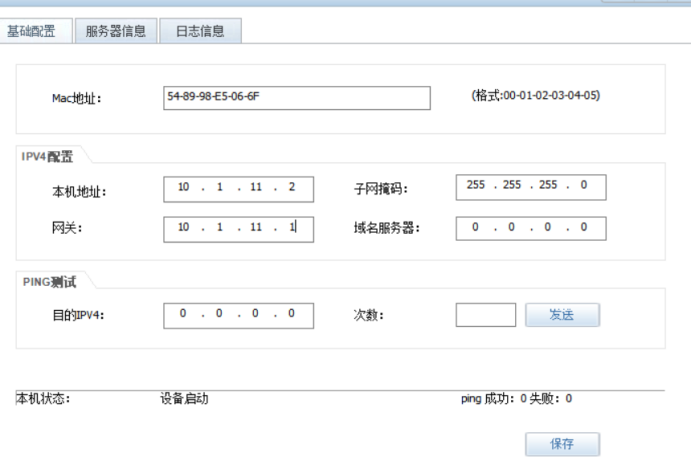

PC1的配置

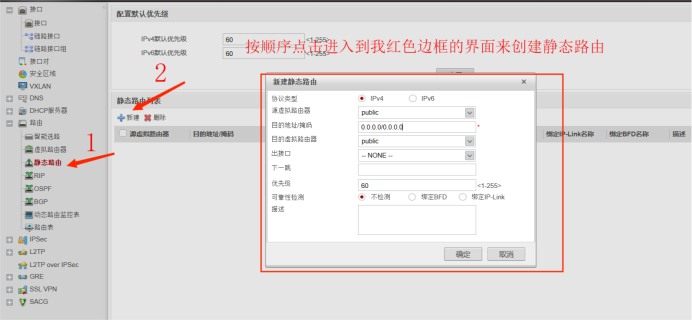

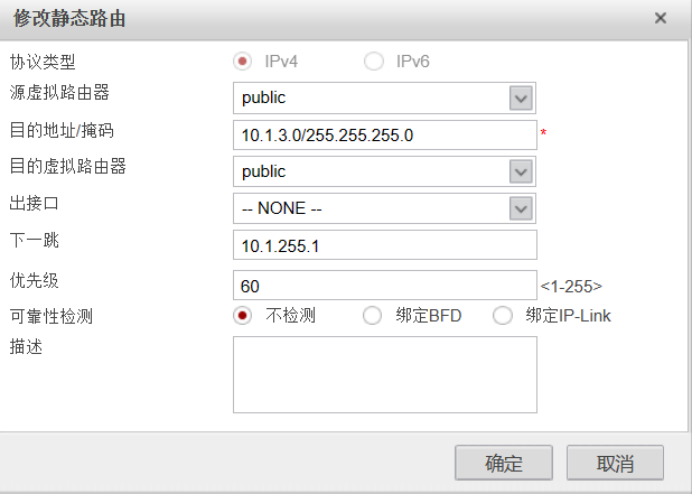

配置静态路由

给trust区域配置一个回包路由(和上图配置静态的进入方式一样)

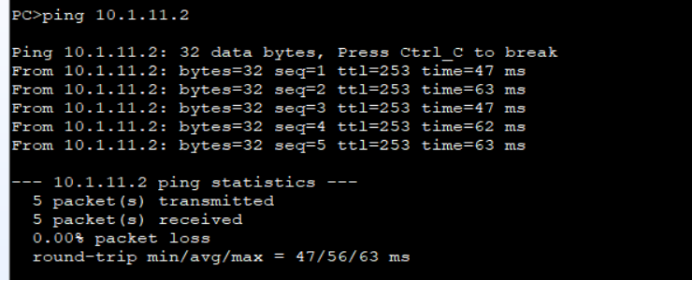

用PC1去访问10.1.255.2来测试是否成功创建回包路由

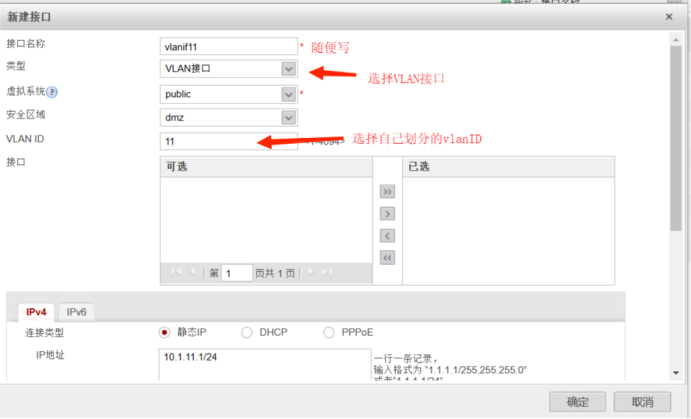

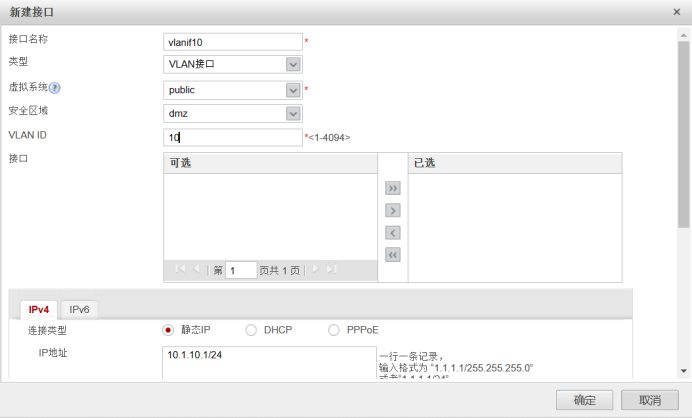

防火墙上创建网关

Server2的配置

Server3的配置

路由策略(此次策略只为展示基本实验效果,现实中以实际要求来设计策略)

trust区域访问untrust区域

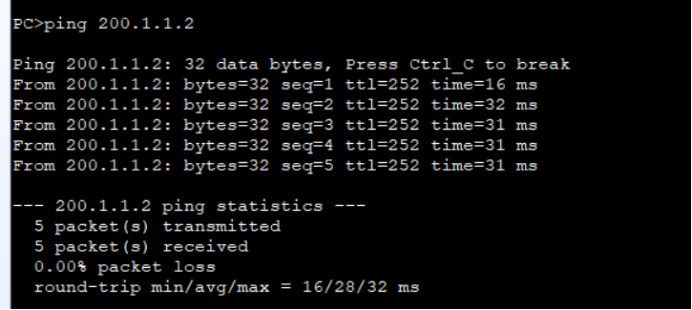

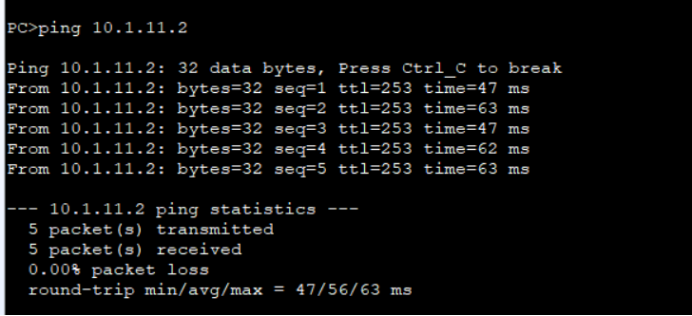

测试PC1去访问Server1

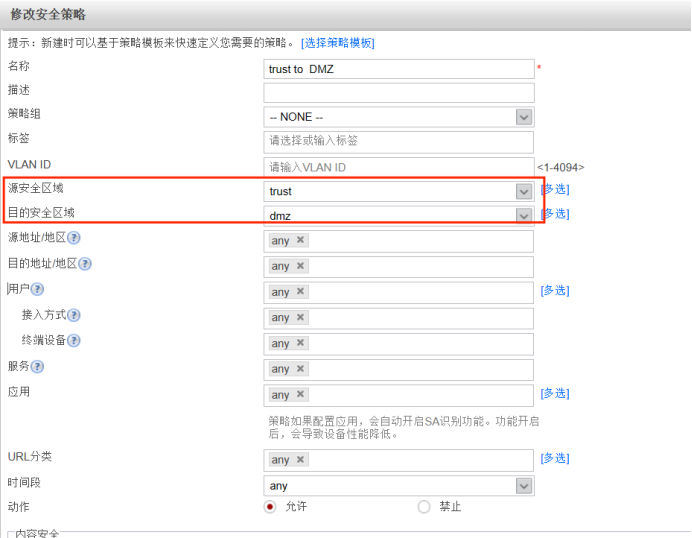

turst区域访问DMZ区域的策略

测试

PC1访问Server3

PC1访问Server2

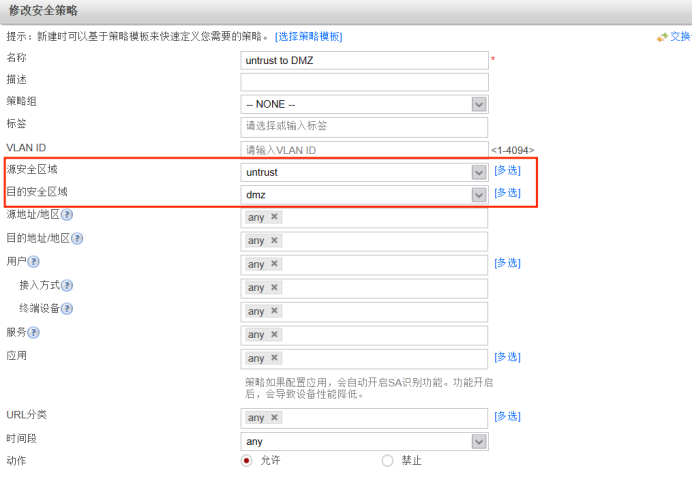

unturst区域访问DMZ区域的策略

测试

Server1访问Server2

Server1访问Server3

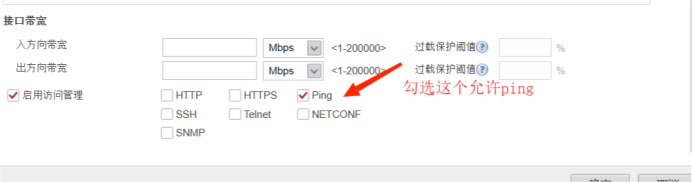

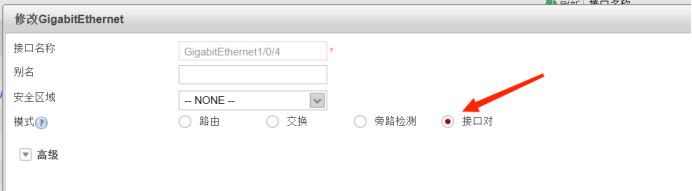

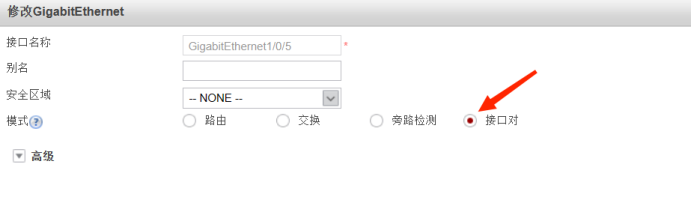

接口对的配置

GE1/0/4接口在防火墙上的配置

GE1/0/5接口在防火墙上的配置

该文详细描述了两个实验,涉及防火墙、路由器、交换机及PC的网络配置。实验一中,配置了防火墙的接口和服务,通过安全策略允许了PC与Server之间的通信。实验二探讨了路由器与防火墙接口的连接问题,以及VLAN和静态路由的配置,确保了不同区域间的网络连通性。

该文详细描述了两个实验,涉及防火墙、路由器、交换机及PC的网络配置。实验一中,配置了防火墙的接口和服务,通过安全策略允许了PC与Server之间的通信。实验二探讨了路由器与防火墙接口的连接问题,以及VLAN和静态路由的配置,确保了不同区域间的网络连通性。

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?