类型:web

题目:本地管理员

描述:本地管理员

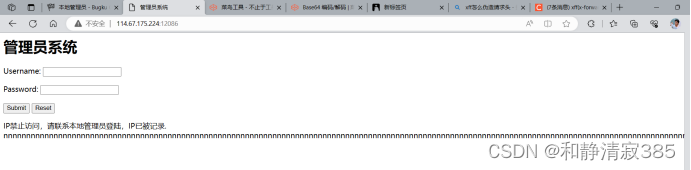

打开场景后发现出现下面的界面

显示需要管理员账户和管理员密码,这两样我都没有,于是乎我开始去查看界面的源码,以及提交了数据后的界面源码,发现一无所获。

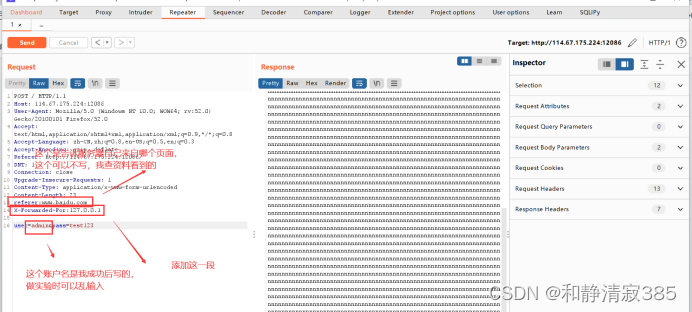

这时我想到了使用bp抓个包来看一看,看一看响应包中有什么可用的信息没有。打开发现响应包里好多n,有点可疑,这时我就开始下拉,发现一串类似baese64的编码(dGVzdDEyMw==)。接着就去网上在线工具中解码发现了解码后出现了test123,我马上感觉这就是密码。于是我尝试admin这个账户,毕竟很多账户都是这样的。

但输入过后发现还是那个界面,好多n,还说ip被记录禁止访问,请联系管理员。我当然觉得怪,我想我该怎么改IP啊,不会啊。我也只会去改全部IP,和浏览器的代理IP。当然我想了下太麻烦了,作为后面真的做不走的时候再来试吧。其实这时我更怀疑,是不是我的账户名输错了。接着用了字典来爆破,响应包的长度没有任何变化。这时很尴尬的是,我竟然怀疑这个test123是账户,又对密码进行了爆破。结果还是竹篮打水一场空。

这时还有更可笑的是认为字典有问题,但很快就被否定了,如果字典有问题的话,那它就将密码设置成了强密码,或者账户就是很长的(账户名很长一般都不可能)。我自己感觉我下载的字典还是行的。到这里就一筹莫展了。无奈又是评论区,自己太弱了,在评论区发现了一个新的东西,可以在文件头中添加X-Forwarded-for,来改变IP地址。拿来试了一下随便改了一个IP,还是对用户名进行爆破,发现没有?当时惊呆了,难道任何IP都要没禁止吗?

这里还是得说一下,在评论区看到了test123就是密码,不是管理员账户。才是我直接爆破账户得勇气。不然有会以为是密码不对。加了那个字段发现还是不行,我又蒙了,还是一如既往地区看下评论区。发现了他们说联系本地管理员这就话很可疑,他们说要将ip地址改为127.0.0.1,结果真出来了。下面正解来了。

第一步,使用bp抓包,在抓包前先将密码输入test123,账户名随便输入。

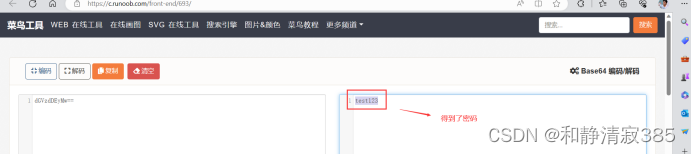

第二步:在一个在线网站对编码进行解码

第二步:在一个在线网站对编码进行解码

第三步,将密码设置成test123,并在文件头部添加X-Forwarded-For:127.0.0.1

第三步,将密码设置成test123,并在文件头部添加X-Forwarded-For:127.0.0.1

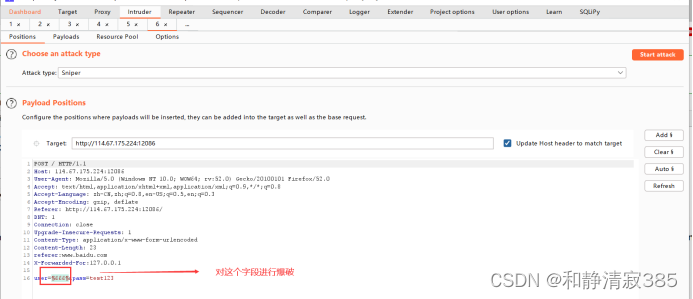

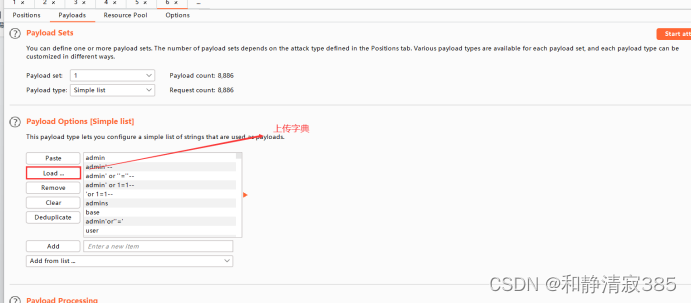

第四步:将其发送到instruder入侵界面。进行爆破

第四步:将其发送到instruder入侵界面。进行爆破

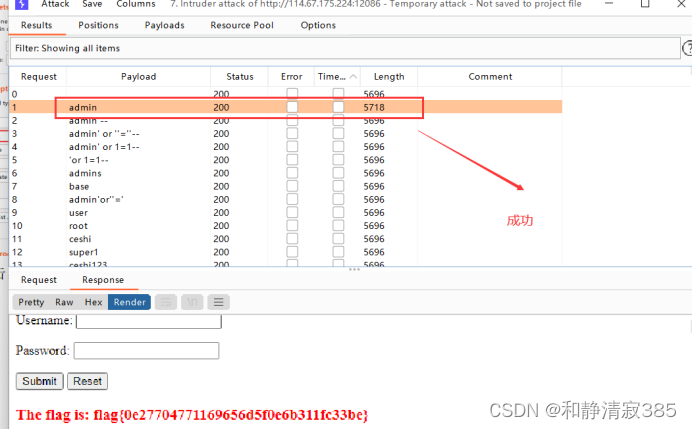

开始攻击,很巧就是一下就出来不同长度的数据包

开始攻击,很巧就是一下就出来不同长度的数据包

做完后,又有了收获。

看似步骤不是很多,但在做的过程中,那些猜测和尝试才是最麻烦的。最可怕的是认为把正确的方向和方法,认为是错误的才是最可怕的。这样你一直都找不到对的方向。

解决方法目前还是只想到了,多练就多经验。

本题的收获,HTTP文件头中的X-Forwarded- For,是告诉服务端自己的IP真实的IP,如果不输入,服务器端就只会接收到代理服务器,或者负载均衡服务器的IP。格式为

X-Forwarded- For :<client>, <proxy1>, <proxy2>

这题关键就是本地管理员,可能后端对管理员登录的IP进行了限制,必须是本地IP或者是环回地址,碰巧这样还是存在漏洞,服务器只会对ip进行检验,这就导致了可以使用环回地址进行欺骗。

做完感觉还是不错,又增加了一个知识。

1442

1442

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?