一、背景

对于初学者来说,一些相对容易入门且实用的加密算法如下:

1. Caesar Cipher(凯撒密码):

- 凯撒密码是最简单的替换式加密算法之一,通过将字母按照固定位数向前或向后偏移来进行加密。尽管在现代安全场景下并不足够安全,但它是非常基础且易于理解的加密示例。

2. Vigenère Cipher(维吉尼亚密码):

- 维吉尼亚密码是对凯撒密码的一种扩展,引入了周期密钥的概念,增加了加密的复杂性,相较于单纯的凯撒密码更难破解,适合作为初学者理解多表替换加密的基础。

3. XOR Cipher(异或密码):

- 异或操作是一种简单的二进制位运算,常用于简单的流密码加密。在实践中,可以使用一个密钥流与明文进行逐比特异或操作,实现简单的数据加密,常用于一次性密码本(OTP)或某些简单的通信协议中。

4. Hash Algorithms (哈希算法) for Integrity Check:

- MD5: 尽管存在碰撞攻击,MD5不再建议用于安全场景下的数据完整性校验,但它编码过程简单,适合学习哈希算法的基本概念。

- SHA-1: 同样因为安全性问题不推荐用于新的安全应用,但对于学习而言,了解SHA-1的计算方法可以帮助理解哈希函数的基本构造。

- SHA-256: 相对更安全且仍在广泛使用,其原理比MD5或SHA-1稍微复杂一些,但仍是学习哈希算法的良好起点。

5. Symmetric Key Encryption Algorithm (对称加密算法):

- AES (Advanced Encryption Standard): AES是一个现代且广泛应用的对称密钥加密标准,虽然实现细节比上述几种加密法复杂,但其原理相对直观,有许多开源库提供了API,开发者可以直接使用而不必深入了解其实现细节,不过理解其基本原理有助于后续深入学习加密技术。

对于实际应用,请注意,MD5和SHA-1因其安全性问题已经不适宜用于安全敏感场景,而在数据加密和通信安全中应当优先考虑使用AES、ChaCha20等现代对称加密算法,以及RSA、ECC等非对称加密算法,还有像HMAC、SHA-256及以上版本的哈希算法来确保数据的安全性。初学者可以从基础概念开始,逐步过渡到这些更安全且复杂的加密算法的学习与实践。

此图片来源于网络

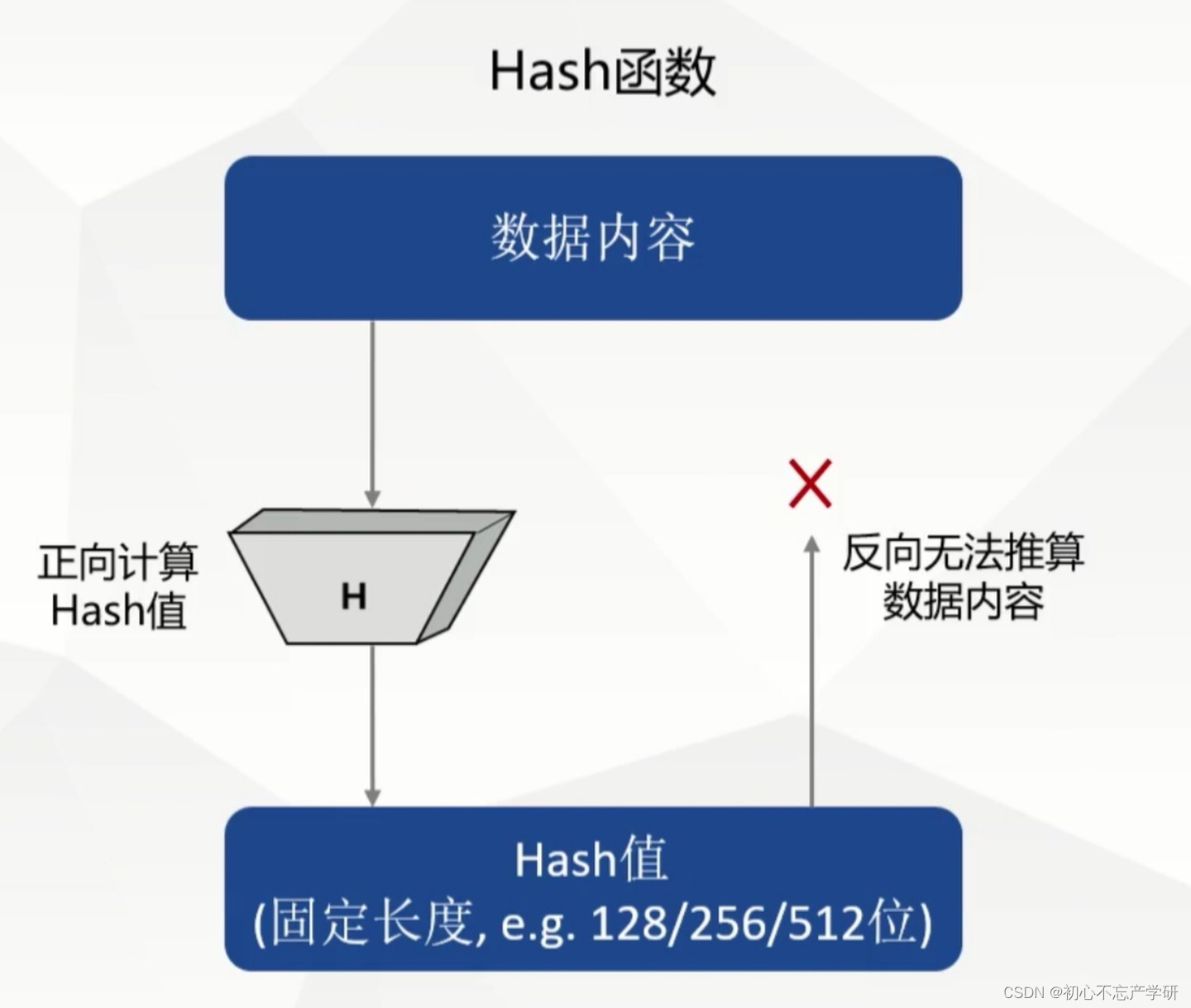

二、哈希函数

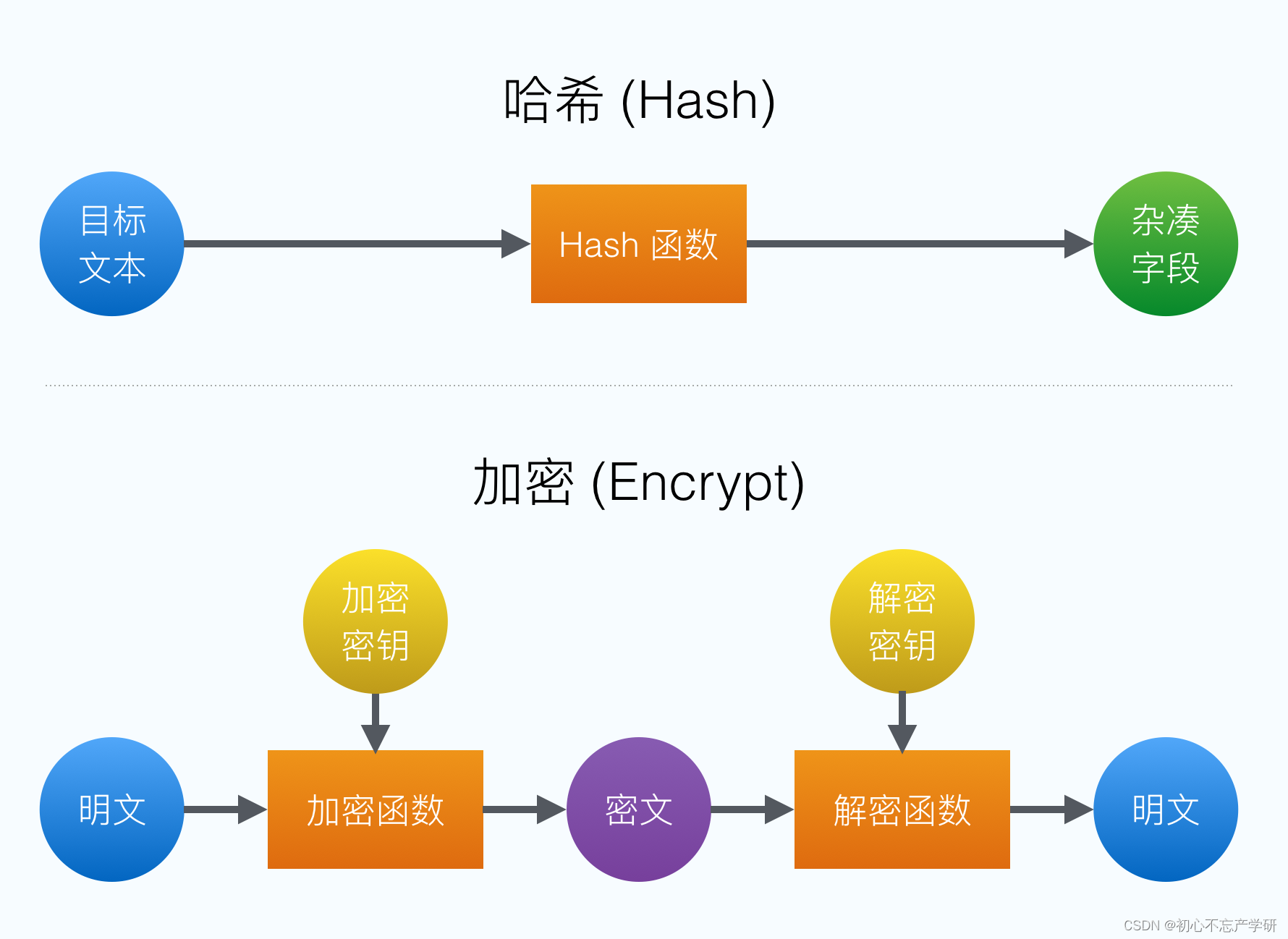

哈希函数(Hash function)或散列算法(Hashing algorithm)是一种从任意数据中创建小的数字“指纹”的方法。这些函数将消息或数据压缩成摘要,使得数据量变小并固定数据的格式。在这个过程中,数据被打乱和混合,以生成一个称为散列值(hash values, hash codes, hash sums,或hashes)的独特指纹。这个散列值通常由一个短的随机字母和数字组成的字符串表示。

哈希函数具有一些关键特性。首先,如果两个散列值不同,那么它们的原始输入也必然不同。这是散列函数确定性的体现,这样的散列函数被称为单向散列函数。然而,值得注意的是,尽管散列函数可以将不同的输入映射到不同的输出,但并不意味着每个输出都唯一对应一个输入。实际上,可能存在不同的输入产生相同的散列值,这种现象被称为“散列碰撞(collision)”。

哈希函数在密码学中尤为重要,因为它追求生成hash value(字符串)的唯一性和随机性,同时难以找到逆向规律。这使得哈希函数在数据完整性校验、数字签名以及密码存储等领域具有广泛的应用。例如,许多下载网站会提供下载文件的哈希值,用户可以使用这些值来验证文件的完整性。

目前,应用最为广泛的哈希函数包括SHA-1、MD5以及SHA-2和SHA-3家族等。这些算法通过不同的方式生成散列值,以满足不同场景下的安全需求。总的来说,哈希函数和散列算法在信息安全领域扮演着至关重要的角色。

哈希函数在密码学中有广泛应用,如用于密码存储(通常会结合盐值来抵御彩虹表攻击)、消息认证码(MAC)、数字签名、数据完整性检查(如文件的哈希值校验)、以及在哈希表和数据索引等非密码学领域。同时,哈希函数也在区块链技术中起到关键作用,比如比特币使用的SHA-256哈希算法就是用来生成区块头哈希,确保区块链的完整性和不可篡改性。

此图片来源于网络

三、加密哈希算法类型

加密哈希算法(Cryptographic Hash Function),是指那些特别设计用于密码学应用的安全哈希函数。这类函数除了具有常规哈希函数的特性(如单向性、确定性和雪崩效应)外,还着重强调了对抗碰撞攻击的能力,即理论上难以找到两个不同的输入对应相同的输出。以下是一些常见的加密哈希算法类型:

1. MD5

由Ronald Rivest在1991年开发,产生128位(16字节)的哈希值。虽然MD5速度快,但由于发现了一些重大安全漏洞,已被证实存在碰撞并且不适用于安全敏感场景,如密码存储和数字签名。

2. SHA-1

安全哈希算法第一版,由美国国家安全局(NSA)设计并在1995年发布,产生160位(20字节)哈希值。SHA-1由于已证明存在碰撞风险,也被视为不够安全,不再推荐使用。

3. SHA-2 Family

SHA-2,即安全散列算法2(Secure Hash Algorithm 2),是美国国家安全局(NSA)设计,并由美国国家标准技术研究所(NIST)发布的一系列密码散列函数。SHA-2家族包括多个不同的变体,如SHA-224、SHA-256、SHA-384、SHA-512、SHA-512/224和SHA-512/256等。这些算法在结构和操作上有一些相似之处,但主要在生成的散列值的长度和内部操作的细节上有所不同。

SHA-2算法在设计时考虑了多种攻击方式,并采取了相应的安全措施,因此具有较高的安全性。它们被广泛应用于各种安全领域,如数字签名、消息认证码以及密码存储等。通过SHA-2算法,可以确保数据的完整性和真实性,防止数据被篡改或伪造。

4. SHA-3 Family

SHA-3(Secure Hash Algorithm 3)是密码学原语家族Keccak的一个子集,是一种基于RadioGatún设计的密码散列函数。SHA-3家族包括多个不同的变体,主要有四个加密哈希函数:SHA3-224、SHA3-256、SHA3-384和SHA3-512,以及两个可扩展输出函数(XOFs):SHAKE128和SHAKE256。其中,XOF输出的哈希值可以任意指定长度。

SHA-3并不是为了取代SHA-2而设计的,因为SHA-2并没有出现明显的弱点。然而,由于MD5和SHA-1已经被成功破解,NIST认为需要一个与之前算法不同的、可替换的加密散列算法,因此SHA-3应运而生。

SHA-3算法具有高度的安全性,广泛应用于数字签名、消息认证以及密码存储等领域。通过SHA-3算法,可以确保数据的完整性和真实性,有效防止数据被篡改或伪造。

这些算法在不同的场景下有不同的适用性,特别是在涉及密码安全、数据完整性验证和身份认证等方面,选择合适的加密哈希算法至关重要。随着计算技术的进步,旧的算法可能因为碰撞攻击的可能性增大而逐渐被淘汰,因此在实践中应采用最新的、公认安全的加密哈希算法。

四、应用场合

加密哈希算法在各种信息安全领域都有广泛的应用,以下是几种常见的应用场景和使用方式:

- **bcrypt** 和 **Argon2**:这两种算法被设计用来安全地存储用户密码。它们增加了计算成本(例如通过迭代和内存消耗),使得暴力破解变得非常困难。密码在存储前会被转换为哈希值,当用户登录时,输入的密码再次通过相同过程得到哈希值,然后与存储的哈希值对比来验证密码是否正确。

- **SHA-2** 系列:在数字签名中,首先使用 SHA-256 或 SHA-512 计算原始数据的哈希值,然后用私钥对这个哈希值进行加密,生成签名。接收方可以用发送方的公钥解密签名,并独立计算原始数据的哈希值来验证数据未被篡改。

- **SHA-2** 或 **SHA-3**:在数据传输过程中,可以计算数据的哈希值随数据一起发送。接收方收到数据后重新计算哈希,如果两者匹配,则说明数据在传输过程中没有被修改。

- **MD5** 和 **SHA-1**(尽管安全性不高,但在某些非安全关键场景下仍有使用)以及 **SHA-2** 或 **SHA-3**:在下载大文件或软件时,通常会提供一个哈希值供用户下载后自行计算以确认文件完整性。

- **PBKDF2**:主要用于从用户提供的密码创建加密密钥,通过增加计算复杂度来抵御暴力破解,比如在需要加密存储数据时生成密钥。

- **SHA-256** 在比特币等许多早期区块链系统中用于挖矿(Proof-of-Work机制)以及交易记录的哈希链接。

- 在诸如TLS/SSL握手协议中,也使用了哈希算法结合其他加密技术来保证双方的身份认证和通信内容的保密性。

每种算法的具体使用方式会因应用场景的不同而变化,但基本原理都是利用其单向性、抗碰撞特性和输出的固定长度,确保数据的安全性、完整性和一致性。在实际使用中,应当遵循最佳实践和最新安全标准,避免使用已经被证明存在安全风险的算法。

本文介绍了初学者可接触的几种简单加密算法,如凯撒密码、维吉尼亚密码、异或密码,以及MD5、SHA-1、SHA-256等哈希算法。重点讲解了对称加密(如AES)和非对称加密的区别,强调了在实际应用中应避免使用不安全的算法,推荐使用AES等现代加密标准。哈希函数在密码学中的重要性及其在数据完整性校验、数字签名等方面的应用也被详细阐述。

本文介绍了初学者可接触的几种简单加密算法,如凯撒密码、维吉尼亚密码、异或密码,以及MD5、SHA-1、SHA-256等哈希算法。重点讲解了对称加密(如AES)和非对称加密的区别,强调了在实际应用中应避免使用不安全的算法,推荐使用AES等现代加密标准。哈希函数在密码学中的重要性及其在数据完整性校验、数字签名等方面的应用也被详细阐述。

5611

5611

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?