1.背景

本次捕获了使用中文勒索信的勒索组织。通过对提取到的加密器进行分析,并未发现其与已知勒索家族的特征相似,因此暂命名为Fx9家族。虽然勒索信为中文,但在客户与黑客通过TOX进行谈判的记录中,可以明显看出黑客并不熟悉中文。在客户无意中发送中文时,黑客明确警告要求用其母语沟通,并强调中间不要夹杂任何中文形式,展现了其对语言沟通效率的严格要求。

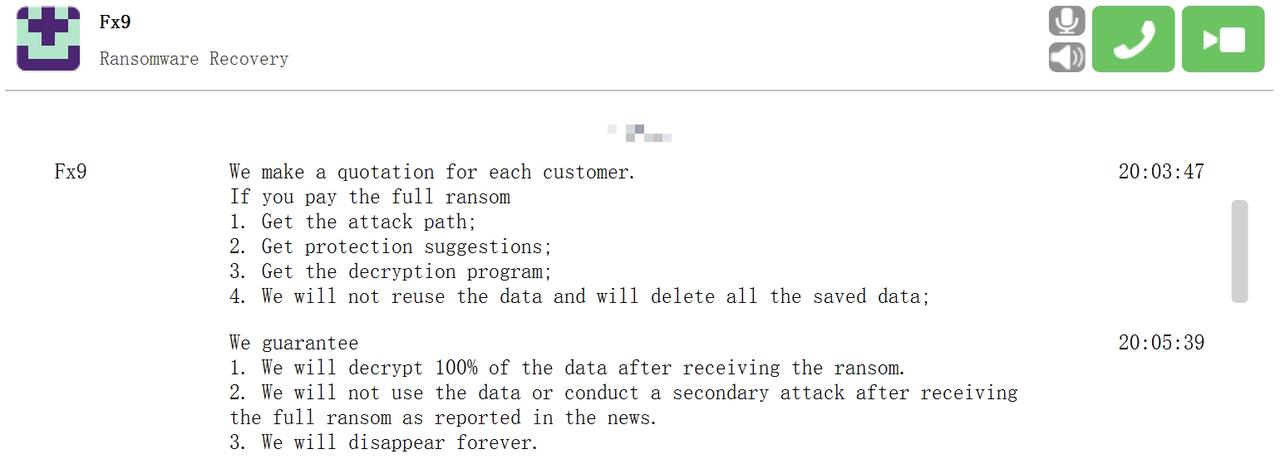

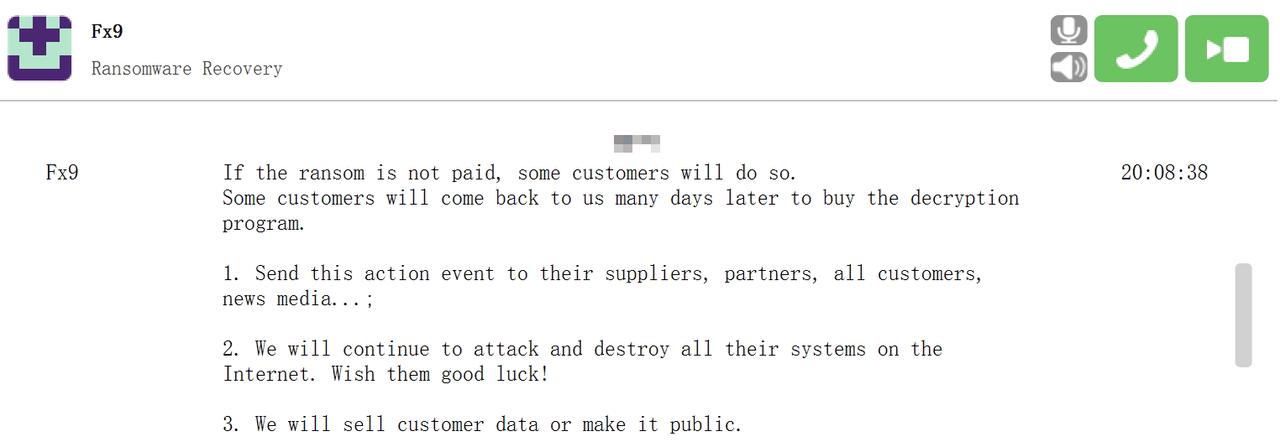

值得注意的是,黑客在报价时表现出较为“专业化”的服务形式。他不仅承诺在客户支付全额赎金后会提供解密工具,还额外承诺删除所有保存的数据,并提供攻击路径及修复方法等服务。这种“增值服务”的方式在勒索病毒攻击中较为罕见,在客户进行砍价时,黑客表示如果不支付赎金,会将客户被勒索加密的信息告知其供应商、合作伙伴、所有客户和传媒平台,并出售其数据信息和继续攻击互联网所有的资产,已做警告。

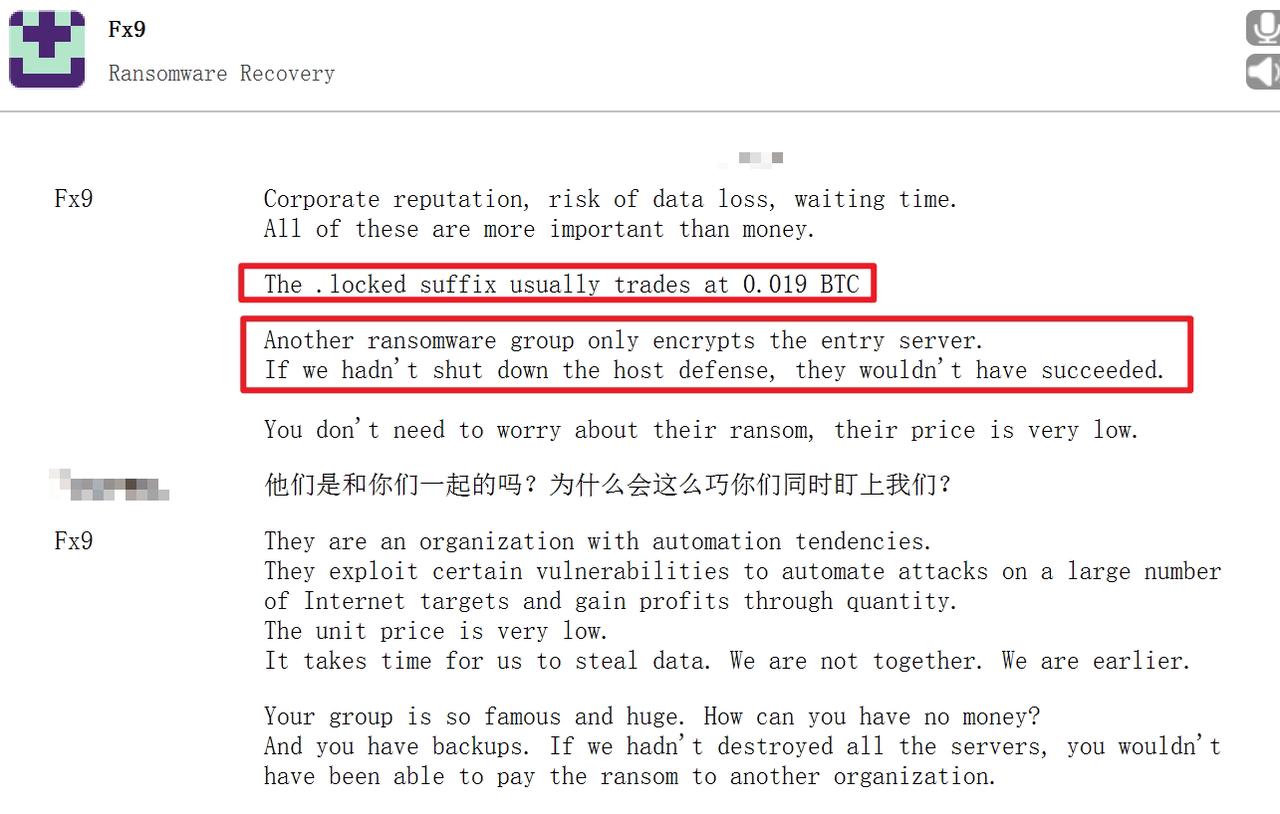

本次入口点机器遭受了两个组织的双重加密攻击,一个为Fx9家族,另一个为TellYouThePass家族。从Fx9的发言中可以看出,他们提到“.locked”后缀通常交易价格为 0.019 BTC,这表明该组织非常关注勒索市场的价格动态,并以此作为谈判参考。此外,Fx9还强调,如果不是他们前期关闭了主机防护功能,TellYouThePass家族不可能成功入侵并完成加密。在随后的描述中,Fx9提到TellYouThePass家族是一个具有高度自动化倾向的组织,他们通过利用特定漏洞对大量互联网目标发起自动化攻击,以数量优势获利,因此勒索价格普遍较低。Fx9还表示,本次“双重加密”的情况是因为他们在窃取数据过程中耗时较长,恰好被TellYouThePass家族的扫描工具发现并抢先利用了同一个入口点。

此外,该黑客对受害者公司的信息收集极为细致。在与客户沟通时,他展示了对目标公司的规模、财务状况、备份策略等详细了解。这种行为表明黑客可能在入侵过程中,额外进行了目标企业的背景调查。这不仅帮助其精准地评估勒索金额,还进一步优化了谈判策略,增加了受害者支付赎金的可能性。可以看出,该组织在勒索活动中展现了明显的商业化和体系化运作特点。

| 特征 | 详细描述 |

|---|---|

| 语言策略 | 勒索信本地化,但谈判中要求使用母语,排除非母语带来的沟通障碍。 |

| 增值服务 | 承诺解密、数据删除、修复建议等附加服务,提升受害者信任度。 |

| 市场敏感性 | 密切关注勒索市场动态,以市场价作为谈判基础,提高谈判筹码。 |

| 竞争应对 | 了解其他家族的特点和不足,强调自身技术优势,维护“品牌形象”。 |

| 信息精准性 | 对目标的规模、财务、备份等信息了解透彻,优化谈判策略。 |

2.恶意文件基础信息

2.1 加密器基本信息

| 文件名: | lolk.exe |

|---|---|

| 编译器: | MSVC |

| 大小: | 230400 bytes |

| 操作系统: | windows |

| 架构: | x64 |

| 类型: | exe |

| 字节序: | 小端序 |

| MD5: | 0f265bf8071cb7ce1604b736914b8e44 |

| SHA1: | cac2296ca1234eda9e6f01a34bce5b72231ae124 |

| SHA256: | c20ea6c5070aedf2af1a30a84357588b80811d01f5d4d63cecdc2a1b47a20e04 |

2.2 勒索信

说明:

您的所有文件已经全部被加密.备份已经被删除

不用担心,文件可以被找回。

除了我们团队外,任何人都无法解密文件,不要相信那些其他解密的人,他们只是作为中间人进行支付赎金。

如何:

我们诚信,在收到赎金后会发送解密程序,并且只想要钱,没有任何其他目的。尽快联系是对您和我们都好的方式。

通过加密货币支付赎金,如果您不了解,可以使用"bing","Google"进行检索。

我们必须通知您们 如果想要达成合作最好和我们团队直接联系 你们找到的那些代理商 有一些让人讨厌的家伙 他们中有人不断地言语激怒我们 他们赚取中间差价

那好吧 我们会尝试进行摧毁数据和网络

我想有些家伙会对您们的数据和网络感兴趣

1. 我们诚信 收到赎金后 解密100%

2. 我们不会像新闻中说的那样 在收到足额赎金后 利用数据或者二次攻击

3. 我们可以提供攻击路径和防护建议

4.直接通过TOX.chat 与我们联系

5.如果你们不介意的话 我们会把这些当作只有精神激励 没有物质激励的游戏

联系方式 TOX.ID :"XXXXX7266A1730889345AC9424631AB996866D1AF22150E1E21BD06222BCA4962E329DDEBC8"

1.下载安装tox.chat",https://tox.chat/"

2.添加TOX.ID联系人

3.将"readme.txt"作为发送,获取收款地址.

4.将支付结果发送.

5.将会收到解密程序.

如果您无视该警告,我们将会把数据公开,并发送消息给您的合伙人以及新闻媒体!

---BEGIN ID---

XXXXXstwEuTSx6etcRpc1I6Ci9SMn8ohA2ALy0Jc0dPtQjQn9iqLRrmP2DNXXXXX

---END ID---

3.加密后文件分析

3.1威胁分析

| 病毒家族 | 未知(疑似国内) |

|---|---|

| 首次出现时间/捕获分析时间 | 2024.11.18 || 2024.11.23 |

| 威胁类型 | 勒索软件,加密病毒 |

| 加密文件扩展名 | .OBREQ |

| 勒索信文件名 | readme.txt |

| 有无免费解密器? | 无 |

| 联系方式 | TOX.ID:XXXXX7266A1730889345AC9424631AB996866D1AF22150E1E21BD06222BCA4962E329XXXXX |

| 感染症状 | 无法打开存储在计算机上的文件,以前功能的文件现在具有不同的扩展名(例如,solar.docx.OBREQ)。桌面上会显示一条勒索要求消息。网络犯罪分子要求支付赎金来解锁您的文件。 |

| 感染方式 | 未知 |

| 受灾影响 | 所有文件都经过加密,如果不支付赎金就无法打开。其他密码窃取木马和恶意软件感染可以与勒索软件感染一起安装。 |

3.2 加密的测试文件

文件名:

sierting.txt

具体内容:

加密后:

3.3 加密文件名特征:

加密文件名 = 原始文件名+.OBREQ ,例如:sierting.txt.OBREQ

3.4 加密文件数据特征:

根据目录名,文件的后缀和大小来进行判断:

不在下列目录中:

['$Recycle.Bin', '$RECYCLE.BIN', 'System Volume Information', 'Boot', 'Windows', 'Trend Micro', 'perflogs']

且文件后缀不为.OPREQ而且不为下列:

['.dll', '.lnk', '.sys', '.msi', 'readme.txt', 'CONTI_LOG.txt', '.bat']

满足以上两个条件的,进行加密:

其中后缀为以下的,魔术数字为0x24,加密前5mb:

['.4dd', '.4dl', '.accdb', '.accdc', '.accde', '.accdr', '.accdt', '.accft', '.adb', '.ade', '.adf', '.adp', '.arc', '.ora', '.alf', '.ask', '.btr', '.bdf', '.cat', '.cdb', '.ckp', '.cma', '.cpd', '.dacpac', '.dad', '.dadiagrams', '.daschema', '.db', '.db-shm', '.db-wal', '.db3', '.dbc', '.dbf', '.dbs', '.dbt', '.dbv', '.dbx', '.dcb', '.dct', '.dcx', '.ddl', '.dlis', '.dp1', '.dqy', '.dsk', '.dsn', '.dtsx', '.dxl', '.eco', '.ecx', '.edb', '.epim', '.exb', '.fcd', '.fdb', '.fic', '.fmp', '.fmp12', '.fmpsl', '.fol', '.fp3', '.fp4', '.fp5', '.fp7', '.fpt', '.frm', '.gdb', '.grdb', '.gwi', '.hdb', '.his', '.ib', '.idb', '.ihx', '.itdb', '.itw', '.jet', '.jtx', '.kdb', '.kexi', '.kexic', '.kexis', '.lgc', '.lwx', '.maf', '.maq', '.mar', '.mas', '.mav', '.mdb', '.mdf', '.mpd', '.mrg', '.mud', '.mwb', '.myd', '.ndf', '.nnt', '.nrmlib', '.ns2', '.ns3', '.ns4', '.nsf', '.nv', '.nv2', '.nwdb', '.nyf', '.odb', '.oqy', '.orx', '.owc', '.p96', '.p97', '.pan', '.pdb', '.pdm', '.pnz', '.qry', '.qvd', '.rbf', '.rctd', '.rod', '.rodx', '.rpd', '.rsd', '.sas7bdat', '.sbf', '.scx', '.sdb', '.sdc', '.sdf', '.sis', '.spq', '.sql', '.sqlite', '.sqlite3', '.sqlitedb', '.te', '.temx', '.tmd', '.tps', '.trc', '.trm', '.udb', '.udl', '.usr', '.v12', '.vis', '.vpd', '.vvv', '.wdb', '.wmdb', '.wrk', '.xdb', '.xld', '.xmlff', '.abcddb', '.abs', '.abx', '.accdw', '.adn', '.db2', '.fm5', '.hjt', '.icg', '.icr', '.kdb', '.lut', '.maw', '.mdn', '.mdt']

后缀为以下的,魔术数字为0x25,加密百分比为20%:

['.vmdk', '.pvm', '.vmem', '.vmsn', '.vmsd', '.nvram', '.vmx', '.raw', '.qcow2', '.subvol', '.bin', '.vsv', '.avhd', '.vmrs', '.vhdx', '.avdx', '.vmcx', '.iso']

不为以上两种情况的,继续向下执行;

大小小于等于1mb的,魔术数字为0x24,全部加密;

大小大于1mb,小于等于5mb的,魔术数字为0x26,加密前1mb;

大小大于5mb的,魔术数字为0x25,加密百分比为50%.

加密百分比补充说明:

在百分比不为50%的时候,把文件分成三份,每份加密(总大小1/3百分比)字节数;

为50%的时候,分成5份,每份加密(总大小1/5百分比).

加密文件格式:

3.5 加密算法:

文件加密使用了RSA和Chacha20加密算法,对加密文件的Chacha20密钥和nonce采用了RSA硬编码公钥加密。勒索信也使用Chacha20加密,解密使用硬编码密钥.

3.5.1 Chacha20密钥和nonce生成:

使用Windows加密api中的随机数算法,格式为:

常量+密钥+counter+nonce

其中常量为"expand 32-byte k"字符串,counter和nonce为0.

即(python) b"expand 32-byte k\x98\x95\xf6h’\xc5\xf9VLk/O \xd7?1\x95MR\x93O\x9b’\xb5|MJ\\xb6\xf4\xb49"

3.5.2 RSA公钥:

Python:

`b'\x06\x02\x00\x00\x00\xa4\x00\x00RSA1\x00\x10\x00\x00\x01\x00\x01\x00\xd1^\xf8\x8d2\xba\xce\xac)\xffu\x02\xaa\xc4\xa5\x101\xa0\xdb\xeb\xd6\x9dzH\rD\xd3\xd4\x00\xa7\x86\xb5I\xa3d\x04B\xd9_>\xa1\xca\x0eo\xf13\xb6\xa2\x85u\x07\xdc\xe8\x1e\xa1\x00\xa0k\xc5\x1e\xd6\xc03\x0c\xe2o;\xdd=\xb1r\xb1\xc3\x12~\xc1\xd7p\x06\xff\xd3r\x85\xe4\x81\xdfq\xd1\x85\xf0<\xe8\xc5\xb9\xca\xac,\xc7Ee\xb2E\xc3\xc8y\xa4&t(\x95\x1a8n\x17Kt\xa8U\xf6\x89\xf1\x9b\xc1\x8b\xd1"\x95}\x7f\xd3\x96a"\xad\xfe\xa1\xae\x9eQ`\x999\xedLT\xfc)V\x10:\xd8-:\x98\x11DQta,\xf1C\xfcY\xd0q2\x8b!\x99\x07\x8f\x19^\xbc\xe7\xbc\xa4\xce\x9e\xcd\xf5\xec$\xe1\x1b\x1d\xb176&\x8bz\x16{\xbc\xa3\x066\x96\xf8\x81\x92[\r\x8e\xf9O'\xaf,\x15\xef\x1b\xdeW\x80(\x8bnLM~\xb9\x1c\x02\xfeA\x14^\x889\xac]t\x0f~\xc71\x19f\xd6,\xfa\xc8iM\xc4\xf9\xe9q7T\xdcZ\xa3\xb9H\x90\xce\x96\xce\x97\xaf\xae\x05s\x91\x04\xa1\xd7\xfd\xdc\xccn \x0e\x0cp\xfd\x89\x8d\x88\xfd\@\x817\x7f\xd0\x8b#\x8a\xed\xe9;\xae/\xd5`\x1b\xed\xdc\xd0\x86\xf0\x86\x92"\xa4\xf3\x8c\xcfyi\x0f(\xf0\xfd\xb5\xc5I\xda\n\x05&\x12\xe3\xb7\xc6(\x86\xd7 h\xec\x12\x81h\x03\xe5\xa7v\xcf\xd22\x96\xdb\x86\n\xd4\xe8 Dkk_\xb0G}\xf7\x16\x81\xf8=w\xf3m\xc3\x05\rr-\xc4\xf9%\x81&!\x03\xa1\xbf\xa4\xa4\xb4\x88\xd7]\xe8]\x1e/x\xc5T\xa9\xbd/\x00\x87\xd4~y~\x16\x0f\x1b3[\x08|\x12\xea\\\xc8\xd35u\n\xb1\x9f\n\xda\x18w\xc0\x99 \x05U\xa6\x94\x01\xda\xfb\xd0\x7f\x9b\xd5F\xa7{X\x19\xc1\xf5\xc3R\xe3\xda\x0c\xe4\xd4%\xa3cg\xb2\xf4x\x86k\xe6\xbc\x02\xfcx\xee\x07\xa61\x86|\xa9[W\x99>\x93\xfc\xe3\x82M\xd0e\xdb\xdb\xa7k\x1a\xe7%\xea\xefPq\x8b\xc6m\x84\x0b\tK\xb7\xd6\xc9\x1f\x93\xbf\xcbY\xc8\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00'

`

3.6 释放文件

3.6.1 勒索信(readme.txt):

文件内容:

说明:

您的所有文件已经全部被加密.备份已经被删除

不用担心,文件可以被找回。

除了我们团队外,任何人都无法解密文件,不要相信那些其他解密的人,他们只是作为中间人进行支付赎金。

如何:

我们诚信,在收到赎金后会发送解密程序,并且只想要钱,没有任何其他目的。尽快联系是对您和我们都好的方式。

通过加密货币支付赎金,如果您不了解,可以使用"bing","Google"进行检索。

我们必须通知您们 如果想要达成合作最好和我们团队直接联系 你们找到的那些代理商 有一些让人讨厌的家伙 他们中有人不断地言语激怒我们 他们赚取中间差价

那好吧 我们会尝试进行摧毁数据和网络

我想有些家伙会对您们的数据和网络感兴趣

1. 我们诚信 收到赎金后 解密100%

2. 我们不会像新闻中说的那样 在收到足额赎金后 利用数据或者二次攻击

3. 我们可以提供攻击路径和防护建议

4.直接通过TOX.chat 与我们联系

5.如果你们不介意的话 我们会把这些当作只有精神激励 没有物质激励的游戏

联系方式 TOX.ID :"45ED5E7266A1730889345AC9424631AB996866D1AF22150E1E21BD06222BCA4962E329DDEBC8"

1.下载安装tox.chat",https://tox.chat/"

2.添加TOX.ID联系人

3.将"readme.txt"作为发送,获取收款地址.

4.将支付结果发送.

5.将会收到解密程序.

如果您无视该警告,我们将会把数据公开,并发送消息给您的合伙人以及新闻媒体!

---BEGIN ID---

KnhIYstwEuTSx6etcRpc1I6Ci9SMn8ohA2ALy0Jc0dPtQjQn9iqLRrmP2DNhX6Dh

---END ID---

3.7 程序执行流程:

3.8 加密器命令行主要参数解析:

-log 记录log

-m net 通过445端口感染内网其他机器

-nomutex 不创建互斥锁

4.逆向分析

4.1 运行前

病毒加载所需dll后,采用hash获取api地址,处理了dll中的函数重定向,并有上面这种简单的混淆.

4.2 解析命令行

解析命令行,主要参数在上文有提及,还有是否多线程,线程个数,加密百分比等等.

4.3 准备加密文件

获取系统的所有逻辑分区.

根据配置创建工作线程.

4.4 加密工作线程

使用windows自带密码学api,先初始化rsa,然后设置公钥.

根据传入的参数遍历分配到的盘符,遍历每一个文件,进行加密操作.

加密白名单目录之外的文件.

初始化每个文件的密钥和nonce(使用winapi随机生成),用硬编码的rsa公钥加密这个密钥和nonce(也是用winapi).

写入魔术数字,加密后的内容,加密后的key到文件,格式前文提到过.根据文件大小和类型,使用chacha20算法采用不同的方法加密,前文也提到过,并写入文件.

解密并写入勒索信到每一个被加密的目录,一次性写入,里面的内容都是硬编码的(包括联系方式,受害者id).

4.5 创建加密线程以后

获取资源管理器信息,如果要加密的文件被资源管理器占用则重启,被其他进程占用则杀死其他进程.

调用WMI删除卷影备份.

创建iocp,通过445端口使用永恒之蓝漏洞感染其他机器.

5.病毒分析概览

该加密器加密后扩展名为.OBREQ,加密器文件名为lolk.exe,其由MSVC编译,大小230400字节,运行于Windows x64架构系统。病毒利用RSA与ChaCha20算法对目标文件进行加密,并通过TOX ID提供勒索信和联系方式,同时具备删除卷影备份、传播至局域网的能力。分析显示其通过命令行参数控制加密范围、线程数等,文件加密方式根据大小和类型灵活调整,无已知解密工具可用。

2177

2177

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?