思维导图:

理解公钥密码学与RSA的革命 - 第9章洞见

引言: 首先简要介绍公钥密码学在密码学历史中的重要性,强调它可能是最伟大的革命之一。提到传统密码是基于简单的替换和置换,以及向更复杂系统的演进。

关键概念和定义:

- 非对称密钥: 介绍两个密钥——公钥和私钥的概念,以及它们在加密/解密或签名/验证等互补操作中的作用。

- 公钥基础设施 (PKI): 解释它涉及管理密钥和证书的协议、服务和软件。

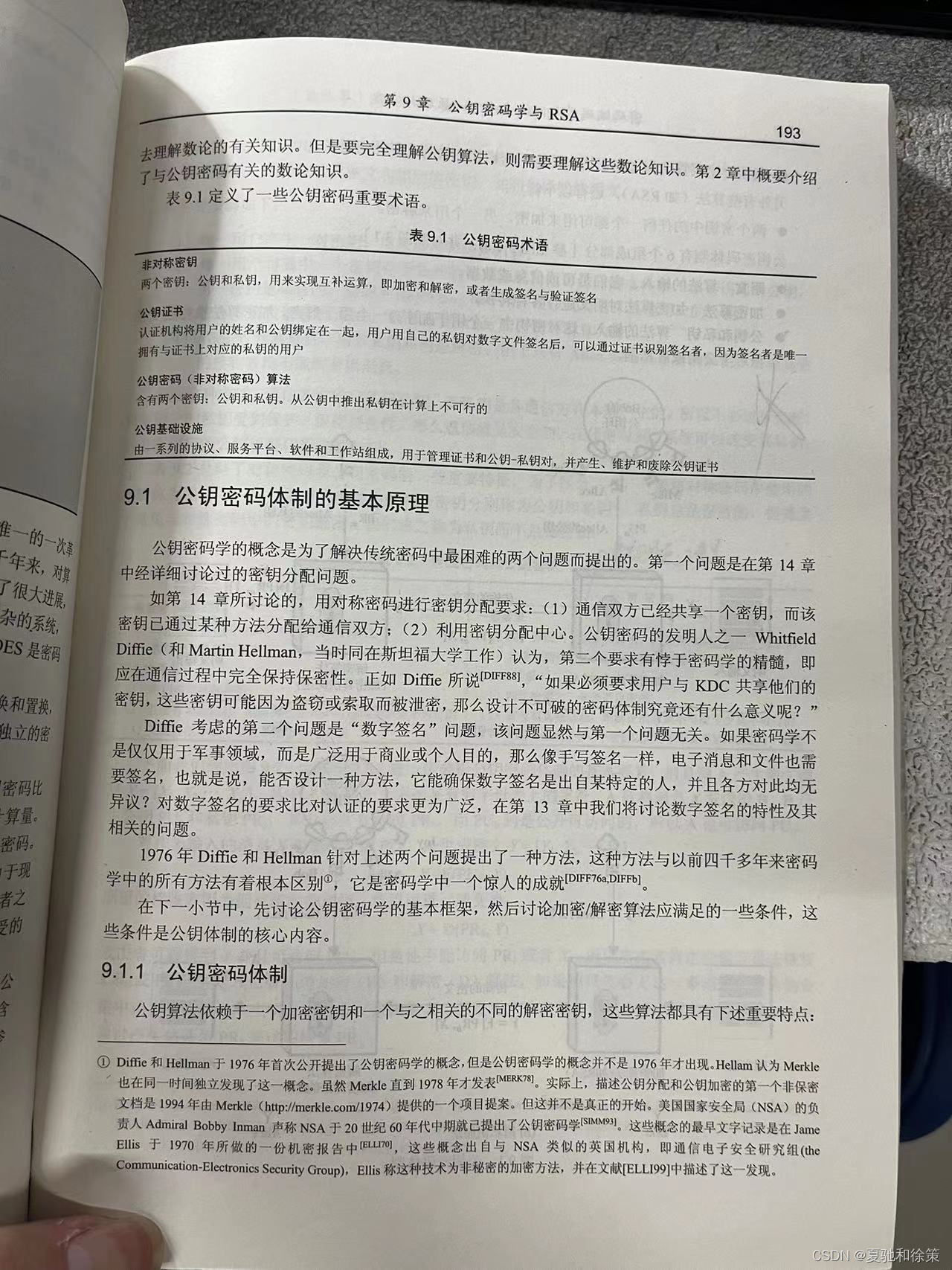

- 术语和定义: 总结文中的表9.1,提供公钥证书、非对称密钥等术语的定义。

公钥密码学原理:

- 基本原理: 描述公钥密码学的基本原理,解决密钥分配问题以及它是如何解决的。

- RSA算法: 介绍RSA算法及其重要性,以及它如何使用质数进行安全通信。

- 数字签名: 讨论数字签名的概念,它们在非军事应用中的必要性,以及它们如何确保认证性和完整性。

技术深入:

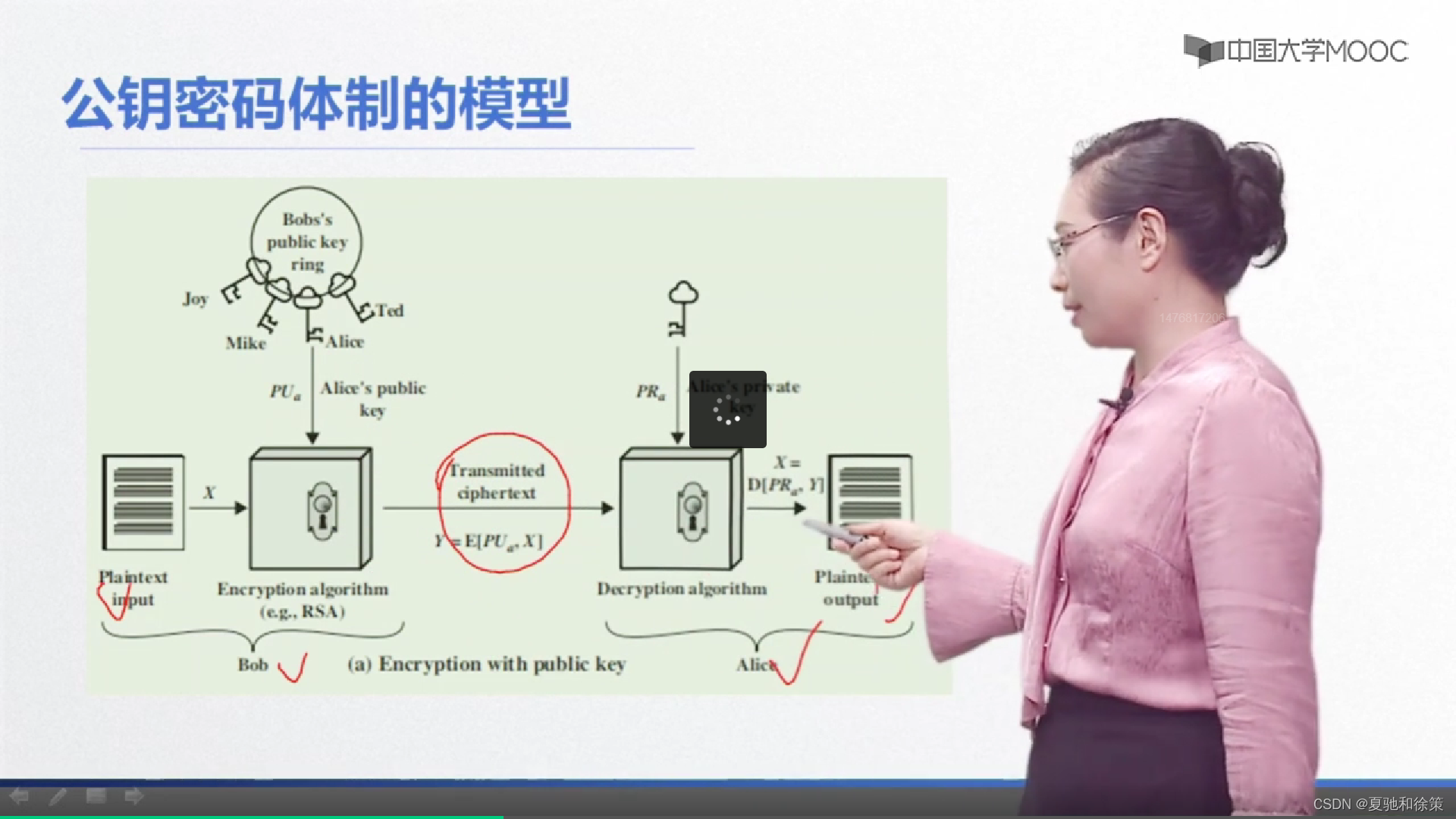

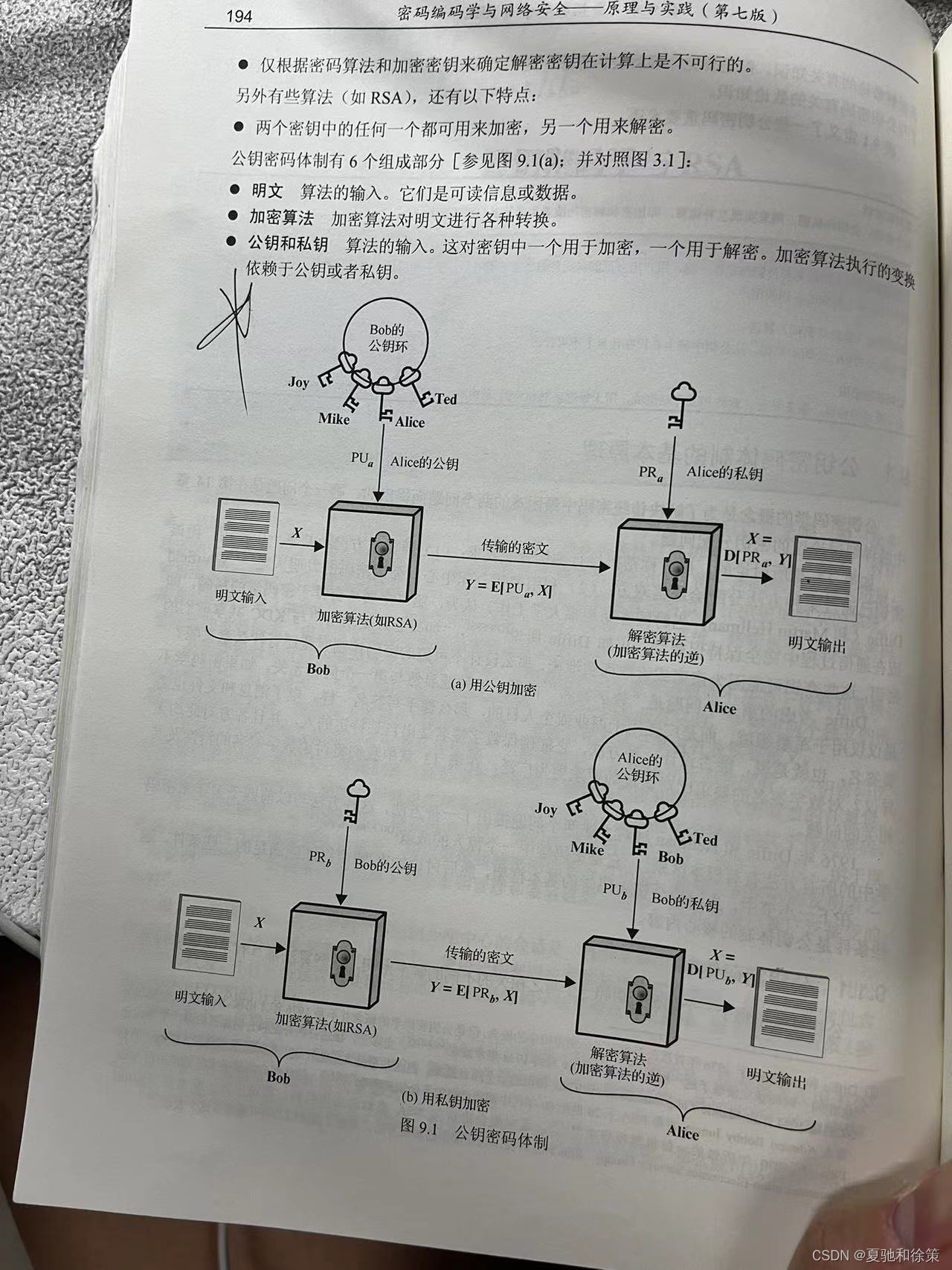

- 加密/解密: 用文中的图表解释使用公钥进行加密和使用私钥进行解密的过程。

- 认证: 讨论如何使用私钥进行加密可以作为认证的数字签名。

- 密钥生成和交换: 概述如何生成和交换密钥,强调保持私钥安全的重要性。

公钥密码学的应用:

- 加密/解密: 描述它如何用于安全通信。

- 数字签名: 解释其在验证消息和文档的真实性中的作用。

- 密钥交换: 讨论如Diffie-Hellman等安全密钥交换方法。

挑战和考量:

- 计算复杂性: 解释与算法复杂性有关的问题以及安全性和性能之间的平衡。

- 潜在的脆弱性: 讨论已知的漏洞,如计时攻击,以及持续更新密码学研究的重要性。

- 密码学的未来: 推测威胁的不断演变以及对强大密码解决方案的持续需求。

结论: 总结公钥密码学和RSA的变革性影响,强调它们的持续相关性以及任何参与安全或密码学的人都需要理解它们的必要性。

进一步阅读与资源: 为那些想深入了解公钥密码学和RSA的读者提供参考资料和建议的额外资源。

第9章:公钥密码学与RSA

学习目标:

- 理解公钥密码的基本原理:掌握公钥和私钥的概念及其在密码学中的应用。

- 公钥密码的应用:了解公钥密码的两个主要应用——加密/解密和数字签名。

- 公钥密码的要求:列举和解释确保公钥密码安全性的要求。

- 概述RSA算法:理解RSA算法的基本原理和运作方式。

- 计时攻击:认识到实现细节中可能导致的安全漏洞,并理解计时攻击的基本概念。

- 算法复杂性:总结与密码算法复杂性相关的问题及其在密码学中的意义。

公钥密码学的重要性:

- 描述了密码学发展中的重大革命,特别是从基于替换和置换的传统方法向基于数学的方法的转变。

- 强调了公钥密码学解决了密钥分发问题,并引入了数字签名的概念。

公钥密码学的基本原理:

- 非对称密钥:介绍了两个密钥(公钥和私钥)的概念及其在加密和解密过程中的作用。

- 公钥证书:解释了认证机构如何将用户的姓名和公钥绑定,以及数字签名的认证过程。

- 公钥密码算法:讨论了公钥和私钥的生成,以及为何从公钥推导私钥在计算上是不可行的。

- 公钥基础设施:描述了维护公钥证书和密钥对所需的系统和服务。

RSA算法:

- 概述了RSA算法的基本原理,包括密钥生成、加密和解密过程。

- 强调了数论知识在理解和实现RSA中的重要性。

安全性考虑:

- 讨论了公钥密码学面临的一些挑战,包括计时攻击和算法复杂性问题。

- 强调了在实施公钥密码学时需要考虑的安全措施和最佳实践。

总结:

- 总结了公钥密码学的重要性和RSA算法在安全通信中的作用。

- 强调了持续学习和理解最新的密码学研究和实践的重要性。

第9.1节:公钥密码体制的基本原理

引言:

- 公钥密码学旨在解决传统对称密码中两个核心问题:密钥分配问题和数字签名。

密钥分配问题:

- 传统的对称密码要求通信双方共享一个密钥,这在实际操作中非常不便且不安全。

- Whitfield Diffie和Martin Hellman提出的公钥密码学,提供了一种不需共享私密密钥的加密方式,从而在保持通信保密性的同时解决了密钥分配问题。

数字签名:

- 公钥密码学也解决了数字签名的问题,即如何确保一条消息确实来自特定的发送者且内容未被篡改。

- 通过使用发送方的私钥对消息进行加密,可以创建一个独特的数字签名。接收方则可以使用发送方的公钥来验证这个签名。

公钥密码学的早期发展:

- 1976年,Diffie和Hellman首次公开提出公钥密码学概念。

- 其他早期的工作包括Ralph Merkle的工作以及NSA和其他机构在此领域的秘密研究。

公钥密码体制的核心内容:

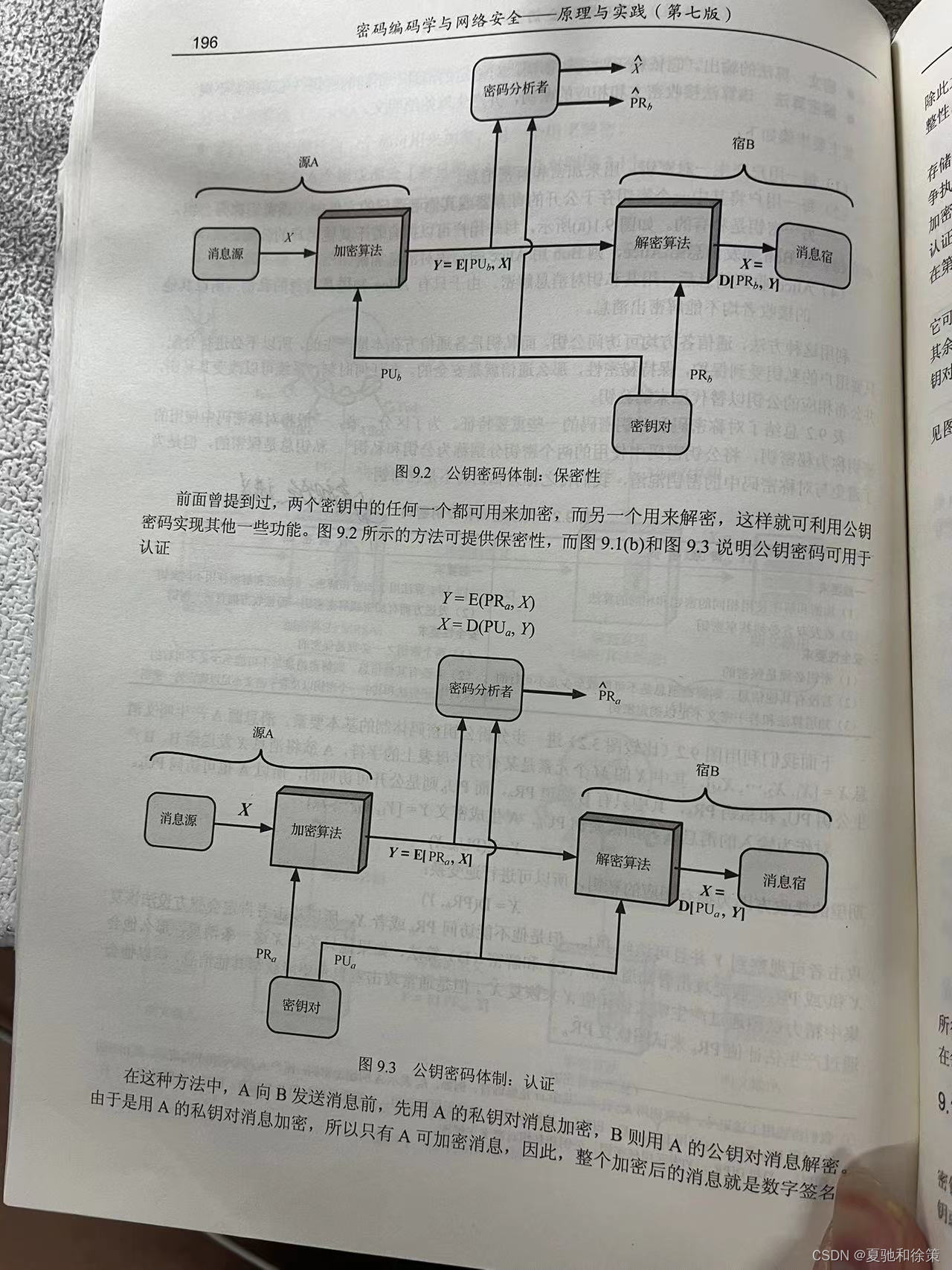

- 基本框架: 每个用户有两个密钥:一个公开的公钥和一个私有的私钥。公钥用于加密消息,私钥用于解密。

- 密文和明文: 密文是加密算法的输出,依赖于明文和密钥。解密算法接收密文和相应的密钥,并产生原始的明文。

- 交互过程: 一方使用对方的公钥进行加密,而接收方使用自己的私钥进行解密。

安全性要求和特性:

- 密钥保密性: 公钥可以公开,但私钥必须保密。

- 不可行的逆向计算: 仅根据公钥和加密算法,计算出对应的私钥在计算上是不可行的。

- 认证和保密性: 公钥密码学不仅提供了消息内容的保密性,还提供了发送者身份的认证。

公钥密码学的挑战:

- 密码分析者可能会尝试通过公钥和一些已知信息恢复私钥或明文,但好的公钥系统会使这种尝试变得不可行。

- 需要注意的是,某些实现可能会受到特定类型的攻击,如计时攻击。

总结:

- 公钥密码学是密码学领域的一次重大革命,它为数据加密和数字签名提供了一种安全、可行的解决方案。

- 此体制的安全性基于某些数学问题(如大数分解)的计算困难性。

第9.1.2节:公钥密码体制的应用

引言:

- 公钥密码体制利用一对密钥(公钥和私钥)进行操作,适用于多种密码学应用。

公钥密码体制的三大应用类别:

-

加密/解密:

- 概述: 发送方使用接收方的公钥对消息进行加密,接收方使用其私钥进行解密。

- 应用场景: 用于保护信息的隐私性,确保只有拥有私钥的接收方能读取消息内容。

-

数字签名:

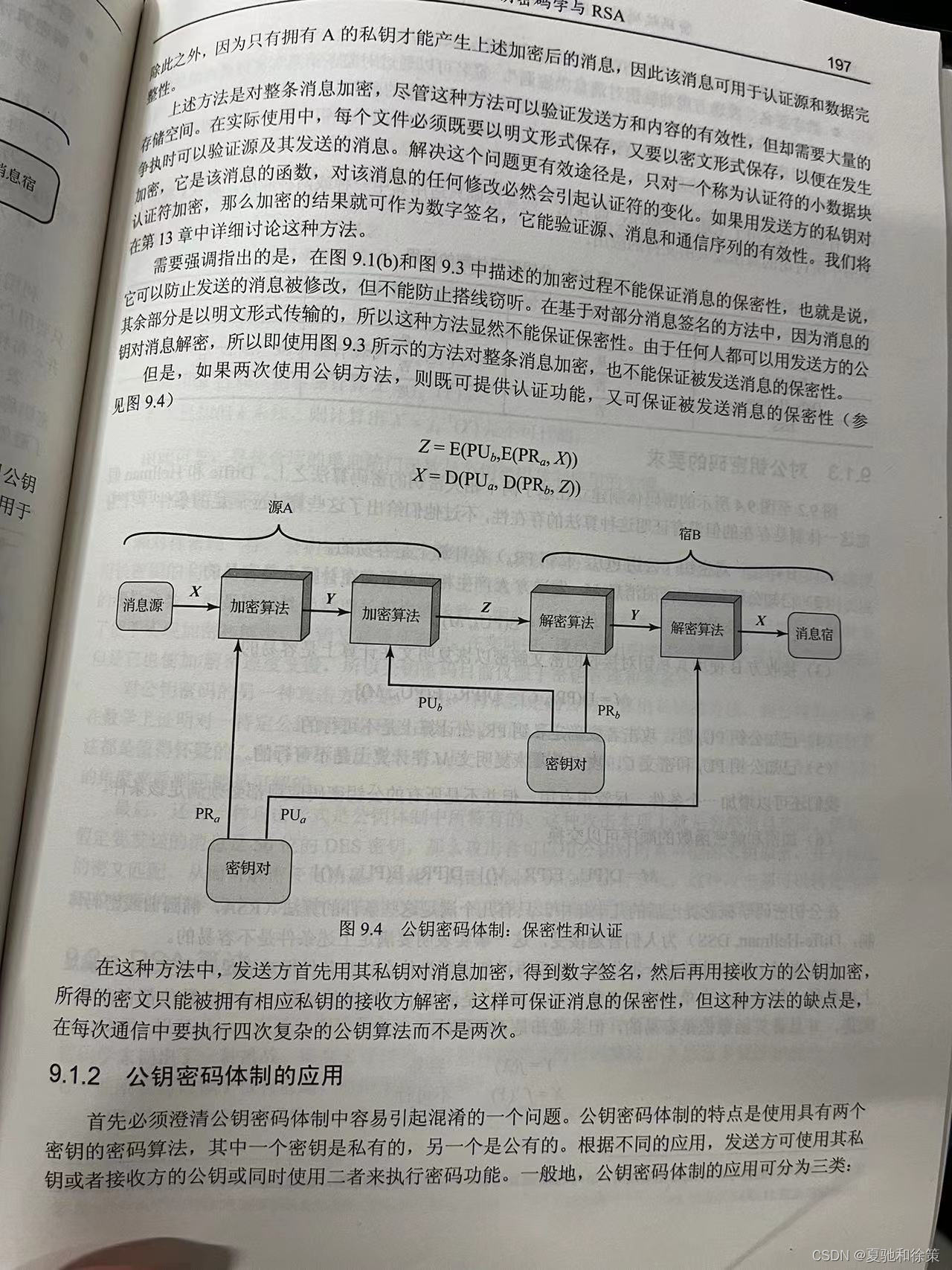

- 概述: 发送方使用自己的私钥对消息或消息的摘要进行加密,形成签名。

- 功能: 签名验证消息的完整性和来源,接收方使用发送方的公钥验证签名。

- 应用场景: 广泛用于文件、软件和通信的认证,确保消息未被篡改且来自确切的发送者。

-

密钥交换:

- 概述: 通信双方或其中一方使用公钥密码体制交换会话密钥。

- 功能: 用于安全地交换对称密钥,这些对称密钥随后用于加密通信会话。

- 应用场景: 在需要建立安全通信通道的场景中使用,如HTTPS、VPN等。

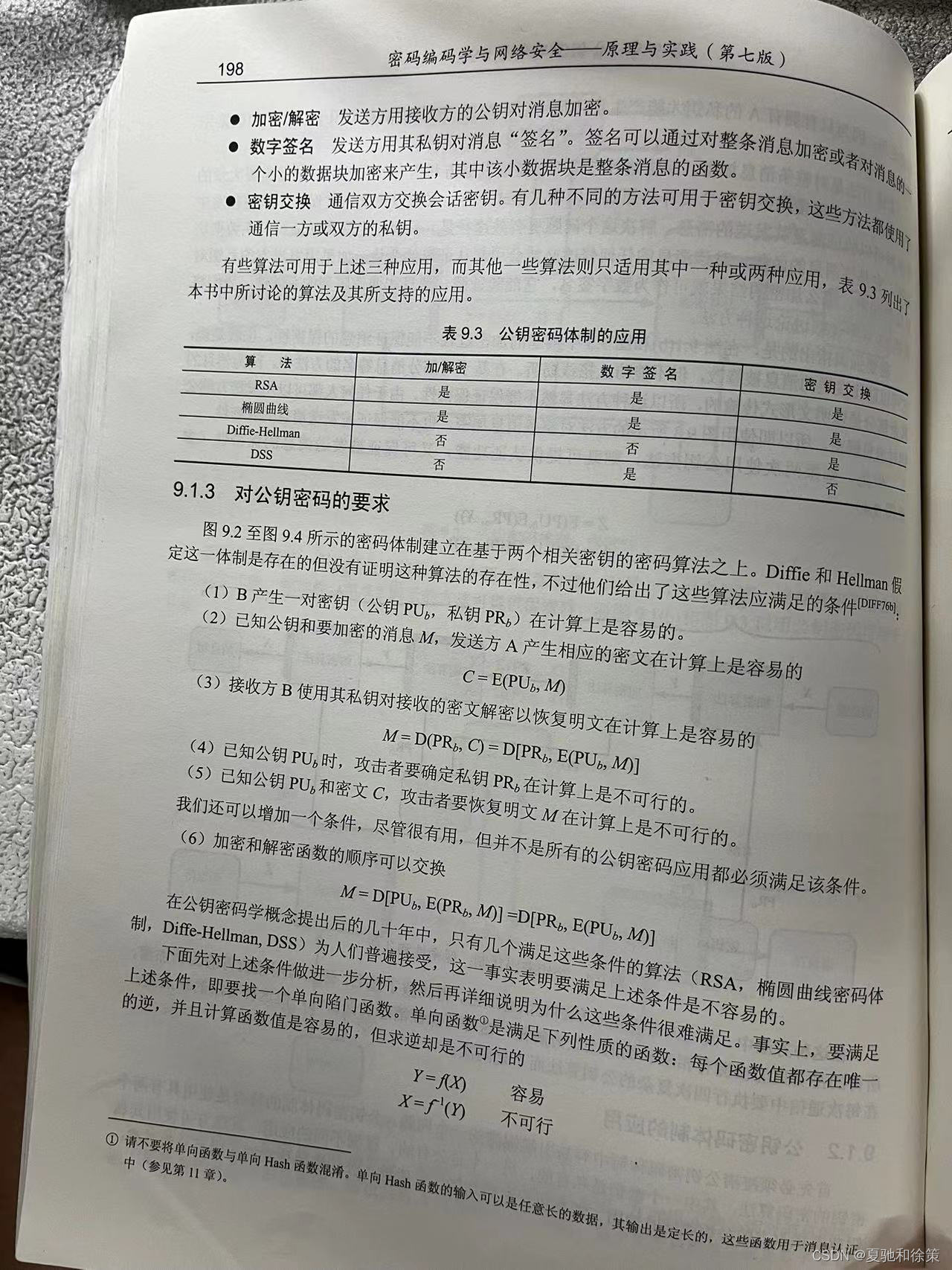

公钥密码算法及其支持的应用:

- RSA: 支持加密/解密、数字签名和密钥交换。

- 椭圆曲线密码体制: 同样支持加密/解密、数字签名和密钥交换。

- Diffie-Hellman: 专门用于密钥交换。

- DSS(数字签名标准): 专门用于数字签名。

总结:

- 公钥密码体制提供了灵活的安全解决方案,能够满足加密、认证和密钥交换的需求。

- 不同的公钥密码算法根据其设计和特性,适用于不同的安全应用。

- 理解各种算法及其适用的应用对于设计和实现安全系统至关重要。

第9.1.3节:对公钥密码的要求

引言:

- 公钥密码体制依赖于两个相关密钥(公钥和私钥)。Diffie和Hellman提出了这一体制应满足的条件,以确保其安全性和实用性。

公钥密码体制必须满足的条件:

-

密钥生成的可行性:

- 生成一对密钥(公钥PU和私钥PR)在计算上应该是容易的。

- 这确保了用户可以高效地生成自己的密钥对。

-

加密的可行性:

- 已知公钥和要加密的消息M,生成相应的密文C=E(PU,M)在计算上应该是容易的。

- 这保证了任何人都可以使用公钥来加密消息。

-

解密的可行性:

- 接收方使用其私钥对接收的密文解密以恢复明文M=D(PR,C)=D[PR,E(PU,M)]在计算上应该是容易的。

- 这确保了只有拥有私钥的接收方能解密并读取消息。

-

私钥的保密性:

- 已知公钥PU,攻击者确定对应的私钥PR在计算上应该是不可行的。

- 这是整个体制安全性的关键。

-

明文的保密性:

- 已知公钥PU和密文C,攻击者恢复明文M在计算上应该是不可行的。

- 这确保了即使密文被拦截,信息也保持安全。

-

加密和解密函数的可交换性(可选):

- 对于某些应用,加密和解密函数的顺序可以交换,即M=D[PU,E(PR,M)]=D[PR,E(PU,M)]。

- 这不是必需的,但对于某些特定的应用来说可能很有用。

复杂性和单向陷门函数:

- 计算复杂性:

- “容易”通常意味着问题可以在输入长度的多项式时间内得到解决,即P类算法。而“不可行”通常指的是解决问题所需的时间超过多项式时间。

- 单向陷门函数:

- 寻找合适的单向陷门函数是公钥密码体制的关键。这种函数的特点是计算正向(加密)容易,但在没有特定附加信息(私钥)的情况下逆向(解密)几乎不可能。

总结:

- 公钥密码体制的安全性和效率取决于满足上述条件。理解这些条件对于评估和实施公钥密码体制至关重要。

- 在几十年的发展中,只有少数算法(如RSA、椭圆曲线密码体制等)被认为满足这些要求,这反映了设计一个安全有效的公钥密码体制的挑战性。

第9.1.4节:公钥密码分析

公钥密码的脆弱性:

-

穷举攻击:

- 公钥密码,与对称密码一样,理论上也容易受到穷举攻击,尤其当密钥较短时。

- 解决方法是使用更长的密钥,但这会增加计算复杂性和执行时间,需要在安全性和性能间找到平衡。

-

密钥长度与安全性:

- 密钥长度是公钥安全性的关键。密钥越长,进行穷举攻击就越困难。

- 然而,更长的密钥会增加计算负担,尤其是公钥体制通常涉及复杂的数学运算,这可能导致加密和解密过程变慢。

-

从公钥计算私钥的攻击:

- 理论上,如果攻击者能够从公钥计算出对应的私钥,则整个公钥体制将被破坏。

- 尽管目前没有证明任何算法可以安全地抵御此类攻击,但实践中广泛使用的算法如RSA被认为是在当前计算能力下安全的。

-

穷举消息攻击:

- 对于某些特定类型的消息(如固定长度的密钥),攻击者可能会尝试对所有可能的消息进行加密,以找到与已知密文匹配的明文。

- 为了抵御此类攻击,通常会在消息中添加随机性,如通过在消息后附加一个随机数。

对公钥密码分析的重要性:

- 安全性评估: 了解和评估公钥密码体制可能面临的攻击类型对于维护系统的安全性至关重要。

- 算法选择: 选择正确的公钥密码算法和适当长度的密钥对于防止潜在攻击至关重要。

- 持续监视: 密码分析是一个不断发展的领域,新的攻击方法不断被发现。保持对最新研究和攻击技术的了解对于保持系统安全至关重要。

总结:

- 公钥密码体制虽然提供了加密和数字签名等强大功能,但它们并非不可攻破。理解潜在的攻击方法和如何防御它们对于设计和维护安全系统至关重要。

- 密码分析是一种强大的工具,它帮助我们理解和提高密码体制的安全性,但也提醒我们需警惕新的威胁。

总结:

重点:

- 穷举攻击的可能性: 理解公钥密码,尤其是当使用较短密钥时,可能受到穷举攻击的风险。

- 密钥长度与安全性的权衡: 长密钥增加安全性但同时增加了计算负担。理解如何在保持足够安全性的同时优化性能是关键。

- 攻击方法的理解: 包括从公钥计算私钥的攻击以及针对特定消息的穷举消息攻击。

- 防御策略: 如使用更长的密钥、引入随机性等,以提高安全性。

难点:

- 加密和解密的计算负担: 理解为什么长密钥虽提高安全性,但会导致加密和解密过程变慢,以及这背后的数学原理。

- 攻击方法的复杂性: 理解各种攻击方式,尤其是高级数学和计算理论涉及的那些,可能比较困难。

- 安全性与效率的权衡: 确定密钥长度和加密方法时,如何在理论上最强的安全性和实际操作中的效率之间做出最佳抉择。

易错点:

- 过度依赖密钥长度: 虽然长密钥更安全,但如果算法本身有弱点,则即使是长密钥也不能保证安全。

- 忽视实现细节: 有时算法理论上是安全的,但不正确的实现(如不当的随机数生成器)会引入安全漏洞。

- 误解攻击的实际可行性: 可能会低估某些攻击的实际可行性,特别是在计算能力不断增强的今天。

- 安全性评估的滞后: 安全性评估需要跟上最新的研究和发现,否则可能会使用已经被证明不安全的算法或密钥长度。

9094

9094

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?