近期,火绒安全团队发现 “即刻PDF阅读器”

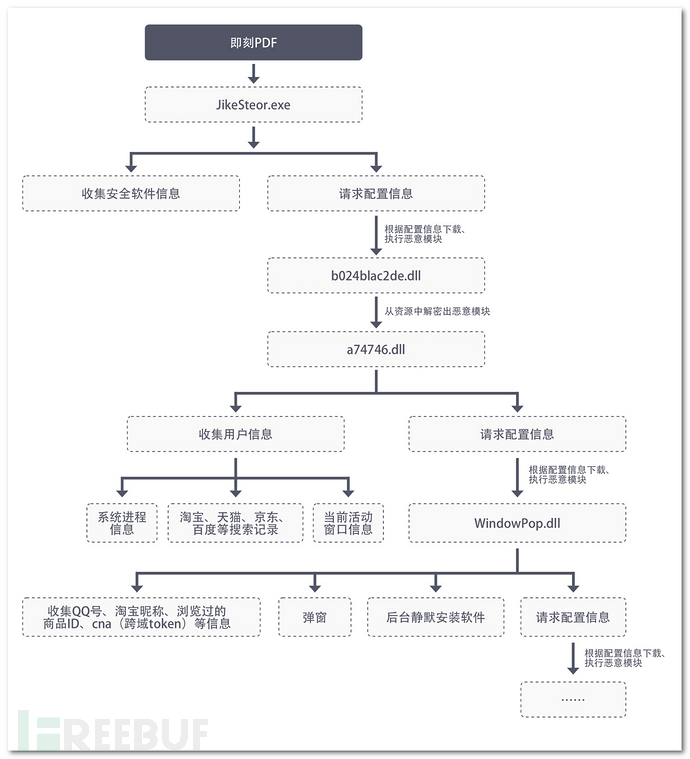

内置后门程序,该后门程序会在用户不知情的情况下,从C&C服务器上下载恶意配置文件,再根据配置文件下载恶意模块到用户电脑中。目前发现该病毒会肆意收集用户个人隐私信息,如:QQ号、淘宝昵称、电商购物记录、电商和搜索引擎搜索记录等隐私数据。

通过对其代码和功能进行对比、溯源发现,该病毒和2020年就被火绒安全曝光的 “起点PDF阅读器” 、 “新速压缩”

等软件存在同源性(详见《多款软件内置后门程序

可监视并肆意操控用户电脑》https://www.huorong.cn/info/1592489908487.html),并且其同源样本已经多次被火绒发现并查杀。

病毒查杀图

病毒查杀图

该病毒作者通过开发类似上述软件并内置后门程序来收集用户个人隐私数据已长达数年。通过 “即刻PDF阅读器” 安装包的数字签名,可以得知该软件由

深圳市重诚远顺科技有限公司 开发,相关信息如下图所示:

即刻PDF阅读器安装包数字签名

即刻PDF阅读器安装包数字签名

经企业信息检索核实,可确认 “即刻PDF阅读器” 为该公司所开发软件,相关备案和软件著作权信息如下图所示:

其网站备案、软件著作权信息

其网站备案、软件著作权信息

该病毒具有极高的隐蔽性:向C&C服务器请求恶意模块时,C&C服务器会根据用户的地理位置等信息进行下发配置,让安全人员取证过程变得困难。火绒工程师帮助用户处理该病毒问题时,发现该病毒还会通过注册表回调来禁止软件的驱动加载。在即刻PDF阅读器目录下,还发现多个被加密的恶意模块,在此次取证过程中,只获取到收集个人隐私信息相关的恶意模块,不排除其后续下发更多恶意模块的可能性。即刻PDF软件目录下大部分可执行文件都携带恶意功能如:

JiKeSteor.exe、JiKeHcores.exe、JiKeIterh.exe、JikeMrong.exe等可执行文件,以下分析以JikeSteor.exe为例,病毒执行流程图如下所示:

病毒执行流程图

样本分析

JiKeSteor.exe恶意模块会根据云控配置信息来下载任意恶意模块。恶意模块通过多层解密、加载的方式来躲避杀毒软件的查杀,还会检测用户电脑上的安全软件,相关代码,如下图所示:

检测安全软件

被检测的安全软件列表,如下图所示:

被检测的安全软件

向服务器请求配置文件,相关代码,如下图所示:

下载配置文件

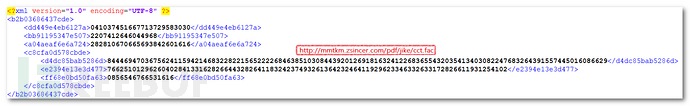

解密后的文件内容,如下图所示:

解密后的文件内容

根据配置文件的内容下载、加载恶意模块b024b1ac2de.dll,相关代码,如下图所示:

下载、加载恶意模块

b024b1ac2de.dll被加载之后,会从资源中解密恶意模块a74746.dll,相关代码,如下图所示:

加载资源中的a74746.dll模块

在a74746.dll模块中会收集用户的各种隐私数据如:谷歌、百度、淘宝、京东、天猫等网站的搜索内容、系统进程信息、当前活跃的窗口标题等隐私数据。收集用户系统的进程信息,相关代码,如下图所示:

获取当前进程信息

将进程相关信息上传至C&C服务器,相关代码,如下图所示:

上传用户进程信息

收集当前活动窗口标题并上传至C&C服务器,相关代码,如下图所示:

获取当前活动窗口标题并上传至C&C服务器

从各个浏览器的历史记录数据库中获取谷歌、百度、淘宝、京东、天猫等搜索内容信息,以360安全浏览器为例,定位浏览器数据库文件,相关代码,如下图所示:

定位数据库文件

使用SQL语句在数据库文件中搜索历史信息,相关代码,如下图所示:

搜索的信息

SQL语句搜索指定记录

将收集到的信息,上传至C&C服务器,相关代码,如下图所示:

上传浏览器历史记录数据

涉及到的相关浏览器列表,如下图所示:

涉及浏览器列表

a74746.dll恶意模块还会请求新的配置文件来带参数运行

JikeIterh.exe模块来下载、解密执行新的恶意模块WindowPop.dll,相关代码,如下图所示:

解密执行新的恶意模块WindowPop.dll

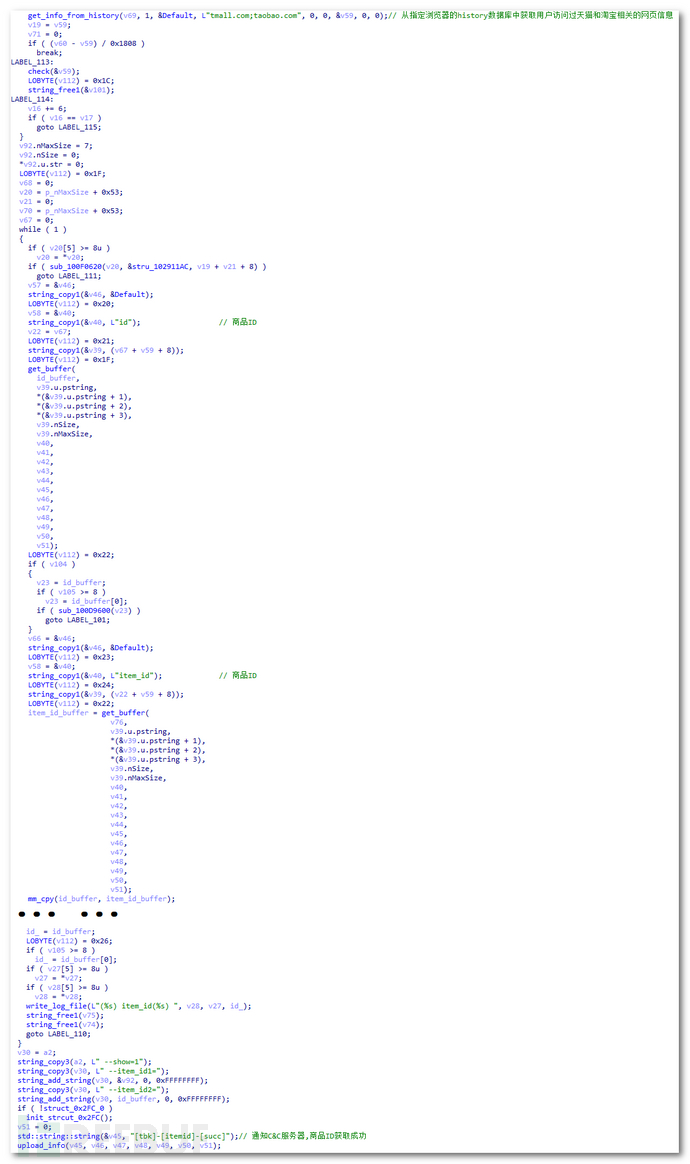

在WindowPop.dll恶意模块中会获取各个浏览器的数据库文件,从中获取用户淘宝昵称;淘宝、天猫商店中浏览过物品ID等隐私信息后并通知C&C服务器,相关代码,如下图所示:

获取淘宝相关信息,并通知C&C服务器

从浏览器的历史记录数据库文件中获取用户浏览过商品ID,相关代码,如下图所示:

从浏览器history数据库文件中获取用户浏览过商品ID

WindowPop.dll恶意模块会根据一些游戏(英雄联盟、地下城与勇士、穿越火线、天涯明月刀)的配置文件找到用户的QQ账号并通知C&C服务器,以英雄联盟为例,相关代码,如下图所示:

收集QQ账号并通知C&C服务器

收集QQ账号并通知C&C服务器

WindowPop.dll恶意模块会在后台静默安装爱奇艺、酷狗、酷我等软件,以酷我为例,相关代码,如下图所示:

后台静默安装软件

后台静默安装软件

在WindowPop.dll恶意模块中还会定期弹出广告窗口,相关代码,如下图所示:

弹出广告窗口

弹出广告窗口

同源性分析

加载远程恶意模块代码同源性对比,如下图所示:

同源性对比

C&C服务器下发的配置文件对比,如下图所示:

配置文件对比

附录

C&C服务器:

病毒HASH:

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】

9389

9389

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?