数组缓冲区溢出简介

缓冲区使我们在程序分配中用来存放程序代码,数据和用户输入等具有一定范围的内存空间,堆区,栈区这类就属于程序缓冲区的范畴。所谓的缓冲区溢出,就是存放在缓冲区中的内容超出了分配给他的限定长度而造成缓冲区内其他数据的破坏和修改。

缓冲区溢出攻击

我们缓冲区内的数据如果被他人精心计算,则有可能会颠覆我们原来的操作指令,甚至进行非法操作,从而造成严重的后果,这就是缓冲区溢出攻击。接下来向大家展示最简单的缓冲区溢出利用方法,让大家对缓冲区溢出攻击有大概的了解,并在今后敲代码时避免这类问题的发生。

代码如下:

#include<stdio.h>

#include<string.h>

#include<stdbool.h>

int main()

{

bool flag;

char Unit[8];

flag = 0;

printf("Please input psssword:\n");

gets(Unit);

if (strcmp(Unit, "imcool") == 0)

{

flag = 1;

}

if(flag)

{

printf("You are admin\n");

}

else

{

printf("Wrong password!\n");

}

return 0;

}

这段代码没有什么难度,但需要注意一下,代码里包含了一个<stdbool.h>,这是为了让我们更方便的使用布尔变量类型,关键字为_Bool,引用头文件<stdbool.h>可以让我们用bool替换_Bool。这是一个模拟admin登录的情景。

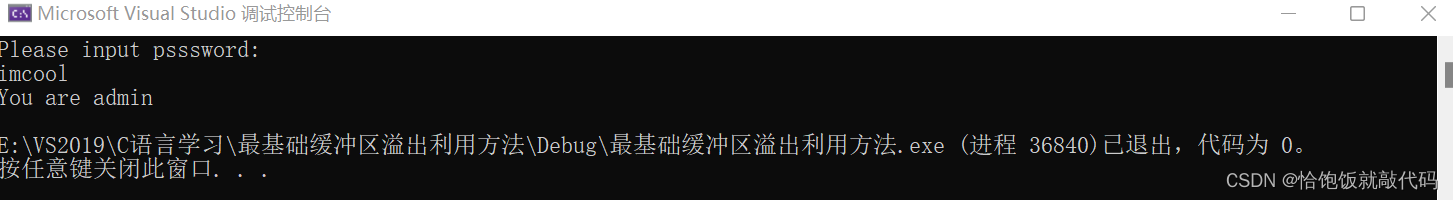

当我们输入密码错误时

会出现"Wrong password!"

当我们密码正确时

会出现”You are adimn“

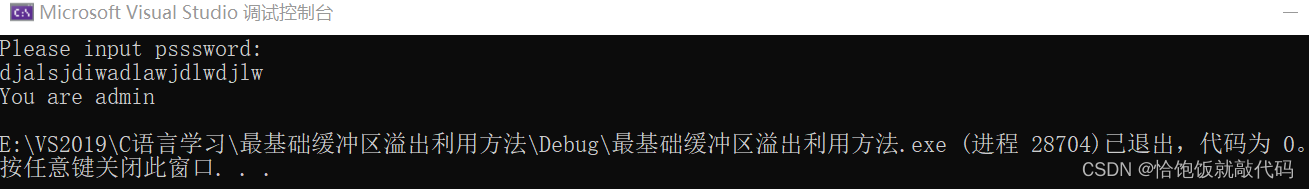

看起来没有毛病对不对?但是其实这里有一个缓冲区溢出bug,我们可以故意输很长的一段内容来跳过验证,就像这样:

接下来又有个问题了,很长的一段内容是多长呢?

答案是13个字节,为什么不是9个字节,10个字节呢?由于涉及到下角标越界问题,这里不展开叙述。

首先我们的代码并没有使用动态申请内存函数,所以我们不必考虑堆区变化,只需要考虑栈区的变化情况。

其实我们的程序之所以容易出现缓冲区漏洞的很大一个原因是我们使用的函数,例如上方代码中使用了gets(),很多库函数都是没有边界检查机制的,gets()函数就是其中一个代表,因为这个函数不对输入内容的长度进行限定而是默认全部赋值到目标位置,为缓冲区溢出攻击提供了条件。

布尔变量

我们在代码里定义了一个布尔类型flag和一个长度为8的字符型数组,并且将flag赋值为8.而布尔型变量是有两种逻辑状态的变量,它包含两个值:真和假。在这里我们要记得布尔变量认定任何非0以外的数值均为真,它将直接导致我们的错误密码通过验证的结果。

防范措施

像gets()函数,它没那么安全,我们可以使用安全性更高的fgets()函数替代,因为fgets()函数可以限定数据的长度。

但是那么多函数,如果没有可以替代的函数,我们应该怎么办?这时候我们只能人为的去检查。比如我们可以使用查错工具fault和injection,它们可以通过人为随机产生一些缓冲区溢出,来寻找漏洞。不过再怎么查错,也不能清除缓冲区溢出的存在,就像误差一样,我们只能尽量降低它所带来的风险。

结语

以上就是这次的全部内容,提前祝大家新年快乐,万事如意!

1892

1892

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?