一、软件准备

系统最小化安装后,并未安装ssh相关软件,需要在openEuler中下载openssh相关软件,方式如下:

sudo yum install openssh -y

二、了解SSH配置服务

使用rpm -ql 查看该SSH包安装后都释放了哪些文件,我们从中可以看到有关SSH服务端的配置文件在 /etc/ssh/sshd_config 中,除此之外,在该文件的同目录中,还有ssh_config这个文件也是有关SSH配置的,但是该文件是属于客户端的配置文件。

[test@localhost ~]$ rpm -ql openssh-server

/etc/ima/digest_lists.tlv/0-metadata_list-compact_tlv-openssh-server-8.8p1-18.oe2203sp1.aarch64

/etc/ima/digest_lists/0-metadata_list-compact-openssh-server-8.8p1-18.oe2203sp1.aarch64

/etc/pam.d/sshd

/etc/ssh/sshd_config

/etc/sysconfig/sshd

/usr/lib/systemd/system/sshd-keygen.target

/usr/lib/systemd/system/sshd-keygen@.service

/usr/lib/systemd/system/sshd.service

/usr/lib/systemd/system/sshd.socket

/usr/lib/systemd/system/sshd@.service

/usr/lib/tmpfiles.d/openssh.conf

/usr/libexec/openssh/sftp-server

/usr/libexec/openssh/sshd-keygen

/usr/sbin/sshd

/var/empty/sshd

三、修改配置文件

修改/etc/ssh/下的sshd_config配置文件

cd /etc/ssh/

sudo cp sshd_config sshd_config.bak

sudo vi sshd_config

修改以下内容:

-

端口号

-

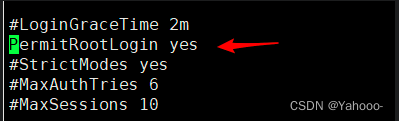

允许root登录,默认允许

-

设置是否使用口令认证方式,如果要使用公钥认证方式,可将其设置为no

配置文件注解:

# $OpenBSD: sshd_config,v 1.103 2018/04/09 20:41:22 tj Exp $

# This is the sshd server system-wide configuration file. See

# sshd_config(5) for more information.

# This sshd was compiled with PATH=/usr/local/bin:/usr/bin:/usr/local/sb in:/usr/sbin

# The strategy used for options in the default sshd_config shipped with

# OpenSSH is to specify options with their default value where

# possible, but leave them commented. Uncommented options override the

# default value.

# If you want to change the port on a SELinux system, you have to tell

# SELinux about this change.

# semanage port -a -t ssh_port_t -p tcp #PORTNUMBER

#

#Port 22

#AddressFamily any

#ListenAddress 0.0.0.0

#ListenAddress ::

---

#禁用root账户登录,如果是用root用户登录请开启

PermitRootLogin yes

# 是否让 sshd 去检查用户家目录或相关档案的权限数据,

# 这是为了担心使用者将某些重要档案的权限设错,可能会导致一些问题所致。

# 例如使用者的 ~.ssh/ 权限设错时,某些特殊情况下会不许用户登入

StrictModes no

# 是否允许用户自行使用成对的密钥系统进行登入行为,仅针对 version 2。

# 至于自制的公钥数据就放置于用户家目录下的 .ssh/authorized_keys 内

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

# 有了证书登录了,就禁用密码登录吧,安全要紧

PasswordAuthentication no

17默认监听端口为22端口

18IPV4和IPV6协议家族支持哪个,any表示二者均支持

19指明监听的地址,0.0.0.0表示本机的所有地址都可以被登陆

20指明监听的IPV6的所有地址格式,::表示支持本地所有

22默认rsa私钥认证

23支持dsa私钥认证

24支持ecdsa私钥认证

25支持ed25519私钥认证

37登录的宽限时间为2分钟,默认2分钟没有输入密码,则自动断开连接

38是否允许管理员直接登录,yes表示允许

39是否让sshd去检查用户主目录或相关文件的权限数据,yes表示允许

40最大认证尝试次数,6表示最多只有6次机会。继续输错之后需要等待时间才能再次输入密码

41允许的最大会话数,10表示最多开启10个会话

43公钥认证,开启

47服务器识别公钥时,会匹配 .ssh/名为authorized_keys文件,然后将公钥发给客户端,因此我们需要把有关公钥的文件名字改为这个名字。

65是否允许支持基于口令的认证,是

69是否允许任何的密码认证,否

71是否支持kerberos(基于第三方的认证,如LDAP)认证的方式,默认为no

115是否开启DNS,是(关闭的话可以在连接服务端时更快一些)

113默认验证信息基于SFTP传输,如果在该段文字前加上“#”则不支持SFTP连接

注:

以上#开头的英文行,表示系统默认执行的,如果要修改建议不要删除原有文字,去掉#另写一行自己需要的配置则原默认的不再生效。

————————————————

版权声明:本文为CSDN博主「lucky_fd_」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_44863237/article/details/121922929

启动sshd服务

sudo systemctl start sshd.service

设置开机自动启动ssh服务

sudo systemctl enable sshd.service

启动sshd服务

sudo systemctl start sshd.service

设置开机自动启动ssh服务

sudo systemctl enable sshd.service

本文参考自文章:【欧拉openEuler 】 ssh安装、配置和远程控制

本文介绍了在openEuler操作系统中如何安装openssh软件以启用SSH服务,强调了修改sshd_config文件来配置SSH服务,包括禁止root登录、启用公钥认证和禁用密码登录以增强安全性。最后,文章说明了启动和设置SSH服务开机启动的步骤。

本文介绍了在openEuler操作系统中如何安装openssh软件以启用SSH服务,强调了修改sshd_config文件来配置SSH服务,包括禁止root登录、启用公钥认证和禁用密码登录以增强安全性。最后,文章说明了启动和设置SSH服务开机启动的步骤。

1761

1761

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?