本文部分参考:

https://www.wosign.com/faq/faq2016-0309-03.htm

https://www.wosign.com/faq/faq2016-0309-04.htm

http://blog.csdn.net/hherima/article/details/52469674

一: SSL/TLS 介绍

什么是 SSL, 什么是 TLS 呢?官话说 SSL 是安全套接层 (secure sockets layer), TLS 是 SSL 的继任者,叫传输层安全 (transport layer security)。说白点,就是在明文的上层和 TCP 层之间加上一层加密,这样就保证上层信息传输的安全。如HTTP 协议是明文传输,加上 SSL 层之后,就有了雅称 HTTPS。它存在的唯一目的就是保证上层通讯安全的一套机制。它的发展依次经历了下面几个时期,像手机软件升级一样,每次更新都添加或去除功能,比如引进新的加密算法,修改握手方式等。

SSL1.0: 已废除

SSL2.0: RFC6176, 已废除

SSL3.0: RFC6101, 基本废除

TLS1.0: RFC2246, 少数古董服务器仍在使用

TLS1.1: RFC4346

TLS1.2: RFC5246, 目前已广泛使用

TLS1.3: RFC8446

下面我们将介绍 TLS1.x 如何保证通讯安全。

二: CA & SSL server & SSL client 介绍

如何保证安全呢?你说安全就安全吗,究竟是怎么实现的呢?绝对安全吗?

哈,有人的地方就有江湖,有江湖的地方就没有绝对的安全。但 SSL/TLS 确实可以极大程度保证信息安全。

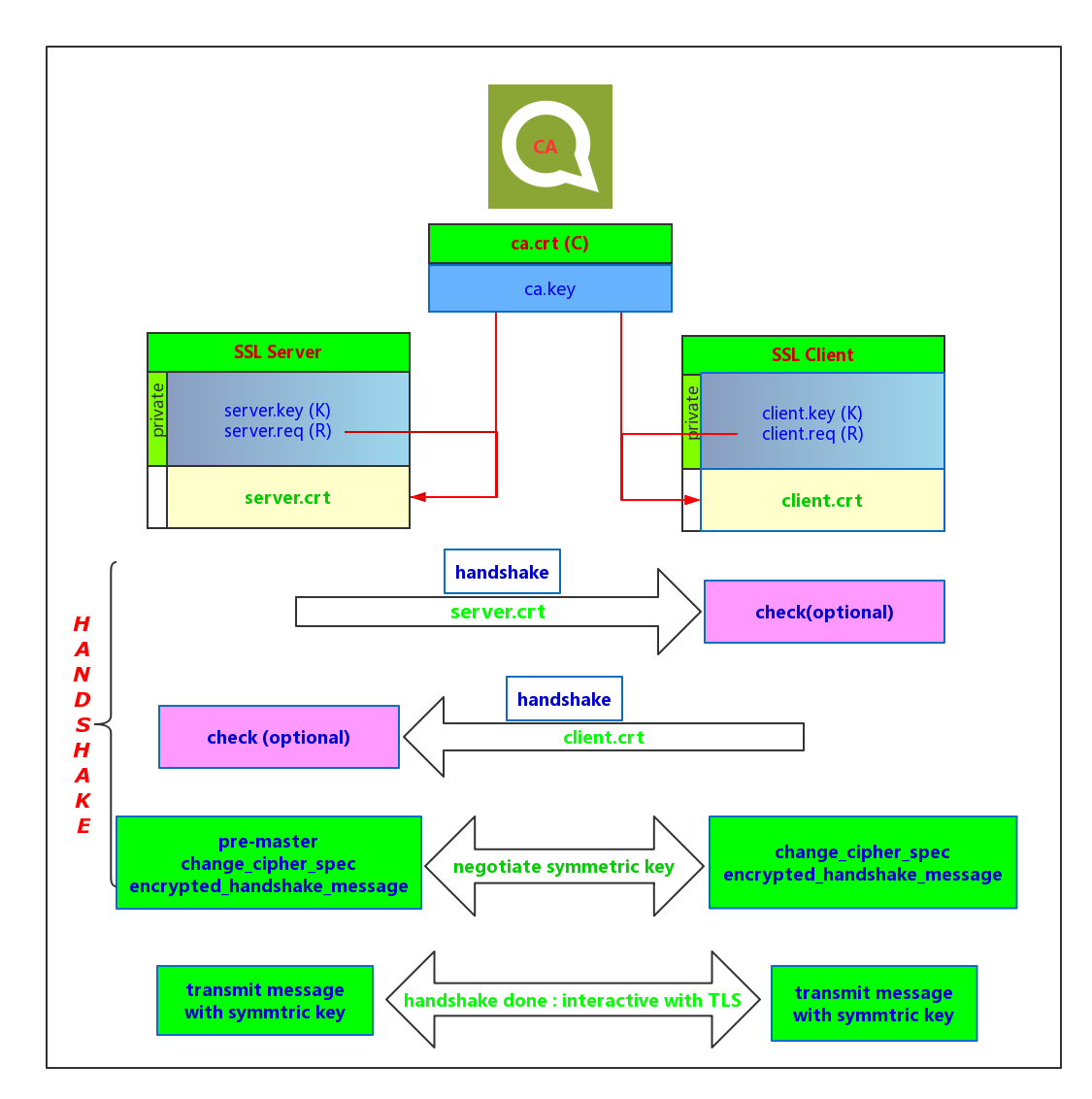

下面根据图一 SSL/TLS 工作流来一览实现过程。

2.1 SSL/TLS 工作流

Q1: CA 介绍

CA: 证书授权中心 (certificate authority)

它呢,类似于国家出入境管理处一样,给别人颁发护照;

也类似于国家工商管理局一样,给公司/企业颁发营业执照。

CA 有两大主要性质:

- CA 本身是受信任的(国际认可的)

- 给他受信任的申请对象颁发证书

和办理护照一样,要确定你的合法身份,你不能是犯罪分子或造反派。当然,你需要被收保护费,同时,CA 机构可以随时吊销你的证书。

Q2: CA 证书长啥样

其实你的电脑中有一堆证书。你可以看一看嘛:

- 360 浏览器: 选项/设置-> 高级设置 -> 隐私于安全 -> 管理 HTTPS/SSL 证书 -> 证书颁发机构

- 火狐浏览器: 首选项 -> 高级 -> 证书 -> 查看证书 -> 证书机构

- chrome浏览器: 设置 -> 高级 -> 管理证书 -> 授权中心

- ubuntu: /etc/ssl/certs/xxx_CA.pem (或 xxx_Certification_Authority.pem)

这些都是 CA 的证书!

Q3: CA 的证书 ca.crt 和 SSL server 的证书 server.crt 是什么关系呢

- SSL server 自己生成一个私钥/公钥对。server.key/server.pub // 私钥加密,公钥解密!

- server.pub 生成一个请求文件 server.req. 请求文件中包含有 server 的一些信息,如域名/申请者/公钥等

- server 将请求文件 server.req 递交给 CA 机构,CA 机构验明正身后,将用 ca.key 和请求文件加密生成 server.crt

- 由于 ca.key 和 ca.crt 是一对,于是 ca.crt 可以用来校验 server.crt

说明:为了简化 CA 校验证书的过程,本文只介绍了最基本的情况。在实际大多数情况下:

- server 端的证书颁发机构 CA 和 client 端的证书颁发机构 CA 通常不同

- 证书实际情况下,可以是证书链,也就是多个上级机构逐级下发证书的链

- 证书校验时,CA 通常可以选择校验证书链的深度,最基础的情况是只校验一级

Q4: 举例说明

如果 SSL client 想要校验 SSL server. 那么 SSL server 必须要将他的证书 server.crt 传给 client. 然后 client 用 ca.crt 去校验 server.crt 的合法性。

如果 server 是一个钓鱼网站,那么 CA 机构是不会给他颁发合法 server.crt 证书的,这样 client 用 ca.crt 去校验,就会失败。

比如:浏览器作为一个 SSL client, 你想访问合法的淘宝网站 https://www.taobao.com, 结果不慎访问到 https://wwww.jiataobao.com, 那么浏览器将会检验到这个假淘宝钓鱼网站的非法性,提醒用户不要继续访问!这样就可以保证 client 的所有 https 访问都是经过安全检查的。

2.2 不认证 & 单向认证 & 双向认证

何为 SSL/TLS 单向认证,双向认证?

单向认证:指的是只有一个对象校验对端的证书合法性

通常是客户端来校验服务器的合法性。那么 client 需要一个 ca.crt, 服务器需要 server.crt, server.key

例如:浏览器校验各个 HTTPS 网站的合法性。如果导航栏有绿色的小锁,说明网站合法;如果是红色小锁,说明该网站证书校验不过。

也可以是服务器来校验客户端的合法性。那么 server 需要一个 ca.crt, 客户端需要 client.crt, client.key

例如: 亚马逊物联网平台(AWS IoT) 给每个设备颁发证书,所有设备要想连接上 AWS, 必须使用其提供的客户端证书

双向认证:指的是相互校验,服务器需要校验每个 client 证书, client 也需要校验服务器证书

server 需要 server.key 、server.crt 、ca.crt

client 需要 client.key 、client.crt 、ca.crt

不认证:指的是不相互校验证书,但仍然使用 TLS 连接

证书校验只是 TLS 连接过程中的一小步,是可以省略的过程

2.3 证书详细工作流

1)申请认证:服务器需自己生成公钥私钥对 pub_svr & pri_svr,同时根据 pub_svr 生成请求文件 csr, 提交给 CA 机构,csr 中含有公钥、组织信息、个人信息(域名)等信息。(图一中 server.req 就是 csr 请求文件)

2)审核信息:CA 机构通过线上、线下等多种手段验证申请者提供信息的真实性,如组织是否存在、企业是否合法,是否拥有域名的所有权等。

3)签发证书:如信息审核通过,CA 机构会向申请者签发认证文件:证书。

证书包含以下信息:申请者公钥、申请者的组织信息和个人信息、

本文深入介绍了SSL/TLS的工作原理,重点讲解了SSL/TLS的双向认证流程,包括CA的角色、证书的生成与校验过程。通过详细的工作流和实际Wireshark分析,揭示了SSL/TLS如何确保安全通信。此外,文章还讨论了SSL/TLS与OpenSSL、mbedTLS的关系,以及本地生成SSL相关文件的方法。

本文深入介绍了SSL/TLS的工作原理,重点讲解了SSL/TLS的双向认证流程,包括CA的角色、证书的生成与校验过程。通过详细的工作流和实际Wireshark分析,揭示了SSL/TLS如何确保安全通信。此外,文章还讨论了SSL/TLS与OpenSSL、mbedTLS的关系,以及本地生成SSL相关文件的方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

952

952

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?