参考链接:

Unity BuglySDK + 符号表接入_于子潇的博客-CSDN博客_bugly unity 符号表

Unity移动应用如何在Bugly上查看崩溃堆栈_linxinfa的专栏-CSDN博客_unity 崩溃堆栈

补充:

本人使用的Unity版本是2019.4.14,Bugly版本是1.5.3.

符号表的获取,由于项目中使用的是 il2cpp,所以需要用到 libil2cpp.sym.so 的符号表文件,该文件可以在项目的\Unity_Project\Temp\StagingArea\symbols中获取,也可以在出包时导出,设置界面如下,这样便可以在生成apk的文件夹下同时导出zip的符号表压缩包。

使用Bugly符号表上传工具,这里本人写的批处理文件如下,使用的话替换xxx对应的参数:

echo off

echo 配置Bugly参数

set BuglyAppId=xxxxx

set BuglyAppKey=xxxxxxxx

set PackageName=com.xxx.xxx

set VersionNum=1.0.0

set BuglyUploadJar=./buglyqq-upload-symbol.jar

set SymbolPath=./arm64-v8a

java -jar %BuglyUploadJar% -appid %BuglyAppId% -appkey %BuglyAppKey% -bundleid %PackageName% -version %VersionNum% -platform Android -inputSymbol %SymbolPath%

echo on测试崩溃代码如下,无限递归导致堆栈溢出崩溃:

public void TestBugly1()

{

int value = 780000000;

int square = value * value;

Debug.LogFormat("{0} ^ 3 = {1}", value, square);

TestBugly1();

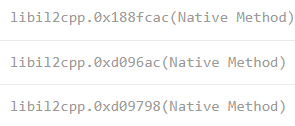

}上传符号表以后后台崩溃日志依然无法正常解析,如下图所示:

只好使用手动解析的方式,测试中发现arm64位的测试机要对应使用64位的解析工具解析arm64-v8a的符号表才可以得到正确的堆栈信息,两个解析工具的目录不同。

32位对应的解析工具及指令:

D:\AndroidNDK\android-ndk-r19\toolchains\arm-linux-androideabi-4.9\prebuilt\windows-x86_64\bin>arm-linux-androideabi-addr2line.exe -f -C -e libil2cpp.sym.so 0xc6b8d8 0xc6b8f4本人写成了批处理文件 parseCrash32.bat 如下:

echo off

echo Please set up parameters first.

set Addr2linePath=D:\AndroidNDK\android-ndk-r19\toolchains\llvm\prebuilt\windows-x86_64\bin\aarch64-linux-android-addr2line.exe

set SymbolPath=D:\Documents\Bugly\armeabi-v7a\libunity.sym.so

%Addr2linePath% -f -C -e %SymbolPath% 0xc6fe24 0xc6fe40

echo on

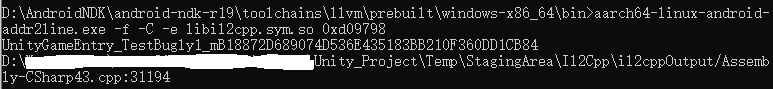

pause64位对应的解析工具及指令:

D:\AndroidNDK\android-ndk-r19\toolchains\llvm\prebuilt\windows-x86_64\bin>aarch64-linux-android-addr2line.exe -f -C -e libil2cpp.sym.so 0xd09798本人写成了批处理文件 parseCrash64.bat 如下:

echo off

echo Please set up parameters first.

set Addr2linePath=D:\AndroidNDK\android-ndk-r19\toolchains\llvm\prebuilt\windows-x86_64\bin\aarch64-linux-android-addr2line.exe

set SymbolPath=D:\Documents\Bugly\arm64-v8a\libil2cpp.sym.so

%Addr2linePath% -f -C -e %SymbolPath% 0xc6fe24 0xc6fe40

echo on

pause解析以后得到正确的堆栈信息如下所示:

3186

3186

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?