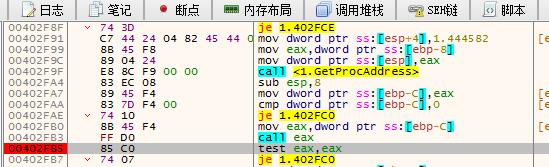

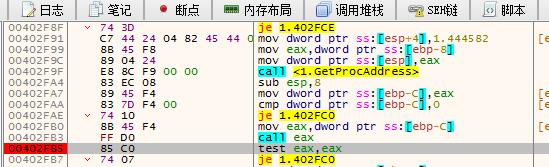

使用x32dbg进行调试,将x32dbg的调试改成隐藏调试器,或者执行到程序判断是否调试器的节点,把eax地址改成0,

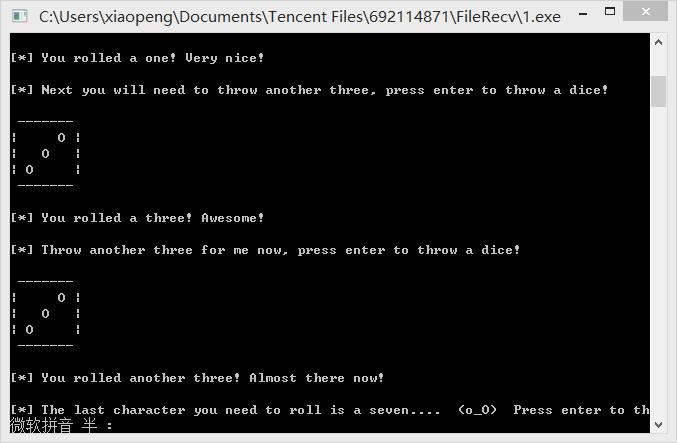

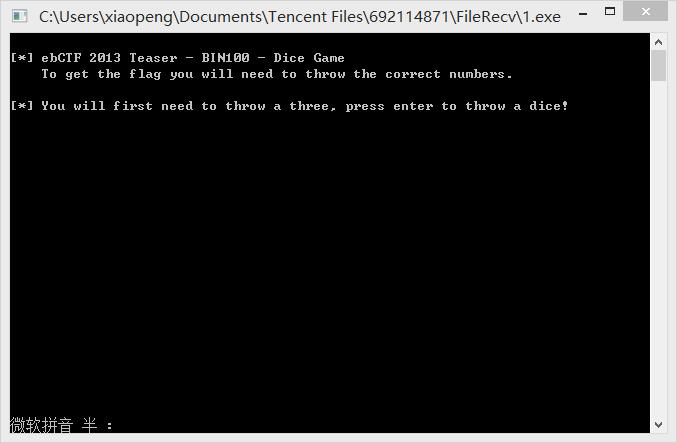

然后f9执行程序,执行到此

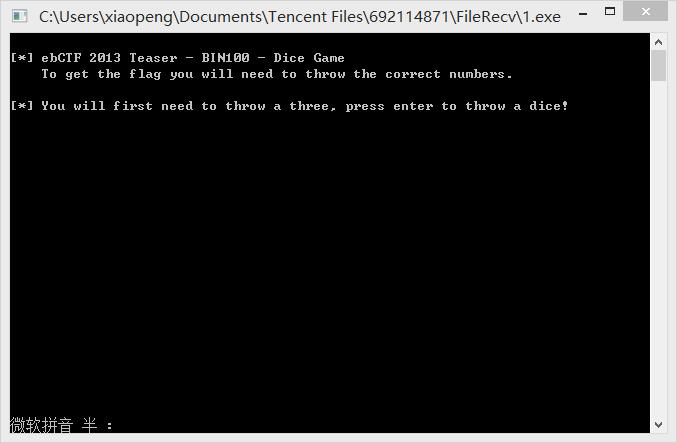

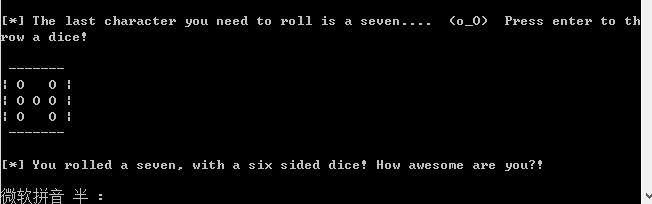

看程序窗口,按回车,继续f8运行程序

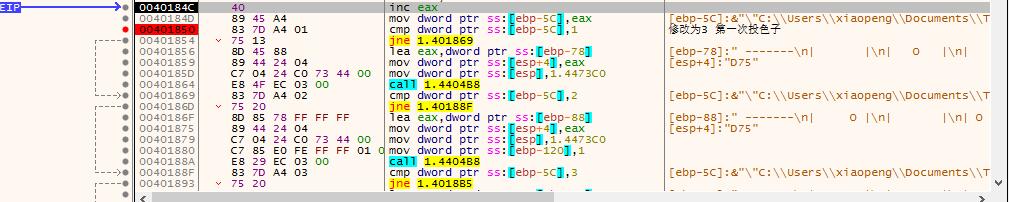

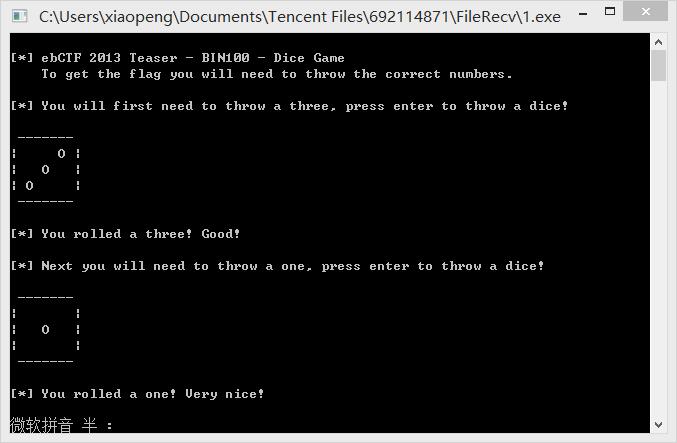

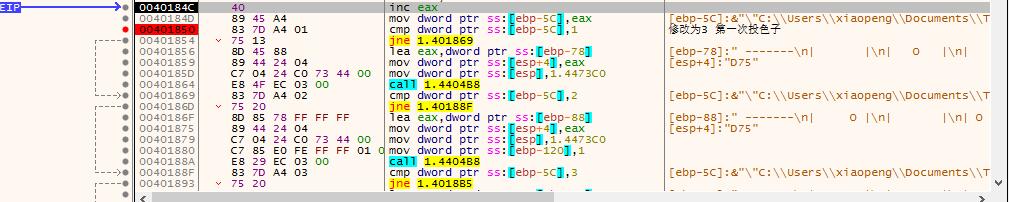

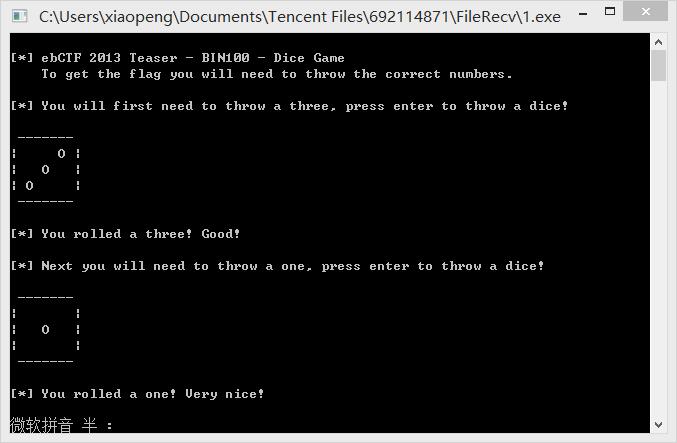

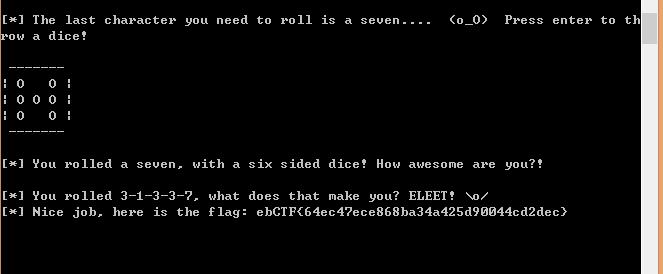

遇到时间校验,和骰子数字的校验 ,修改参数地址,将时间调整为小于2。遇到骰子校验,将骰子的点数改成要求的点数。

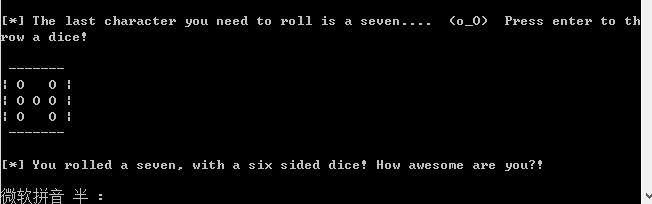

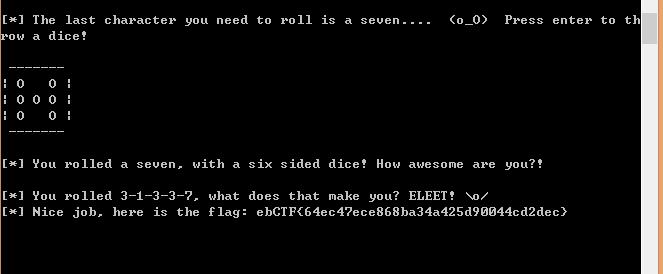

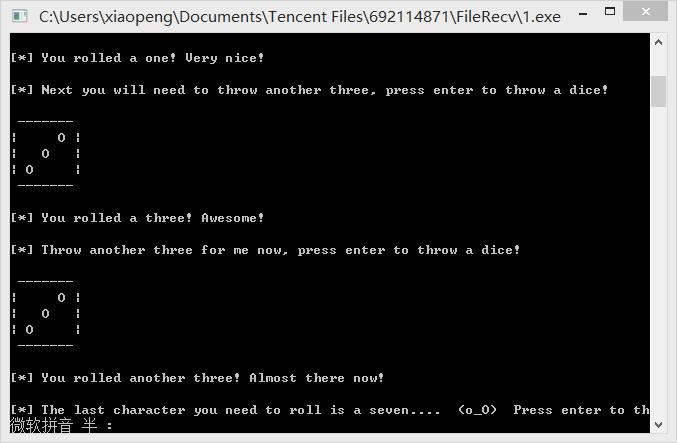

直到投掷7时,一直重复上述步骤。

第七次投掷骰子后,有两次死循环,直接F4跳出到指定步骤即可

后面拿flag有两次时间校验,都需要修改时间地址小于2,一直执行最后拿到flag

使用x32dbg进行调试,将x32dbg的调试改成隐藏调试器,或者执行到程序判断是否调试器的节点,把eax地址改成0,

然后f9执行程序,执行到此

看程序窗口,按回车,继续f8运行程序

遇到时间校验,和骰子数字的校验 ,修改参数地址,将时间调整为小于2。遇到骰子校验,将骰子的点数改成要求的点数。

直到投掷7时,一直重复上述步骤。

第七次投掷骰子后,有两次死循环,直接F4跳出到指定步骤即可

后面拿flag有两次时间校验,都需要修改时间地址小于2,一直执行最后拿到flag

转载于:https://my.oschina.net/phybrain/blog/1560348

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?