端点安全公司SentinelOne的研究人员创建了一个工具,使用户能够恢复由名为ThiefQuest的Mac恶意软件加密的文件,该恶意软件为勒索软件。

ThiefQuest最初名为EvilQuest,旨在对受感染系统上的文件进行加密,但也允许其操作员记录键盘记录,窃取文件并完全控制受感染的设备。

ThiefQuest最初被归类为勒索软件,但仔细分析后发现,攻击者无法知道哪个受害者支付了赎金,这使研究人员认为勒索软件功能旨在掩盖数据盗窃活动。

感染

一旦安装程序触发了感染,恶意软件便开始在硬盘驱动器上相当自由地传播自己。两种变体都patch在以下位置安装了文件副本:

/Library/AppQuest/com.apple.questd

/Users/user/Library/AppQuest/com.apple.questd

/private/var/root/Library/AppQuest/com.apple.questd

它还通过启动代理和守护程序plist文件设置持久性:

/Library/LaunchDaemons/com.apple.questd.plist

/ Users /用户/Library/LaunchAgents/com.apple.questd.plist

/private/var/root/Library/LaunchAgents/com.apple.questd.plist

在中找到的每个文件组中的后者/private/var/root/,可能是由于在用户文件夹中创建文件的代码中存在错误,导致在根用户文件夹中创建了文件。由于几乎没有人实际以root用户身份登录,因此这没有任何实际用途。

奇怪的是,该恶意软件也将自身复制到以下文件:

/用户/用户/库/.ak5t3o0X2

/private/var/root/Library/.5tAxR3H3Y

后者与原始patch文件相同,但是前者以非常奇怪的方式进行了修改。它包含patch文件的副本,该文件的数据的第二个副本附加到末尾,后跟附加的9个字节:十六进制字符串03705701 00CEFAAD DE。尚不清楚这些文件或此附加附加数据的用途是什么。

更奇怪的是,仍然是莫名其妙的是,该恶意软件还修改了以下文件:

/Users/user/Library/Google/GoogleSoftwareUpdate/GoogleSoftwareUpdate.bundle/Contents/Helpers/crashpad_handler

/Users/user/Library/Google/GoogleSoftwareUpdate/GoogleSoftwareUpdate.bundle/Contents/Helpers/GoogleSoftwareUpdateDaemon

/Users/user/Library/Google/GoogleSoftwareUpdate/GoogleSoftwareUpdate.bundle/Contents/Helpers/ksadmin

/Users/user/Library/Google/GoogleSoftwareUpdate/GoogleSoftwareUpdate.bundle/Contents/Helpers/ksdiagnostics

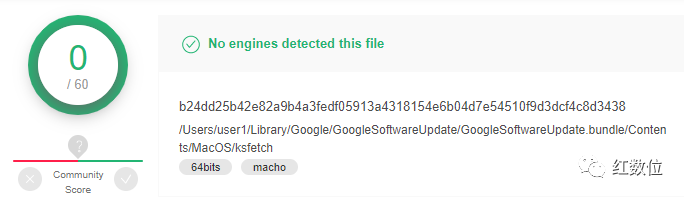

/Users/user/Library/Google/GoogleSoftwareUpdate/GoogleSoftwareUpdate.bundle/Contents/Helpers/ksfetch

/Users/user/Library/Google/GoogleSoftwareUpdate/GoogleSoftwareUpdate.bundle/Contents/Helpers/ksinstall

这些文件都是GoogleSoftwareUpdate的一部分的所有可执行文件,由于在计算机上安装了Google Chrome,因此最常安装这些文件。这些文件具有文件内容的patch前缀,这当然意味着在执行这些文件中的任何一个时,恶意代码就会运行。但是,Chrome会发现文件已被修改,并且运行后会立即用干净的副本替换修改后的文件,因此目前尚不清楚目的是什么。

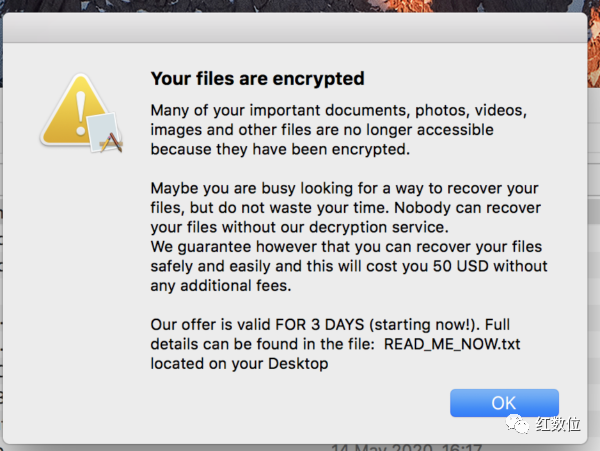

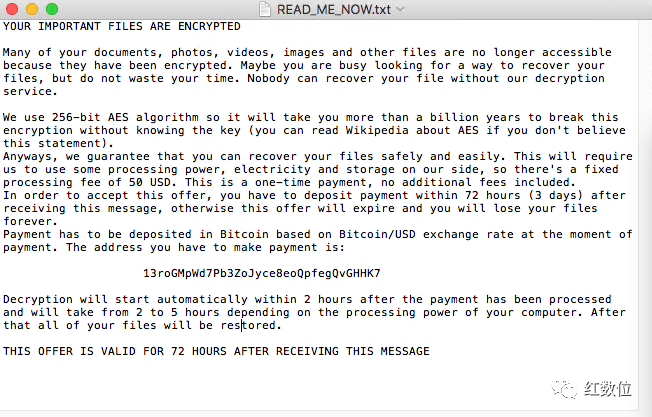

ThiefQuest是针对macOS应用程序(例如Ableton和Mixed in Key DJ应用程序以及Little Snitch防火墙)的木马安装程序提供的。一旦安装了恶意软件,它将开始加密在设备上找到的文件,然后通过文本文件和模式窗口通知受害者,他们的文件已被加密,需要用比特币支付50美元的赎金才能恢复它们。

小偷任务

但是,正如Bleeping Computer指出的那样,将向所有受害者提供相同的比特币地址,并且受害者无法与攻击者联系,让他们知道赎金已经支付。

此外,苹果安全专家帕特里克·沃德尔(Patrick Wardle)注意到,该解密例程在恶意软件代码中的任何地方均未调用,这表明该解密例程从未得到执行。Malwarebytes研究人员指出,即使恶意软件声称已加密文件,也并不总是对其进行加密,这进一步表明勒索软件功能只是一种干扰。

对于文件已被恶意软件加密的Mac用户,SentinelOne已发布了免费的解密工具。该公司的研究人员对ThiefQuest进行了分析,并注意到其开发人员将解密功能保留在了恶意软件代码中。一旦他们能够恢复解密文件所需的密钥,就可以使用恶意软件自己的解密功能来恢复加密的文件。

ThiefQuest旨在从受感染的系统中窃取文档,图像,源代码,数据库,加密密钥和加密货币钱包。

Wardle 对威胁的分析表明,它还会查找可执行文件,并向这些文件添加恶意代码。这将使其像病毒一样传播,这在Mac恶意软件中非常罕见。

“现实是,大多数(全部?)最近的macOS恶意软件标本不是计算机病毒(按照标准定义),因为它们不寻求本地复制自身。但是OSX.EvilQuest确实……使它成为真正的macOS计算机病毒!” 沃德尔说。

免费工具-恢复ThiefQuest Mac恶意软件加密的文件下载:

https://github.com/Sentinel-One/foss/tree/master/s1-evilquest-decryptor

妥协指标

补丁(com.apple.questd)

5a024ffabefa6082031dccdb1e74a7fec9f60f257cd0b1ab0f698ba2a5baca6b

小飞贼4.5.2.dmg

f8d91b8798bd9d5d348beab33604a540e13ce40b88adc096c8f1b3311187e6fa

混入密钥8.dmg

b34738e181a6119f23e930476ae949fc0c7c4ded6efa003019fa946c4e5b287a

样品

SHA-1:178b29ba691eea7f366a40771635dd57d8e8f7e8

SHA-256:f409b059205d9a7700d45022dad179f889f18c58c7a284673975271f6af41794

MD5:522962021E383C44AFBD0BC788CF6DA3 6D1A07F57DA74F474B050228C6422790 98638D7CD7FE750B6EAB5B46FF102ABD

625

625

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?