ACL 分类简述

(1)基本ACL:ACL编号2000-2999,只能用报文的源IP地址、分片时间和生效时间段来定义规则;

(2)高级ACL:ACL编号3000-3999,可以使用报文的源IP地址、目的IP地址、协议类型、源端口号、目的端口号、生效时间来定义规则;

(3)二层ACL:ACL编号4000-4999,使用报文的以太网帧头信息,如源MAC地址、目的MAC地址、二层协议类型等来定义规则;

(4)用户自定义ACL:ACL编号5000-5999,使用报文头、偏移位置、字符串掩码、用户自定义字符串来定义规则;

(5)用户ACL:ACL编号6000-6999,可用IP报文的源/目标IP地址、IP协议类型、ICMP类型、端口来定义规则;

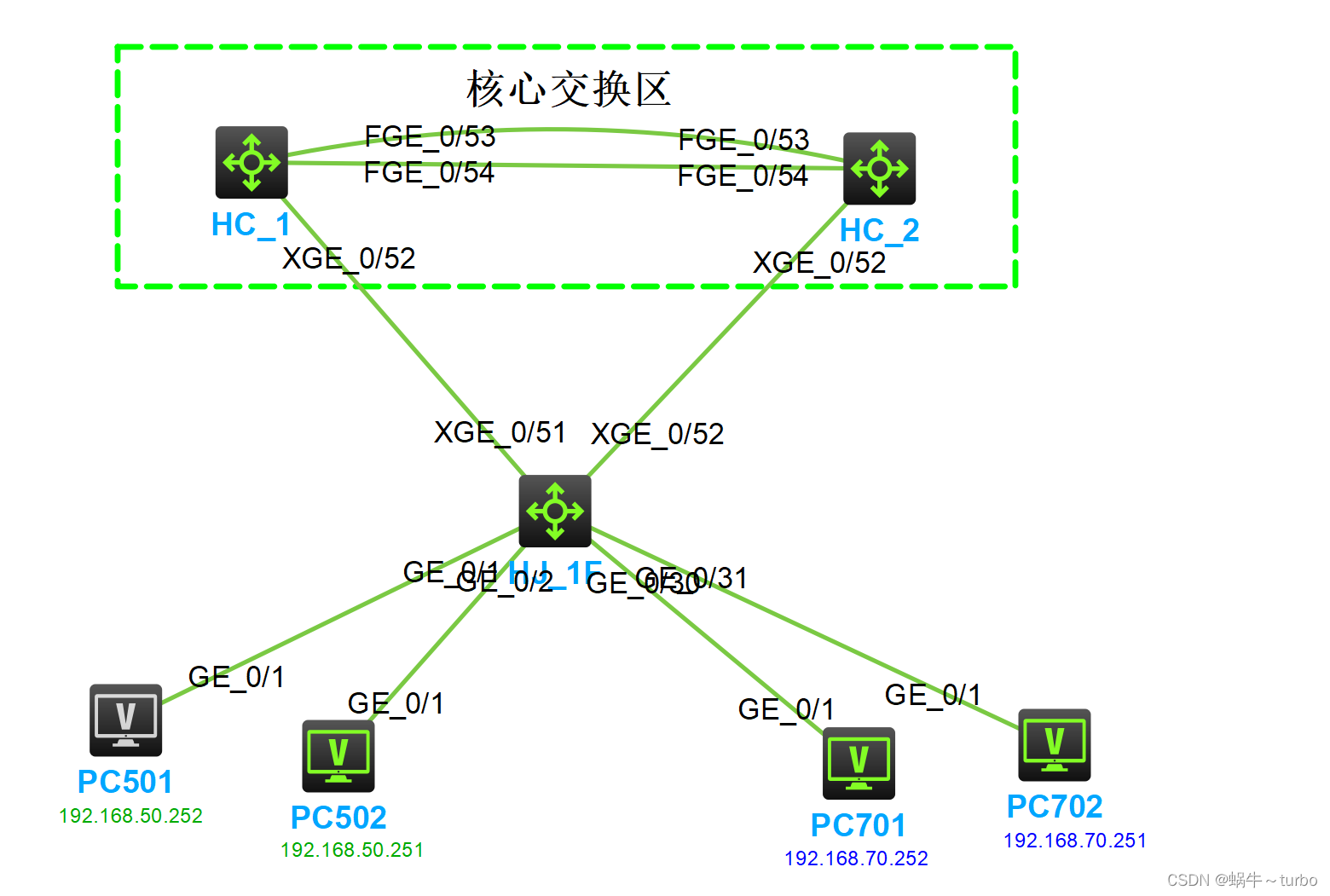

基于H3C交换机IRF堆叠及汇聚链路聚合 中的配置 如下图 通过ACL控制 让PC501 可以与PC701互访,但VLAN50与VLAN70 不能互访

VLAN配置如下:

[SWHC1]dis vlan 50

VLAN ID: 50

VLAN type: Static

Route interface: Configured

IPv4 address: 192.168.50.253

IPv4 subnet mask: 255.255.254.0

Description: VLAN 0050

Name: VLAN 0050

Tagged ports:

Bridge-Aggregation1(U)

Ten-GigabitEthernet1/0/52(U)

Ten-GigabitEthernet2/0/52(U)

Untagged ports:

None

[SWHC1]dis vlan 70

VLAN ID: 70

VLAN type: Static

Route interface: Configured

IPv4 address: 192.168.70.253

IPv4 subnet mask: 255.255.254.0

Description: VLAN 0070

Name: VLAN 0070

Tagged ports:

Bridge-Aggregation1(U)

Ten-GigabitEthernet1/0/52(U)

Ten-GigabitEthernet2/0/52(U)

Untagged ports:

None

ACL 配置:

[SWHC1]acl number 3000 //创建高级ACL 3000

[SWHC1-acl-ipv4-adv-3000]rule 30 permit ip source 192.168.50.252 0 destination 192.168.70.252 0 //设置一条ID为30的过滤,允许源地址为 192.168.50.252 访问目的地址为192.168.70.252 的设备

[SWHC1-acl-ipv4-adv-3000]rule 31 permit ip source 192.168.70.252 0 destination 192.168.50.252 0 //设置一条ID为31的过滤,允许源地址为 192.168.70.252 访问目的地址为192.168.50.252 的设备

[SWHC1-acl-ipv4-adv-3000] rule 40 deny ip source 192.168.50.0 0.0.1.255 destination 192.168.70.0 0.0.1.255 // 禁止源地址 VLAN 50 访问 VLAN 70///将ACL 3000 应用到VLAN50 入方向

[SWHC1]int vlan 50

[SWHC1-Vlan-interface50]packet-filter 3000 inbound

[SWHC1-Vlan-interface50]dis th

interface Vlan-interface50

ip address 192.168.50.253 255.255.254.0

packet-filter 3000 inbound

//将ACL 3000 应用到VLAN70 出方向 这一步也可以不做,应用了 VLNA 70 终端与VLNA50的网关也不通了。

[SWHC1]int vlan 70

[SWHC1-Vlan-interface70]packet-filter 3000 outbound

[SWHC1-Vlan-interface70]dis th

interface Vlan-interface70

ip address 192.168.70.253 255.255.254.0

packet-filter 3000 outbound

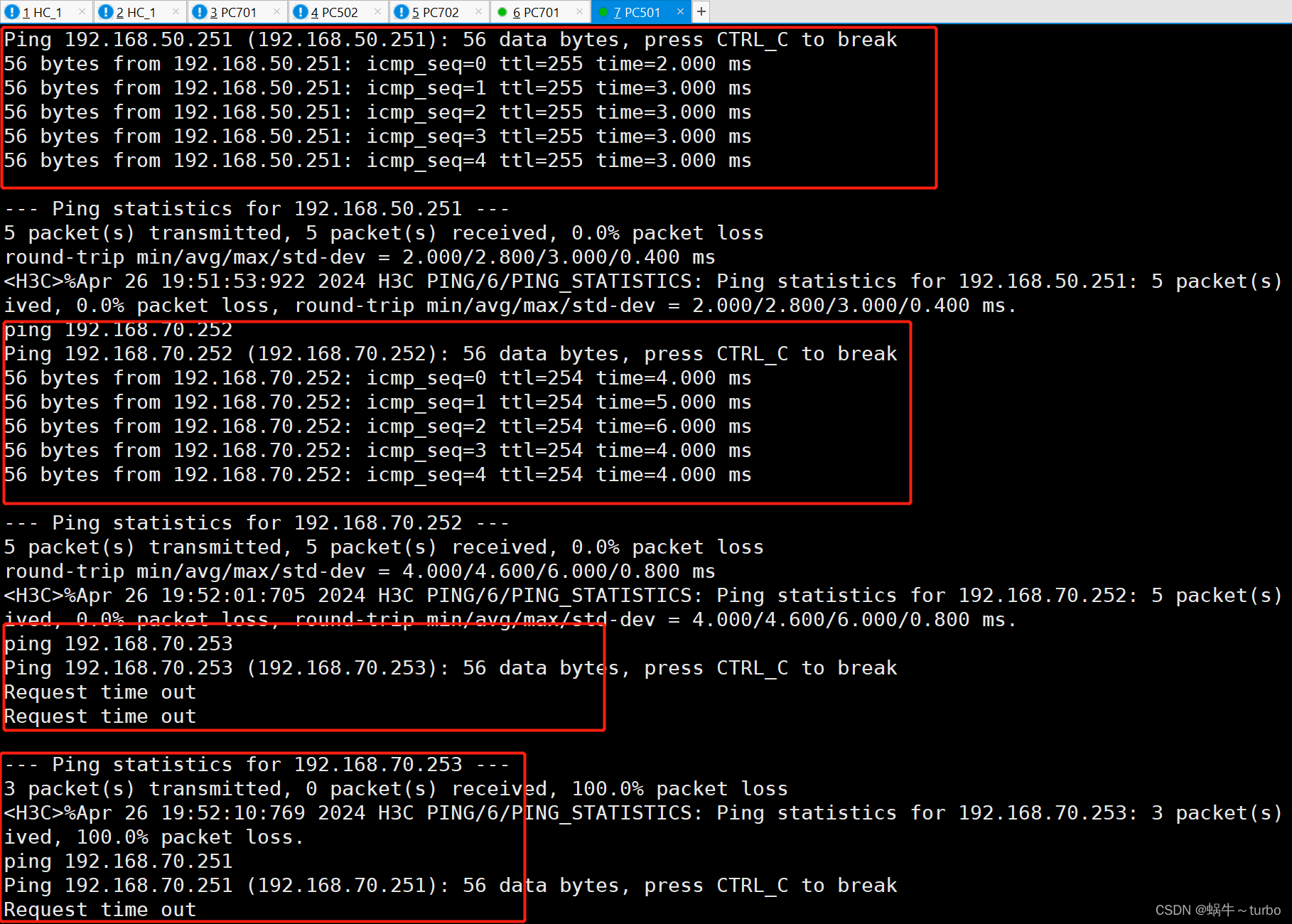

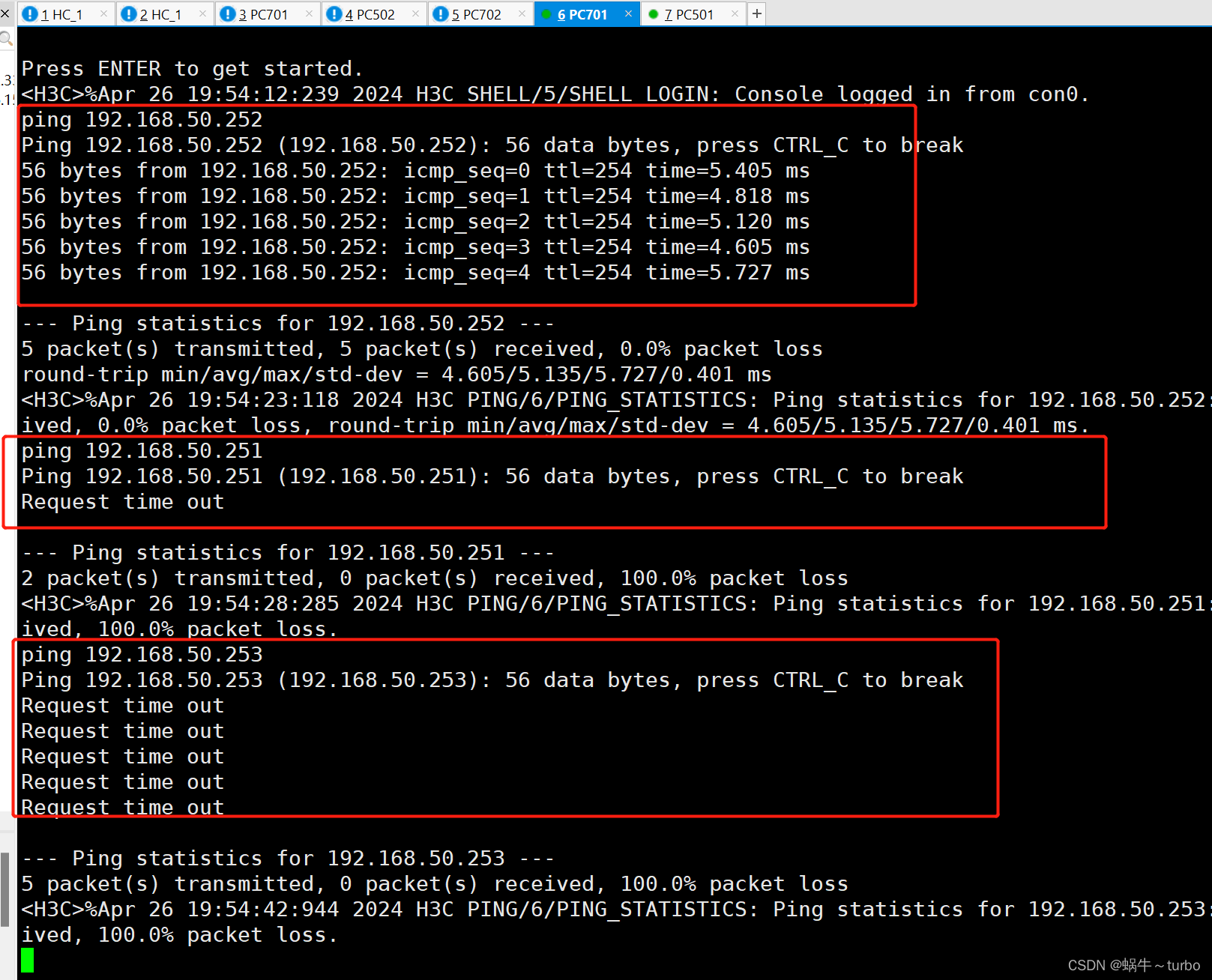

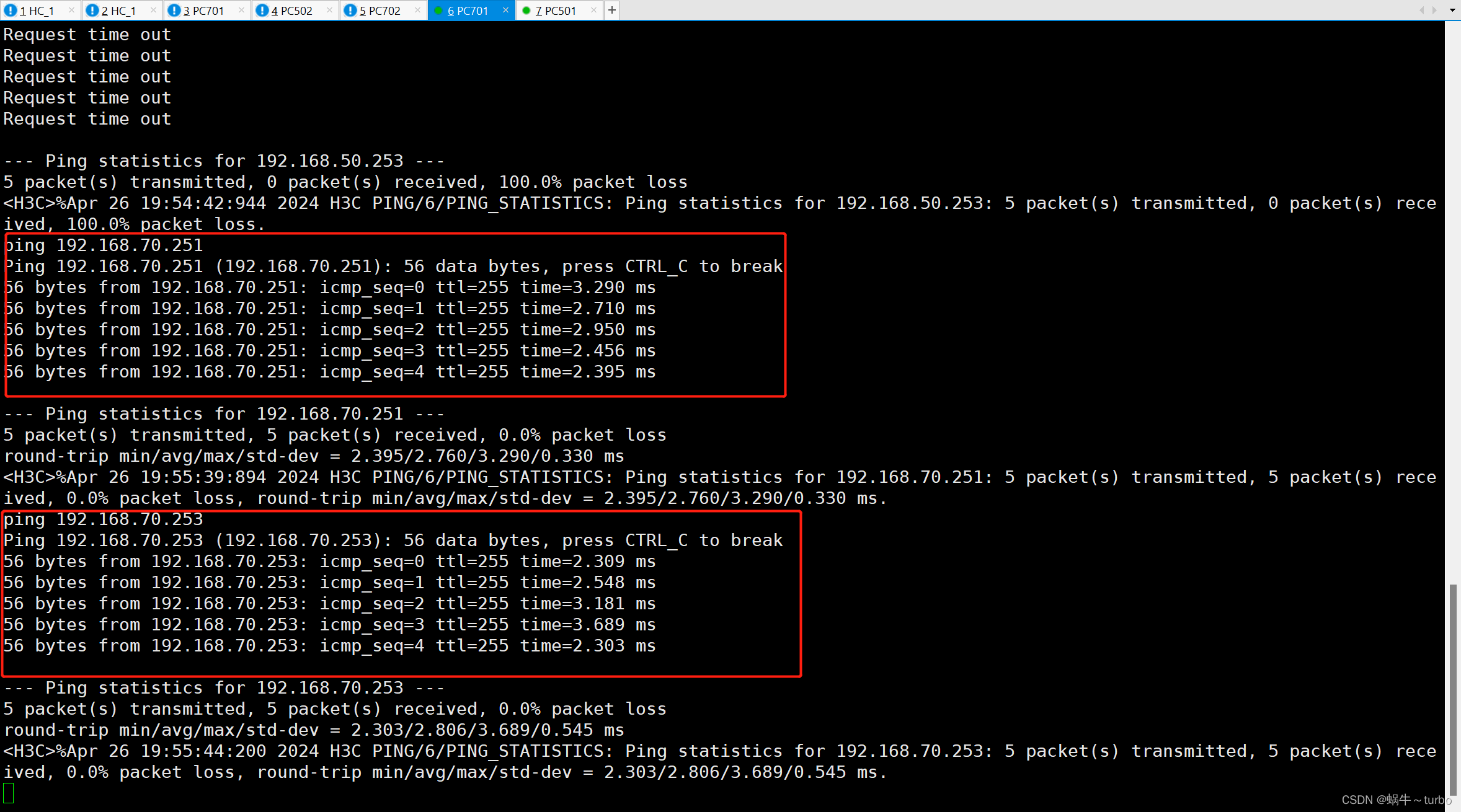

配置完成后访问测试如下图:

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?