本篇目的是为了复习应急响应基本流程技能,将从Windows和Linux展开,方式可能不全面,只是记录了自己用的。

1.Windows

1.1系统信息查看

-

msinfo32

可以查看系统软硬件、组件资源信息

-

systeminfo

比如系统创建时间、补丁情况等等,毕竟方便

1.2账户信息查看 -

net user

但是这里无法查看到影子账户、隐藏账户等

-

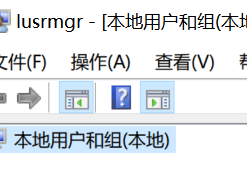

lusrmgr.msc

这里可以查看隐藏账户

-

查看注册表SAM-比对值 可以看影子账户

regdite打开注册表,按照下图路径查看,将administrator的值与所有Names下的账户比对,重复的即为影子账户

1.3进程查看 -

taskmgr 图形化任务管理器查看进程

-

?DOS命令行查看

-

火绒剑等工具查看

1.4网络连接查看 -

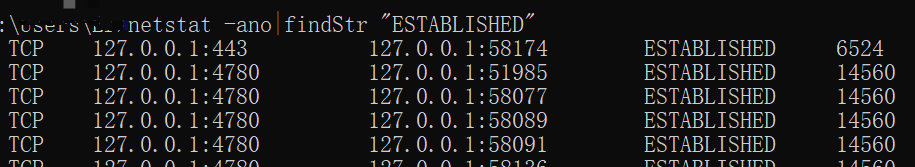

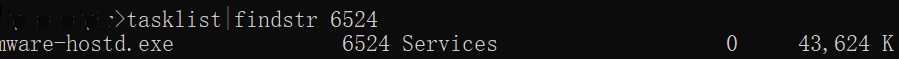

netstat -ano|findStr “ESTABLISHED” 查看已建立连接的网络连接

-

tasklist | finstr PID 根据后边的连接PID找程序名,查了程序名后怎么找程序位置呢?

1.5服务查看 -

services.msc 图形化界面查看服务列表

-

命令行?

1.6启动项和任务计划查看

- 启动项 msconfig系统配置里边和taskmgr任务管理器可以看

-

任务计划 compmgmt.msc可以看

-

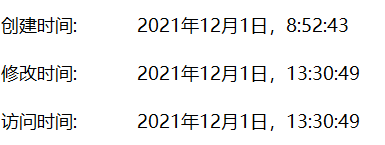

1.7文件痕迹排查 -

浏览器下载记录、回收站、文件夹文件改动时间、文件属性本身创建时间和改动时间

-

Windows -temp 临时文件目录

-

Windows 最近活动文件目录?

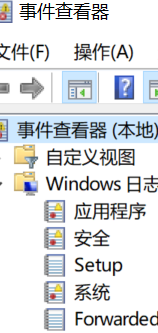

1.8日志查看 -

eventvwr.msc 事件查看器

-

这里有应用程序、系统、安全日志。重点是安全日志,可以使用攻击logparser工具查看

重点注意4624、4625等事件ID,另外对于登录事件类型要有印象:

1.9内存分析不咋会

1.10流量分析 -

wireshark

ip.addrip 查看此IP记录

ip.srcIP 查看源IP记录

http或者DNS 等协议名字 就只显示此类协议的流量包

http contains “wvs”查看有wvs特征的包

2.Linux

2.1查看系统信息

- uname -a

- cat /etc/proc

- cat /etc/os-release

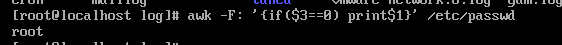

2.2账户信息查看

- cat /etc/passwd

查看uid=0也就是具有root权限的账户

awk -F ‘{if$3==0print$1}’ /etc/passwd

2.3进程查看

ps -ef

2.4服务查看

systemctl --list-unit=services

2.5网络连接查看

netstat -antlp|more

ls -alt /proc/PID

kill -9 PID

2.6文件痕迹、历史命令痕迹

敏感目录tmp find /tmp -perm 777

2.7日志分析

/var/log

1832

1832

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?