我会一题一题的做,因为也是新手所以我会尽可能的写的清楚明白

后面所需要的工具我会慢慢发出来,也可以私信我

web新手区

1、view_source

X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

这一题够简单的了

提示FLAG is not here 直接先Ctrl+U查看源代码

flag就直接告诉你了

cyberpeace{97bafdae095477abcc4b73718db823b9}

2、get_post

X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

cyberpeace{49bebbe96cc35b3aa1e5291997e44a15}

3、robots

X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

环境打开后是空的,但是有提示robots协议,我稍微科普一下

一般来说,你在域名后面加robots.txt都会跳出一个文件夹

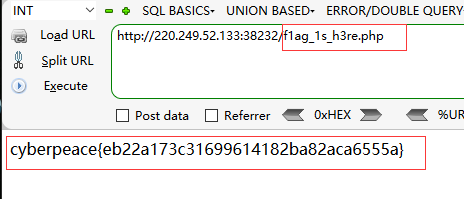

发现了一个f1ag_1s_h3re.php的php文件打开后就能看到flag了

4、backup

X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

这句话很明显的提示了,那我就要科普一下php常见的备份文件名

.git .svn .swp .~ .bak .bash_history

然后我就一个一个试 跳出来一个文件下载并打开

Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

5、cookie

X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

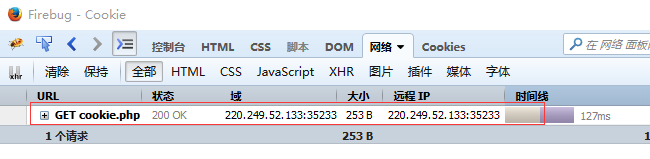

我看到cookie直接F12查看结果发现啥也不是,其他的也点了也没啥发现就去抓包试试了

用burp抓包前要先设置代理

给了一个提示

点进去发现了flag

cyberpeace{a9f0fc717ba4323290b95a7c5a63b020}

6、disabled_button

X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

讲真,这个题目很明显了 F12查看元素

用这个点击按钮

把这个标签删除就好了,然后在点击flag按钮

cyberpeace{9adf1469785c68dfb0ae395d0935558b}

7、weak_auth

小宁写了一个登陆验证页面,随手就设了一个密码。

user和pass都不知道就密码本爆破咯

在里面随便输入,然后burp抓包,具体配置请看我上一题

点击这个设置

选择第四个,是账号密码都不知道的情况下,然后add添加

把

要

爆

破

的

账

号

密

码

把要爆破的账号密码

把要爆破的账号密码起来

1是账号,2是密码,都用load添加写好的密码本然后start attack

有一个长度不一样进去查看相应结果就得到了flag

cyberpeace{80ca118a1167a7f68dc6eed024839cd6}

8、simple_php

小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

打开后是这样的

先判断参数a 这句话的意思就是要a为0且a不为0,php弱类型大家可以了解一下,所以使得a=‘0’

if($a==0 and $a){

echo $flag1;

}

想得到flag2,则必须使得b不为数字或数字字符串

is_numeric()函数用于检测变量是否为数字或数字字符串。且$b>1234 所以b=1235a,然后把flag1和2合在一起得到flag

a没有is_numeric()函数所以a为0且a不为0加个引号就可以啦

Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}

9、xff_referer

X老师告诉小宁其实xff和referer是可以伪造的。

首先科普一下

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项

HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器基此可以获得一些信息用于处理

所以先抓包

网页打开是这样的

添加一条XFF头(一定按要回车到下一行)然后提示要从https://www.google.com这个地方来,所以在添加一条Referer

这样就得到了flag

这样就得到了flag

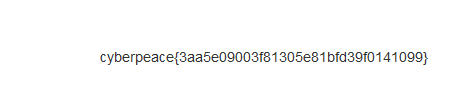

cyberpeace{3aa5e09003f81305e81bfd39f0141099}

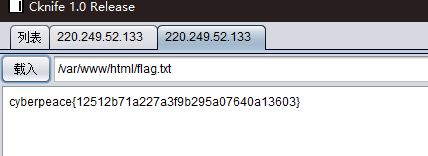

10、webshell

小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

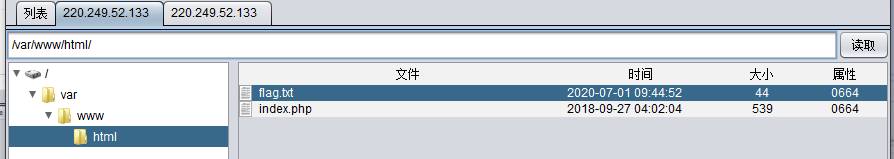

看到这个一句话木马直接C刀连接

看到flag直接打开就有了

cyberpeace{12512b71a227a3f9b295a07640a13603}

11、command_execution

小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

尝试用&&符号执行多个命令,先尝试一下ls命令,输入127.0.0.1 &&ls 发现有个index.php文件

查找所有以 .txt 结尾的文件。

用find命令。输入127.0.0.1 &&find / -name “*.txt”

cat 直接查看它

cyberpeace{6f1159d6dd851f6a448b4c7bf41d2795}

12、simple_js

小宁发现了一个网页,但却一直输不对密码。(Flag格式为 Cyberpeace{xxxxxxxxx} )

最后一题有点难度我要思考一下

1496

1496

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?