题目

步骤

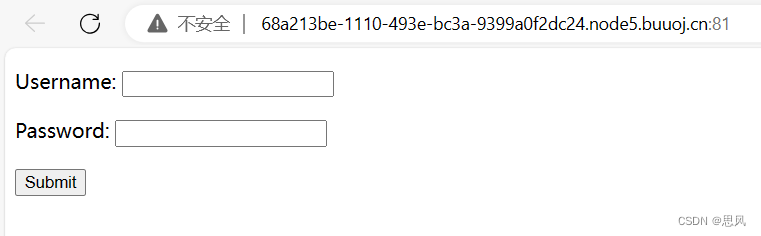

先点击靶机地址,可以看到是一个登录界面

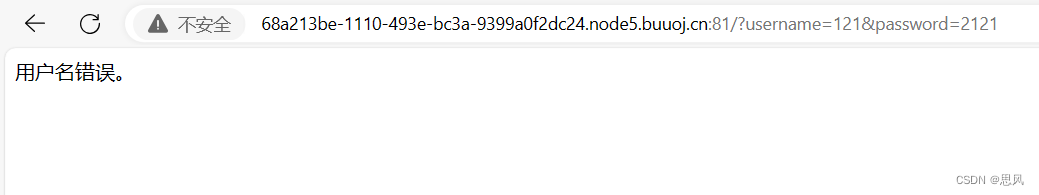

我们随意输入数据并提交

从地址栏可以判断是采用了get请求,并且从错误信息可以判断该登录方法可能是先对用户名进行审查,正确后再判断密码,所以我们可以先对用户名进行暴破,得到正确用户名后再对密码进行暴破得到正确密码

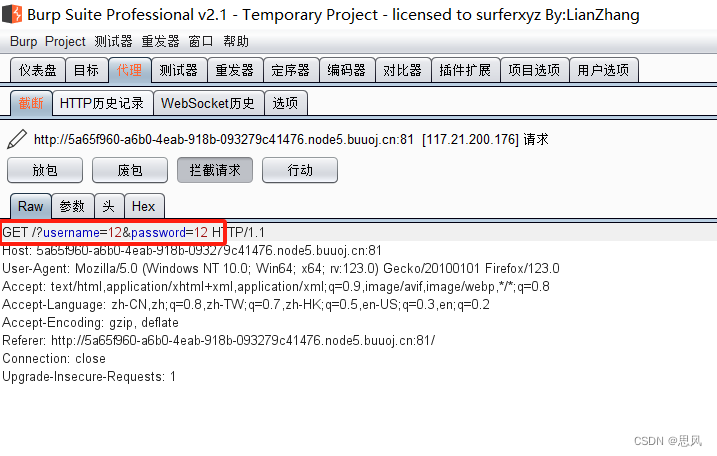

我们使用Burp Suite软件进行暴力破解

首先拦截GET请求数据包

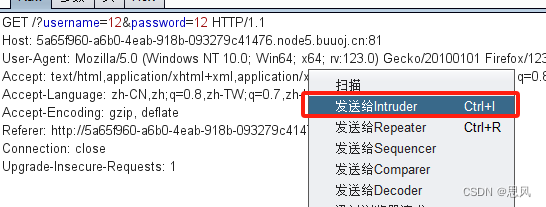

右键将数据包发送到Intruder

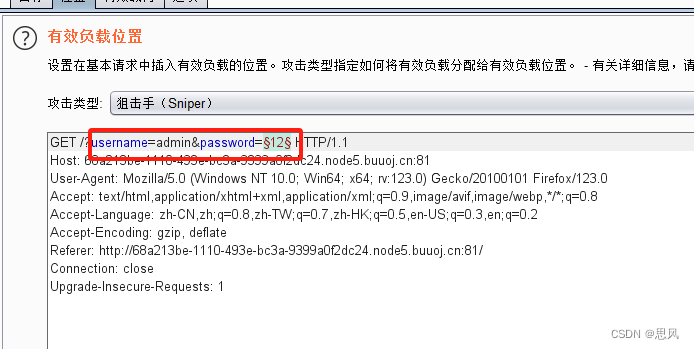

设置负载位置这里我们先选择username的参数

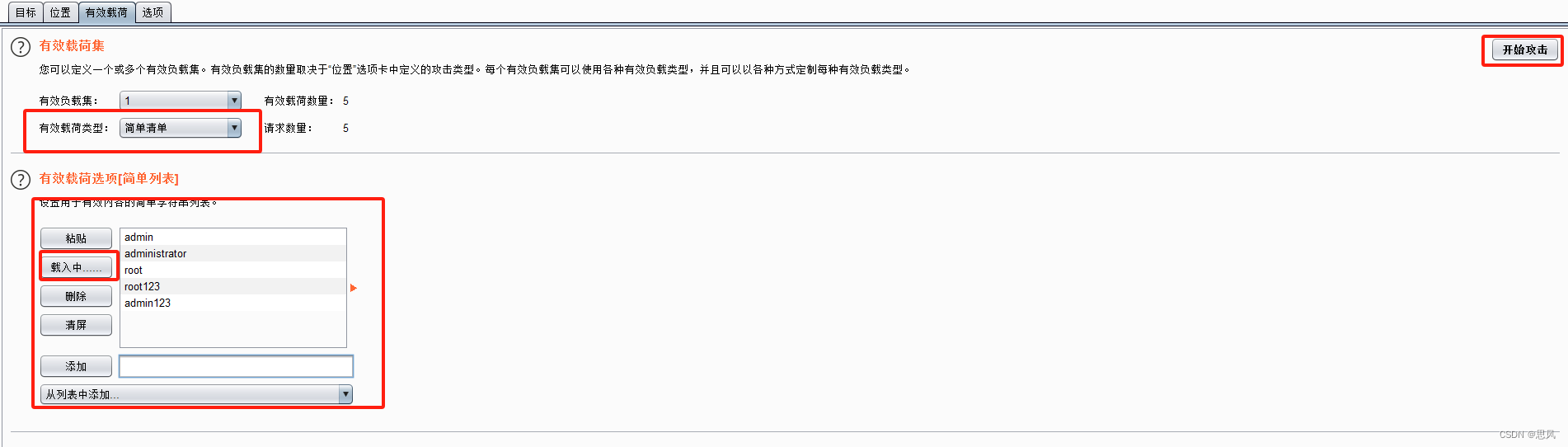

有效载荷处我们选择载荷类型为:简单清单(Simple List)

在下方选择我们的字典集,我们这里就自己添加几个常见的用户名

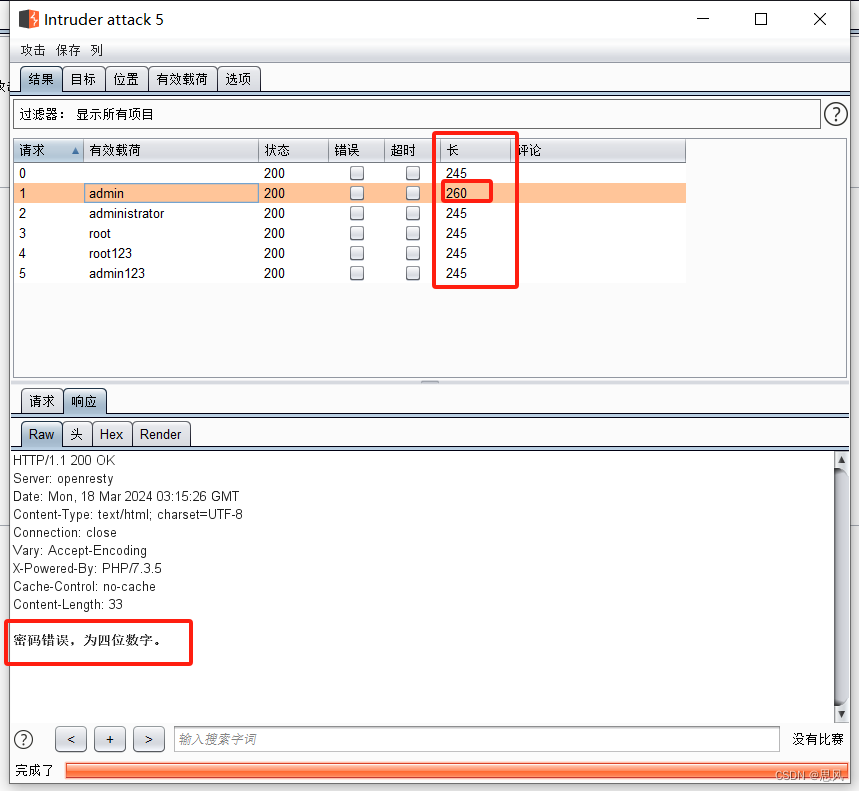

选择好后,我们点击右上角的开始攻击,通过length我们看到admin的length出现不同,且返回的响应包内容变为"密码错误,为4为数字"可得知admin为正确用户名

得到正确用户名后我们对密码进行暴破,因为给出提示密码为四位数字,所以我们修改一下载荷

首先选择载荷位置为password参数,username修改为正确的admin

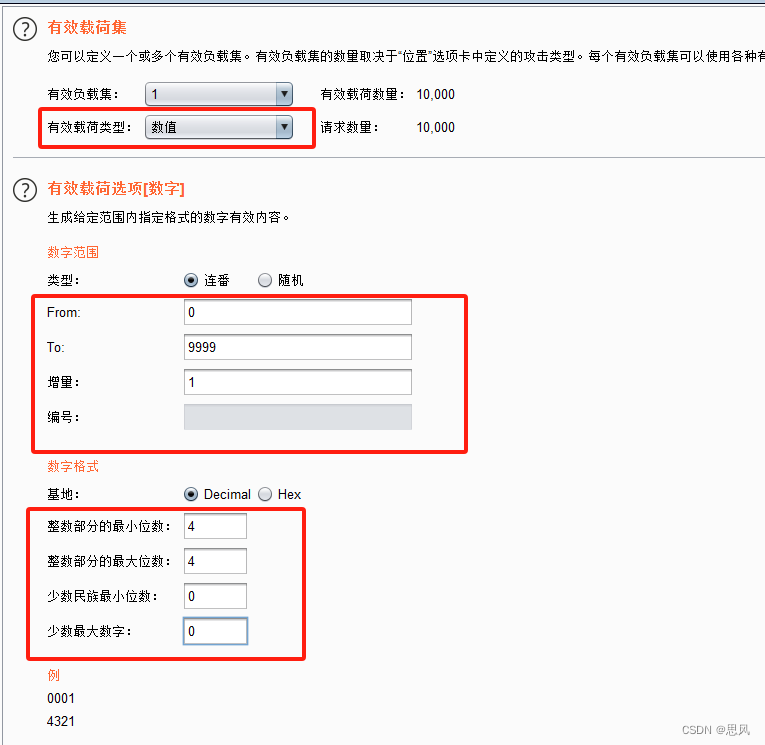

然后我们修改有效载荷类型为数值(Number),调整一下范围为0到9999,因为是四位数字,所以整数最小及最大位数我们设置为4,小数部分设置为0

最后点击右上角开始攻击

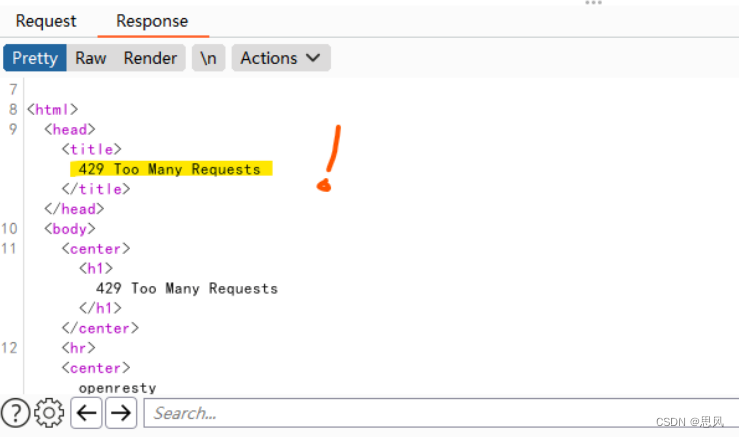

攻击时我们发现有的请求返回429的状态码,查看返回的错误提示为Too many Requests,意思为太多的请求,我们需要调整我们请求的速度

点击选项

修改线程数为1,延时固定为100ms,重新开始攻击,由于速度降低,攻击过程比较缓慢,所以稍作等待

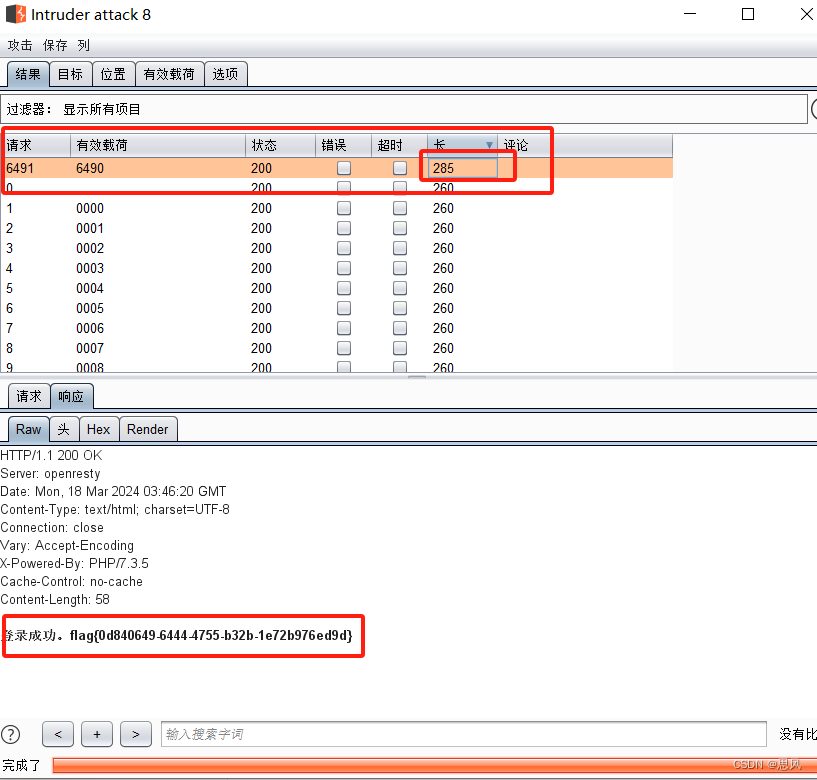

经过等待,我们找到lengrh变化的请求,参数为6490

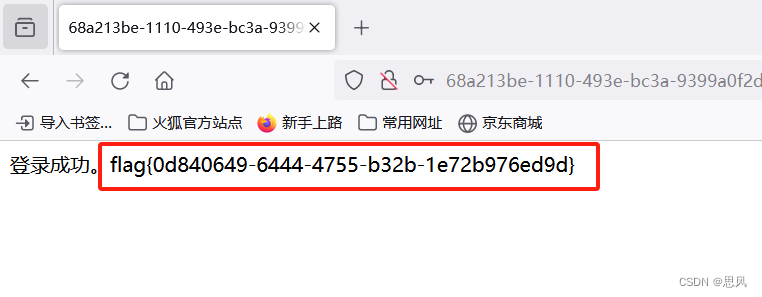

我们在网页中输入正确的用户名及密码,得到flag

提交flag,闯关成功

887

887

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?