一、NIST零信任架构中的风险评估

2020年8月12日,美国国家标准与技术研究院(简称NIST)发布《零信任架构》正式版,其中对零信任安全原则、架构模型、应用场景做了详细的描述,企业客户和安全厂商都可以参考和借鉴。

如图所示,NIST倡导的零信任架构有两个核心组件:

1、PDP(策略决策点):由策略引擎和策略管理器组成,通过持续评估每个请求的身份和安全状态做出访问控制决策。

2、PEP(策略执行点):负责启用、监视并最终终止主体和客体企业资源之间的连接。

NIST零信任架构示意图

策略引擎负责最终决定是否授予特定访问主体对资源的访问权限,承担着零信任大脑的角色。策略引擎通过风险评估来实现这一功能。风险评估接收内外部多种数据,包括但不限于威胁情报、活动日志、SIEM系统等,通过“信任算法”生成安全策略,决定授予、拒绝或撤销对该资源的访问权限。

二、风险评估的要素和运行机制

NIST零信任架构对访问风险评估进行了阐述。风险评估的主要任务是通过采集尽可能丰富的数据,利用尽可能多的分析手段,识别主体的风险行为,评估该风险行为对当前网络安全的风险影响,为安全决策提供智力支持。

NIST零信任架构风险评估示意图

风险评估的主要输入包括:

■ 策略数据库:指访问主体、资源客体、访问角色等可观察的属性,构成风险评估的实质性内容。

■ 行为模式:通过分析历史访问行为,建立访问行为基线,当用户行为偏离这个基线时,认为该用户发生了异常访问。

■ 威胁情报:指当前活跃的恶意软件、病毒等攻击行为特征,及内部恶意行为特征等。

■ 其他数据:其他可用于分析风险的数据,可以包容更广泛的数据。

风险评估的主要分析方法:

■ 基于条件分值:企业会对资源访问设置一组条件和分值,根据访问的主体、资产等评估是否满足设定的条件和分值,只有满足条件才授予访问权限。

■ 基于上下文:在评估访问请求时考虑主体的历史记录,根据是否与行为模式发生行为上的偏离,动态评定访问的风险等级。

三、风险评估在新华三零信任解决方案的落地

风险评估在新华三零信任架构中的位置如下图所示:

新华三SDP零信任方案架构图

从图上可以看出风险评估是SDP控制器所承担的责任之一。SDP控制器通过采集环境感知日志、用户访问行为日志等多方面日志,综合分析出环境风险和用户风险,根据计算的{环境,用户}风险,决定该用户通过该环境的此次访问所应得到的授权访问应用,然后将授权访问发送给SDP可信网关,由SDP可信网关执行相应的访问。

新华三风险评估整体流程:

风险评估的流程符合安全大数据的处理流程:

-

采集层:负责采集各类日志并收拢到平台上,包括但不限于应用访问日志、流量日志、终端日志等,这些日志是进行风险评估的数据基础;

-

适配层:解析收集的各类日志,明确各个字段的含义,并按照分类进行归一化,便于后续统一分析;

-

扩展层:知识库通过上下文对已经明确的日志的部分字段标注附加属性,赋予更多的含义,便于后面的流程分析,例如根据地理库丰富IP地址的地理信息;

-

分析层:对扩展完成的数据进行分析,利用关联规则、UEBA(用户和实体行为分析技术:user and entity behavior analytics)、Ai模型等手段分析用户的异常行为;

-

决策层:对用户访问行为的风险进行综合考量,确定该行为的风险等级,并根据要访问的资源的访问要求,决定是否允许访问。

下面看一个简单的示例。

一次普通的应用访问可以描述为:

某一用户通过某一设备在某个时间来访问某个应用,从而获取某种服务,而控制器决定着此次访问是否允许。

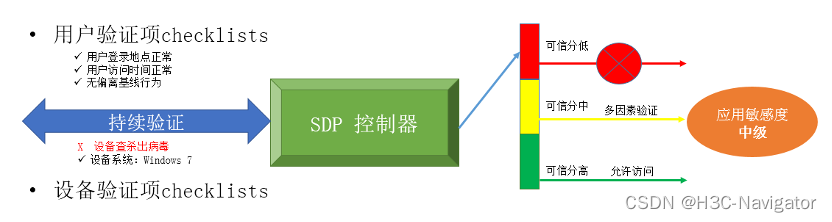

如图所示,整个流程可以理解为:

-

SDP控制器采集用户行为日志、用户终端日志等,因日志来源不同,采集的方式和内容均不同。由于日志量比较大,多数会采用syslog的方式发送,同时为了节省传输带宽,会进行适当的压缩处理;

-

SDP控制器对采集到的日志进行适配,例如行为日志,需要识别日志中发送的用户是谁,以及用户访问的时间、访问的应用、访问的结果等,对日志进行适配,把相同相似的日志归拢到一类日志中;

-

SDP控制器对访问来源的IP地址进行地理位置扩展,对用户的额外属性如国家、性别等做相关扩展,一般扩展的目的是为了满足分析模型的需要;

-

SDP 控制器对此次访问均要进行验证,验证需要基于分析模型,例如分析访问发起的终端是否存在病毒。

-

SDP控制器根据多个模型的分析结果,确定此次访问的风险等级,再根据应用的敏感度,确定此次访问是否满足访问策略。例如此次访问的风险可信分较低,而此时应用的敏感度是中级,SDP控制器就要产生阻断策略拒绝此次的访问。

新华三风险评估所使用的主要分析方法:

新华三在整合NIST风险分析方法的基础上,完善出一套更灵活、更细致的风险分析方法,即基于多维度的关联分析方法。把安全专家的经验转化为关联分析规则,利用机器学习建立历史访问行为和群组访问行为的基线,提取符合关联分析规则、偏离访问行为基线的行为日志,产生相应的异常行为事件。

四、风险评估研究的展望

风险评估是零信任解决方案中的智慧大脑,风险评估的能力很大程度决定着安全解决方案的有效性。业界各厂商也在重点研究如何提升风险评估的能力。

1、引入人工智能来解决日益复杂的风险识别和评估

业界普遍期待使用更多、更实用的人工智能评估方法来提升风险评估的能力。鉴于机器学习对数据的高要求以及安全风险评估的低样本、低检出率,如何寻求更加适合的智能算法成为了一大挑战。

2、细分场景的风险评估

安全风险在不同场景下存在较大差异性。同一个方法在不同场景下分析效果不同,在不同的客户环境下存在不一致性,这就更需要我们做出一套真正基于细分场景的安全风险评估方案,来满足各类用户的需求。

本文详细介绍了NIST的零信任架构,强调了策略决策点(PDP)和策略执行点(PEP)的角色。风险评估作为核心组件,通过策略引擎和各种数据源进行风险决策。新华三的零信任解决方案中,风险评估涉及多层数据采集、适配、扩展和分析,以决定访问权限。未来的研究方向包括引入人工智能和针对不同场景的风险评估。

本文详细介绍了NIST的零信任架构,强调了策略决策点(PDP)和策略执行点(PEP)的角色。风险评估作为核心组件,通过策略引擎和各种数据源进行风险决策。新华三的零信任解决方案中,风险评估涉及多层数据采集、适配、扩展和分析,以决定访问权限。未来的研究方向包括引入人工智能和针对不同场景的风险评估。

1286

1286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?