【关键字】

HarmonyOS应用、元服务、应用备案

【备案场景介绍】

通常移动端应用在各大平台使用云资源时,就需要在对应的平台进行应用备案,平台会要求提供应用对应的公钥和签名指纹的信息。

传统的Android应用可以直接通过keystore或jks签名文件获取签名信息。HarmonyOS签名方式与Android不同,所以给您科普一下如何获取HarmonyOS应用或元服务的公钥和签名指纹的信息。

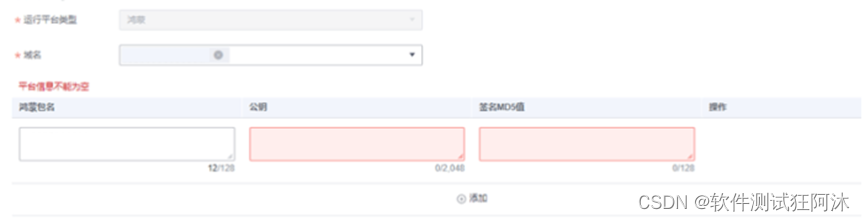

以HarmonyOS应用在华为云备案为例,需要填写对应的公钥和签名MD5值。

【概念科普】

科普一下HarmonyOS中密钥和数字证书的概念。

密钥:包含非对称加密中使用的公钥和私钥,存储在密钥库文件中。密钥文件格式为.p12,其中公钥和私钥对用于数字签名和验证。

数字证书:发布证书由AGC颁发的、为HarmonyOS应用或元服务配置签名信息的数字证书,可保障软件代码完整性和发布者身份真实性。证书文件格式为.cer,此文件中包含公钥、证书指纹等信息。鸿蒙学习资源汇总

【获取公钥和签名指纹小技巧】

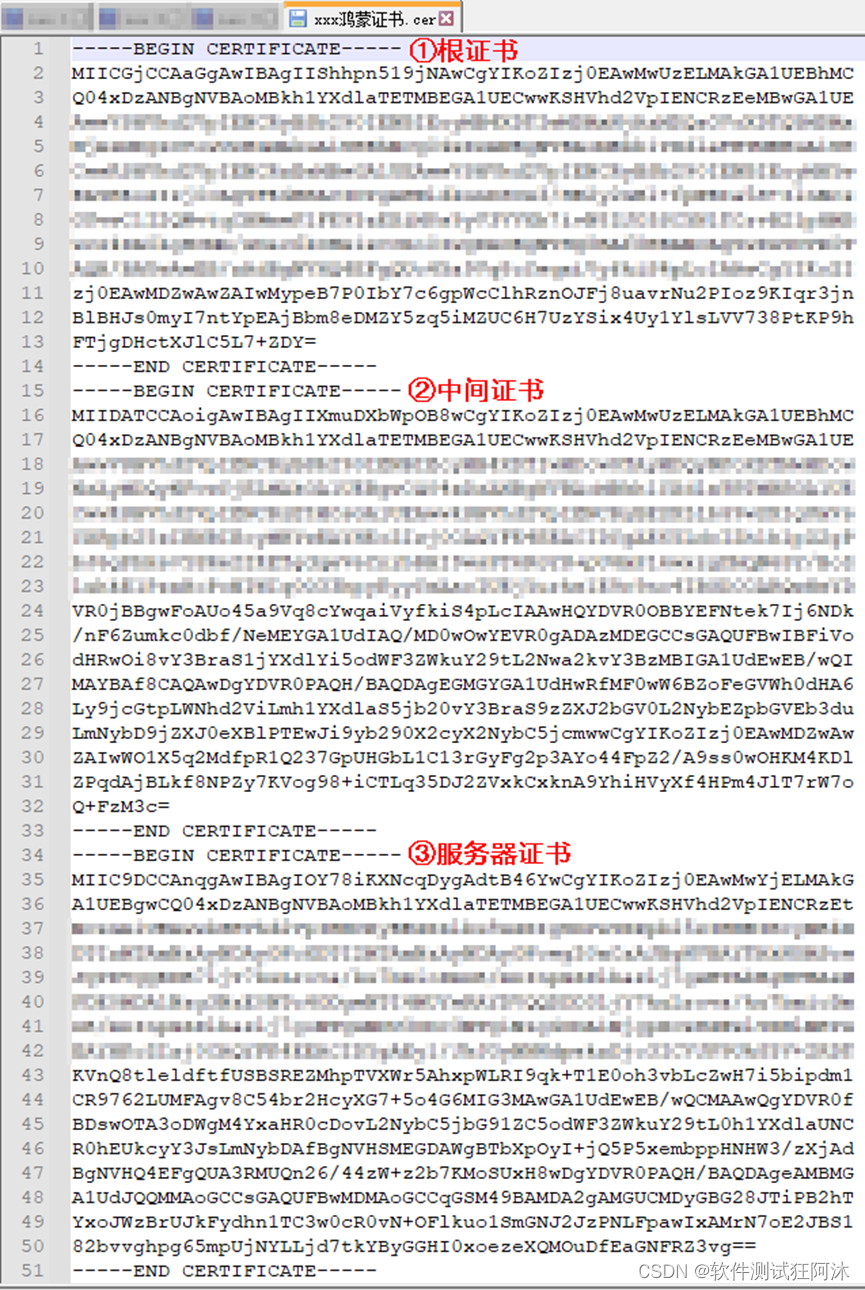

1.使用nodepad++打开.cer文件,删除根证书和中间证书,仅保留服务器证书。

注意:删除前,请备份原.cer文件。

删除如下图所示的根证书和中间证书。

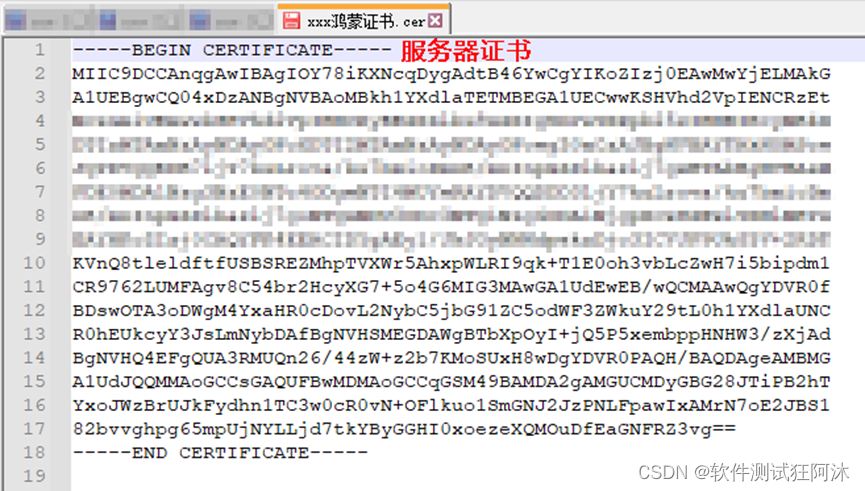

删除后,保留如下图所示的服务器证书。

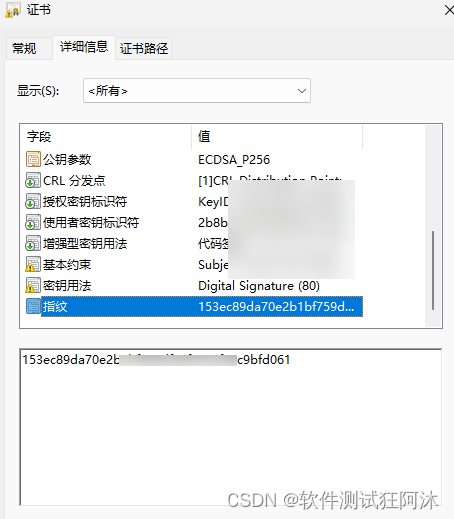

2.双击打开修改后的.cer文件,即可获取公钥和签名指纹。

点击“公钥”字段,获取公钥信息。

点击“指纹”字段,获取签名指纹信息。

注意:这里的指纹是SHA1指纹,一般也可以通过这个值去备案。如果确实需要获取MD5指纹,那可以通过openssl命令获取。

D:>openssl x509 -fingerprint -md5 -noout -in myapp.cer

md5 Fingerprint=55:9F:F7:FA:4A:0E:E6:49:9E:E5:59:C9:9A:3A:08:8E

当然SHA1指纹也可以通过命令获取:

D:>openssl x509 -fingerprint -sha1 -noout -in myapp.cer

sha1 Fingerprint=15:3E:C8:9D:A7:0E:2B:1B:F7:59:DF:46:F1:53:AF:84:C9:BF:D0:61

鸿蒙学习资源汇总这个贴心的小技巧,是不是帮您解惑了如何便捷获取HarmonyOS应用或元服务备案时所需的公钥和签名指纹的信息。

888

888

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?