.evtx文件是Windows事件日志文件,它们存储由Windows操作系统和应用程序生成的事件日志。这些日志文件以二进制格式保存,包含关于系统、应用程序和安全事件的信息。

常见的 .evtx 文件

- Application.evtx:记录应用程序相关的事件日志。

- System.evtx:记录系统级别的事件日志。

- Security.evtx:记录安全事件和审计日志。

- Setup.evtx:记录与系统安装和升级相关的事件日志。

- ForwardedEvents.evtx:用于记录从其他系统转发的事件日志。

使用 .evtx 文件的工具

- Event Viewer (事件查看器):Windows 内置的事件查看器工具允许用户查看、分析和导出 .evtx 文件中的事件日志。可以通过运行 eventvwr.msc 命令打开事件查看器。

- 第三方工具:有许多第三方工具可以用来分析 .evtx 文件,例如FullEventLogView。

将黑客成功登录系统所使用的IP地址作为Flag值提交;

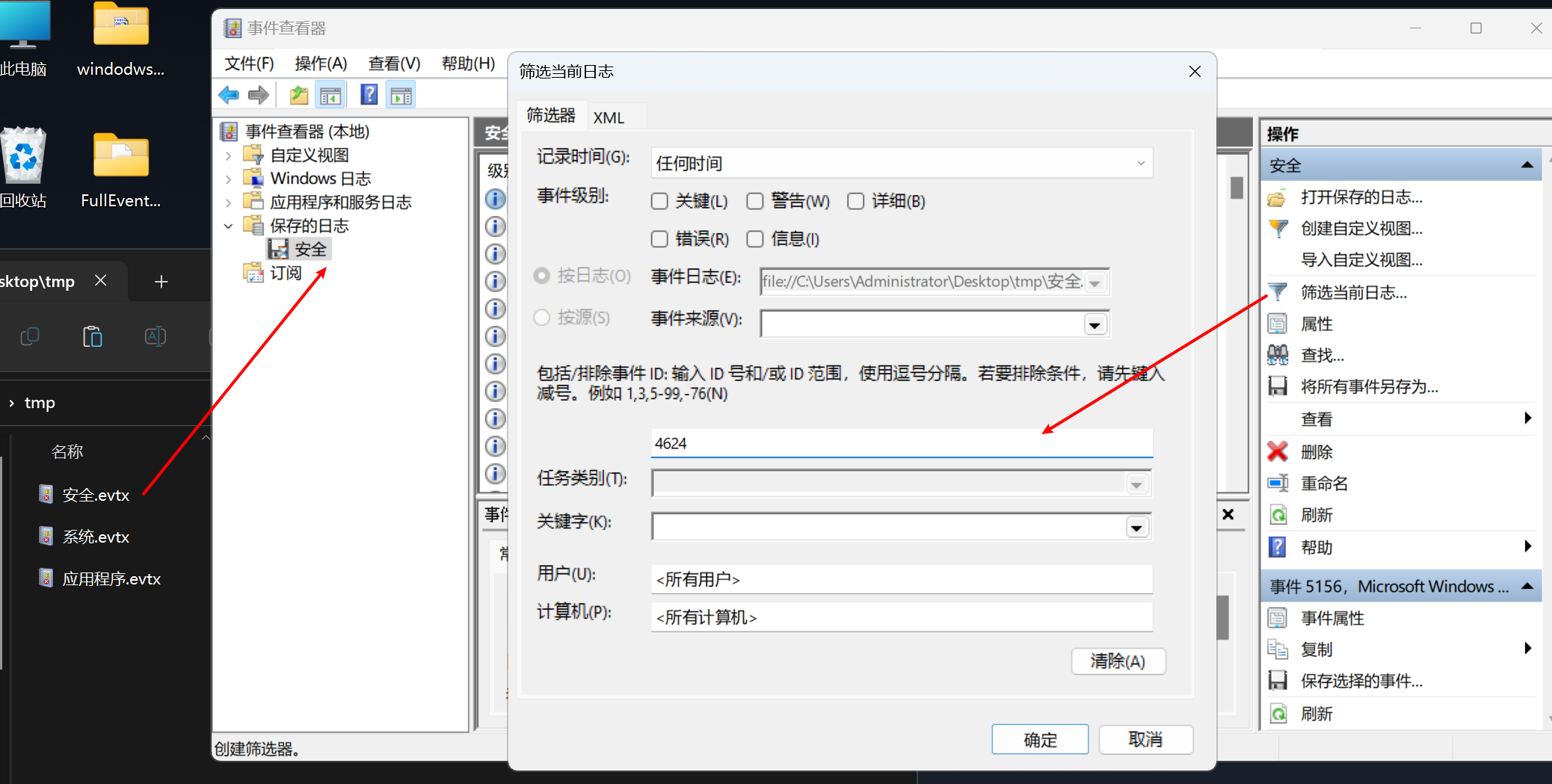

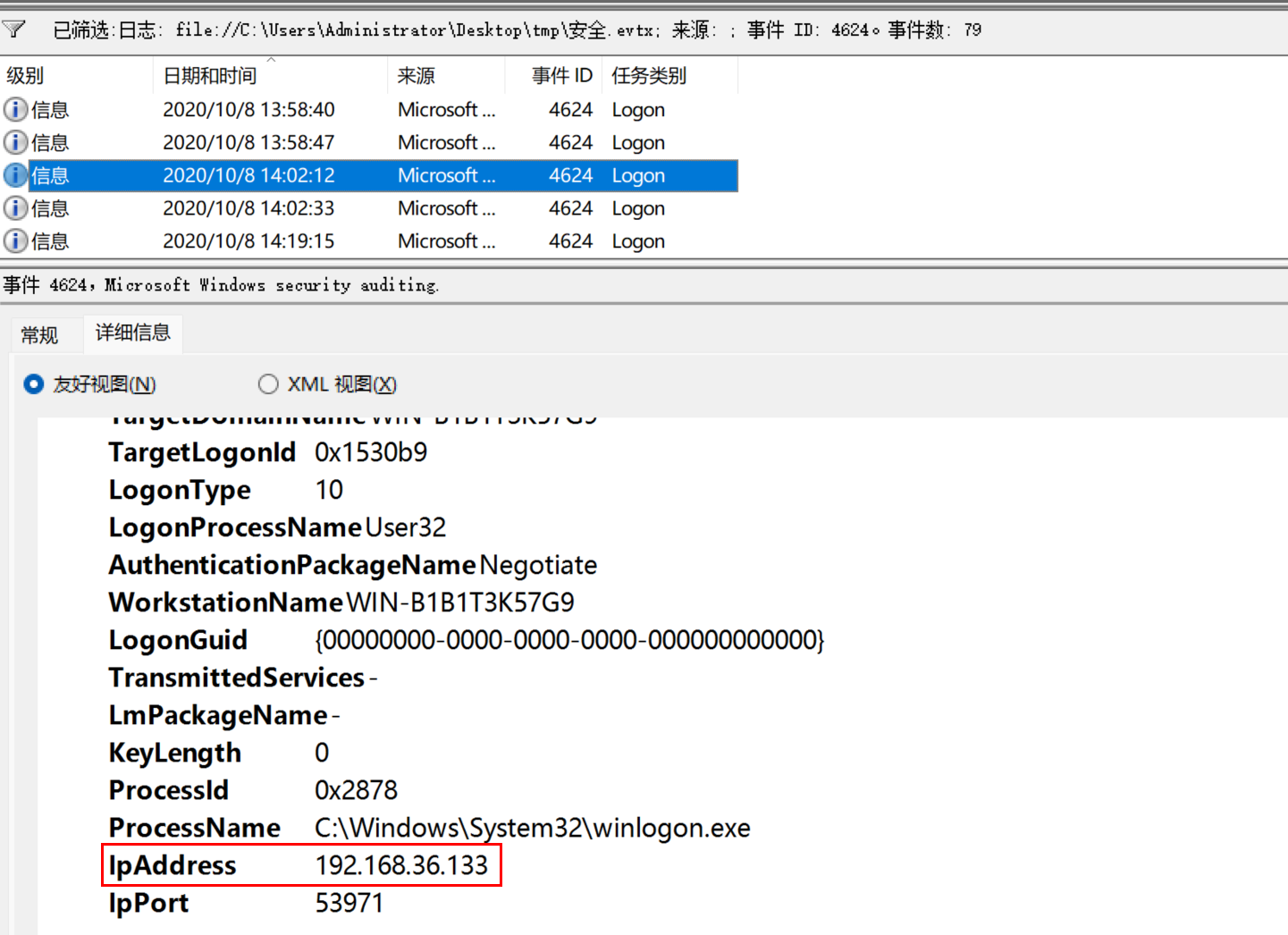

自带软件分析

双击打开安全日志,筛选事件ID4624。

点击时间排序,然后逐个查看找到可疑ip。

flag{192.168.36.133}

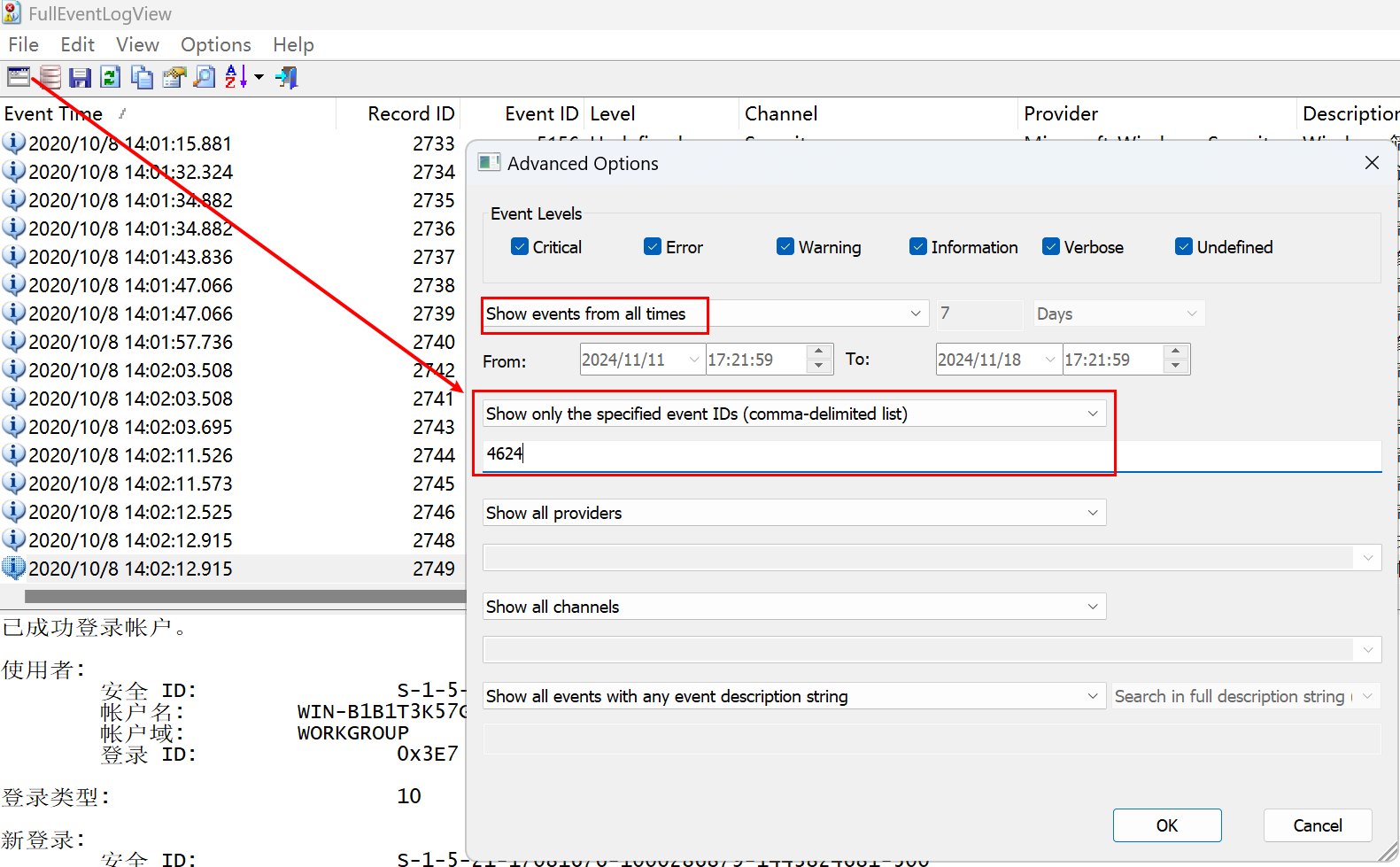

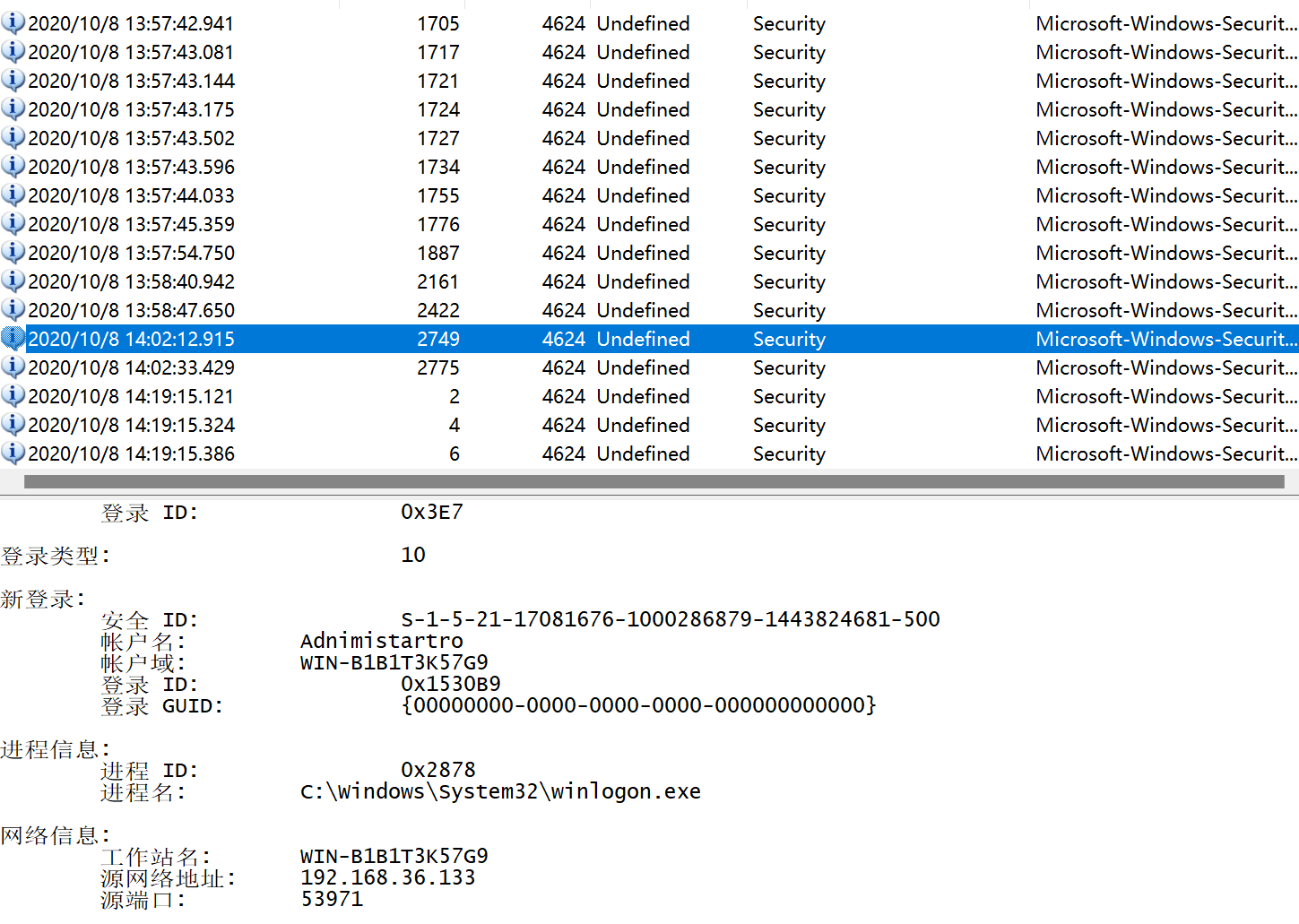

FullEventLogView分析

打开文件后需要设置显示所有时间,并设置事件id。

显示的信息要更加友好一点。

黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交;

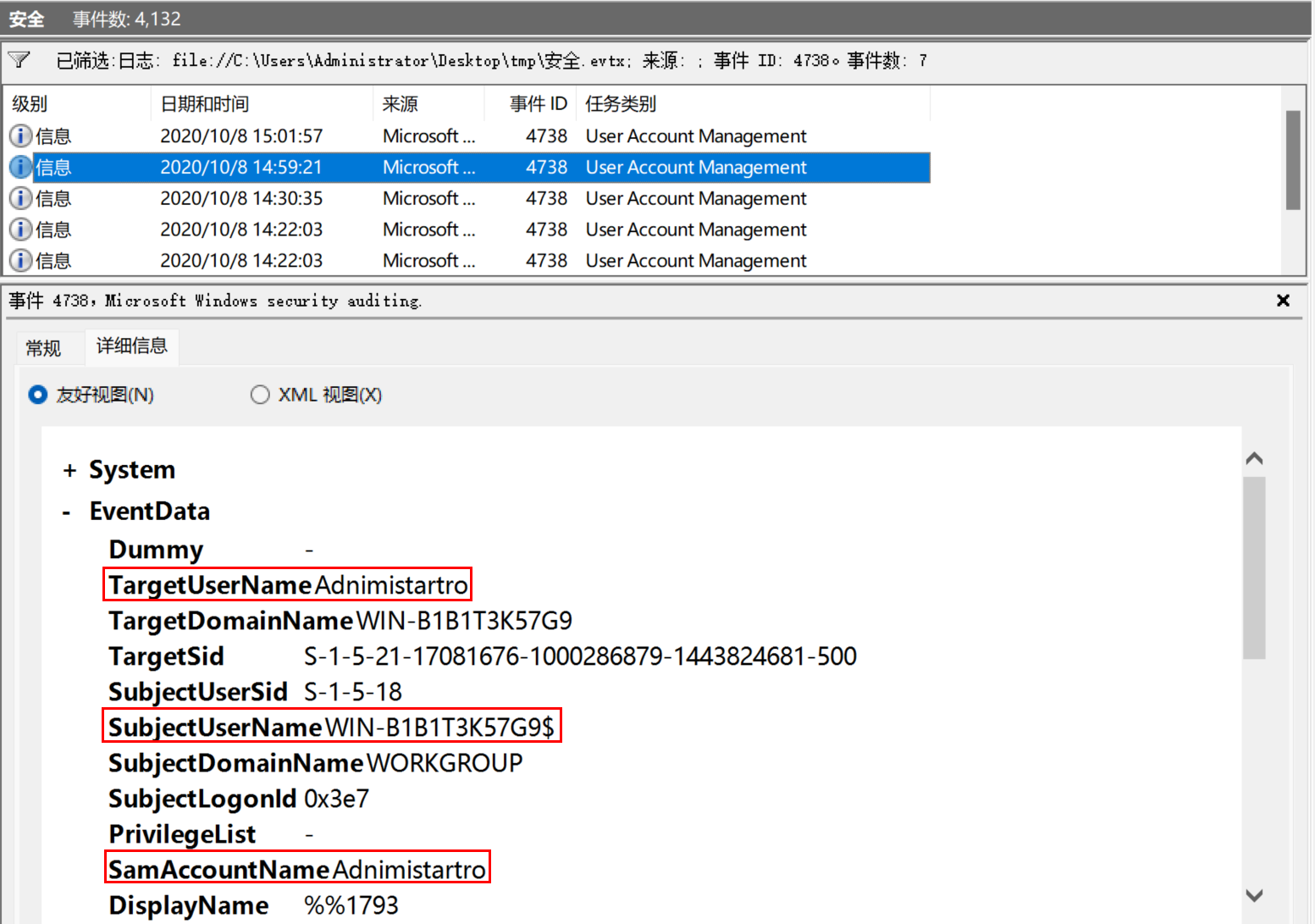

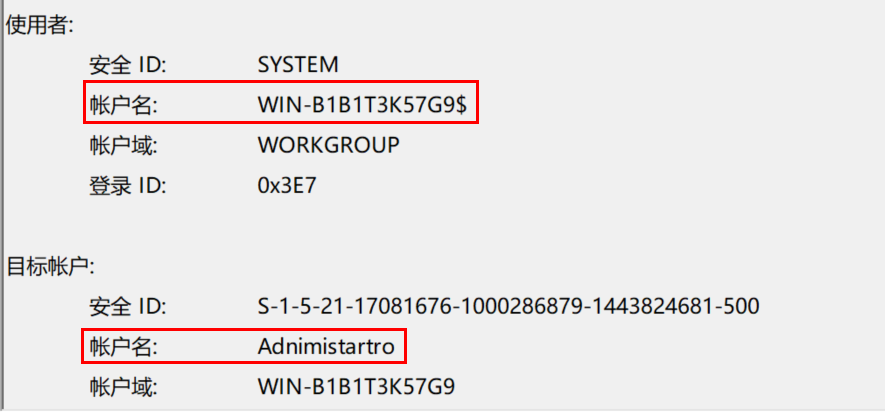

自带软件分析

筛选事件ID4738,它是用于创建、删除、修改等,是专门用于记录用户账户被修改的事件,包括但不限于用户名的修改。

在此事件中:

TargetUserName和SamAccountName字段均为Adnimistartro,这表明被修改的用户名是Adnimistartro。

SubjectUserName是执行此操作的用户,表示为WIN-B1B1T3K57G9$,这通常表示系统级账户或计算机账户。

因此,可以确定:被修改的用户名是 Adnimistartro。

在此情况下,事件日志中显示的TargetUserName和SamAccountName字段都指向同一个用户名Adnimistartro,这表明这是被修改的账户的用户名。

flag{Adnimistartro}

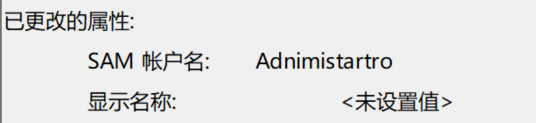

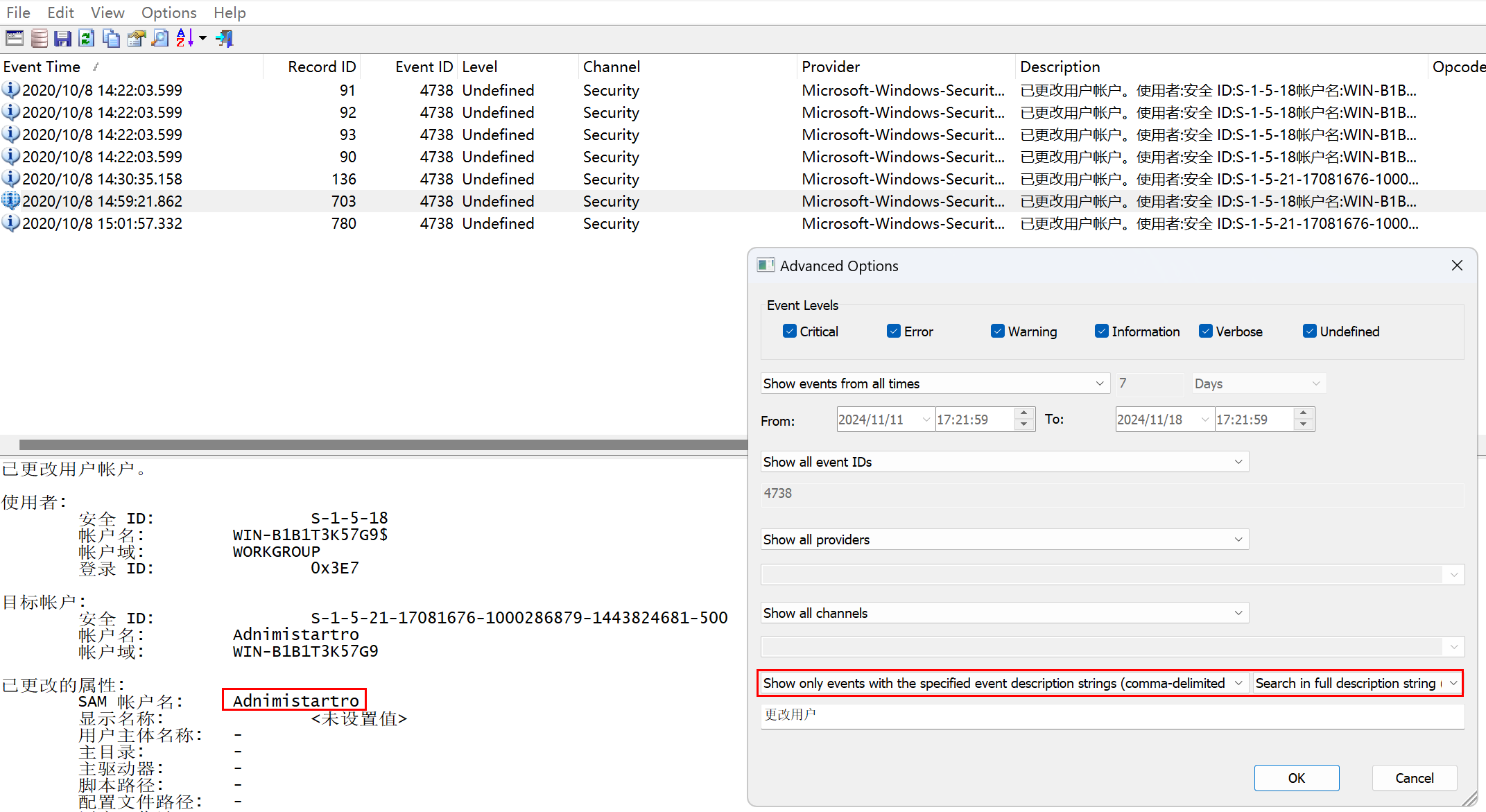

FullEventLogView分析

可以通过搜索描述中的关键字进行筛选。

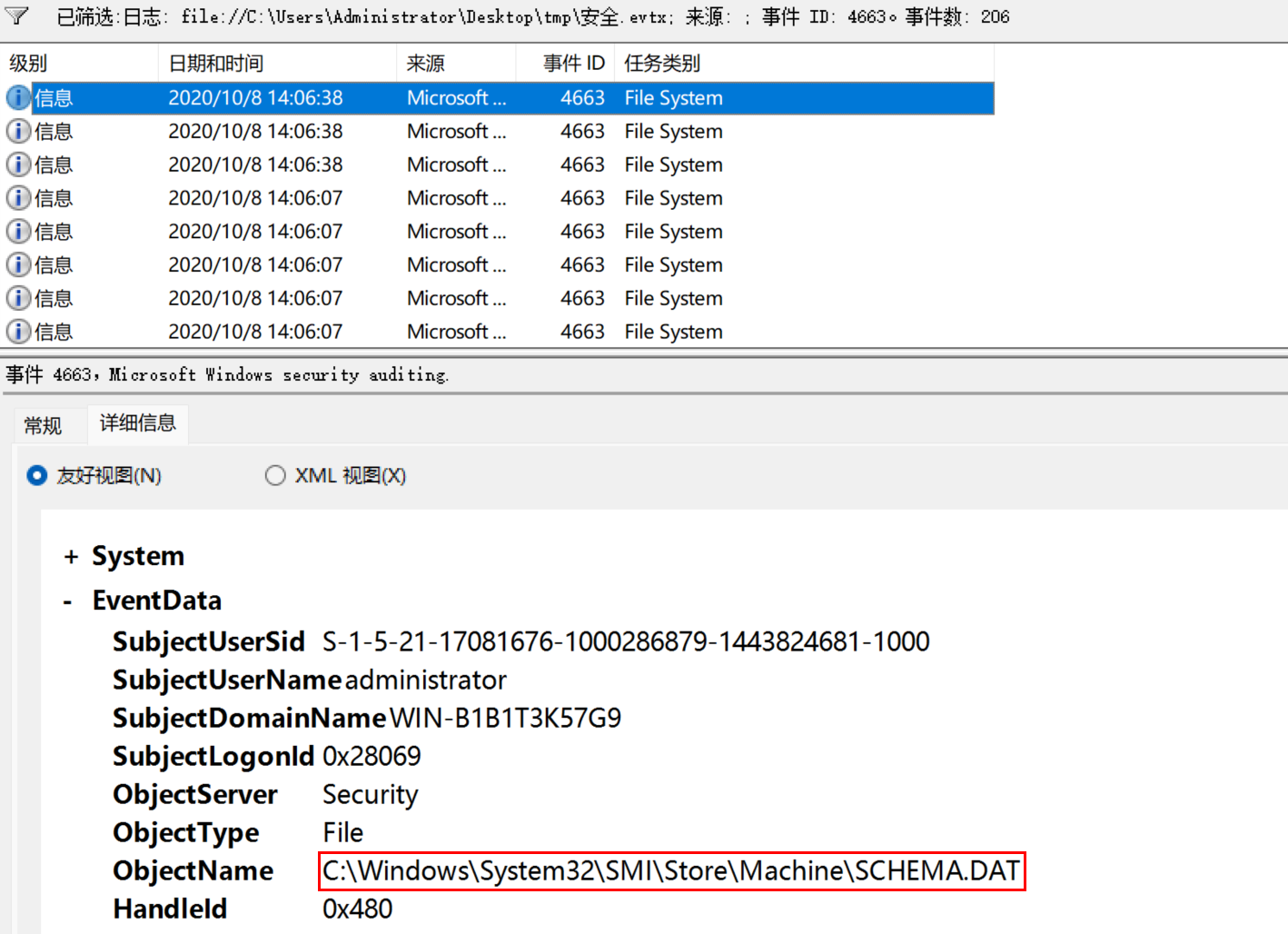

黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;

自带软件分析

筛选事件ID4663,它是Windows事件日志中用来记录对象访问尝试的安全审计事件,特别是文件和目录的访问尝试。

C:\Windows\System32\SMI\Store\Machine\SCHEMA.DAT是Windows系统中一个重要的配置文件路径,通常普通用户或正常应用程序不会频繁访问该文件。

flag{SCHEMA}

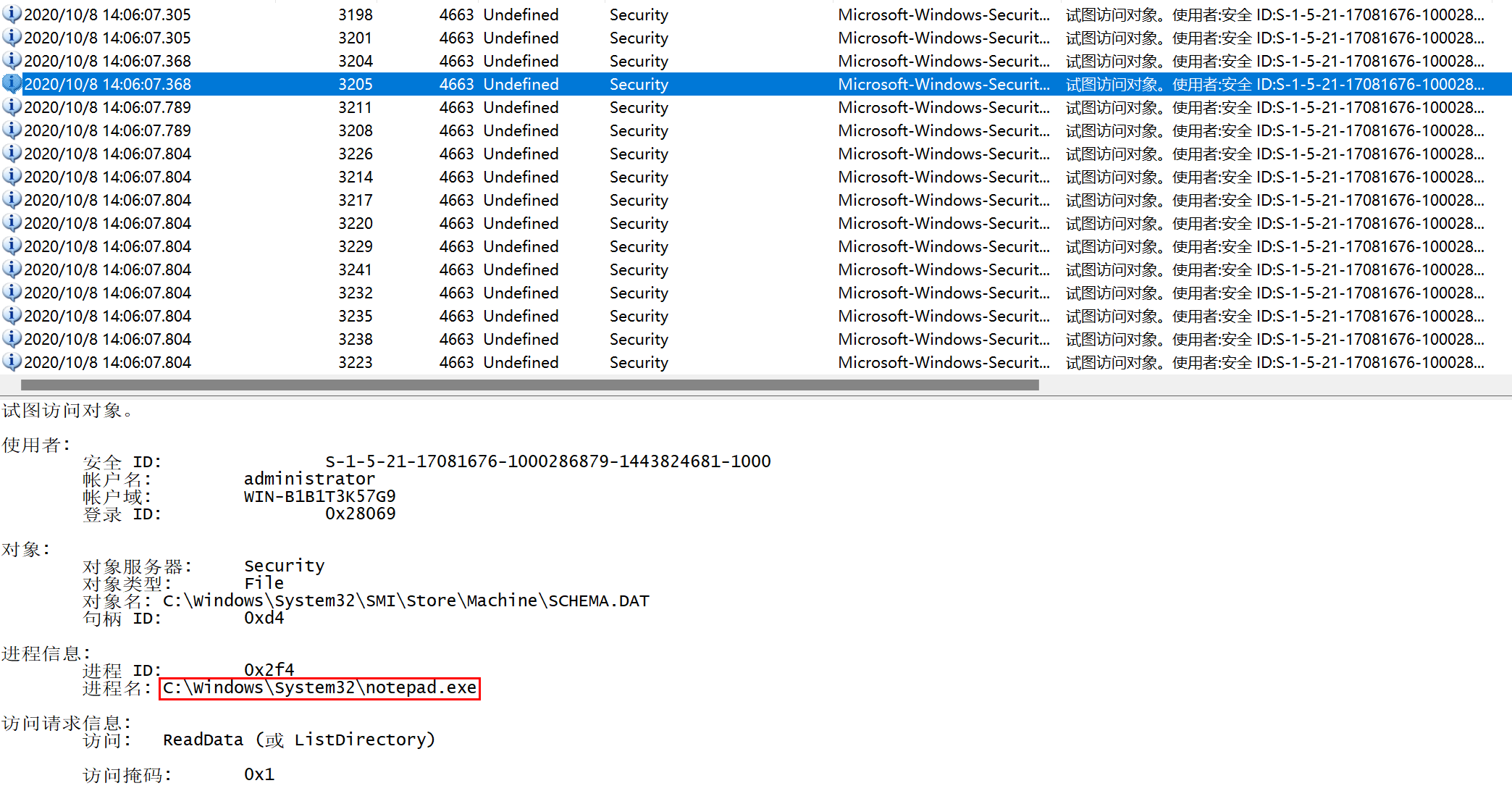

FullEventLogView分析

可以通过搜索描述中的关键字(试图访问)进行筛选。

从访问的进程名可以看到是使用文本进行访问的,更加可疑。

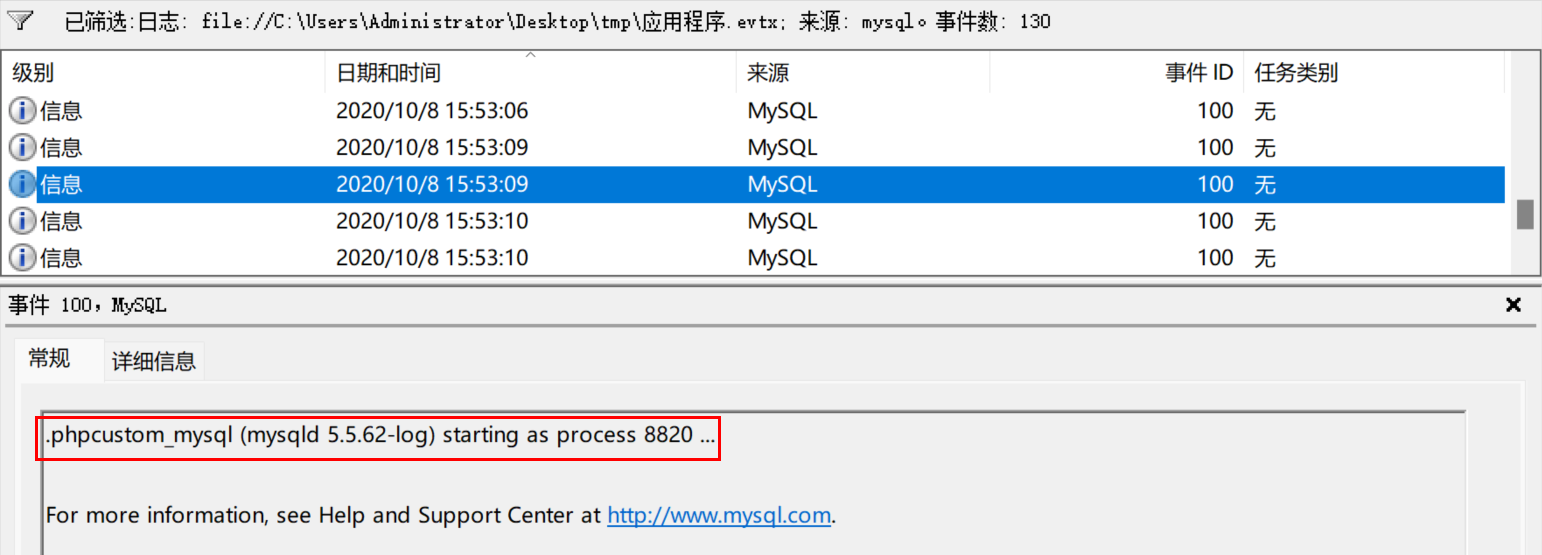

黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交;

这里应该找到应用程序日志进行分析。

自带软件分析

查看记录有mysql服务,直接筛选来源为mysql,或者筛选事件id100,通常用于记录应用程序的启动信息。

经过时间排序后逐一查看分析,找到最后一次重启的进程id为1052,但是提交不对,最后是8820。

flag{8820}

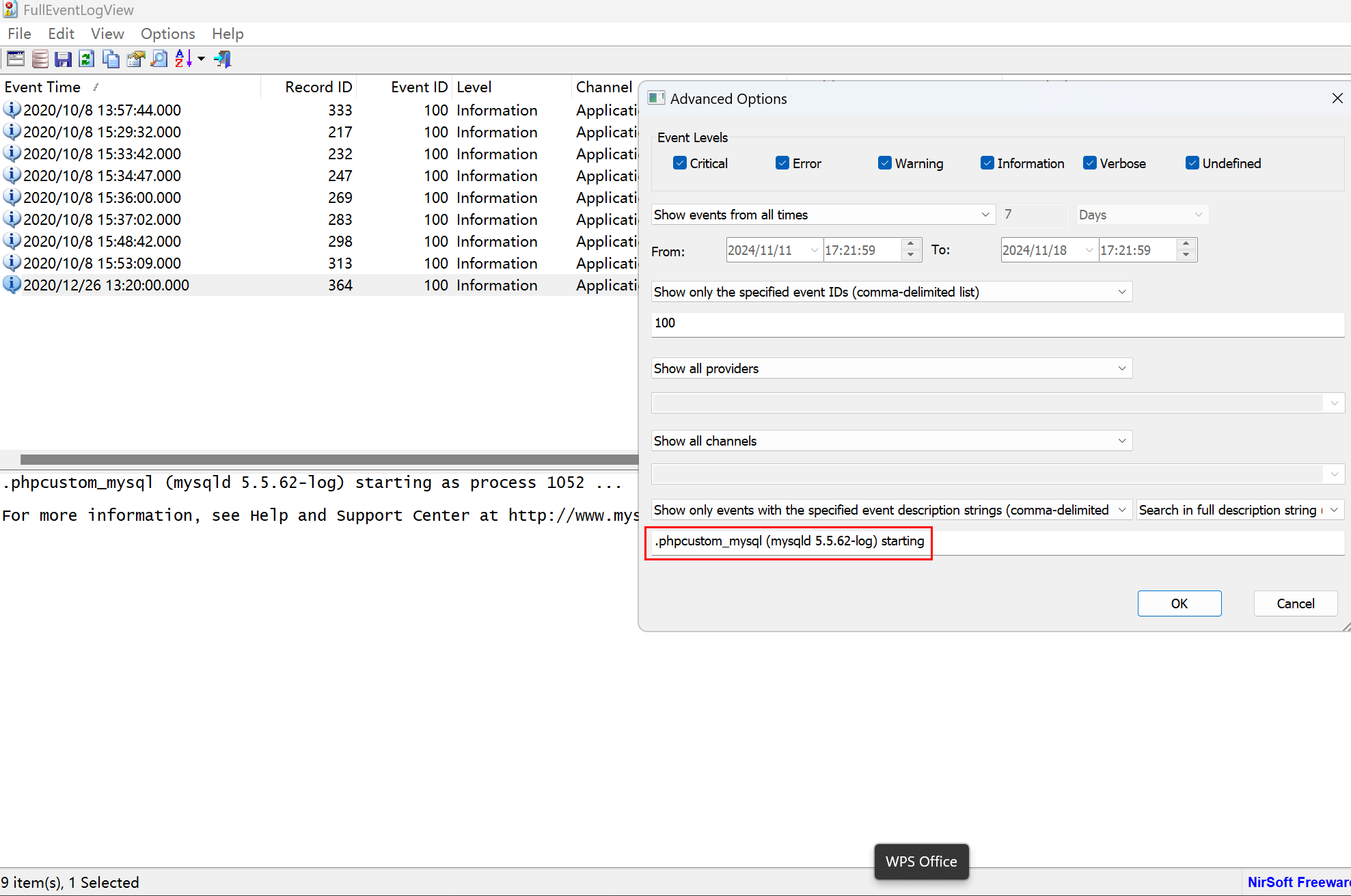

FullEventLogView分析

通过关键字搜索,可以统计一共重启了9次

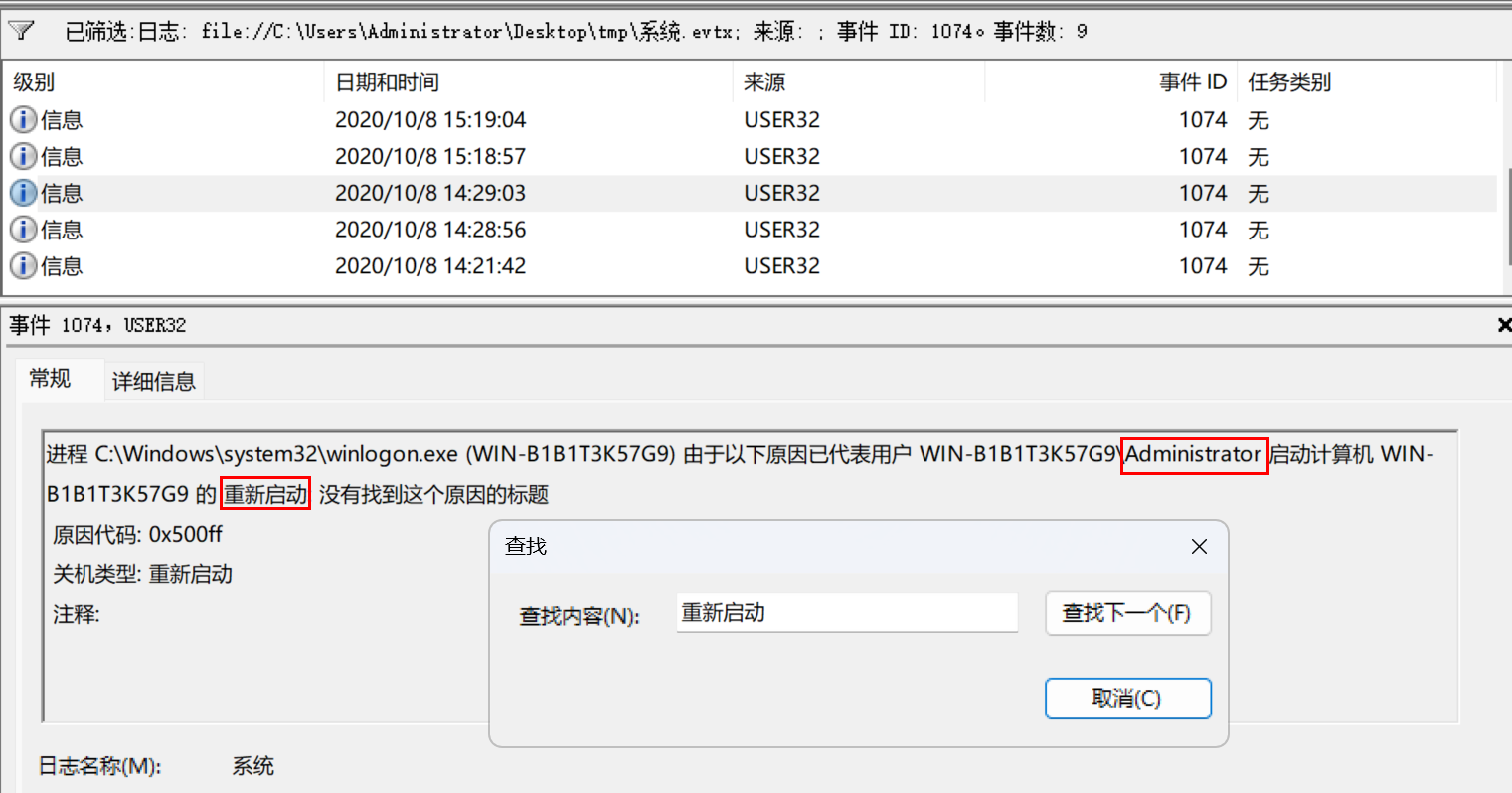

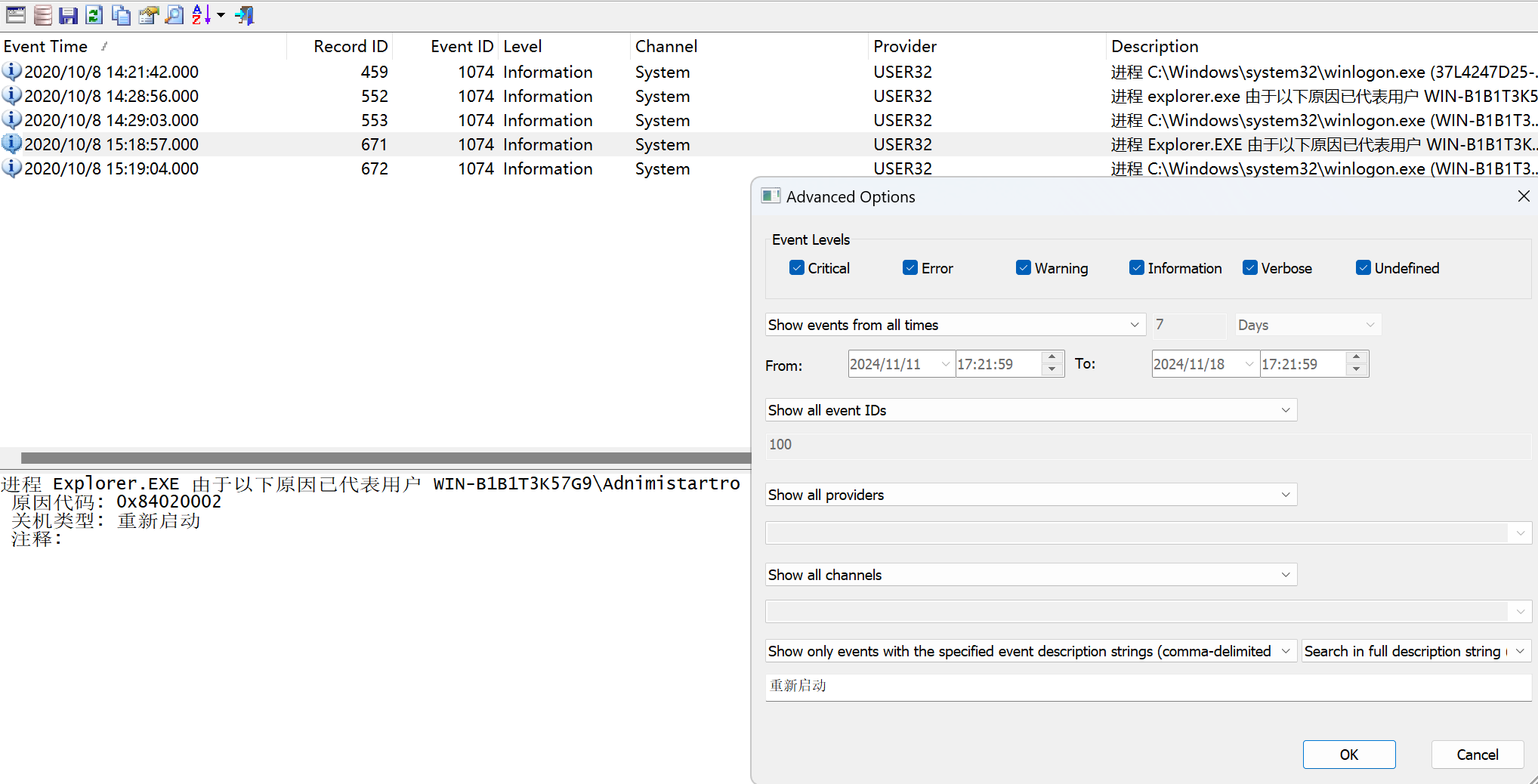

黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

系统日志记录操作系统组件、驱动程序和重要服务的事件,帮助监控系统状态和排除故障。这些日志包括系统启动、关闭与重启的信息以及服务的启动和停止。用户信息修改也会生成安全相关事件,记录在安全日志中(如事件ID 4738)。在Windows系统中,特定事件ID指示系统状态,例如事件ID 6005表示系统启动,事件ID 6006表示系统关闭。

自带软件分析

筛选事件id1074,它是用于记录由用户、进程或系统管理员启动的系统重启、关闭或注销事件。这个事件ID提供了详细的信息,包括触发重启的进程和触发者的用户信息。

通过查找,记录重启次数,要找到更改后的用户名的操作。

flag{3}

FullEventLogView分析

通过关键字搜索。

tips

如果数据太多,可以先初步筛选后导出筛选的文件再进一步分析。

拓展

账户登录与注销

- 事件 ID 4624 - 成功的账户登录

- 事件 ID 4625 - 登录失败

- 事件 ID 4634 - 用户注销

- 事件 ID 4647 - 用户主动注销

账户管理

- 事件 ID 4720 - 用户账户已创建

- 事件 ID 4722 - 用户账户已启用

- 事件 ID 4725 - 用户账户已禁用

- 事件 ID 4726 - 用户账户已删除

安全策略变更

- 事件 ID 4670 - 权限服务状态变更

- 事件 ID 4719 - 系统审计策略已更改

系统事件

- 事件 ID 6005 - 事件日志服务启动

- 事件 ID 6006 - 事件日志服务停止

- 事件 ID 6008 - 系统意外关机

特权使用

- 事件 ID 4672 - 特权服务已分配

- 事件 ID 4673 - 特权服务已请求

防火墙事件

- 事件 ID 4946 - Windows 防火墙规则添加

- 事件 ID 4947 - Windows 防火墙规则修改

文件访问

- 事件 ID 4663 - 访问对象

服务状态

- 事件 ID 7036 - 服务已更改状态

5286

5286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?